今週も脅威情報ニュースレターをお届けします。

前回の続きから始めましょう。Windows 10 の無料サポートは 2025 年 10 月 14 日で終了しますので、予定表に入れておいてください。

ソフトウェアのベンダーサポートが終了すると、パッチやアップデートを受け取れなくなります。前回のニュースレターでも取り上げましたが、2024 年第 4 四半期で最も多かった初期アクセスの方法は、公開アプリケーションの脆弱性のエクスプロイトでした。Windows 10 は通常(あるいは本来は)、公開アプリケーションではありませんが、パッチが適用されていないクライアントシステムは、攻撃の段階が(実行から、特権昇格、防御回避、ログイン情報へのアクセス、ラテラルムーブメントへと)進むにつれて、攻撃者の格好の標的となります。

先週のブログ記事で、同僚の Martin が「攻撃者の特定はどれほど重要なのか?」と問いかけました。思考訓練として、ここで逆の見方をして、「脆弱性の特定はどれほど重要なのか?」と問いかけてみましょう。私は、国や地域、あるいは大陸ごとの脅威に関する質問によく答えていますが、ソフトウェアは物理的な場所に関係なく、ほぼ同じというのが現実です。確かに、言語パックの違いはあるし、スパムやフィッシング攻撃ではローカル言語が使用されるでしょう。しかし、ソフトウェア、オペレーティングシステム、ライブラリ、ドライバに関しては、世界中でコードを共有しています。

Log4j や NotPetya![]() を覚えているでしょうか。これらの脆弱性は世界中で混乱を引き起こしました。どちらも、サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)が維持管理している、実際に悪用された脆弱性をまとめた Known Exploited Vulnerabilities(KEV)カタログ

を覚えているでしょうか。これらの脆弱性は世界中で混乱を引き起こしました。どちらも、サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)が維持管理している、実際に悪用された脆弱性をまとめた Known Exploited Vulnerabilities(KEV)カタログ![]() に CVE が記載されています。

に CVE が記載されています。

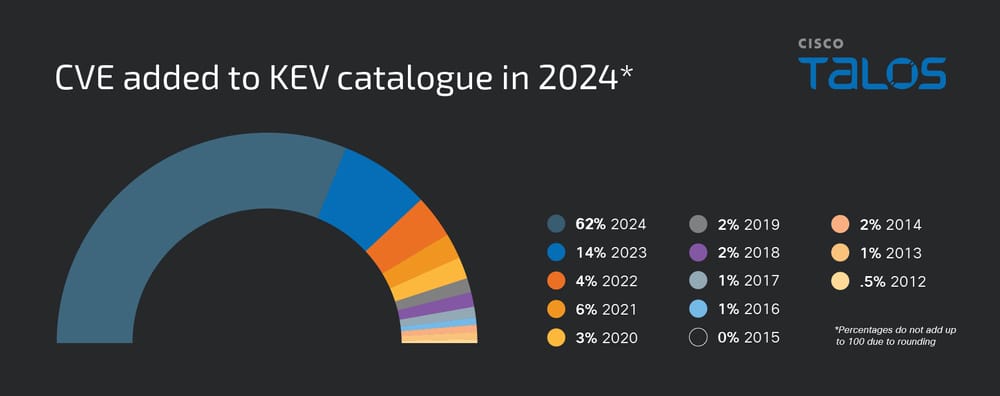

2024 年に KEV に追加された脆弱性を調査する中で、2012 年、2013 年、2014 年までさかのぼる CVE を発見しました。これは、場所に関係なく、古い脆弱性が発見から何年経っても問題に直結し、危険な脅威になり得ることをはっきりと示しています。

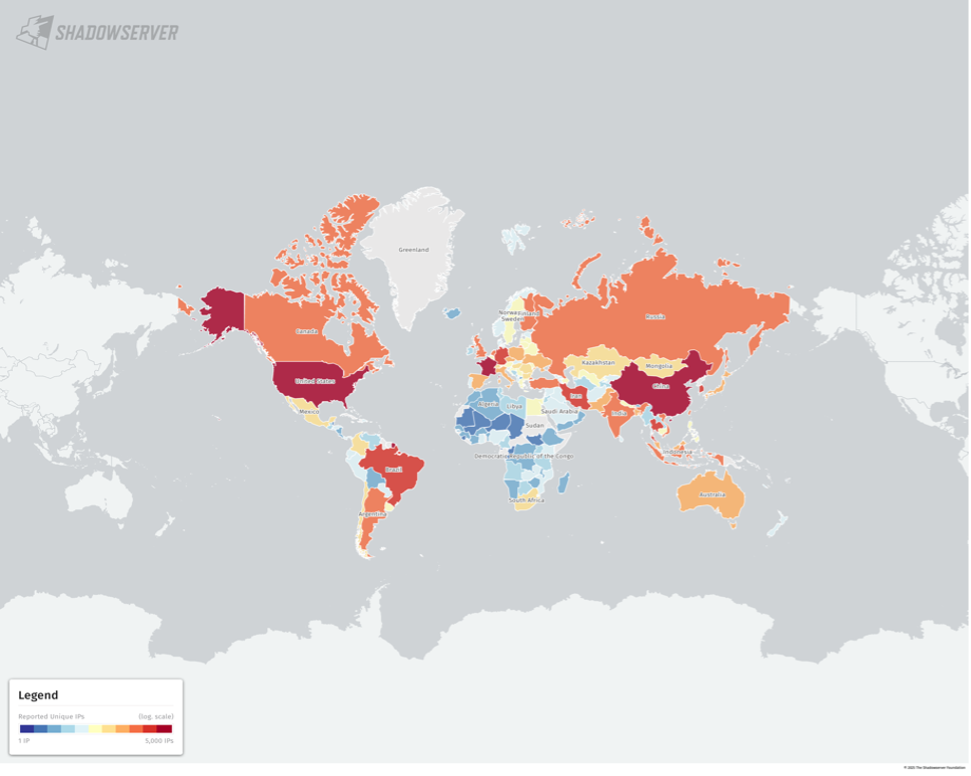

2025 年まで話を進めると、CVE-2025-22224 は 2025 年 3 月 4 日に公開され、その後 2 時間もしないうちに CISA の KEV カタログに追加されました。Shadowserver のダッシュボードによると、その 1 週間後、世界中で 40,000 件以上の脆弱なインスタンスが依然として検出されました。

こういったグローバルな脆弱性の状況が示唆しているのは、地理的な観点からだけ見るのではなく、私たちは自らに以下のように問うべきだということです。

- 「このソフトウェアを使っているか」

· 「使用しているソフトウェアは最新の状態になっているか」

· 「修復にはどのくらい時間がかかるか」

· あるいは、勇気のある人なら、「リスクを取る準備はできているか」

CVE の属性が増えることは有益なのかもしれませんが、個人的には地理的属性がないことは良いことだと考えています。ソフトウェアのパッチ適用やアップデートは、国籍や地理的条件に関係なく優先されるべきです。堅牢なサイバーセキュリティの維持という点で、良い脆弱性というものは存在せず、良いと言えるのは、脆弱性がないことだけです。

デジタルの世界では、私たちは皆隣人であることを忘れないでください。どこかに脆弱性があれば、それはすぐそこに迫っている脅威なのです。

重要な情報

Cisco Talos は、早ければ 2025 年 1 月から行われている、主に日本の組織を標的とした攻撃を発見しました。攻撃者の正体は不明です。攻撃者は Windows の PHP の PHP-CGI 実装におけるリモートコード実行(RCE)の脆弱性(CVE-2024-4577)をエクスプロイトし、被害マシンへの初期アクセスを取得しました。

注意すべき理由

Talos インシデント対応チームの 2024 年第 4 四半期のレポートで、初期アクセスを獲得するために攻撃者が脆弱性のある公開アプリケーションをエクスプロイトする傾向が増加していることを報告しました。今回の侵入事例から、この状況が続いていることがうかがえます。この事例では、攻撃者はレジストリキーを変更してスケジュールされたタスクを追加し、「TaoWu」という Cobalt Strike キットのプラグインを使用して悪意のあるサービスを作成することで永続性を確立します。

必要な対策

この脆弱性は、一般的なオープンソースのコンポーネント、サードパーティのライブラリ、またはさまざまな製品で使用されているプロトコルに影響します。パッチの状況については、各ベンダーが出している情報をご確認ください。詳細については、National Vulnerability Database![]() をご覧ください。この脅威の Snort SID は次のとおりです。

をご覧ください。この脅威の Snort SID は次のとおりです。

Snort 2:64632、64633、64630、64631

Snort 3:301157、301156

今週のセキュリティ関連のトップニュース

- Bluetooth の「バックドア」ではなかったことが判明。「10 億台のデバイスが使用する Bluetooth チップに未公開のバックドアが発見される」となっていた見出しが、「10 億台のデバイスが使用する Bluetooth チップに未公開のコマンドが発見される」という、より正確な表現に更新されました(情報源:Bleepingcomputer

、Darkmentor

、Darkmentor )。

)。 - ランサムウェア集団が脆弱な IP カメラを攻撃に使用し、Endpoint Detection and Response(EDR)を効果的に回避。実際の記事の見出しには「Web カメラ」(私の定義では、内部的に、あるいは USB で PC に接続されているカメラ)と書かれていますが、Linux と SMB による共有について論じている記事なので、IP カメラのことだろうと推察したうえで、細かい点ですが指摘しておきます(情報源:Bleepingcomputer

)。

)。 - X(旧 Twitter)に対する大規模なサイバー攻撃の疑い。3 月 10 日に発生した一連の障害により、数千人のユーザーが、少なくとも 1 時間は X を利用できなくなりました。現在のところ、詳細がすべて公開されているわけではありません(情報源:SecurityWeek

)。

)。

Talos が発信している情報

カスケーディング スタイル シート(CSS)は現代の Web ブラウジングには欠かせないものですが、本来の用途とはかけ離れた使い方をされています。最新ブログ「スタイルの悪用:CSS を利用した回避と追跡」をご覧ください。

Cisco Talos は、早ければ 2025 年 1 月から行われている、主に日本の組織を標的とした攻撃を発見しました。攻撃者の正体は不明です。ブログの全文はこちらの「日本に対する新たな持続的攻撃の詳細を解明」をご覧ください。

Talos が参加予定のイベント

- DEVCORE(2025 年 3 月 15 日)台湾、台北。Ashley Shen がエクスプロイト対策について講演を行います。

· RSA(2025 年 4 月 28 日~ 5 月 1 日)カルフォルニア州サンフランシスコ

· PIVOTcon(2025 年 5 月 7 日~ 5 月 9 日)スペイン、マラガ。Ashley Shen と Vitor Ventura が、「Redefining IABs: Impacts of Compartmentalization on Threat Tracking & Modeling(初期アクセスブローカー(IAB)の再定義:区画化が脅威の追跡とモデリングに与える影響)」を発表します。

· CTA TIPS2025(2025 年 5 月 14 日~ 15 日)バージニア州アーリントン

· Cisco Live U.S. (2025 年 6 月 8 日~ 12 日)カリフォルニア州サンディエゴ

Talos のテレメトリで先週最も多く確認されたマルウェアファイル

SHA 256:9f1f11a708d393e0a4109ae189bc64f1f3e312653dcf317a2bd406f18ffcc507

MD5:2915b3f8b703eb744fc54c81f4a9c67f

VirusTotal:https://www.virustotal.com/gui/file/9f1f11a708d393e0a4109ae189bc64f1f3e312653dcf317a2bd406f18ffcc507![]()

一般的なファイル名:VID001.exe

偽装名:なし

検出名:Win.Worm.Coinminer::1201

SHA 256:9c60480afbbfbdf20520a9e7705f60a54ff2d0a94d72e4c26fc2aee55a158a9f

MD5:7abf12ab98f4cbed63228bba977cea7e

VirusTotal:https://www.virustotal.com/gui/file/9c60480afbbfbdf20520a9e7705f60a54ff2d0a94d72e4c26fc2aee55a158a9f![]()

一般的なファイル名:pdfzonepro.msi

偽装名:なし

検出名:W32.9C60480AFB-95.SBX.TG

SHA 256:47ecaab5cd6b26fe18d9759a9392bce81ba379817c53a3a468fe9060a076f8ca

MD5:71fea034b422e4a17ebb06022532fdde

VirusTotal:https://www.virustotal.com/gui/file/47ecaab5cd6b26fe18d9759a9392bce81ba379817c53a3a468fe9060a076f8ca/details![]()

一般的なファイル名:VID001.exe

偽装名:なし

検出名:Coinminer:MBT.26mw.in14.Talos

SHA 256:a31f222fc283227f5e7988d1ad9c0aecd66d58bb7b4d8518ae23e110308dbf91

MD5:7bdbd180c081fa63ca94f9c22c457376

VirusTotal:https://www.virustotal.com/gui/file/a31f222fc283227f5e7988d1ad9c0aecd66d58bb7b4d8518ae23e110308dbf91![]()

一般的なファイル名:c0dwjdi6a.dll

偽装名:なし

検出名:Trojan.GenericKD.33515991

本稿は 2025 年 3 月 13 日にTalos Group

のブログに投稿された「Patch it up: Old vulnerabilities are everyone’s problems

」の抄訳です。