- Talos インシデント対応チーム(Talos IR)は、インシデント対応と脅威インテリジェンスの最近の対応業務において、合法的なデジタル ドキュメント パブリッシング(DDP)サイトが、ログイン情報やセッショントークンの窃取といったフィッシング目的で継続的に利用されていることを確認しています。

- DDP サイトでフィッシングルアー(偽ドキュメントや詐欺ページなど)をホスティングすると、フィッシング攻撃の成功率が高くなります。なぜなら、DDP サイトは良好なレピュテーションを得ていることが多く、Web フィルタリングのブロックリストに表示される可能性が低いからです。また、よく知っているサイトあるいは合法的なサイトだから問題ないと、ユーザーが誤った安心感を抱いてしまいがちです。

- DDP サイトならば、攻撃者は単一のプラットフォームで悪意のあるドキュメントをすぐに公開し、破棄できます。利用する DDP サイトを攻撃者が短期間で変更することも確認されています。

Talos IR が最近対応した複数のインシデントでは、攻撃者が Publuu や Marq など合法的なデジタル ドキュメント パブリッシング サイトを利用してフィッシングドキュメントをホストしていました。これは、ログイン情報とセッショントークンを取得するための継続的な情報窃取攻撃の一部でした。攻撃者が同様の手口を使用して Google Drive、OneDrive、SharePoint、DocuSign、Oneflow といった有名なクラウドストレージや契約管理サイトでフィッシングルアーを展開したことはこれまでにもありますが、防御担当者にとって DDP サイトは盲点になっている可能性があります。トレーニングを受けたユーザーが DDP サイトのことをよく知らないがゆえに、電子メールや Web コンテンツフィルタリングの制御フラグが立てられにくいからです。最近、これらのプラットフォームでは悪意のある活動が確認されており、セキュリティチームが提供するフィッシング対策とユーザー意識向上のためのトレーニングプログラムで DDP サイトや同様のサイトを考慮する必要性が浮き彫りになっています。

背景と調査結果

「デジタル ドキュメント パブリッシング サイト」とは、PDF ファイルをアップロードしてブラウザベースのパラパラ漫画形式で共有できる Web サイトのことです。訪問者は、ドキュメントをダウンロードすることなくページをめくって PDF 全体を閲覧できます。一部の DDP サイトでは、ドキュメントを他の方式で閲覧する機能が提供されています。DDP サイトの例としては、Publuu、Marq、Flipsnack、Issuu、FlippingBook、RELAYTO、Simplebooklet などがあります。

このブログで取り上げたサイトは悪意のあるものではなく、攻撃者によって悪用されているサイトです。

フィッシングの仕組み

攻撃者は実証済みのフィッシング手法に従って、DDP サイトを攻撃の第 2 段階または中間段階として攻撃チェーンに組み込んでいます。

- 被害者が受け取るのは、合法的な DDP サイトでホストされているドキュメントへのリンクを含む電子メールです。メールの件名や本文には「New Document from [送信者の組織]」などの表現が含まれていることが多く、宛先は空白のままです。標的のメールアドレスは宛先でなく「BCC」に入力されています。

- DDP でホストされているドキュメントには、攻撃者が管理する外部のサイトへのリンクが含まれています。

- リンクをクリックすると、攻撃者が管理するサイトに直接移動させられるか、一連のリダイレクトを経由して移動させられます。Talos IR は、リダイレクトで Cloudflare の CAPTCHA が悪用されている事例もいくつか確認しています。この攻撃手法は、過去 6 か月間に Cofense

や Netskope

や Netskope などのセキュリティチームからも報告されています。

などのセキュリティチームからも報告されています。 - 被害者は、本物の認証ページを模倣した、攻撃者が管理するサイトにたどり着きます。このサイトは、認証時にユーザーのログイン情報またはセッショントークンを取得するように設計されています。

多くの場合、ログイン情報とセッショントークンの窃取を目的に DDP サイトを利用する攻撃は、最初の標的とは別の正規の電子メールの受信トレイに不正アクセスすることによって行われます。一種の「連鎖型」のビジネスメール詐欺(BEC)のプロセスでは、攻撃者は特定の被害者を狙ってインフラストラクチャとフィッシングルアーを作成し、次にその被害者と関係者の間で築かれているつながりを利用して、他の組織に対して後続の攻撃を仕掛けます。最初の標的を狙って作成されたインフラストラクチャが再利用されることもあれば、後続の攻撃の成功率を上げるために再作成されることもあります。

詐欺ページのカスタマイズ

DDP サイトでは、フィッシング攻撃の成功率を高めるカスタム機能が提供されています。アップロードしたフィッシングドキュメントをカスタマイズできるほか、そのドキュメントをホストする Web ページに変更を加えることもできます。ページのカスタマイズオプションには、背景、バナー、ボーダー、HTML のタイトルタグの変更などがあります。これらを迅速に設定することで、より本物らしい詐欺ページを作ることができ、ログイン情報窃取ページのクリック率が上がる可能性が高くなります。

調査中に確認された DDP でホストされていた詐欺ページのカスタマイズは多岐にわたっており、HTML のタイトルタグに組織名のみを記載したものから、カナダの通信プロバイダーのユーザーを狙って高度にカスタマイズした詐欺コンテンツとランディングページを組み合わせたものまでありました。後者の事例では、最終的にログイン情報を窃取するページは、そのプロバイダーの本物のログインページにそっくりでしたが、まったく関係のない webwave[.]dev サブドメインでホストされていました。

これまでの動向

調査範囲を拡大して過去のデータも調べてみると、使用する DDP サイトを攻撃者が変更したり、一定期間同じサイトで同様の攻撃を行うものの、急に攻撃が活発化したり沈静化したりする傾向が見えてきます。たとえば Talos IR は、2020 年 10 月下旬から 11 月上旬にかけて Simplebooklet で一連の活動を確認し、それとは別の活動を 2023 年 9 月上旬に RELAYTO で確認しています。もっと最近では、ある攻撃者が最初は Publuu で、その後は Issuu で同じログイン情報窃取攻撃を行っていました。

防御担当者に課題を突き付ける攻撃者の優位性

DDP サイトは、現代のフィッシング対策の裏をかこうとする攻撃者に優位性を与えています。正規のユーザーを DDP サイトに引きつける機能と利点そのものが攻撃者に悪用され、フィッシング攻撃の効力を高めているのです。こうした利点を考慮すると、フィッシングやログイン情報窃取のために偽のドメインを作成したり、合法的なサイトを侵害したりするのと同じくらい DDP サイトは有用だと攻撃者は考えているかもしれません。

DDP サイトが低コストで一時的なファイルホスティング機能を提供

多くの DDP サイトでは無料ライセンスや無料トライアル期間が提供されていて、一定数のファイルを期間限定で公開できます。通常、無料トライアル期間では限られた個人識別情報のみが必要とされ、支払い方法は必要ありません。複数の無料アカウントをすぐ簡単に作成することができ、各アカウントでさまざまな悪意のあるページを公開できます。

一部の DDP サイトでは、公開するコンテンツにリンクの有効期限を設定することも可能です。この機能を使えば、リンクを設定した後は、攻撃者は何も気にする必要がありません。後で破棄できるように、フィッシングドキュメントをどこで公開したのかを詳細に追跡しなくてもよくなるのです。わざわざ追跡しなくても、ページ作成時にリンクの有効期限を設定しておけば、通常は短期間でコンテンツが自動的に表示されなくなります。

Talos IR は、攻撃者が DDP ページを立ち上げて 24 時間以内に無効化した事例や、DDP ページは有効なまま、攻撃者が管理するドメインの最終ランディングページが DNS 高速フラックス![]() などの手法を用いて削除された事例を確認しています。

などの手法を用いて削除された事例を確認しています。

DDP ページのこのような一過性の性質は、セキュリティチームに課題を突き付け、インシデント対応プロセスを複雑にしています。DDP でホストされている詐欺ページを検出し、セキュリティ担当者向けに内部アラートを作成することや通知を行うことは可能ですが、そのページが短時間しか利用できないため、防御担当者の対応時間が限られます。そのような短時間で、詐欺のテーマ、攻撃者が管理する関連ドメイン、攻撃の意図を理解することは、経験豊富なセキュリティチームであっても難しいかもしれません。

DDP サイトは通常、良好な Web レピュテーションを得ている

DDP サイトでホストされている正規のページに対する詐欺ページの比率は、かなり低いと思われます。この比率は DDP プロバイダーによって異なるようですが、Talos IR が確認したところ、すべての DDP サイトで最近作成されたほとんどページでは、合法的なコンテンツがホストされていました。この傾向が、より多くの悪質なコンテンツをホストする方向へ変化し続けない限り、DDP サイトは良好なレピュテーションスコアを維持し、自動ブロックリストには入らないと思われます。

良好な Web レピュテーションスコアは、一般的なオープンソースのインテリジェンスツールや基本的なインターネット検索を使用して DDP サイトを調査するユーザーに誤解を与える可能性もあり、レピュテーションが不明なサイトや低レピュテーションのサイトよりもクリック率が上がり、ログイン情報を取得される可能性が高くなってしまいます。

| サイト | ドメイン登録 | Cisco Umbrella ユニークビジタースコア* | Cisco Umbrella レピュテーションスコア** |

| Publuu | 2019 年 2 月 28 日(IS) | 63 | 53(中リスク) |

| Marq | 2004 年 6 月 19 日(IS) | 76 | 9(低リスク) |

| Flipsnack | 2010 年 6 月 3 日(US) | 96 | 11(低リスク) |

| Issuu | 2007 年 4 月 19 日(GB) | 100 | 9(低リスク) |

| RELAYTO | 2013 年 12 月 2 日(US) | 53 | 58(中リスク) |

* Umbrella のユニークビジタースコアは、2024 年 2 月 2 日時点のサイトごとの推定トラフィック量を示す。

** レピュテーションスコアは 2024 年 2 月 2 日時点。

DDP の生産性向上機能が、悪意のあるリンクの検出を阻害している可能性あり

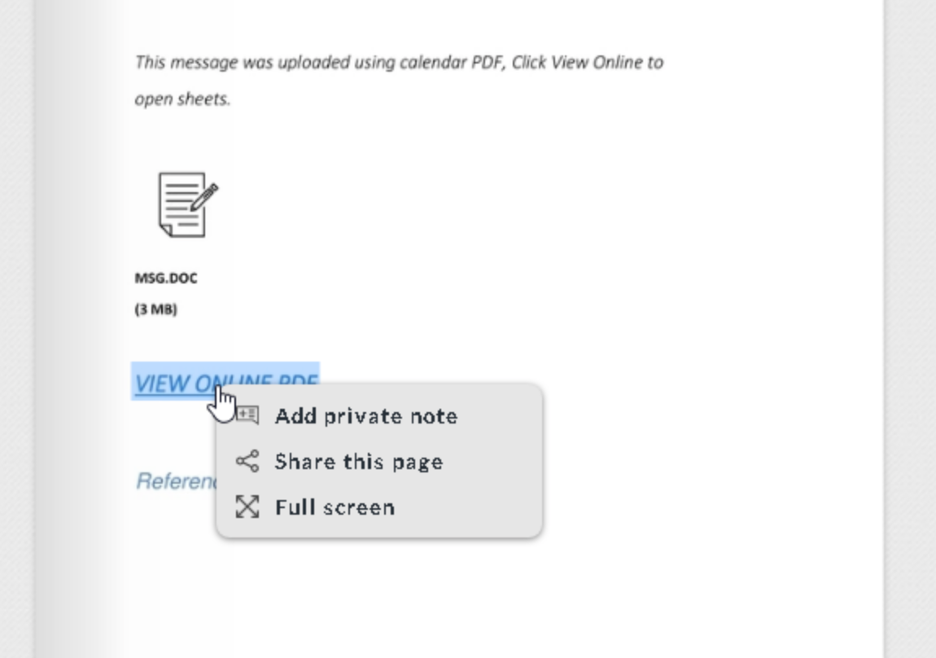

Talos IR は、少なくとも 1 つの DDP サイトの生産性向上機能が、フィッシングリンクに設定されている本当の URL を確認する従来の方法を阻害していることを発見しました。Publuu 上でホストされている悪意のあるドキュメントの調査では、ユーザーが URL を右クリックするとカスタムサブメニューが表示されました。このサブメニューには正規のユーザーにとって有益なオプションが含まれていましたが、[VIEW ONLINE PDF] のハイパーリンクに設定されている URL をコピーする明確なオプションがありませんでした。さらに、リンクの上にマウスをホバーしても、URL を示すツールチップのポップアップは表示されませんでした。

ケーススタディ

Talos IR が最近行った 2 件の対応業務で、DDP サイトの使用が確認されました。ログイン情報とセッショントークンを取得するための情報窃取攻撃の一部だった可能性があります。

Publuu

標的となった組織では、複数の人が「New Document from [社外ベンダー]」という件名のフィッシングメールを受け取りました。これらのメールは信頼できる社外ベンダーの侵害された電子メールアドレスから送られたものでした。

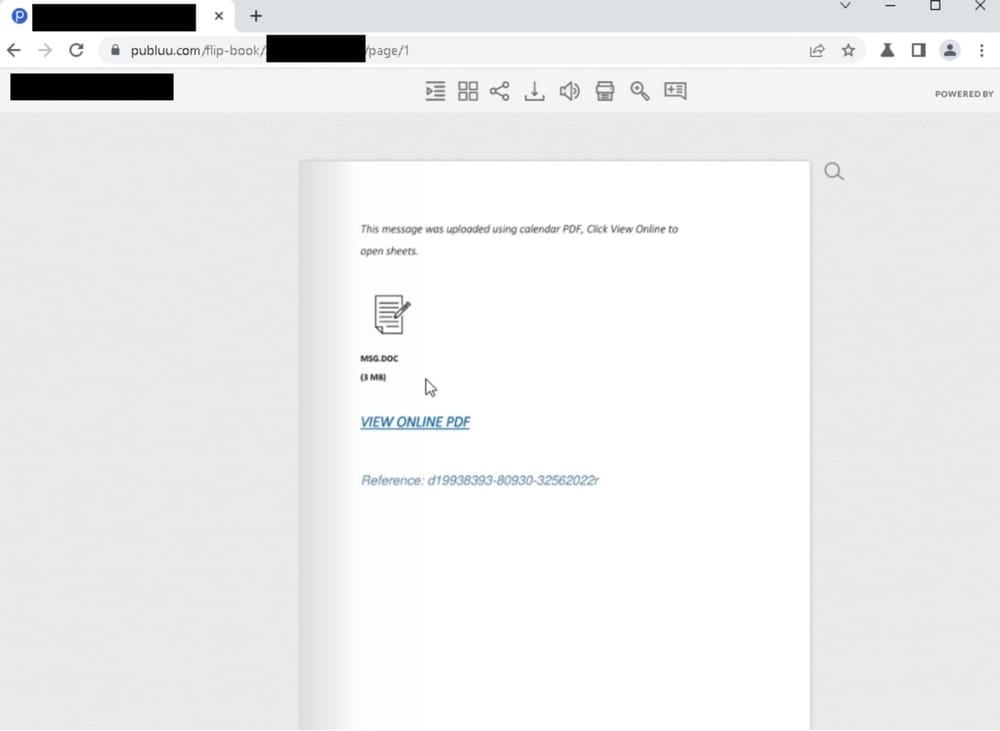

メール本文に含まれていたリンクは Publuu のパラパラ漫画形式のドキュメントにつながり、その URL は https://publuu[.]com/flip-book/[6_digit_identifier]/[6_digit_identifier] のようになっていました。このフィッシングドキュメントは広く使用されている一般的なファイルで、他の DDP サイトに対する類似の攻撃でも確認されています。フィッシングドキュメントは再利用されていましたが、攻撃者はドキュメントに真正性を持たせるために、送信者の組織名を用いて Publuu のページに変更を加えていました。

[VIEW ONLINE PDF] のリンクをクリックすると、Cloudflare の CAPTCHA に誘導されるようになっていました。この手法は、前述のリンク先にある Cofense と Netskope の記事で説明されています。CAPTCHA は 2 つの目的で使用されているようです。1 つはログイン情報窃取ページを自動アクセスから守ることであり、もう 1 つはフィッシングリンクの被害者になるユーザーに本物のサイトだと思わせることです。

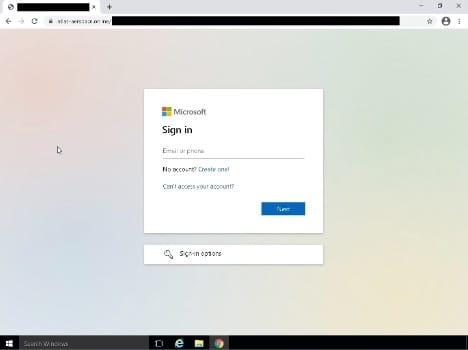

CAPTCHA を完了すると、Microsoft 365 の認証ページにそっくりの詐欺ページに誘導されます。このページの URL には長い英数字の文字列が含まれており、訪問者の識別子として機能しているようです。認証ページに関連付けられた、攻撃者が管理するドメインは atlas-aerspace[.]online でした。この偽のドメインとは対照的に、元の Publuu のページが標的の組織向けにカスタマイズされていることから、このインシデントは連鎖型の BEC 攻撃の一部だった可能性があります。

その後 Talos IR は、Issuu の DDP サイトでホストされている同様の攻撃チェーンを確認しました。フィッシングドキュメントはほぼ同じでしたが、Publuu のリンクとは異なり、このリンクの URL は Google AMP から Cloudflare の CAPTCHA へのフローを利用していました。この手口は Cofense のブログで説明されているものです。ログイン情報を窃取するページは、最終的に aerospace-atlas[.]online ドメインにあり、90 日以内に登録された atlas-aerspace[.]online のドメインで確認されたものと同じ識別子スタイルの URL 文字列を含んでいました。

全部で、以下の類似ドメインが 90 日以内に登録されていました。すべて Cloudflare でホストされたものです。最初の 2 つのドメインは、DDP サイトでホストされていた詐欺ページに関連していたことが判明しており、正規の atlas-aerospace[.]com ドメインのユーザーが標的だったことが示唆されています。

- aerospace-atlas[.]online(2024 年 1 月 24 日に登録)

- atlas-aerspace[.]online(2023 年 12 月 19 日に登録)

- atlas-aerspace[.]com(2023 年 10 月 25 日に登録)

Talos は、影響を受けた組織がこの活動を確認して対処できるように、築いていたチャネルを通じて通知を行いました。

Marq

Talos IR は Marq の DDP サイトに関するインシデントにも対応しました。フィッシングドキュメントをホストしていた Marq のページはすでに停止されていましたが、他のフォレンジックデータを使用して、関連するログイン情報窃取ページの URL を特定しました。その URL の最初の部分は https[:]//mvnwsenterprise[.]top:443/aadcdn.msauth.net/ でした。

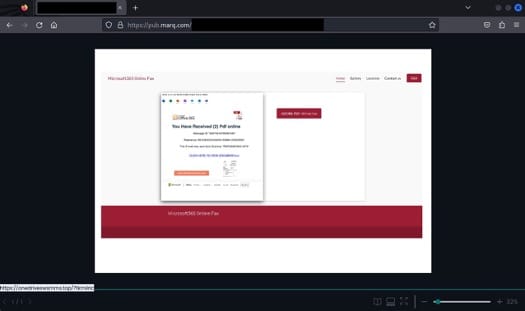

Marq のページにはアクセスできませんでしたが、Talos IR はオープンソースおよびクローズドソースのインテリジェンスを通じて同様のページを特定しました。これらのページは、HTML のタイトルタグ(ブラウザのタブに表示)に送信者の組織を表示するようにカスタマイズされていましたが、それ以外はまったく同一の「Microsoft365 Online Fax」という詐欺ページが使用されていました。他の DDP サイトでの一部の活動とは異なり、各ページは onedrivesmncs[.]top、onedrivemwsamc[.]top、347nsm239mws934[.]top など、.top のトップレベルドメインを使用した固有の URL で構成されていました。もう 1 つの共通した特徴は、フィッシングドキュメントに埋め込まれたすべての URL に tkmilric という URL のクエリ文字列が存在することでした。

このリンクをクリックすると、固有の「.top」ドメインの redirect.cgi パスにある、偽の Microsoft 認証ページに移動します。このページの URL のクエリ文字列には、Base64 および URL でエンコードされた値を含む「ref」パラメータが含まれていました。デコードされた値の例を以下に示します。

https://login.microsoftonline.com/common/oauth2/authorize?client_id=00000002-0000-0ff1-ce00-000000000000&redirect_uri=https://outlook.office.com/owa/&resource=00000002-0000-0ff1-ce00-000000000000&response_mode=form_post&response_type=code id_token&scope=openid&msafed=1&msaredir=1&client-request-id=[REDACTED]&protectedtoken=true&claims={“id_token”:{“xms_cc”:{“values”:[“CP1”]}}}&nonce=[REDACTED]&state=[REDACTED]

client_id および resource パラメータにある値 00000002-0000-0ff1-ce00-000000000000 は、Office 365 Exchange Online の Microsoft のアプリケーション ID です。claims の文字列 {“id_token”:{“xms_cc”:{“values”:[“CP1”]}}} は、クライアント アプリケーションがその機能を OAuth 2.0 認証フローで Microsoft Entra ID に伝えるために必要なコンポーネントです。これらの特徴は、同じ詐欺ページとカスタマイズしたドメインや DGA で生成したドメインを使用して Microsoft 365 コンポーネントのセッショントークンを取得する攻撃を示していると思われます。

他の DDP サイト

これらの調査の後、Talos IR は他の DDP サイトでも同様の活動を確認しました。以下の例は、DDP サイト間の類似性を示すために提供するものであり、現在進行中または過去の Talos IR の調査とは関係ありません。

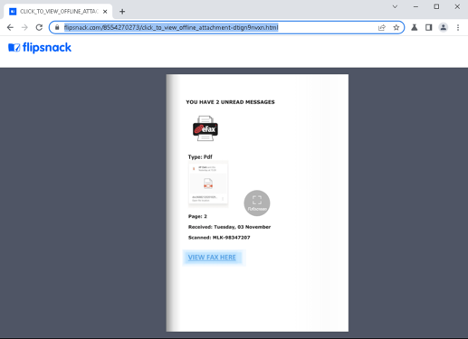

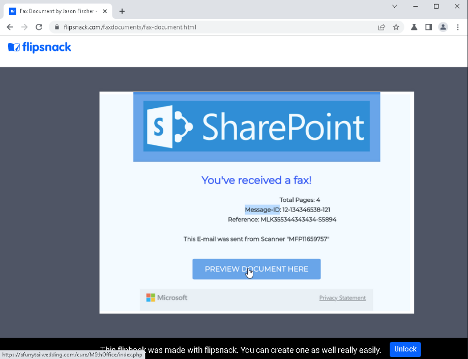

Flipsnack

Talos IR は Flipsnack で少なくとも 2 種類の偽ドキュメントが最近使用されたことを確認しました。1 つは eFax の PDF、もう 1 つは SharePoint の PDF が詐欺のテーマです。Talos IR が確認した時点では、どちらのランディングページも攻撃者によって削除されていましたが、SharePoint の偽 PDF に関連した、攻撃者が管理するページの URL(afurrytailwedding[.]com/cure/MSthOffice/index.php)は、Microsoft 365 のログイン情報窃取攻撃を示している可能性があります。どちらの偽ドキュメントも、特定の被害者を狙ったカスタマイズはされていませんでした。

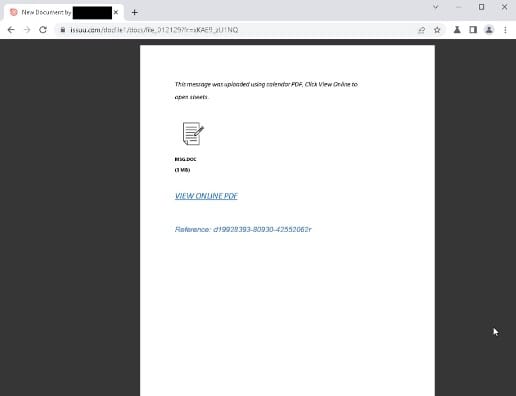

Issuu

Issuu で発見された悪意のあるドキュメントは、「参照」番号やリンクの URL などの細かい点を除けば、Publuu で確認されたものと非常によく似ていました。Talos IR がテストした 2 つのリンクのうち、1 つはランディングページに到達する前に中継サイトを経由してリダイレクトされました。もう 1 つは、Cofense が報告した Google AMP と Cloudflare の CAPTCHA のフローを利用したものでした。この 2 つの例でも、Talos IR が確認した時点では、ランディングページは攻撃者によって削除されていました。

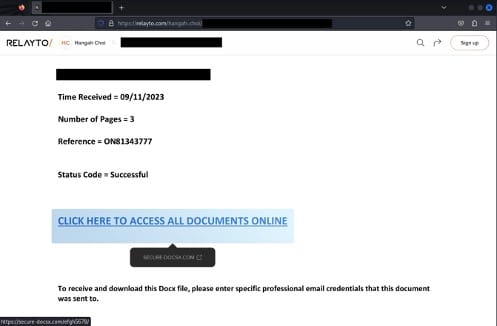

RELAYTO

2023 年 9 月初旬、Talos IR は、RELAYTO サイトに展開されていた少なくとも 2 種類のフィッシングルアーを見つけました。これらのルアーの 1 つは、複数の RELAYTO アカウントから繰り返し公開されていました。加えられていた変更は、関連する組織名だけです。各ルアーのリンク(https[:]//secure-docsx[.]com/efgh5678)は同じものでした。secure-docsx[.]com ドメインは、この活動が始まる 1 週間前に登録されていました。その後 secure-docu[.]com ドメインが作成され、そこで登録者の詳細が共有されていました。

Simplebooklet

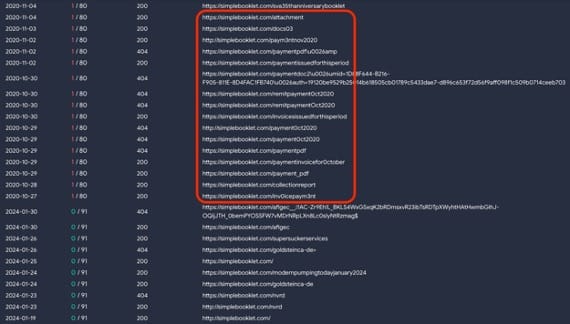

Simplebooklet サイトでは、まだ停止されていない悪意のあるページは見つかりませんでした。ただし、VirusTotal で関連する URL を確認したところ、2020 年 10 月から 2021 年 1 月にかけて、攻撃者がフィッシングやログイン情報の窃取のために同サイトを多用していたことが示唆されています。

防御担当者が検討すべき対策

DDP サイトを利用したフィッシング攻撃を防ぐために、以下の対策をご検討ください。

- 一般的な DDP サイトへのアクセスが通常の事業運営に必要でない場合は、境界のセキュリティデバイス、Cisco Secure Endpoint のような Endpoint Detection and Response(EDR)、Web コンテンツフィルタリング、DNS によるセキュリティ管理によって DDP サイトをブロックする。DDP サイトをブロックすることで通常業務に支障をきたす場合は、DDP でホストされているフィッシングルアーで悪意のあるドメインが特定された際に、迅速にブロックできる手順を策定する。

- メールに含まれる一般的な DDP サイトの URL のリンクを検出してアラートを出すように、メールのセキュリティ管理を設定する。

- 脅威インテリジェンスを活用して、新たに作成される、既知の脅威に関連のあるサイト(この場合、攻撃者に利用される可能性のある新しい DDP サイト)を迅速に特定する。

- 組織の内部環境内で、ブロックされたサイトへのアクセスなど、連携した悪意のある活動であると疑われるふるまいの傾向を監視する。

- ユーザーのセキュリティ意識向上トレーニングを更新し、DDP サイトや他のクラウドでホストされるフィッシング攻撃手法に関する情報を含める。サイトが本物かどうか確信を持てない場合は「不審なサイトに気付いたらすぐに報告する」ようユーザーの意識を強化する。

エンドユーザーも、たとえそのサイトが合法的で良好なレピュテーションを得ているものであったとしても、通常とは異なるサイトや一般的でないサイトで共有されるドキュメントに警戒を怠らず、組織のガイドラインに従って不審な電子メールを報告することで、防御担当者を支援することができます。

本稿は 2024 年 03 月 13 日に Talos Group

のブログに投稿された「Threat actors leverage document publishing sites for ongoing credential and session token theft

」の抄訳です。