- Cisco Talos は最近、ウクライナとポーランドの政府機関、軍事組織、民間人に対してさまざまな攻撃を仕掛けている攻撃グループを発見しました。これらの攻撃作戦の目的は、情報の窃取と持続的なリモートアクセスの獲得である可能性が濃厚です。

- Talos が分析した活動は 2022 年 4 月には早くも開始されています。最近では今月の初めにも発生しており、攻撃者が持続的に活動していることがうかがえます。ウクライナのコンピュータ緊急対応チーム(CERT-UA)は、7 月の攻撃は、ベラルーシ政府が関与しているとされる GhostWriter

の作戦活動の一環であり、攻撃者グループ UNC1151

の作戦活動の一環であり、攻撃者グループ UNC1151 が実行犯

が実行犯 だと考えています。

だと考えています。 - この攻撃では多段階からなる感染チェーンが使用されており、悪意のある Microsoft Office 文書(最もよく見られるファイル形式は Microsoft Excel と PowerPoint)から始まります。その後、実行ファイルのダウンローダーとペイロードが続きますが、これらは画像ファイルに隠されており、検出を困難にしています。

- 最終的なペイロードには、AgentTesla というリモートアクセス型トロイの木馬(RAT)、Cobalt Strike ビーコン、njRAT などがあります。

ウクライナとポーランドの政府機関と軍事組織が標的に

悪意のあるファイルを使用した一連の攻撃を Talos が最初に発見したのは 4 月下旬のことでした。悪意のある Microsoft Excel ファイルを開いたときに表示される偽の内容から、ウクライナのユーザーを標的にしている可能性が濃厚だと思われます。最終的に、他にも攻撃を確認しており、そのうち 2 件はウクライナのコンピュータ緊急対応チーム(CERT-UA![]() )と FortiGuard Labs

)と FortiGuard Labs![]() の研究者が過去に報告したものです。Talos が発見した攻撃には、ポーランドのユーザーを対象とした悪意のあるファイルも含まれていました。

の研究者が過去に報告したものです。Talos が発見した攻撃には、ポーランドのユーザーを対象とした悪意のあるファイルも含まれていました。

公式のものに見せかけた画像やテキストを含む Excel や PowerPoint の文書の内容から判断すると、攻撃者が標的にしているのはウクライナとポーランドの政府機関と軍事組織です。ソーシャルエンジニアリングの手口を使って作成されたこの偽文書の目的は、標的にしたユーザーにマクロを有効にさせることによって実行チェーンを開始することです。以下のタイムラインに示されているように、これは攻撃の第 1 段階です。

攻撃のタイムライン

多段階からなる攻撃:偽文書を使用してマクロを有効にさせ、システムを感染させる

2 種類のファイル形式がありますが、ファイルを開いても実際のスライドが表示されず、それでも悪意のある VBA コードが実行されるという点で、PowerPoint のほうが異色を放っています。これは CERT-UA![]() の分析と一致する調査結果です。Talos では現在、ファイルが開かないのは意図的に破損させていることが原因かどうかを調査中です。いずれにしても、ファイルが実行されるたびに VBA コードが実行されます。ファイルのサムネイル画像(Windows Explorer ウィンドウに表示される唯一のコンテンツ)から判断すると、PowerPoint ファイルはウクライナ国防省とポーランド国防省のものに見せかけているようです。以下は、攻撃の被害者をうかがわせるサムネイル画像です。

の分析と一致する調査結果です。Talos では現在、ファイルが開かないのは意図的に破損させていることが原因かどうかを調査中です。いずれにしても、ファイルが実行されるたびに VBA コードが実行されます。ファイルのサムネイル画像(Windows Explorer ウィンドウに表示される唯一のコンテンツ)から判断すると、PowerPoint ファイルはウクライナ国防省とポーランド国防省のものに見せかけているようです。以下は、攻撃の被害者をうかがわせるサムネイル画像です。

攻撃者が一連の攻撃において PowerPoint の偽文書で使用したテーマを示すサムネイル画像

テスト環境では、PowerPoint 文書を開いてもスライドは表示されませんでしたが、すべての Excel 文書で、標的となった軍事組織の公式文書に見せかけたものや、Excel で VBA マクロ機能を有効にする方法についての一般的な説明が表示されます。Excel を使用する攻撃の VBA コードと PowerPoint を使用する攻撃の VBA コードはよく似ています。偽の Excel 文書のコンテンツの 1 つに以下のようなものがあります。これには、特定の軍隊の兵士に対する給与支払い(現金証明書)を計算するためのフォームが含まれています。

2022 年 9 月の攻撃で使用された、ウクライナ国防省の公式文書に見せかけた文書

2023 年 7 月 4 日、攻撃者は新たな攻撃を仕掛けて再び登場しました。この攻撃で使用された偽文書の中には VBA コードを含む支払い請求フォームがあり、ウクライナ財務省から送信されたように見えます。以下の画像を見ればわかるとおり、フォームの内容は合法的なもので、ウクライナの政府機関に宛てたものです。このフォームには、攻撃者が悪意のあるサブルーチンを呼び出すように変更を加えた正規のマクロコードも含まれています。このマクロコードは、スプレッドシート内で一部の値を計算するために使用されているようですが、正規の関数を変更して感染プロセスを開始する関数を呼び出すようにしています。

ウクライナとポーランドの企業と一般ユーザーも標的に

ポーランドとウクライナでは、付加価値税(VAT)の申告書に見せかけた偽の Excel スプレッドシートなどを使用する、民間人を狙った攻撃が展開されています。また、悪意のある VBA コードが実行されるように、ソーシャルエンジニアリングの手口を使って Excel マクロを有効にする方法を記載した Excel スプレッドシートも見つかっています。2 つの偽文書を以下に示します。

偽の VAT 申告書フォームを使用した 2023 年 4 月の攻撃、標的はポーランドのビジネスユーザー

攻撃に使用された Excel の大半が、ウクライナ語で書かれた特定のコンテンツであり、Excel のマクロを有効にするようユーザーを促す内容が含まれています。

マルウェアの次のステージを復号する VBA コードから攻撃が開始

すべての攻撃は Microsoft Office の文書で始まります。おそらく、電子メールの添付ファイルとして標的に送信されています。ほとんどの場合、ファイルは VBA マクロを含む Excel スプレッドシートですが、悪意のある PowerPoint OLE2(PPT)ファイルが使用された事例も 4 件見つかりました。これは、攻撃であまり使用されないファイル形式にも攻撃者が対応できる能力を示唆しています。

VBA コードがダウンローダーの実行ファイルまたは DLL をドロップ

多少の違いはあるものの、すべてのファイル間で VBA コードの類似性が確認されており、一部の関数(Excel で文字列を数値に変換する関数など)は正統な目的で使用されています。コードは難読化ツールのスクリプトを使用して難読化されています。これは、コメント内に書かれたワードが VBA 構文の一部として認識されない場合、攻撃者が取り除かなかったコメントの一部も難読化されるという事実から判断できます。

下の画像にあるように、この難読化ツールは関数名と変数名をランダム化しますが、コメント(緑色)を認識しないという不具合があります。

コードが自動ツールによって難読化された可能性を示す、ランダム化されたコードのコメント

コードには次のステージが含まれており、16 進数でエンコードされた文字列として保存されています。また、ウイルス対策スキャンで潜在的に悪意のあるコンテンツとして検出されないよう、複数の文字列に分割されています。メインのサブルーチンは 3 つあります。1 つ目はドキュメントが開かれたときに起動されるサブルーチン(Auto_Open や Workbook_Open など)、2 つ目はユーザーの一時ファイルを保存するフォルダにランダムな名前の DLL ファイルを作成するサブルーチン、3 つ目はランダムな名前のショートカット(LNK)ファイルを作成するサブルーチンで、これには次のステージを開始するための regsvr32.exe(または rundll32.exe)を実行するコードが含まれています。

ショートカットファイルの名前は、攻撃によって生成される方法が異なり、ランダム文字列生成関数によってランダムに生成されるか、マクロコードにハードコードされています。攻撃によっては、VBA コード内の特定の関数によってランダムな名前が生成されます。上のスクリーンショットは、関数の引数で指定された可変長のランダム文字列を生成する関数を示しています。

DLL ドロッパー、LNK 作成、開始ルーチンを呼び出すサブルーチン

初期の攻撃では実行ファイルのダウンローダーが使用されていましたが、最近の攻撃では DLL を使用して次のステージが開始されるようになっています。

いくつかの事例では、ランダムに生成された 2 バイトがファイルの末尾に追加されており、ドロップされたファイルを単純なチェックサムベースの手法で検出することはできなくなっています。

ドロップされたファイルの末尾に、ランダムに生成されたバイトが追加されている事例

2023 年 7 月の攻撃では、感染チェーンが若干変わりました。ドロッパーはまずショートカットファイルを作成しますが、ドロップされた DLL は、regsvr32.exe ではなく rundll32.exe で開始されます。最初のエクスポート(ここでは正規の関数の名前である IETrackingProtectionEnabled)が呼び出されると、ダウンローダーは自分自身をコピーし、パラメータ「/u /s」を指定して regsvr32.exe を呼び出します。これにより、COM サーバーの登録を解除する関数 DllUnregisterServer が自動で呼び出されます。

最後に DLL が最終パスにコピーされると、rundll32.exe を使用してエクスポートされた関数 SetQueryNetSessionCount が呼び出され、次のステージがダウンロードされます。2023 年 7 月の攻撃における最終的なペイロードが njRAT だったため、攻撃者の目的は情報の窃取と標的とするシステムのリモート制御であるという確信が強まりました。njRAT はオープンソースのリモートアクセス型トロイの木馬(RAT)です。ソースコードは自由に入手でき、商用マルウェアを使用する攻撃者や APT グループ![]() が使用するため、攻撃者の特定がさらに困難になります。

が使用するため、攻撃者の特定がさらに困難になります。

2023 年 7 月の攻撃で使用された悪意のある主要な VBA 関数「Data_Open」

難読化されたダウンローダーがペイロードを含む画像を取得

次のステージは、Portable Executable(PE)ファイル(実行ファイルまたは DLL ファイル)です。難読化ツール ConfuserEx![]() は、攻撃者が .NET コードを難読化するためによく使用するツールです。さまざまなレベルの難読化、改ざん防止機能、デバッグ防止機能が使用されているため、マルウェア研究者が難読化を解除するのが難しくなっています。CERT-UA はこのダウンローダーを PicassoLoader と名付けました。

は、攻撃者が .NET コードを難読化するためによく使用するツールです。さまざまなレベルの難読化、改ざん防止機能、デバッグ防止機能が使用されているため、マルウェア研究者が難読化を解除するのが難しくなっています。CERT-UA はこのダウンローダーを PicassoLoader と名付けました。

すべてのダウンローダーは、URL から画像ファイルをダウンロードしようとします。攻撃によっては、最終的なペイロードまたは 3 つ目の中間ステージが、暗号化されたバイナリ BLOB として画像の末尾に付加されています。画像はまだビューアに表示されますが、ダウンローダーは適切な復号キーと復号アルゴリズムを使用して実行可能なコンテンツを抽出します。

JPEG 画像の末尾に付加されている、次のステージの暗号化 BLOB

ダウンローダーは、マネージド AES(Rijndael アルゴリズム)を使用して付加されたデータを復号します。そして以下に示すように Assembly.Load 関数を使用し、バイトの配列として反射的にロードします。復号キーと初期化ベクトルは、ダウンローダーの本体に難読化された文字列として格納されているか、ダウンロードされた画像ファイルの MD5 チェックサムとして計算されます。

ダウンローダーが 3 つ目のステージを復号してから Assembly.Load 関数を使用してロード

次のステージをダウンロードするコードについては、継続的に開発が進められています。初期のバージョンでは、Assembly.Load 関数の呼び出しをかなり簡単に見つけることができます。最近の攻撃では、攻撃者が難読化を強化しており、ダウンロード、復号、ロードのための関数を検索して呼び出すために RuntimeBinder.Binder 機能を使用しています。

ダウンローダーの最近の亜種では、Binder を使用して関数の呼び出しを実行

初期の亜種では、AES 復号ルーチンの RijndaelManaged 実装を使用して次のステージを復号していましたが、2023 年 4 月以降の亜種では、RC4 のシンプルな亜種を使用して、画像ファイルに付加されたペイロードを復号しています。2023 年 7 月以降の亜種では RijndaelManaged に戻っています。

RijndaelManaged を使用して 3 つ目のステージを復号

2023 年 4 月の攻撃では、シンプルな RC4 を使用して 3 つ目のステージを復号

分析の時点ではほとんどの URL とインフラにアクセスできませんでしたが、3 件の攻撃で使用された画像を取得して感染チェーンを再現することができました。分析中に復号プロセスで例外が発生したため、取得した画像ファイルが破損していたか、一部のダウンローダーで復号の実装が誤っていた可能性があります。

ただし、CERT-UA と FortiGuard Labs![]() のこれまでの分析で、AgentTesla や Cobalt Strike などの最終的なペイロードが、情報の窃取と感染システムへのリモートアクセスに使用されたことがわかっています。

のこれまでの分析で、AgentTesla や Cobalt Strike などの最終的なペイロードが、情報の窃取と感染システムへのリモートアクセスに使用されたことがわかっています。

2022 年 7 月の攻撃(標的はウクライナの政府機関)で使用された、次のステージのペイロードを含む画像

2022 年 9 月の攻撃で使用されたペイロードを含む画像

2023 年 4 月の攻撃で使用されたペイロードを含む画像

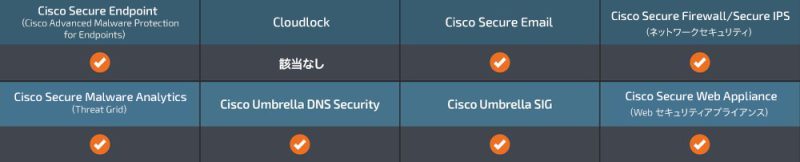

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザーに警告します。

Cisco Secure Malware Analytics(旧 Threat Grid)は悪意のあるバイナリを特定し、Cisco Secure のすべての製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

この脅威を検出するには、次の ClamAV シグネチャを使用できます。

- Doc.Malware.Corona-10003975-0

- Win.Downloader.DotNETEncryptedJPEG-10006210-0

- Win.Downloader.DotNETEncryptedJPEG-10006211-0

- Win.Downloader.DotNETEncryptedJPEG-10006212-0

- Win.Downloader.DotNETEncryptedJPEG-10006213-0

- Win.Downloader.DotNETEncryptedJPEG-10006214-0

- Win.Downloader.DotNETEncryptedJPEG-10006215-0

- Win.Downloader.DotNETEncryptedJPEG-10006216-0

- Win.Downloader.DotNETEncryptedJPEG-10006217-0

- Win.Downloader.DotNETEncryptedJPEG-10006218-0

- Win.Downloader.DotNETEncryptedJPEG-10006219-0

- Win.Downloader.DotNETEncryptedJPEG-10006220-0

- Win.Downloader.DotNETEncryptedJPEG-10006221-0

- Win.Downloader.DotNETEncryptedJPEG-10006222-0

- Img.Dropper.Agent-10006223-0

- Img.Dropper.Agent-10006224-0

- Xls.Dropper.Corona-10006204-0

- Xls.Dropper.Corona-10006205-1

- Xls.Dropper.Corona-10006207-0

- Xls.Dropper.Corona-10006205-1

- Ole2.Dropper.Corona-10006206-1

- Xls.Dropper.Corona-10006207-1

- Ole2.Dropper.Corona-10006209-0

- Win.Trojan.Generic-6417450-0

侵害の兆候(IOC)

これらの脅威に関連する IOC はこちら![]() をご覧ください。

をご覧ください。

本稿は 2023 年 07 月 13 日に Talos Group

のブログに投稿された「Malicious campaigns target government, military and civilian entities in Ukraine, Poland

」の抄訳です。