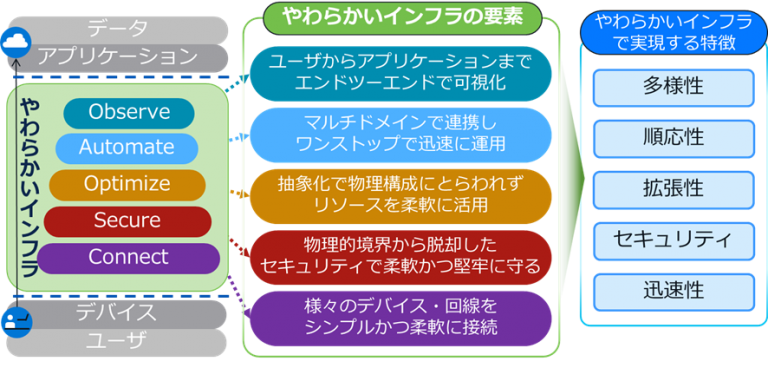

前回のブログでは、「やわらかいインフラ」を構成する5つの要素、Connect / Secure / Optimize / Automate / Observeのうち、「Connect」について解説しました。今回は2つ目の要素である「Secure」について解説します。

通常のインフラと同様、やわらかいインフラにおいてもセキュリティは重要です。やわらかいインフラで実現する拡張性、迅速性などの利点を妨げることなく、想定される様々な脅威に備えることがポイントとなります。

「Secure」- 物理的境界からの脱却 –

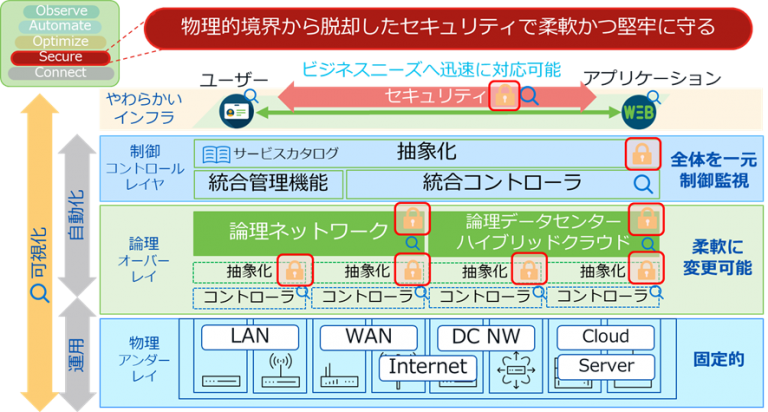

やわらかいインフラでは、第一の要素「Connect」により、あらゆる場所やデバイスを自由自在に繋ぐことが可能になります。これによって利便性が向上する一方、以前は想定されていなかったセキュリティリスクが生じることにもなります。例えば、新たな経路で通信ができるようになったのに、それに対して適切な制御が行われていないと、意図しないアクセスを許してしまう可能性があります。「Secure」では、物理的境界から脱却したセキュリティを定義することで、柔軟かつ堅牢な接続を実現します。やわらかいインフラの全体概要図では以下のように、論理オーバーレイと制御コントロールレイヤにまたがってセキュリティが広がっています。

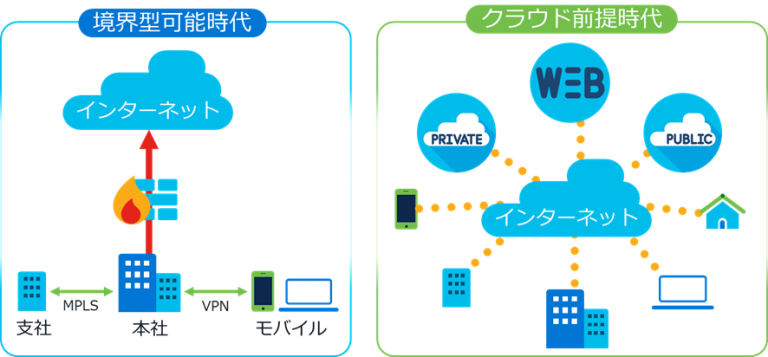

境界型セキュリティの限界

従来のセキュリティと言えば、境界型セキュリティが主流でした。この境界型セキュリティでは、組織の中と外を分け、中のネットワークの安全性を保持するためのセキュリティ機能に重点を置いています。しかし、昨今ではリモートワークの台頭やクラウドサービスの普及に伴い、中と外という境界が曖昧になり、あらゆる場所を繋げることが求められるようになっています。そのためクラウド前提時代においては、境界型セキュリティを包含するような、より広い視点に基づいてセキュリティを検討する必要があります。

ゼロトラスト

中と外の境界が曖昧となった現在では、リソースがどこにあったとしても無条件に信頼しない、ゼロトラストという考え方が主流となっています。シスコでは、組織の中と外を横断して、「ユーザーとデバイス」、「ネットワークとクラウド」、「アプリケーションとデータ」のような分類を行い、それぞれに対するセキュリティを検討します。例えば、

- 本当に正しいユーザーか?(ユーザーとデバイス)

- 適切なアクセス制御がされているか?(ネットワークとクラウド)

- サーバー動作に異常は見られないか?(アプリケーションとデータ)

といった観点でセキュリティリスクを検討し、これらに対する適切なソリューションを提供しています。

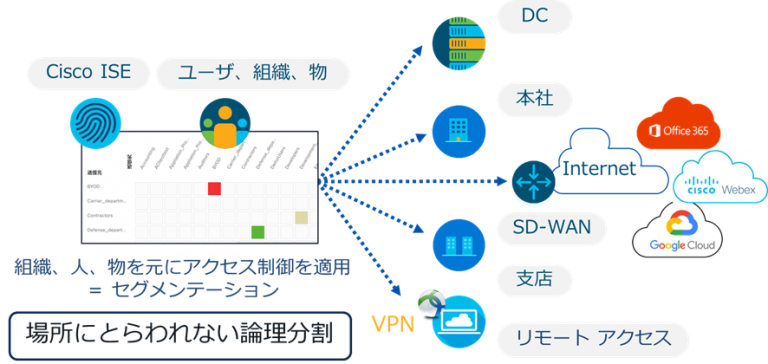

ゼロトラストソリューション – セグメンテーション –

ゼロトラストソリューションの例として、セグメンテーションを見てみましょう。ゼロトラストでは、すべての通信を信頼しない前提ですので、ユーザーやデバイスの権限に応じたリソースへのアクセス制御を行う必要があります。

従来は VLAN や VRF によってネットワークを論理分割し、そのグループ同士のアクセスを制御していました。セキュリティ機能がネットワークと分離されていないため、ネットワーク全体でユーザーやデバイスに基づくアクセス制御を行うのは困難でした。

やわらかいインフラでは、ネットワーク上の各エンドポイントを、任意に設定可能なロールによってグループ分けします。ここでは、これをセグメンテーションと呼んでいます。ユーザーやデバイスの役割などによってエンドポイントを分類し、これらのグループ同士のアクセスを制御することで、ネットワーク全体に一貫したアクセス制御が実装できます。ネットワークの変更に影響を受けることがないため、セキュリティだけでなく、柔軟性や拡張性も向上していることを理解していただけると思います。

最後に

今回は「やわらかいインフラ」の2つ目の要素「Secure」について解説しました。Secureでは、境界型セキュリティからゼロトラストセキュリティへ移行することで、包括的なセキュリティの実装を可能にします。さらに やわらかいインフラにおいては、セキュリティの機能に拡張性、迅速性などの特徴が備わっていることが理想的です。 このような特徴は、今後のブログで解説する 「Optimize」や「Automate」と密接に関係します。

次回は、3つ目の要素である「Optimize」について説明します。Optimizeでは、やわらかいインフラの特徴である「抽象化」によって、物理構成にとらわれないリソースの柔軟な最適化とインフラの一元管理を実現します。

「やわらかいインフラ」の詳細はこちら

DX を支える柔軟な IT インフラ過去のブログ一覧はこちら

「やわらかいインフラ」ブログ