ランサムウェア攻撃グループにとって、標的のファイルを暗号化し、金銭を要求して逃走するだけでは、もはや十分ではありません。

ここ数年、ランサムウェアグループは「二重恐喝」の手口に頼ることが多くなっています。要求した身代金を被害者が支払わなければ盗んだデータをインターネットに流出させると脅して支払いに応じさせようとするのです。

二重恐喝の手口を使用するランサムウェア攻撃では、攻撃者は標的マシン上のファイルやフォルダを暗号化するという従来型のランサムウェア攻撃で見られた行為を実行します。このとき身代金メモを残し、標的のネットワークやハードウェアを正常な状態に戻すことのできる復号キーと引き換えに、それなりの金額を要求します。

もちろん、この復号キーが適切に機能する保証はありません。だからこそ Talos は、他にもいくつかランサムウェアの緩和策を推奨しています。バックアップを確保しておけば、ランサムウェア攻撃を受けた場合に迅速に復旧できるようになるからです。

二重恐喝の手口を用いる攻撃者が行うのはこれだけではありません。さらに、身代金を支払わなければ標的企業のデータを公開の場やダーク Web 上に漏らすと脅しをかけます。場合によっては、個人を特定できる情報(PII)や財務情報など、機密データである可能性が高い重要な情報が公開される危険性があり、他の攻撃者が公開された情報を攻撃に使用したり、誰かの ID を窃取するために使用したりする恐れがあります。

二重恐喝攻撃の最終目的は何か

ランサムウェア攻撃グループは、さらなる圧力をかけることで、被害に遭った企業が自力での復旧を諦め、身代金の支払いに応じる可能性が高まることを狙っています。

あらゆるデータ漏洩は、標的になった企業の法的トラブル、企業イメージの低下、顧客からの信頼の失墜につながりかねません。

結局のところ、ランサムウェアグループの動機は金銭なのです。被害企業が金銭を支払う可能性が高くなるのであれば、どんなことでもします。

また、攻撃グループが被害企業と積極的にコミュニケーションを取るケースも増えています。支払いの交渉を行ったり、被害企業への圧力を強めたりしているものと考えられます。Talos アウトリーチチーム責任者の Nick Biasini が、最近の『Talos Takes』エピソード![]() でこうした手口について解説しています。その中でランサムウェアグループの動機について言及し、「対話が始まらなければ、金銭は得られません(中略)被害企業とコミュニケーションが取れると、身代金を支払う可能性がある被害企業の存在を攻撃者が認識するわけです」と指摘しています。

でこうした手口について解説しています。その中でランサムウェアグループの動機について言及し、「対話が始まらなければ、金銭は得られません(中略)被害企業とコミュニケーションが取れると、身代金を支払う可能性がある被害企業の存在を攻撃者が認識するわけです」と指摘しています。

注目すべき事例:RA Group

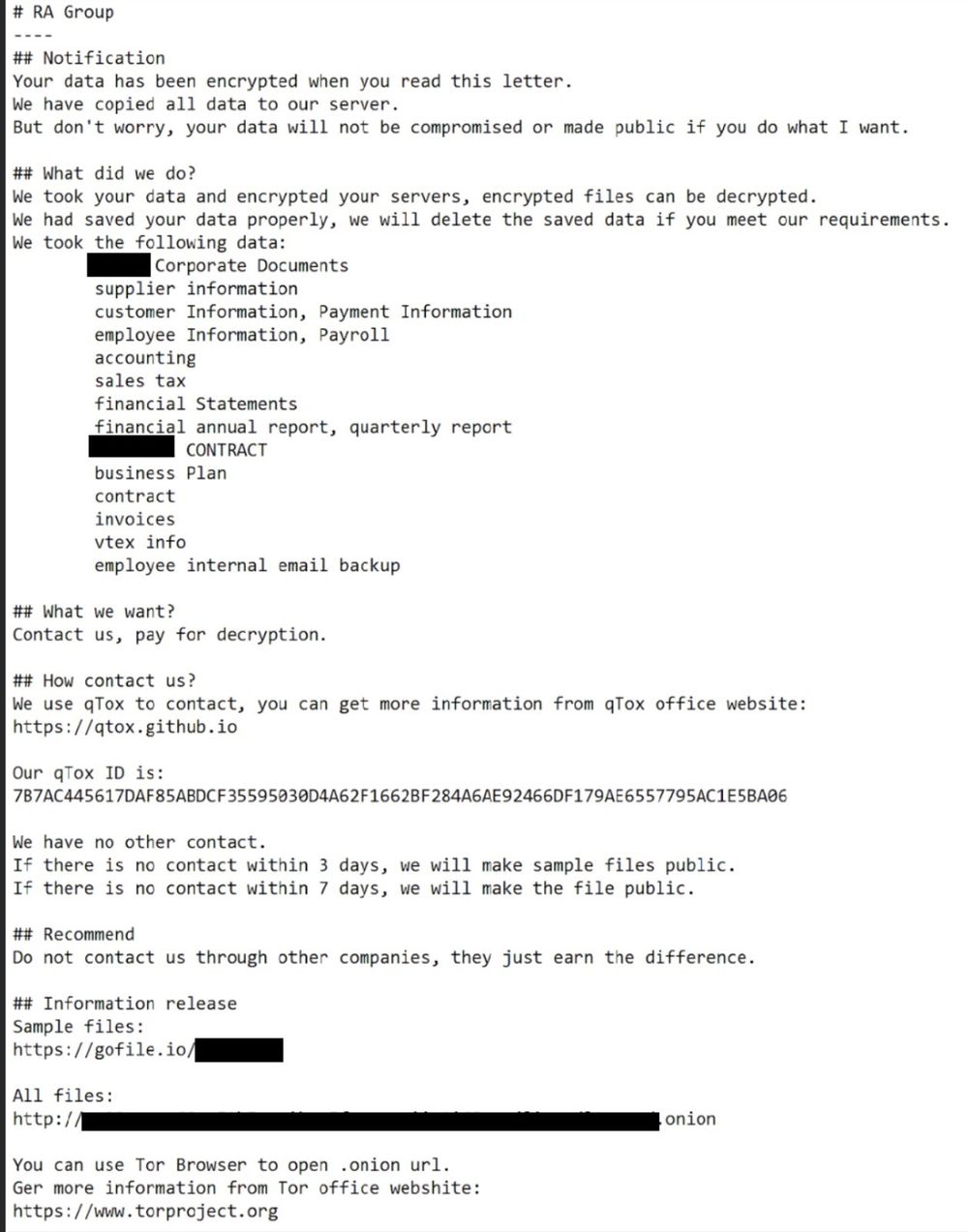

Cisco Talos が最近発見した新しいランサムウェアグループである RA Group は、明らかに二重恐喝の手口を使っています。Web サイトを管理運営し、そこに被害を受けた可能性のある企業リストを掲載して、窃取したデータを公開すると公然と脅迫しているのです。

RA Group は、被害に遭った企業の社名、窃取したデータのリストとファイルサイズ、企業の公式 URL をサイトで公表すると主張しています。同グループが残す身代金メモは被害企業ごとにカスタマイズされており、そこには、3 日以内に身代金の支払いに応じなければ盗んだデータをすべて公開することになると書かれています。

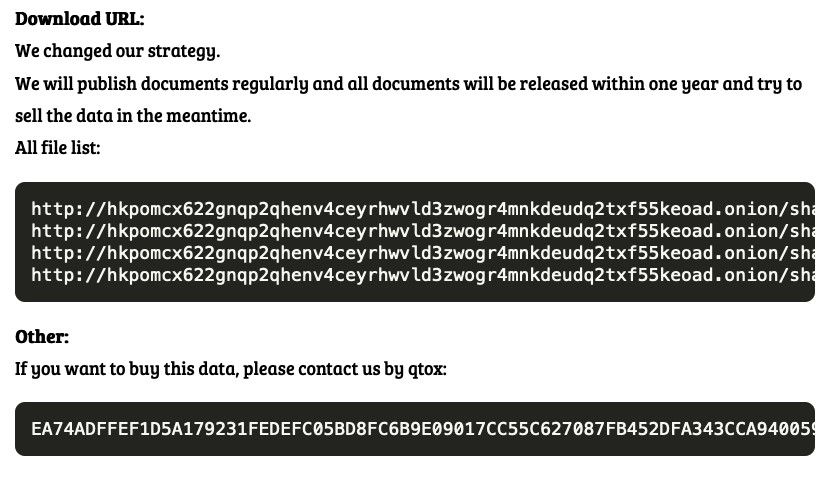

RA Group は、この主張が事実であることを証明するために、3 日が経過した時点で「サンプルファイル」を公開すると言及しています。同グループのリークサイトには、「定期的に文書を公開し、1 年以内にすべての文書を公開する」という記載があります。

RA Group は二重恐喝攻撃に新たな手口も取り入れており、データをダーク Web で販売すると脅しています。二重恐喝の手口というと、盗んだデータを流出させることで知られていますが、データの販売は新たな策略となり得ます。

RA Group のリークサイトでは、1 年以内に他の攻撃者にデータを販売すると公然と脅していますが、これは Talos が確認した最初の事例の 1 つです。同サイトには、データの購入に興味があれば、qTox![]() (暗号化されたインスタントメッセージ プラットフォーム)を通じて RA Group に連絡するようにと明確に記載されています。

(暗号化されたインスタントメッセージ プラットフォーム)を通じて RA Group に連絡するようにと明確に記載されています。

二重恐喝はランサムウェアの情勢に新たな展開をもたらし、攻撃者が攻撃の成功によって利益を得る新たな手段となる可能性があります。

Talos は、UNC2447、Vice Society、Silence Group![]() など、この 3 年間に二重恐喝の手口を使うようになった他の攻撃グループの調査も行ってきました。

など、この 3 年間に二重恐喝の手口を使うようになった他の攻撃グループの調査も行ってきました。

防御策

二重恐喝を行うランサムウェア攻撃を防御するには、ユーザーと企業が、以前から Talos が提案してきた以下のアドバイスに従ってランサムウェアを防ぐことが重要です。

- Cisco Duo などの多要素認証プロトコルを使用することで、ログイン情報の盗用を防ぐことができます。ログイン情報が盗まれた場合、標的システムへの最初の足がかりを攻撃者に与えてしまうことが少なくありません。

- Cisco Secure Endpoint をはじめとする Cisco Secure 製品は、あらゆるネットワークのレジリエンスを高める多層防御を実現します。Cisco Secure と Talos は、Snort

など複数の侵入検知エンジンを使用して、初期感染、偵察、ラテラルムーブメント(侵入拡大)、ファイルの暗号化を検出、阻止します。

など複数の侵入検知エンジンを使用して、初期感染、偵察、ラテラルムーブメント(侵入拡大)、ファイルの暗号化を検出、阻止します。 - あらゆる企業にお勧めしたいのがインシデント対応のハンドブックを準備し、対応計画を策定することです。ランサムウェア攻撃に備えやすくなり、攻撃された場合に取るべき手順を把握できます。Talos インシデント対応チーム

は、これらの文書の作成と更新を支援しています。

は、これらの文書の作成と更新を支援しています。 - すべてのシステムと重要なファイルのバックアップを頻繁に行い、そのバックアップが安全で、かつアクセス可能な場所に保管されていることを確認しておきます。ランサムウェアの標的にされた企業は、バックアップを使用して以前の状態から復元することで、迅速に業務を復旧することができます。

- すべての従業員とユーザーに対してサイバーセキュリティ研修を実施し、さまざまなソーシャルエンジニアリング手法の危険性と、攻撃者の一般的な攻撃経路についての意識を高めます。

- その他のアドバイスや情報については、米国サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)の Web サイト『Stop Ransomware』

をご覧ください。

をご覧ください。

本稿は 2023 年 06 月 14 日に Talos Group

のブログに投稿された「What does it mean when ransomware actors use “double extortion” tactics?

」の抄訳です。