コモディティマルウェアの使用率がランサムウェアを僅差で上回る

今四半期に Cisco Talos インシデント対応チーム(CTIR)が対応した最大の脅威はランサムウェアではありませんでした。これは 1 年以上見られなかった動向であり、コモディティマルウェアが僅差でランサムウェアを上回っています。いくつか要因が考えられますが、たとえば複数のランサムウェアグループが閉鎖していることなどが挙げられます。自ら活動を停止したグループもあれば、国際的な警察機関や各国政府の対策で閉鎖に追い込まれたグループもあります。

![]() 今四半期に確認された最大の脅威はコモディティマルウェアでした。2020 年以降の CTIR インシデント対応業務では、コモディティ化されたトロイの木馬を利用した攻撃の確認事例が全般的に減少していることを考えると、これは注目すべき新たな動向です。まさにこの数か月、電子メールベースのトロイの木馬が全般的に復活しており、Emotet や Trickbot といった電子メールベースのマルウェアの脅威を阻止し打撃を与えるべく、警察とテクノロジー企業が取り組みを続けています。今四半期で特徴的なのは、リモートアクセス型トロイの木馬(RAT)の Remcos、情報窃取マルウェアの Vidar と Redline Stealer、有名なバンキング型トロイの木馬である Qakbot(別名 Qbot)などのマルウェアです。Qakbot はこの数週間、さまざまなペイロードを配信する新たなアクティビティ群で確認されています。

今四半期に確認された最大の脅威はコモディティマルウェアでした。2020 年以降の CTIR インシデント対応業務では、コモディティ化されたトロイの木馬を利用した攻撃の確認事例が全般的に減少していることを考えると、これは注目すべき新たな動向です。まさにこの数か月、電子メールベースのトロイの木馬が全般的に復活しており、Emotet や Trickbot といった電子メールベースのマルウェアの脅威を阻止し打撃を与えるべく、警察とテクノロジー企業が取り組みを続けています。今四半期で特徴的なのは、リモートアクセス型トロイの木馬(RAT)の Remcos、情報窃取マルウェアの Vidar と Redline Stealer、有名なバンキング型トロイの木馬である Qakbot(別名 Qbot)などのマルウェアです。Qakbot はこの数週間、さまざまなペイロードを配信する新たなアクティビティ群で確認されています。

攻撃の標的

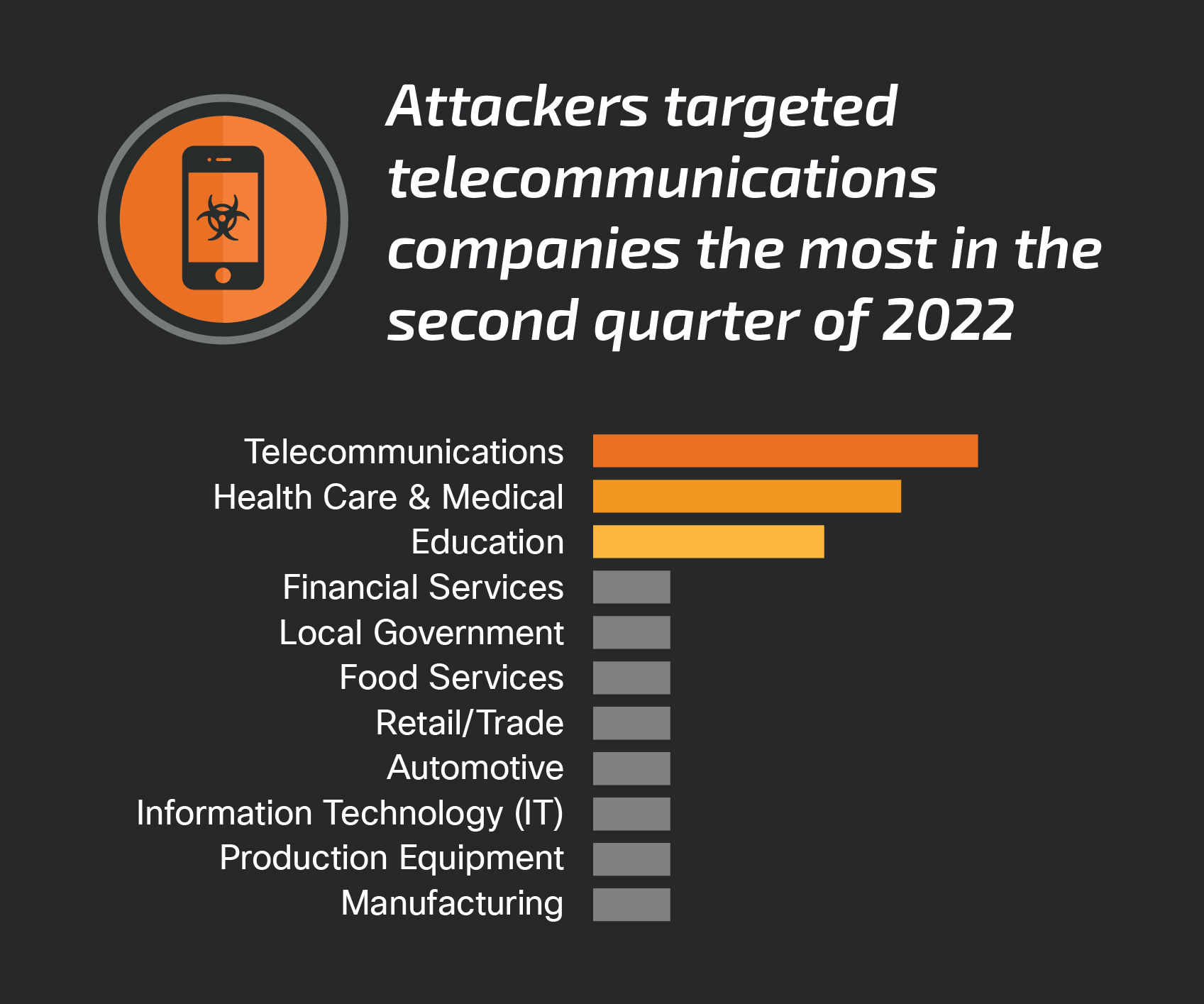

最も標的にされた業種は今期も電気通信で、2021 年第 4 四半期および 2022 年第 1 四半期と同じ傾向が続いています。医療機関と教育機関が僅差でこれに続きます。

コモディティマルウェア

今四半期は、過去数四半期と比べてコモディティマルウェアの脅威が増大しました。コモディティマルウェアは、購入できるほか、無料ダウンロードで簡単に手に入れることができます。通常カスタマイズされることはなく、さまざまな攻撃者が攻撃のさまざまな段階で使用しています。他のマルウェアを配布する目的で使用される例も見られます。以下で取り上げるランサムウェアの亜種の多くもそのようなマルウェアです。

米国のある医療施設に関わるインシデント対応業務で、CTIR はフィッシングメールで拡散された悪意ある Microsoft Excel ファイル(XLS)を突き止めました。このファイルは Remcos RAT の亜種を配布するものでした。遅くとも 2016 年から確認されている Remcos は、キーボード入力と音声入力の記録、スクリーンショットのキャプチャ、クリップボードデータの収集などを行います。CTIR は、インシデントが発生したと思われる時刻の直前にシステム管理者のアカウントを使用してリモートからネットワークに接続した事例を特定しました。前述の XLS には、ユーザーがそのファイルを開いてマクロを有効にすると実行される Visual Basic コードが含まれています。また、PowerShell コマンド内に IP アドレス 209.127.19[.]101 があることを確認しました。このコマンドは最終的に、その IP でホストされている URL から感染の次のステージをダウンロードするというものです。2022 年 3 月にも、この同じ IP アドレスが一連の Remcos RAT フィッシング攻撃に関わっていると報告![]() されていました。このことから、ユーザーの興味を引いて悪意ある XLS ファイル(内容は機密情報だとしている)を開かせる手口を使った攻撃が広がっていると考えられます。

されていました。このことから、ユーザーの興味を引いて悪意ある XLS ファイル(内容は機密情報だとしている)を開かせる手口を使った攻撃が広がっていると考えられます。

この数週間に、Talos は進行中の Qakbot アクティビティを確認しました。スレッドハイジャックを利用した手法で、攻撃者は侵害を受けた電子メールアカウントを使用して電子メールでのやり取りの途中に悪意ある返信を挿入します。米国の地方自治体に関わるインシデント対応業務で、CTIR は 3 回にわたるフィッシングメール攻撃を調査しました。ユーザーが実行すると Qakbot バンキング型トロイの木馬が配布されるというものです。3 回とも、電子メールは 2 通りの方法で作成されていました。1 つは税務書類に関連する偽の電子メールを使用してコンテンツを偽装するという単純なものです。もう 1 つは、正規の電子メールの本文中に偽装したコンテンツを混ぜることによって、現在やり取りしている電子メールへの返信であると思わせるスレッドハイジャックです。正規のコンテンツは、どうやら 2020 年と 2021 年に外部の受信者に送信された電子メールから主に収集されたもののようでした。この点については、近いうちに別の投稿で説明します。また、現時点では理由は不明なのですが、正規のコンテンツが部分的に編集されて、以前の電子メールメッセージのテキスト内にある特定の電子メールアドレスが削除されていました。影響を受けたシステムを調査したところ、ユーザーが悪意あるリンクをクリックした結果、ZIP ファイルが「C:/Users/<ユーザー名>/Downloads」ディレクトリにダウンロードされていました。ZIP の中身は Windows ショートカット(LNK)ファイルで、コマンドの内容は、ユーザープロファイルにディレクトリを作成し、C2 ドメイン(bottlenuts[.]com)に問い合わせてファイルを取得し、Windows ユーティリティ「regsvr32.exe」を使用してそのファイルを実行するというものです。Qakbot ペイロードがエンドユーザーによって実行されることはありませんでしたが、コマンドライン引数と C2 ドメインが先ごろ公に報告された一連の Qakbot 攻撃![]() と一致しています。このことから、同じアクティビティの一部であると考えられます。

と一致しています。このことから、同じアクティビティの一部であると考えられます。

今四半期、CTIR は情報窃取マルウェアをいくつか確認しました。いずれのインシデントでも、組織とそのサードパーティに MFA が正しく適用されていませんでした。あるインシデント対応業務では、フィリピンに本拠を置く電気通信企業に影響を与えた Vidar 情報窃取マルウェアを突き止めました。2018 年に初めて確認された Vidar は通常、スパム電子メール、アドウェア、望ましくない可能性があるプログラム(PUP)を介してインストールされます。今回のケースでは、ログが記録されていなかったため、初期アクセスベクトルを特定できませんでした。ただし、攻撃を受けた組織は、侵害を受けた被害者が適切な MFA を適用していなかったと報告しています。

同様の事態が続き、Redline Stealer のインシデント対応業務にあたる中で、被害者の Office 365、Workday、Citrix VDI といった環境にアクセスするために攻撃者が広く使用している MFA 認証方法を調査しました。ユーザー名、パスワード、最大 2 つのハッシュ ワンタイム パスコード(HOTP)を収集する 2 回のフィッシング攻撃が成功した後に、攻撃者が認証されていました。2020 年に初めて見つかった Redline Stealer は、ロシア語のフォーラムと、Telegram などのメッセージング プラットフォームで販売されています。プライマリペイロードとしても、他のマルウェアに関連したアクティビティを補完するセカンダリペイロードとしても、ますます人気を集めています。

ランサムウェア

ランサムウェアは、依然としてシスコのお客様に影響を与える最大の脅威の 1 つでした。CTIR が支援したランサムウェア対応業務のうち、今四半期に特徴的だったのは、BlackCat(別名 ALPHV)や Conti![]() など、以前に注目を集めていた Ransomware as a Service(RaaS)の亜種でした。

など、以前に注目を集めていた Ransomware as a Service(RaaS)の亜種でした。

米国のある電気通信企業に関わる BlackCat ランサムウェア対応業務では、ランサムウェアが効果的にブロックされ、社内の環境で実行されることはありませんでした。ただし、分析を進める中で、Cobalt Strike のインスタンスであると特定されたアーティファクトと、Mimikatz メモリダンプ操作を実行できる Delphi ローダが確認されました。既知の Cobalt Strike IP アドレスにリダイレクトされるようになっている悪意あるドメインが 2 つ見つかっています。注目すべきは、このうちの 1 つの standwithukraine[.]space というドメインです。進行中のロシア・ウクライナ戦争に関連しているかのように見えます。また、Impacket の Secretsdump モジュール![]() (secretsdump.exe)用のファイルダウンロードも数多く検出されました。さまざまな手法を駆使してログイン情報を収集しようとするものです。Delphi ローダの登場に驚きはありませんが、BlackCat は他のランサムウェアグループと行動を共にします。たとえば Delphi ローダを利用して Cobalt Strike バイナリを実行すると報告されている

(secretsdump.exe)用のファイルダウンロードも数多く検出されました。さまざまな手法を駆使してログイン情報を収集しようとするものです。Delphi ローダの登場に驚きはありませんが、BlackCat は他のランサムウェアグループと行動を共にします。たとえば Delphi ローダを利用して Cobalt Strike バイナリを実行すると報告されている![]() REvil/Sodinokibi といったグループです。

REvil/Sodinokibi といったグループです。

米国、ヨーロッパ、中東に拠点を置くある医療機関に関わる Conti ランサムウェアインシデント対応では、Conti のアフィリエイトが脆弱な VMware Horizon サーバー![]() 上で Log4Shell(CVE-2021-44228、CVE-2021-45046、および関連する脆弱性)を利用していることを確認しました。Conti が 2021 年 12 月から Log4Shell を利用しているとの公の報告と一致しています。初期アクセスの確立後、Cobalt Strike がビーコン、システム列挙、AnyDesk などのリモートアクセスツールを不正にインストールしたことが確認されています。攻撃者はその後、不正に作成したローカル管理者アカウントを使用して永続性を確立し、セキュリティが有効なグループ設定の変更、サービスのインストール、ユーザーアカウントの無効化、Windows Vault ログイン情報へのアクセス、ユーザーパスワードのリセットによって権限を昇格させようとしました。ラテラルムーブメントでは、攻撃者は IPC$ ネットワーク共有に接続し、Remote Desktop Protocol(RDP)を介して侵害を受けたホストにアクセスしました。前四半期で説明しているように、Conti は初期感染の手段として Log4Shell を利用する数多くの攻撃者グループの 1 つです。今後も引き続き、そうしたグループがそれぞれの戦術、手法、手順(TTP)として Log4Shell のエクスプロイトを使用する可能性があります。

上で Log4Shell(CVE-2021-44228、CVE-2021-45046、および関連する脆弱性)を利用していることを確認しました。Conti が 2021 年 12 月から Log4Shell を利用しているとの公の報告と一致しています。初期アクセスの確立後、Cobalt Strike がビーコン、システム列挙、AnyDesk などのリモートアクセスツールを不正にインストールしたことが確認されています。攻撃者はその後、不正に作成したローカル管理者アカウントを使用して永続性を確立し、セキュリティが有効なグループ設定の変更、サービスのインストール、ユーザーアカウントの無効化、Windows Vault ログイン情報へのアクセス、ユーザーパスワードのリセットによって権限を昇格させようとしました。ラテラルムーブメントでは、攻撃者は IPC$ ネットワーク共有に接続し、Remote Desktop Protocol(RDP)を介して侵害を受けたホストにアクセスしました。前四半期で説明しているように、Conti は初期感染の手段として Log4Shell を利用する数多くの攻撃者グループの 1 つです。今後も引き続き、そうしたグループがそれぞれの戦術、手法、手順(TTP)として Log4Shell のエクスプロイトを使用する可能性があります。

興味深いことですが、2022 年 5 月、Conti はまず活動停止を発表![]() し、6 月までにデータの漏洩と被害者との身代金支払いの交渉に使用していた Tor サーバーなどインフラの大半を閉鎖しました。Conti の活動停止の影響が現時点でもまだ不明である中、「Black Basta」という比較的新しい RaaS の亜種が Conti の後継ではないかと疑われています

し、6 月までにデータの漏洩と被害者との身代金支払いの交渉に使用していた Tor サーバーなどインフラの大半を閉鎖しました。Conti の活動停止の影響が現時点でもまだ不明である中、「Black Basta」という比較的新しい RaaS の亜種が Conti の後継ではないかと疑われています![]() 。というのも、身代金支払いサイト、リークサイト、一部のメンバーのコミュニケーションの取り方に類似点があるからです。これまでのところインシデント対応業務では確認されていませんが、Black Basta は 2022 年 4 月半ばに活動を開始しました。前述の Qakbot バンキング型トロイの木馬を利用して侵害を受けたデバイスでラテラルムーブメントを行っており、悪名を馳せるようになっています。

。というのも、身代金支払いサイト、リークサイト、一部のメンバーのコミュニケーションの取り方に類似点があるからです。これまでのところインシデント対応業務では確認されていませんが、Black Basta は 2022 年 4 月半ばに活動を開始しました。前述の Qakbot バンキング型トロイの木馬を利用して侵害を受けたデバイスでラテラルムーブメントを行っており、悪名を馳せるようになっています。

初期ベクトル

今四半期のインシデント対応業務で見られた特徴として、設定を誤ったまま一般に公開されているアプリケーションを攻撃者が見つけ出して悪用するという事例も数件ありました。アクティブスキャン、一般に公開されているルータとサーバーの悪用、VMware Horizon といった脆弱なアプリケーションでの Log4Shell の利用などです。

あるインシデント対応業務では、ヨーロッパで事業を展開する IT 企業の Azure サーバーに設定の誤りがあり、サーバーが誤って公開されるという事例がありました。攻撃者は、システムが分離される前に、リモートからシステムにアクセスしようとしました。システムは、サブネットに単独で存在していましたが、IPSec VPN トンネルを介して他の内部リソースに接続されていました。IPSec は、VPN 接続を確立するためによく使用される VPN プロトコルです。分析したところ、ログインが複数回失敗し、さまざまな外部 IP アドレスから総当たり攻撃が試みられていることが明らかになりました。望ましくないトラフィックがシステム内のアプリケーションに到達しないように、設定を更新して公開を制限する必要性が浮き彫りになりました。

セキュリティの脆弱性

MFA が導入されていないことは、企業のセキュリティにとって依然として最大の障害の 1 つです。今四半期のインシデント対応業務では、攻撃を受けた組織のパートナーまたはサードパーティが MFA を有効にしていなかった事例が少なくとも 2 件ありました。それが原因で攻撃者が環境にアクセスし、認証に成功するという事態になっています。CTIR では、環境内のすべてのサードパーティが MFA セキュリティポリシーとガイドラインに従うことを組織に推奨しています。

Remcos RAT インシデント対応業務では、ドメインユーザーが環境全体でローカル管理者の権利を保持していることが分かりました。こうなると、攻撃者が Active Directory を悪用し、ネットワーク内でラテラルムーブメントを行うことが簡単になります。

最も多く観察された MITRE ATT&CK 手法

以下は、今四半期のインシデント対応業務で確認された MITRE ATT&CK 手法の一覧です。複数の戦術に分類されるものもありますが、最も関連性の高い戦術に各手法を分類しています。以下の表は、関連する例で使用された手法と、おおよその確認回数をまとめたものです。ただし、すべてを網羅したリストではありません。

MITRE ATT&CK の付録から得られた主な調査結果は以下のとおりです。

- 今四半期のインシデント対応業務では、有効なアカウントを利用した総当たり攻撃などの手法で初期アクセスと永続化を実現したケースが数件見られました。

- 前四半期と同様に、引き続き電子メールベースの脅威を確認しています。攻撃者は、さまざまなソーシャルエンジニアリング手法を利用して、ユーザーが特定のリンクをクリックしたりファイルを実行したりするように仕向けます。

- 設定が誤っていたりパッチが適用されていなかったりする脆弱な一般公開アプリケーションをさまざまな攻撃者が特定し悪用する事例が相変わらず確認されています。

- 攻撃者は、Mimikatz や Impacket といったログイン情報収集用のツールやユーティリティに関連する手法をいくつも駆使して、アカウントとパスワード情報を取得します。確認された収集手法から、攻撃者が特定の情報に関心のあることが明らかになりました。たとえば Active Directory から詳細な情報を集めてドメインメンバーに関するログイン情報を収集しています。

| 戦術 | 手法 | 例 |

| 初期アクセス(TA0001) | T1190 外部公開されたアプリケーションへの攻撃 | インターネットに公開されている脆弱なアプリケーションのエクスプロイトに成功 |

| 偵察(TA0043) | T1592 攻撃対象のホスト情報の収集 | 悪意のあるファイルに、ホストに関する詳細を保存 |

| 永続化(TA0003) | T1053 スケジュール設定されたタスク/ジョブ | サーバーに侵入した後、スケジュール設定されたタスクを作成 |

| 実行(TA0002) | T1059.001 コマンドとスクリプトインタープリタ:PowerShell | クライアントの Active Directory 環境に関する情報を取得するために PowerShell コードを実行 |

| 検出(TA0007) | T1087 アカウントの検出 | ADRecon などのユーティリティを使用して、ユーザーとグループに関する情報を列挙 |

| ログイン情報へのアクセス(TA0006) | T1003.001 OS ログイン情報のダンプ:LSASS メモリ | 「lsass.exe」を使用して、メモリからパスワードハッシュを窃取 |

| 特権昇格(TA0004) | T1574.002 ハイジャック実行フロー:DLL サイドローディング | 悪意のある PowerShell スクリプトを使用して DLL のメモリへのサイドロードを試行 |

| ラテラルムーブメント(TA0008) | T1021.001 リモート デスクトップ プロトコル | Windows リモートデスクトップを使用して横展開を試行 |

| 防御の回避(TA0005) | T1027 難読化されたファイルまたは情報 | base64 でエンコードされた PowerShell スクリプトを使用 |

| コマンド & コントロール(TA0011) | T1219 リモート アクセス ソフトウェア | システムに侵入した後、リモートアクセスツールを仕込む |

| 影響(TA0040) | T1486 データ暗号化による被害 | Conti ランサムウェアを展開し、重要なシステムを暗号化 |

| データ漏洩(TA0010) | T1567.002 Web サービスを介したデータ漏洩:クラウドストレージへの情報流出 | ファイル共有サイト mega[.]nz にデータを流出 |

| 収集(TA0009) | T1114.003 メールの収集:メール転送ルール | 侵害されたアカウントを使用し、新しい受信トレイルールを作成して電子メールをフォルダに格納 |

| ソフトウェア/ツール | S0029 PsExec | ラテラルムーブメントに PsExec を使用 |

本稿は 2022 年 07 月 26 日に Talos Group

のブログに投稿された「Quarterly Report: Incident Response Trends in Q2 2022

」の抄訳です。