この記事は、Threat Researcher である Nick Biasini によるブログ「Cisco Talos shares insights related to recent cyber attack on Cisco」(2022/8/10)の抄訳です。

アップデートの履歴

日付 : 詳細

2022/8/10 : アクティブディレクトリに関わる活動の詳細を追加

2022/8/10 : MFAに関連するCiscoのレスポンスと推奨事項をアップデート

エグゼクティブサマリ

- 2022年5月24日、シスコは侵害の可能性を認識しました。その時点から、Cisco Security Incident Response (CSIRT) と Cisco Talos が修復に取り組んでいます。

- 調査の結果、被害者のブラウザに保存された認証情報が同期されていたGoogleの個人アカウントを攻撃者が操作し、Ciscoの従業員の認証情報が漏えいしたことが判明しました。

- この攻撃者は、信頼できるさまざまな組織を装って一連の巧妙な音声フィッシング攻撃を行い、攻撃者が開始した多要素認証(MFA)のプッシュ通知を受け入れるよう被害者を説得しようとしました。最終的に、攻撃者のMFAのプッシュ通知を受け入れることに成功し、ターゲットユーザーのコンテキストでVPNへのアクセスを許可しました。

- CSIRTとTalosはこの事象について対応していますが、攻撃者が製品開発、コード署名などに関連する重要な社内システムへのアクセスを獲得したことを示唆する証拠は確認されていません。

- 最初のアクセスを取得した後、脅威行為者は、アクセスを維持し、フォレンジックアーティファクトを最小限に抑え、環境内のシステムへのアクセスレベルを上げるために、様々な活動を行いました。

- この脅威アクターは、環境からの排除されることに成功し、攻撃後の数週間、繰り返しアクセスを回復しようとする粘り強さを見せましたが、これらの試みは失敗に終わりました。

- この攻撃は、サイバー犯罪組織 UNC2447、Lapsus$脅威アクターグループ、および Yanluowang ランサムウェア運営者と関係のある初期アクセスブローカー (IAB) として以前に特定された敵によって行われたと、我々は中程度から高い信頼度で評価しています。

- 詳細については、こちらのCisco Responseのページをご覧ください。

イニシャルベクター

Cisco VPNへの最初のアクセスは、Ciscoの従業員の個人的なGoogleアカウントの侵害に成功することで実現しました。このユーザーはGoogle Chromeでパスワードの同期を有効にしており、Ciscoの認証情報をブラウザに保存していたため、その情報がGoogleアカウントに同期されるようになっていました。この攻撃者は、ユーザーの認証情報を入手した後、ボイスフィッシング(別名「ビッシング」”vishing”)やMFA疲労攻撃 “MFA fatigue”(誤って、あるいは単に繰り返し受信するプッシュ通知を黙らせるために、ユーザーが承諾するまでターゲットのモバイルデバイスに大量のプッシュ要求を送信するプロセス)など、さまざまな手法を用いて多要素認証(MFA)をバイパスしようと試みました。ビッシングは、攻撃者が従業員をだまして電話で機密情報を漏らそうとするソーシャルエンジニアリングの手法として、ますます一般的になってきています。この事例では、ある従業員が、数日間にわたり、様々な国際的なアクセントや方言を持つ英語で、そのユーザーが信頼するサポート組織を装った電話を複数回受けたと報告しています。

攻撃者は、最初のアクセス権を取得した後、一連の新しいデバイスをMFAに登録し、Cisco VPNへの認証に成功しました。その後、攻撃者は管理者権限に昇格し、複数のシステムにログインできるようになったため、当社の Cisco Security Incident Response Team (CSIRT) に通報し、その後、インシデントに対応しました。問題の行為者は、LogMeIn や TeamViewer などのリモートアクセスツール、Cobalt Strike、PowerSploit、Mimikatz、Impacket などの攻撃型セキュリティツールなど様々なツールを落とし、独自のバックドアアカウントや持続性メカニズムを追加していました。

侵害後の TTP

環境への最初のアクセス後、脅威アクターは、アクセスを維持し、フォレンジックアーティファクトを最小化し、環境内のシステムへのアクセスレベルを上げる目的で、様々な活動を実施しました。

あるシステムにアクセスすると、脅威アクターは、一般的なWindows内蔵ユーティリティを使用して、システムのユーザーとグループメンバーの構成、ホスト名、および操作しているユーザーアカウントのコンテキストを識別するために、環境の列挙を開始しました。攻撃者が誤字脱字を含むコマンドを発行しているのを定期的に観察し、環境内で手動によるオペレータの操作が行われていることを示しました。

VPNへのアクセスを確立した後、攻撃者は、侵害されたユーザーアカウントを使用して、多数のシステムにログオンし、さらに環境内に入り込み始めました。彼らは、Citrix環境に移動し、一連のCitrixサーバーを侵害し、最終的にドメイン・コントローラへの特権的なアクセスを取得しました。

ドメインコントローラへのアクセス権を取得した後、攻撃者は、以下の構文に一致する「ntdsutil.exe」を使用して、ドメインコントローラからNTDSをダンプしようとし始めた。

powershell ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\users\public' q q

その後、ドメインコントローラからSMB(TCP/445)経由でダンプされたNTDSを制御下にあるVPNシステムに流出させる作業を行いました。

資格情報データベースへのアクセス権を得た後、攻撃者は、特権認証と環境全体へのラテラルムーブメントのためにマシンアカウントを活用することが観測されました。

以前、別の類似の攻撃で観測された活動と同様に、攻撃者は、Windowsに組み込まれた「net.exe」コマンドを使用して、システム上に「z」という管理ユーザを作成しました。このアカウントは、ローカルのAdministratorsグループに追加されました。また、既存のローカルユーザーアカウントのパスワードを、以下に示すような値に変更するケースも確認されました。特に、ロシアによるウクライナ侵攻の前に、この脅威者が「z」アカウントを作成したことが確認されています。

C:\Windows\system32\net user z Lh199211* /add C:\Windows\system32\net localgroup administrators z /add

このアカウントを使用して、adfind や secretsdump などの追加のユーティリティを実行し、ディレクトリサービス環境を列挙して、追加の認証情報を取得しようとするケースもありました。さらに、脅威者は、侵害されたWindowsホスト上のSAMデータベースを含むレジストリ情報を抽出しようとすることが観察されました。

reg save hklm\system system reg save hklm\sam sam reg save HKLM\security sec

一部のシステムにおいて、攻撃者がMimikatzのMiniDumpを使用してLSASSをダンプしているのが確認されました。

tasklist | findstr lsass rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump [LSASS_PID] C:\windows\temp\lsass.dmp full

攻撃者はまた、以前に作成されたローカル管理者アカウントを削除することによって、侵害されたシステムで実行された活動の証拠を取り除くための措置を行いました。さらに、「wevtutil.exe」ユーティリティを使用して、システム上で生成されたイベントログを特定し、消去しました。

wevtutil.exe el wevtutil.exe cl [LOGNAME]

多くの場合、攻撃者は以前に作成したローカル管理者アカウントを削除していることが確認されました。

net user z /delete

環境内のシステム間でファイルを移動するために、脅威者はしばしばリモートデスクトッププロトコル(RDP)とCitrixを利用していました。私たちは、彼らがホストベースのファイアウォールの設定を変更して、システムへのRDPアクセスを可能にしていることを確認しました。

netsh advfirewall firewall set rule group=remote desktop new enable=Yes

また、TeamViewerやLogMeInなどのリモートアクセスツールの追加インストールも確認されました。

C:\Windows\System32\msiexec.exe /i C:\Users\[USERNAME]\Pictures\LogMeIn.msi

攻撃者は、Windowsログオンバイパス技術を頻繁に利用し、昇格した特権で環境内のシステムにアクセスする能力を維持していました。彼らは頻繁にPSEXESVC.exeを利用して、リモートで以下のレジストリキー値を追加していました。

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\narrator.exe /v Debugger /t REG_SZ /d C:\windows\system32\cmd.exe /f HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe /v Debugger /t REG_SZ /d C:\windows\system32\cmd.exe /f

これにより、攻撃者はWindowsログオン画面に存在するアクセシビリティ機能を利用して、SYSTEMレベルのコマンドプロンプトを生成し、システムを完全に制御できるようになりました。いくつかのケースでは、攻撃者がこれらのキーを追加しても、それ以上システムと対話しないことが確認されており、おそらく、後に主要な特権アクセスが取り消されたときに使用するための永続的なメカニズムとして使用されているようです。

また、今回の攻撃では、環境からの情報漏えいの試みも確認されました。我々は、攻撃中に発生した唯一の成功したデータ流出には、侵害された従業員のアカウントに関連付けられたBoxフォルダのコンテンツと、アクティブディレクトリからの従業員認証データが含まれていることを確認しました。この場合、攻撃者が入手したBoxのデータは機密性の高いものではありませんでした。

攻撃者が環境から排除された後の数週間、アクセスを再確立しようとする継続的な試みが観測されました。ほとんどの場合、攻撃者は、従業員のパスワードのリセットが義務付けられているため、パスワードのローテーションの衛生状態が悪いユーザーをターゲットにしていることが確認されました。彼らは主に、以前のパスワードに1文字の変更を加えたと思われるユーザーをターゲットにし、これらの認証情報を活用してCisco VPNへのアクセスを回復しようとしました。攻撃者は当初、Torのようなトラフィック匿名化サービスを利用していましたが、限られた成功例しか経験しなかった後、攻撃の初期段階で以前に漏洩したアカウントを使用して、住宅用IPスペースから新しいVPNセッションを確立しようとする方法に切り替わりました。また、攻撃への対応中に、この組織を参照する複数のドメインの追加登録を確認し、悪意のある目的に使用される前に対策を講じました。

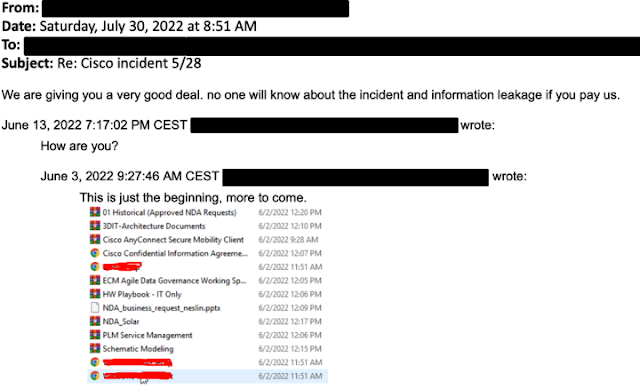

また、環境からの排除に成功した後、敵対者は同組織の幹部とのメール通信を繰り返し試みましたが、具体的な脅迫や恐喝の要求はしてきませんでした。あるメールには、前述のように以前に流出させたBoxデータのディレクトリ一覧を示すスクリーンショットが添付されていました。以下は、受信したメールの1つのスクリーンショットです。敵対者は、メールを送信する前に、ディレクトリ一覧のスクリーンショットを再編集しています。

バックドア解析

このアクターは、一連のペイロードをシステムに投下しており、私たちはその分析を続けています。最初のペイロードは、コマンド&コントロール(C2)サーバーからコマンドを受け取り、Windowsコマンドプロセッサーを介してエンドシステム上で実行するシンプルなバックドアです。コマンドは、JSON blobで送信され、バックドアとしては標準的なものです。”DELETE_SELF” コマンドは、バックドアをシステムから完全に削除するコマンドです。もう1つの、より興味深いコマンドである”WIPE” は、最後に実行されたコマンドをメモリから削除するようバックドアに指示し、おそらく影響を受けたホストのフォレンジック分析にマイナスの影響を与えることを意図しているようです。

コマンドは、以下の構造を使用してC2サーバーにHTTP GETリクエストを行うことで取得されます。

/bot/cmd.php?botid=%.8x

また、マルウェアは、以下のような構造を持つHTTP GETリクエストによってC2サーバーと通信を行います。

/bot/gate.php?botid=%.8x

感染したシステムからの最初のリクエストの後、C2サーバーはSHA256ハッシュで応答する。10秒ごとに追加リクエストが行われることが確認されました。

前述のHTTPリクエストは、以下のユーザーエージェント文字列を使用して送信されます。

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.51 Safari/537.36 Edg/99.0.1150.36 Trailer/95.3.1132.33

また、マルウェアのカレントワーキングディレクトリに「bdata.ini」というファイルを作成し、このファイルには、感染したシステム上に存在するボリュームシリアル番号に由来する値が含まれています。このバックドアが実行された場合、マルウェアは以下のディレクトリの場所で実行されていることが確認されています。

C:\users\public\win\cmd.exe

攻撃者は、操作しているシステムのパブリックユーザープロファイルの下のディレクトリロケーションにツールをステージングしているのが頻繁に観測されました。

このバックドアに関連するC2インフラの分析に基づき、C2サーバはこの攻撃のために特別にセットアップされたと評価しています。

攻撃のアトリビューション

入手したアーティファクト、特定した戦術、技術、手順(TTP)、使用したインフラ、およびこの攻撃で利用したバックドアの徹底的な分析に基づき、この攻撃は、UNC2447 および Lapsus$ の両方と関係のあるイニシャルアクセスブローカー(IAB)として以前に特定されている敵によって行われたと、中程度から高い信頼度で評価しています。IAB は通常、企業のネットワーク環境への特権的なアクセスを取得し、そのアクセスを他の脅威アクターに販売することで収益化し、様々な目的に利用しようとします。また、私たちは、この脅威をYanluowangランサムウェアギャングと関連付ける以前の活動を確認しており、侵害された組織から盗まれたデータを掲載するYanluowangデータリークサイトの使用もその1つです。

UNC2447 は、ロシアに関連する金銭的動機のある脅威アクターであり、ランサムウェア攻撃を行い、被害者に身代金の支払いを強要するためにランサムウェアの展開前にデータを流出させる「二重脅迫」と呼ばれる手法を活用していることが、以前から確認されています。これまでの報告によると、UNC2447は、FIVEHANDS、HELLOKITTYなど、さまざまなランサムウェアを操作していることが確認されているとのことです。

UNC2447とは別に、調査の過程で発見されたいくつかのTTPは、Lapsus$のTTPと一致します。Lapsus$は、過去にいくつかの注目すべき企業環境への侵入を行ったとされる脅威アクターグループです。今年初めには、Lapsus$のメンバーの逮捕が数件報告されています。Lapsus$は、企業環境を侵害し、機密情報を流出させようとすることが確認されています。

今回の攻撃では、ランサムウェアの展開は確認できませんでしたが、使用されたTTPは、「プレ – ランサムウェア活動」(被害者環境にランサムウェアを展開するまでの間によく見られる活動)と一致していました。観察されたTTPの多くは、CTIRが過去に実施した攻撃で観察された活動と一致しています。また、CTIRの分析によると、これらの以前の活動で使用されたサーバ側のインフラが再利用されていることが示唆されています。また、以前の活動では、被害者の環境にランサムウェアが展開されることはありませんでした。

シスコのレスポンスと推奨

Ciscoは、このインシデントを知り次第、全社的なパスワードリセットを実施しました。CTIRは以前、2021年以降の多数の調査で同様のTTPを観測しています。それらの顧客との関わりから得られた我々の発見とその後のセキュリティ保護は、攻撃者の進行を遅らせ、封じ込めるのに役立ちました。私たちは2つのClamAVシグネチャを作成しました。

Win.Exploit.Kolobko-9950675-0 Win.Backdoor.Kolobko-9950676-0

脅威アクターは、一般的にソーシャルエンジニアリングの技術を使用して標的を攻撃します。このような攻撃が頻繁に行われているにもかかわらず、組織はこれらの脅威を軽減するための課題に直面し続けています。このような攻撃を阻止するためには、サポート担当者がユーザーに連絡する正当な方法を従業員に周知し、機密情報を取得しようとする不正な試みを識別できるようにするなど、ユーザー教育が最も重要です。

攻撃者は、初期アクセスを取得するためにさまざまな技術を駆使することが実証されているため、ユーザー教育もMFAバイパス技術に対抗する上で重要な役割を果たします。MFAを導入する上で同様に重要なのは、従業員が自分の携帯電話に不正なプッシュ要求があった場合に何をすべきか、どのように対応すべきかを確実に教育することです。また、このような事態が発生した場合、その事象が技術的な問題なのか悪意のあるものなのかを判断するために、誰に連絡すればよいかを従業員に教育することも不可欠です。

Duoでは、デバイスのステータスに関するより厳格な管理を実施し、管理されていないデバイスや不明なデバイスからの登録やアクセスを制限またはブロックすることで、強力なデバイス認証を実装することが有効です。さらに、リスク検出を学習して、非現実的な場所から使用される新品のデバイスや、ログインのブルートフォースなどの攻撃パターンを強調することで、不正アクセスを検出することができます。

リモート・エンドポイントからのVPN接続を許可する前に、セキュリティ制御の基本セットを実施するようにポスチャアセスメントを構成してください。これにより、接続するデバイスが環境に存在するセキュリティ要件に適合していることが確認されます。また、事前に承認されていない不正なデバイスが企業のネットワーク環境に接続するのを防ぐこともできます。

ネットワーク・セグメンテーションも、組織が採用すべき重要なセキュリティ・コントロールの一つです。

ログを集中的に収集することにより、攻撃者がシステムからログを削除する際に生じる可視性の欠如を最小限に抑えることができます。エンドポイントから生成されるログデータを一元的に収集し、異常な動作やあからさまに悪意のある動作を分析することで、攻撃が進行していることを早期に示すことができます。

多くの場合、脅威者は、攻撃後の組織の回復能力をさらに低下させるために、バックアップインフラをターゲットにしていることが確認されています。バックアップをオフラインにし、定期的にテストすることで、このリスクを軽減し、攻撃から効果的に回復する能力を確保することができます。

エンドポイントにおけるコマンドライン実行の監査は、環境内のシステムで実行されているアクションの可視性を高め、組み込みのWindowsユーティリティの疑わしい実行を検出するために使用できます。これは、脅威者が、列挙、特権拡大、横移動活動のために環境に既に存在する良性のアプリケーションやユーティリティに依存している侵入時によく見られることです。

MITRE ATT&CK マッピング

今回の攻撃で観測された既出のTTPはすべて、発生した攻撃のフェーズに応じて、以下にリストアップされています。

Initial Access

ATT&CK Technique : Phishing (T1566)

ATT&CK Technique : Valid Accounts (T1078)

Execution

ATT&CK Technique : System Services: Service Execution (T1569.002)

Persistence

ATT&CK Technique : Create Account: Local Account (T1136.001)

ATT&CK Technique : Account Manipulation: Device Registration (T1098.005)

Privilege Escalation

ATT&CK Technique : Event Triggered Execution: Image File Execution Options Injection (T1546.012)

Defense Evasion

ATT&CK Technique : Indicator Removal on Host (T1070)

ATT&CK Technique : Indicator Removal on Host: Clear Windows Event Logs (T1070.001)

ATT&CK Technique : Masquerading: Match Legitimate Name or Location (T1036.005)

ATT&CK Technique : Impair Defenses: Disable or Modify System Firewall (T1562.004)

ATT&CK Technique : Modify Registry (T1112)

Credential Access

ATT&CK Technique : OS Credential Dumping: LSASS Memory (T1003.001)

ATT&CK Technique : OS Credential Dumping: Security Account Manager (T1003.002)

ATT&CK Technique : OS Credential Dumping: NTDS (T1003.003)

ATT&CK Technique : Multi-Factor Authentication Request Generation (T1621)

Lateral Movement

ATT&CK Technique : Remote Services (T1021)

Discovery

ATT&CK Technique : Query Registry (T1012)

Command and Control

ATT&CK Technique : Application Layer Protocol: Web Protocols (T1071.001)

ATT&CK Technique : Remote Access Software (T1219)

ATT&CK Technique: Encrypted Channel: Asymmetric Cryptography (T1573.002)

ATT&CK Technique : Proxy: Multi-hop Proxy (T1090.003)

Exfiltration

ATT&CK Technique : Exfiltration Over Alternative Protocol (T1048)

INDICATORS OF COMPROMISE

この攻撃に関連して、以下のような侵害の指標が観測されました。

Hashes (SHA256)

184a2570d71eedc3c77b63fd9d2a066cd025d20ceef0f75d428c6f7e5c6965f3

2fc5bf9edcfa19d48e235315e8f571638c99a1220be867e24f3965328fe94a03

542c9da985633d027317e9a226ee70b4f0742dcbc59dfd2d4e59977bb870058d

61176a5756c7b953bc31e5a53580d640629980a344aa5ff147a20fb7d770b610

753952aed395ea845c52e3037f19738cfc9a415070515de277e1a1baeff20647

8df89eef51cdf43b2a992ade6ad998b267ebb5e61305aeb765e4232e66eaf79a

8e5733484982d0833abbd9c73a05a667ec2d9d005bbf517b1c8cd4b1daf57190

99be6e7e31f0a1d7eebd1e45ac3b9398384c1f0fa594565137abb14dc28c8a7f

bb62138d173de997b36e9b07c20b2ca13ea15e9e6cd75ea0e8162e0d3ded83b7

eb3452c64970f805f1448b78cd3c05d851d758421896edd5dfbe68e08e783d18

IP Addresses

104.131.30[.]201

108.191.224[.]47

131.150.216[.]118

134.209.88[.]140

138.68.227[.]71

139.177.192[.]145

139.60.160[.]20

139.60.161[.]99

143.198.110[.]248

143.198.131[.]210

159.65.246[.]188

161.35.137[.]163

162.33.177[.]27

162.33.178[.]244

162.33.179[.]17

165.227.219[.]211

165.227.23[.]218

165.232.154[.]73

166.205.190[.]23

167.99.160[.]91

172.56.42[.]39

172.58.220[.]52

172.58.239[.]34

174.205.239[.]164

176.59.109[.]115

178.128.171[.]206

185.220.100[.]244

185.220.101[.]10

185.220.101[.]13

185.220.101[.]15

185.220.101[.]16

185.220.101[.]2

185.220.101[.]20

185.220.101[.]34

185.220.101[.]45

185.220.101[.]6

185.220.101[.]65

185.220.101[.]73

185.220.101[.]79

185.220.102[.]242

185.220.102[.]250

192.241.133[.]130

194.165.16[.]98

195.149.87[.]136

24.6.144[.]43

45.145.67[.]170

45.227.255[.]215

45.32.141[.]138

45.32.228[.]189

45.32.228[.]190

45.55.36[.]143

45.61.136[.]207

45.61.136[.]5

45.61.136[.]83

46.161.27[.]117

5.165.200[.]7

52.154.0[.]241

64.227.0[.]177

64.4.238[.]56

65.188.102[.]43

66.42.97[.]210

67.171.114[.]251

68.183.200[.]63

68.46.232[.]60

73.153.192[.]98

74.119.194[.]203

74.119.194[.]4

76.22.236[.]142

82.116.32[.]77

87.251.67[.]41

94.142.241[.]194

Domains

cisco-help[.]cf

cisco-helpdesk[.]cf

ciscovpn1[.]com

ciscovpn2[.]com

ciscovpn3[.]com

devcisco[.]com

devciscoprograms[.]com

helpzonecisco[.]com

kazaboldu[.]net

mycisco[.]cf

mycisco[.]gq

mycisco-helpdesk[.]ml

primecisco[.]com

pwresetcisco[.]com

Email Addresses

costacancordia[@]protonmail[.]com