- Cisco Talos は、njRAT や AsyncRAT などのコモディティ型 RAT を配布する新たなマルウェア攻撃を確認しました。

- 標的とされているのは、中南米の旅行・ホスピタリティ企業です。

- 使用されている手口は Aggah グループのものと似ていますが、攻撃を実行しているのはブラジルを拠点とする別のグループです。

- 「Crypter 3losh rat」と呼ばれるビルダー/暗号化ツールも確認しました。攻撃者が使用する感染チェーンは高度にモジュール化されていますが、感染チェーンのさまざまなステージがこのツールを使用して生成されています。

- 暗号化ツールの作成者が、archive[.]org を悪用して独自の攻撃を実行した例も確認しています。

最新情報

Cisco Talos は最近、中南米諸国を標的とする一連の攻撃を新たに確認しました。攻撃ではさまざまな感染コンポーネントを使用して njRAT と AsyncRAT を配布しています。両方とも広く普及しているコモディティ型マルウェアであり、リモートアクセス型トロイの木馬(RAT)です。

また、最近の攻撃(中南米を標的とするものなど)で使用された感染アーティファクトの生成に使われている .NET ベースの感染チェーンビルダー/暗号化ツールのバイナリも確認しました。マルウェア生成機能をバンドルして、攻撃実行者、マルウェアの購入者、関連グループが簡単に配布および使用できるようにするという作成者の意図が見て取れます。

既知のサイバー犯罪グループ「Aggah」が使用する戦術や手口、特に最終ペイロードの配信ステージとの類似点もいくつか確認されています。Aggah はこれまで、高度にモジュール化された感染チェーンを利用してきました。悪意のあるペイロードは、主に Pastebin、Web Archive、Blogger などの公開リポジトリでホストされていました。

仕組み

中南米諸国を標的とする攻撃は、マクロが有効になっている Office ドキュメントから始まります。これが侵入ポイントとして機能し、感染に至ります。それに続くのが、PowerShell と VB スクリプトのモジュラチェーンです。これらのモジュールはすべて、マルウェア対策スキャンインターフェイス(AMSI)などのウイルス対策機能を無効にし、最終的には RAT ペイロードを配信する役割を担います。

Talos では、スクリプトや同様のコモディティ型マルウェアなど類似の感染チェーンを使用する Aggah による攻撃もいくつか確認しています。Aggah がコンポーネントやペイロードをホストするために使用していたのは、Blogger、Pastebin、Web Archive などの公開ホスティングサービスでした。一方、中南米を標的とする攻撃を実行しているグループは、侵害した Web サイトや自分たちの制御下にある Web サイトを使用する傾向があります。

今回の攻撃で使用された感染チェーンは、「3losh crypter rat」(元の表記のまま)という .NET ベースの暗号化ツールを使用して構築されています。この暗号化ツールは、作成者がソーシャルメディアで大々的に宣伝しています。作成者自身も、自らが展開する攻撃の感染チェーンを生成するために使用しています。

影響

防御側にとって重要なのは、攻撃者とその戦術を明確に特定することです。しかし、暗号化ツールを使用すれば、まったくつながりのない攻撃者が別個の攻撃用に同一の感染チェーンを生成できることになります。そのため、攻撃者とその戦術の特定は難しくなります。Talos がこうしたシナリオの 1 つを調査したところ、3losh crypter を使用する 3 つの異なる攻撃の存在が明らかになりました。中南米を標的とする攻撃、Aggah による攻撃、暗号化ツールの作成者が実行する攻撃の 3 つです。

いずれも、コモディティ型 RAT ファミリの配布を目的としています。サイバー犯罪グループと APT グループの両方が、標的を感染させるためにコモディティ型マルウェアファミリを使用する例が増えてきています。特に RAT は、感染したシステムを利用するためのさまざまな機能が使えるようになるため、攻撃者の間で人気を博しています。こうした機能は、次のような悪意のあるアクティビティに使用できます。

- 攻撃対象のネットワークとインフラストラクチャを調査するための予備的な偵察を実施する

- ランサムウェアやワイパーなどのマルウェアを展開し、企業の業務を中断させる

- 任意のコマンドを実行する

- 企業の機密情報を漏洩させる

- ログイン情報を盗み出し、さらに多くのシステムやサービスに不正アクセスする

攻撃者でもあるドロッパー/暗号化ツールの開発者

攻撃者は「alosh」というニックネームを使用していますが、2018 年にはすでに活動していたことを示す痕跡があります。暗号化ツール「3losh crypter rat」の開発者であり、Facebook や YouTube でサービスを宣伝し、3losh crypter や 3losh RAT が備えている回避機能を説明する動画を複数公開しています。この攻撃者と現在行われている攻撃とを直接結び付けることはできていません。ただ、過去の攻撃とは何らかの関連があり、一部のマルウェア攻撃を開発、実行したと考えられます。

感染ビルダーを宣伝する Facebook の画像

YouTube ページには、類似のビルダーを使用して、市販されている一部のウイルス対策製品をバイパスする方法を説明する動画がいくつか掲載されています。

暗号化ツール作成者の YouTube ページ

掲載されている動画の 1 つで、暗号化ツール作成者の電子メールアドレスを確認しました。この電子メールについて調べてみたところ、archive[.]org で膨大な数のペイロードがホストされていることが分かりました。

暗号化ツール作成者の電子メール ID が表示された YouTube 動画

つまり、場合によっては、この攻撃者が開発も攻撃も行っていると考えられます。Instagram や YouTube には、複数の Web サイトを侵害したことを示す動画も多数あげられています。

この攻撃者は、3losh-rat と alo0ch0011 という 2 つのユーザ名を Web Archive で使用しています。調査中、利用規約違反によりアーカイブからペイロードが削除されましたが、キャッシュには残っているためその後もリストすることができました。ペイロードの大半に、最終的には njRAT![]() を配布することになるいくつかのステージが含まれていました。

を配布することになるいくつかのステージが含まれていました。

archive[.]org で悪意のあるアーティファクトをホストしている暗号化ツール作成者

現在の攻撃

攻撃者

現在、中南米を標的に攻撃を実行している攻撃者は、暗号化ツールの開発者ではないと Talos は考えています。実際、この攻撃者がブラジル人であることを示す兆候がいくつかあります。この主張の裏付けとなる技術的および戦術的な関連性についてご説明します。

まず、攻撃者が所有し運用しているドメインの中でも特によく使用されている updatewin32[.]xyz はブラジルで登録されています。

ドメイン updatewin32[.]xyz の Whois レコード

Talos は、主にポルトガル語の名前が付けられている不正ドキュメントを複数確認しています。そうした悪意のあるドキュメントの 1 つが「Documento.doc」(ポルトガル語で「ドキュメント」)です。この doc ファイルを構成している複数のファイルを調べてみると、「AquiTaLimpo」という名前のファイルが 2 つ存在します。このうち 1 つのファイルの拡張子は XML で、もう 1 つは「.xml.rels」です。「AquiTaLimpo」とは、「ここはきれいだ」という意味のポルトガル語です。

オープン XML ベースの不正ドキュメントの構成ファイル

これらの XLSM ファイルには、メインのペイロードをダウンロードする VBA マクロコードが含まれていました。マクロ名は、下のスクリーンショットに示したように、「EstaPastaDeTrabalho」となっています。これもポルトガル語で、「この作業フォルダ」といった意味です。

不正ドキュメントで使用されているポルトガル語のストリーム名とマクロ名

以下に示すように、別のメタデータでは不正ドキュメントの作成者タグと最終更新者タグを確認できますが、やはりポルトガル語で記述されています。これらの調査結果から、攻撃者の動作環境、特に不正ドキュメント生成システムではポルトガル語が使用されていることが分かります。

作成者と最終更新者の名前がポルトガル語で表記されている不正ドキュメントのメタデータ

作成者は一般的なポルトガル語の名前ですが、最終更新者タグの名前は「トロイの騎士」と訳すことができ、トロイの木馬を暗示するものとなっています。同じ名前が XLSM ファイルのプロパティにも見られます。

マルウェアの作成者と攻撃者は、VirusTotal などの公開されている検出システムにペイロードを頻繁に送信し、マルウェアに対するウイルス対策製品の有効性を確認しています。これは多くのサイバー犯罪グループでよく見られる手口です。

ブラジルの攻撃者も、この手口を使っていました。2021 年 6 月と 7 月にポルトガル語の名前のテストファイルを VirusTotal に送信していますが、送信元はすべてブラジルです。ファイル名は「Exploit pronto para envio.rar」で、「送信準備の整ったエクスプロイト」という意味です。

テスト目的で送信された不正ドキュメントの初期のバージョンは典型的なテスト用のコピーであり、単に calc.exe を実行するだけのものです。この記事の執筆時点では、わずかに相違点のある 11 個ほどのファイルが送信されています。すべて同じ時期に同じブラジルの発信元から送信されたものです。

calc.exe を実行するテスト用の不正ドキュメントの初期バージョン

攻撃者が継続的に実施しているテストでは、中南米を標的とする攻撃で使用されたものと同じファイル名、作成者名、悪意のあるドメイン、URL が使われています。

テストファイルのメタデータをざっと確認すると、テスト用の不正ドキュメントの作成にブラジル系ポルトガル語が使用されていることも確認できます。

テスト用の不正ドキュメントのブラジル系ポルトガル語のコード

前述したように、暗号化ツールの作成者は、Facebook、Instagram、YouTube などのソーシャルネットワークで暗号化ツールを宣伝しています。ポルトガル語圏のユーザがこの暗号化ツールを称賛したり注文したりしているのを Talos は確認しています。

以降のセクションで説明しますが、電子メールはほぼ完璧なブラジル系ポルトガル語で書かれています。電子メールに添付されている PPAM ファイルの Visual Basic for Applications(VBA)コードを見ると、VBA モジュールの「Module1」がポルトガル語の「Módulo1」となっていることから、Office のポルトガル語版で作成されたことが分かります。

被害者に関する考察

今回、一連の攻撃の標的となっているのは主に中南米の国々です。

標的となっている国々

攻撃に使用されている不正ドキュメントは、ホテルの予約日のような目立たない文書を装っています。

不正ドキュメントのファイル名の典型的な例は、「Fechas informativas para reservar Amérian Portal del Iguazú」です。「Amérian Portal del Iguazú 予約日情報」(「Amérian Portal del Iguazú」はアルゼンチンのホテル)といった意味です。注目すべきは、電子メールの内容がほぼ完璧なブラジル系ポルトガル語で書かれている点です。

中南米諸国に狙いを定めたこれらの攻撃では、通常、マクロが有効になっている悪意のあるドキュメントを被害者に配布する手段としてマルスパムが使用されています。

PPAM の不正ドキュメントを配布していた 2021 年 1 月 19 日のスパムメールの例

感染チェーン

この攻撃で確認された Word ドキュメントの中には、一連の関係定義を使用して、埋め込み XLSM ファイルをロードするものがあります。ペイロードをダウンロードする実際の VBA コードは、この XLSM ファイルに含まれています。

実行時にロードされる、悪意のある XLSM ファイル

不正ドキュメントは、2 つの主要な関係定義ファイルで構成される Open XML の Office ドキュメントです。メインのファイルは「AquiTaLimpo.xml.rels」、もう 1 つは「comments.xml.rels」で、VBA コードを含む組み込みの XLSM ファイルをロードします。

埋め込まれた XLSM ファイルにリンクする悪意のある関係ファイル

Word ドキュメントを開くと、Excel がロードされてドキュメントに埋め込まれた XLSM ファイルが開かれます。その後、マクロが起動してペイロードがダウンロードされます。

また、マクロが有効になっている PPAM や XLAM などのさまざまな不正ドキュメントが感染チェーンの侵入ポイントとして機能することも確認しました。PPAM ファイルは、Microsoft PowerPoint がカスタムマクロ、ツール、コマンドなどの機能を追加するために使用するアドオンファイルです。不正ドキュメントは、こうしたマクロにより感染チェーンへの侵入ポイントとして機能するようになります。感染チェーンの最後には、一般的な RAT(njRAT または AsyncRAT)をドロップします。

確認されている最初の感染チェーンには、攻撃者が制御する場所からリモート HTA ファイルをダウンロードして実行するマクロが含まれています。

PPAM に含まれている悪意のあるマクロ

ステージ 1A:悪意のある HTA

悪意のある HTA は、単なるエスケープされた JavaScript スニペットです。HTA に埋め込まれている VBScript を実行して、感染チェーンの次のステージ(ステージ 2 の PowerShell スクリプト)をダウンロードして実行します。

ステージ 1 のエスケープされた JavaScript コードを含む悪意のある HTA

エンドポイントでステージ 2 をダウンロードして実行するために使用される、エスケープされていない VB コード

ステージ 2:PS1 スクリプト

エンドポイントで実行される PowerShell スクリプトは、感染チェーンではお馴染みのものです。

このスクリプトはエンドポイントで次のアクションを実行します。

- レジストリ値を変更して、現在のユーザのスタートアップフォルダをスクリプトで指定されているフォルダに変更します。具体的には以下のとおりです。

HKCU:\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders | Startup = <custom_directory>

HKCU:\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders | Startup = <custom_directory>

where

<custom_directory> = Directory created by the malicious ps1 script. - 変更されたスタートアップディレクトリにカスタム VBS(ステージ 2A)を作成します。再起動後、この VBS はダウンロードした PowerShell(ps1)スクリプト(ステージ 3、「ps1」など)を実行します。

変更後のスタートアップフォルダに作成され、ダウンロードした ps1 を実行する VBScript

- 次に、エンドポイントに 5 種類のウイルス対策製品が存在するかどうかをチェックします。検出されたウイルス対策製品に応じて、前のステップ(ステップ 2 およびステージ 3:上記のps1)で指定された ps1 の特定のバージョンをダウンロードし、ステージ 2A で作成された VB スクリプトを実行します。

ウイルス対策製品別のステージ 4 スクリプトのダウンロードと実行

スクリプトがチェックする AV 製品は次のとおりです。

- ESET Security

- Avast

- McAfee

- Malwarebytes

- AVG

- ウイルス対策製品がエンドポイントで検出されない場合、スクリプトは次のアクションを実行します。

- エンドポイントで 4 つの設定スクリプトを作成します。

- スクリプト 1 を使い、ユーザまたはアプリケーションが「windir」環境変数にアクセスしたときに自身を実行するよう「windir」パスを変更します。現在のユーザが管理者である場合、スクリプト 3 も実行します。

「windir」パスを変更して自身を実行

- スクリプト 2 を使い、所定のパスと実行ファイルに対する Microsoft Defender の除外設定を作成し、特定の .Net フレームワークを導入します。

Add-MpPreference -ExclusionPath C:\

Add-MpPreference -ExclusionProcess powershell.exe

Add-MpPreference -ExclusionProcess Wscript.exe

Dism /online /enable-feature /featurename:NetFX3 - スクリプト 3 を使い、スクリプト 2 を実行します。

- スクリプト 4 を使い、スクリプト 1 を実行します。

- エンドポイントでスクリプト 4 を実行します。複雑なこれらのスクリプトの実行順序を示したのが、次の図です。

スクリプトの実行順序

- 最後に、親の ps1 スクリプトがステージ 4 のスクリプトの別のバージョンをダウンロードし、ステージ 2A の VB スクリプトを介して実行します。

- 設定スクリプトは、実行が完了するとエンドポイントから削除されます。

ステージ 3:PS1

ステージ 3 の ps1 はシンプルで、3 つの主要なコンポーネントで構成されています。

- Hexlified インジェクタ DLL:指定されたプロセスを実行し、付属するマルウェアをプロセスに挿入するために使用されます。

- Hexlified マルウェアペイロード:njRAT または AsyncRAT

- インジェクタ DLL を PowerShell プロセスにリフレクションを介してロードするための Base64 エンコードまたはプレーンテキストのコマンド。標的のプロセスのイメージパスとインジェクタへの引数がマルウェアペイロードのバイトに渡されます。リフレクションを使ったロードのコマンドの例は次のとおりです。[Reflection.Assembly]::Load($H5).GetType(‘VBNET.PE’).GetMethod(‘Run’).Invoke($null,[object[]] ( ‘C:\Windows\Microsoft.NET\Framework\v4.0.30319\aspnet_compiler.exe’,$H1))where

$H5 = injector DLL bytes

$H1 = malware payload bytes

exe = target process to inject the payload into. May vary for different instances of the infections.

ステージ 3 の ps1 スクリプト

感染チェーンの全貌は以下のようになっています。

全感染チェーン

感染チェーンには、若干のバリエーションも確認されています。ステージ 2 で使用されるスクリプトの一部は独立してホストされており、感染プロセス中にダウンロード、実行される形になっています。これも、攻撃のさまざまなステージを制御/更新できるよう、攻撃者が感染チェーンをモジュール化している 1 つの例です。

ステージ 3 の PowerShell スクリプトに付属する実行ファイルは、次の要素で構成されています。

- インジェクタ DLL:DLL に入力する引数には次の 2 つがあります。

- 付属するマルウェアペイロードにより生成、空洞化、置換されるプロセスのファイルパス

- 空洞化されたターゲットプロセスに挿入されるマルウェアペイロードのバイト

- マルウェアペイロード:エンドポイントに展開される実際のマルウェアペイロード

DLL は、.NET ベースのシンプルなインジェクタです。通常は .NET Reactor で難読化されています。この難読化は de4dot を使用して簡単に解除できます。上記の 2 つの引数を取り、マルウェアペイロードをターゲットプロセスに導入するエクスポートメソッドは 1 つだけです。

挿入方式は、正規プロセスの中身をマルウェアコードと入れ替えるプロセスハロウイング(Process Hollowing)で、一般的な手順を踏みます。挿入中にエラーが発生した場合はターゲットプロセスが強制終了され、5 回再試行されます。

この DLL は RunPE![]() の修正版ですが、興味深いことに、ACL をカーネルオブジェクトに変更するコードも含まれています。このコードは呼び出されることはないため、まだ開発途中なのか、どこかから借用してきたものの使われることのない不要なコードであると思われます。

の修正版ですが、興味深いことに、ACL をカーネルオブジェクトに変更するコードも含まれています。このコードは呼び出されることはないため、まだ開発途中なのか、どこかから借用してきたものの使われることのない不要なコードであると思われます。

マルウェアペイロード

これまでに発見されたマルウェアペイロードは、AsyncRAT![]() と njRAT

と njRAT![]() という 2 つのファミリに属します。

という 2 つのファミリに属します。

AsyncRAT と njRAT は有名な RAT で、サイバー犯罪グループや APT グループがよく使用しています。

多くのマルウェアファミリは、攻撃対象の名前やグループ ID で感染のタイプを識別します。これは、感染している攻撃対象を簡単に特定して管理し、さらなるマルウェアを展開できるようにするためです。

現在、AsyncRAT も njRAT も、こうした攻撃対象の識別方法を使用しています。njRAT が「攻撃対象の名前」を使用して被害者を特定するのに対し、AsyncRAT は「グループ名」を使用して感染した攻撃対象と各グループを追跡します。

RAT に埋め込まれている攻撃対象 ID から、標的が中南米諸国であることが分かります。この調査結果は、攻撃で使用されている不正ドキュメントに見られるターゲティング戦術、テーマ、言語と一致しています。使用されている攻撃対象 ID(ラテンアメリカに固有)の一部を次に示します。

感染チェーンビルダー

Talos は、攻撃チェーンのさまざまなステージで使われる複数のスクリプトを作成するために攻撃者が使用するビルダーも発見しました。名前は「Crypter 3losh RAT」です。攻撃者の入力に応じて変更される悪意のあるスクリプトのセットがリソースの形式で組み込まれており、さまざまなスクリプトの生成が可能です。このビルダーは .NET で構築されていて、以下に示すさまざまな悪意のあるアクションを実行できます。

ステージ 1A のスクリプトの作成

このビルダーは、ステージ 1A HTA で使用される VBScript の生成のみをサポートします。変更されている組み込み VBScript はバージョンが古く、以前の攻撃で使用されていたものです。

次のステージで使用する URL をビルダーに入力すると、VBScript が生成されます。この VBScript は UI のテキストボックスに表示されるほか、ビルダーの作業ディレクトリに「alosh-rat.vbs」という名前で保存されます。

上部のテキストボックスで指定されたステージ 2 の URL に基づいて、下部左側のテキストボックスに生成されるステージ 1A の VBScript

ステージ 2 のスクリプトの作成

ステージ 2 のスクリプトは、組み込みの PS1 スクリプトを使用して作成されます。この UI でステージ 3 の PS1 スクリプト用の 2 つの URL を入力すると、現在のユーザのデスクトップフォルダに「3.txt」というファイルが出力されます。

ビルダー UI:ステージ 3 スクリプトを入力に使用してステージ 2 スクリプトを作成

ステージ 3 のスクリプトの作成

ステージ 3 のスクリプトは、おそらく感染チェーンの中で最も重要な部分です。インジェクタの DLL とマルウェアペイロードを 16 進数からバイトに変換し、攻撃対象のエンドポイントを感染させるために展開します。

ここでも、ビルダーは 2 つの埋め込み ps1 スクリプトをテンプレートとして使用します。これらのテンプレートには、インジェクタ DLL の 16 進表現がすでに含まれています。ビルダー UI には、生成されるステージ 3 スクリプト「1.txt」と「2.txt」に埋め込まれる 2 つのマルウェアペイロードのローカルファイルパスを(2 つまで)入力します。

ステージ 3 のビルダー UI:RAT バイナリのパスの入力画面

ビルダーからは、作成者の Facebook、YouTube、Skype が参照できます。YouTube ページには、このビルダーを使用して、市販されている一部のウイルス対策製品をバイパスする方法を説明する動画がいくつか掲載されています。

Aggah とのつながり

多くのさまざまなマルウェア攻撃の一部では、共通の TTP や部分的に重なる TTP が見られる傾向があります。これは、同じツールやビルダー、Malware-as-a-Service(商用またはセミプライベートで入手可能)を使用している場合があるためです。最近確認された中南米を標的とする攻撃と Aggah の攻撃の興味深い共通点は、ステージ 3 の PowerShell スクリプトです。構造、構文、セマンティクスから変数名に至るまで厳密に同じものを使用しています。まったく同じステージ 3 の PowerShell スクリプトが、前述の「3losh rat」暗号化ツール/ビルダーにも含まれています。ここから示唆されるのは、この 2 つの攻撃で使用されている悪意のあるコードのベースとなるソースが共通しているか、感染チェーンを構築するために共通の暗号化ツールが使用されているということです。

Aggah によって配布されたマルウェアファミリは、中南米を標的とする攻撃(AsyncRAT や njRAT)で確認されているものと非常によく似ています。

ただし、2 つの攻撃にはいくつかの違いがあります。

- Aggah は、攻撃で URL リダイレクトサービスを多用します。具体的には、bitly、j[.]mp などです。一方、中南米を標的とする攻撃では、こうしたサービスの使用は確認されていません。

- Aggah は、Blogger、Pastebin、Web Archive などの公開ホスティングサービスを悪用して、悪意のあるコンポーネントをホストしていることでも知られています。一方、中南米を標的とする攻撃では、コンポーネントやペイロードをホストするのに、侵害した Web サイトや自分たちの制御下にある Web サイトを使用する傾向が見られます。

つまり、3 つの異なる攻撃で、同じ暗号化ツールと感染スクリプトが使用されたということです。

- 暗号化ツール作成者「Alosh」が実行した攻撃。悪意のあるペイロードをホストするために archive[.]org を使用。

- ブラジルの攻撃者が中南米を標的として実行した攻撃。

- サイバー犯罪グループ「Aggah」が実行した攻撃。暗号化ツール「3losh rat」と同じスクリプトを使用。

まとめ

この記事では、旅行・ホスピタリティ業界に狙いを定め、中南米でマルウェアを拡散するための感染アーティファクトを作成するために使用されている暗号化ツールについて詳しく説明しています。攻撃は 2020 年 10 月に始まり、現在も継続中です。地域を限定して攻撃を実行する場合、より的を絞った完璧な電子メールを作成できるというメリットがあります。APT やサイバー犯罪シンジケートに加わらなくても組織に損害を与えることができるという分かりやすい例です。

暗号化ツールによる感染アーティファクトが多様であり、生成も容易であることから、攻撃者は攻撃対象範囲をより多くの業界や地域に拡大する可能性が高いことが示唆されています。

暗号化ツールの作成の主な目的は、サービスとして販売することです。Talos では、作成者が Facebook、YouTube などのソーシャルメディアで暗号化ツールを宣伝しているのを確認しています。それだけでなく、暗号化ツールの作成者が archive[.]org を悪用して独自のマルウェア攻撃を実行し、コモディティ型 RAT を配布していることも確認しました。

中南米を標的とする攻撃は、高度にモジュール化された構造しています。AsynRAT と njRAT という広く知られている 2 つの RAT ファミリを展開するため、ステルス性に重点を置いていると考えられます。こうした手口やその他の痕跡が Aggah グループと共通していることから、暗号化ツールの作成者がツールを両者に販売した可能性があります。

将来的にさらに増加する可能性が高いため、組織はこうした脅威に警戒を怠らないようにする必要があります。

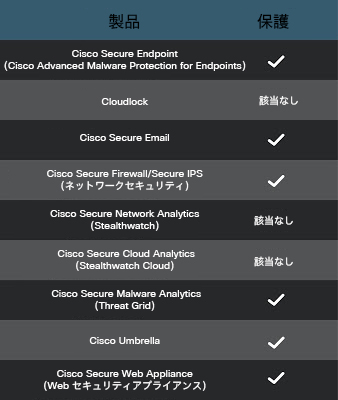

カバレッジ

お客様がこの脅威を検出してブロックするための方法を以下に記載します。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、

Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のあるアクティビティを検出できます。

Cisco Secure Network/Cloud Analytics(Stealthwatch/Stealthwatch Cloud)は、ネットワークトラフィックを自動的に分析し、接続されているすべてのデバイスで、望ましくない可能性があるアクティビティをユーザに警告します。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザがアクセスする前に疑わしいサイトをテストします。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

は、ユーザに多要素認証を提供し、承認されたユーザのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

Orbital クエリ

Cisco Secure Endpoint ユーザは、Orbital Advanced Search![]() を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

を使用して複雑な OSquery を実行し、エンドポイントが特定の脅威に感染しているかどうかを確認できます。類似の脅威に対応する OSquery の具体例については、以下をクリックしてください。

IOC(侵入の痕跡)

ハッシュ

悪意のある電子メール

9080f4537909efb164d08911e81e67def4939543605456357ea50f076291fd85

PPAM および XLAM ファイル

00627edeb9ce2f53fa615e6670ee58415be60f9a04c483b788e0e7add2992aba

56aa47ed75e94dad361eacb1b5bc40044ae34e120d2cbd15105283c2c6727948

ac88d9e338570b2b79c60970db289beeaf8aa39e3f44d412c5a9f5881b480c5c

147a300e77514e4ed827c6e250f781fbf8d7f0360b5e5d995e0242a3e81a0075

fa6a0108e64c04d4510afc3e54a367196bfb21dda3638971489b7705687aa65c

72c90f13ae2ae87c374ffb5b2e2db003882fadc040155149231587750f5ddbc7

bdc3fd3eee890e62d0a81d80ae73b64c56c111940c4aea6fc5c367203dcd5513

eef5993a740d3420cbb18375600f40aafa098958be5a71c0105f12c7b9df1887

61f1b9be329e3e6080f14c4af49acf641858157d3d94f7095ce64bbc1c6e7610

f686254e7d47ad3bfa75a81ab7e0c7f97f786351fcf601ea8a001772e5c907d6

e4d4cc7c45257ece991a5b93a713b78090aed990020d2c31fc5cf6f4bac99420

e53ddc8d759efe84def8137b7ffb0e63740c1d24fb232d91028f4a7e4a01d4f1

1c1975beb0ebd44f954ac7824c4f2687386dd1cda1e9b7133271537457fedc02

73ac27b9c82d1ba56e9b632ab902220cffa20f33b5263c543c73b67b8e77219c

f7bb7c7e066cea1a6874521cc8a5eef1714b758ae213b1b19026104c21ce01f1

05f0bf4bbaf08e709c7dbcbfc40e562b714b590f9b9e8dd9dfe9fe550663642a

b8fe3837f4a592788f5b9ca3b4f6bcd0515df4bbaeefdbf9f44b2ae214acb4b6

a448a9b6e883cf9c3bb5beef9764d22685e69e2ec213c91ad5d5bbc120634c0b

f1b7bd87ea04aa5162b4baa2f37ea061bb9bddf14485a4a548850a0b44b2aa75

4b3d35a8df8a029f52e5ebc6ae981d427691c9d536dcef4178c4424bc046f57c

a3abcf60dc3dcee74e9329ab48f71acfcd63653f2b47dd0846c38a208aac0d64

07b5910e731c2f4bde25d9919703031d8ac73b6344d9c0abf2b39a7e9f8d3b4f

fc40cc9e5547c3ea65850419c19c72af81073289e94421139166eaa228993126

2f3b0ab840cdbfff6a0404f1049f9a6cee0184801f4554c4dec3165724be19bc

ステージ 1A – HTA

7670bba115c1df8eab2509e0d4f53c90f8f8fd22e09a730c3d495d9c951a1f03

ce733816ccb171af8e89f3a334bd00f82c63c20b02fa6345ba67d1bd6365addb

7da245d4eeb382d2cb53de5c7bca042587887c7b52a2df784d58d843470e9c8e

24ff6109c93174a7be6eaf11bb359394be235666241a6f1fd78581b18334ec5d

e7abfae672aad5700fd71c9117b727f90b0de271f5232995d261324d708fb2cc

7442306336019d939e92c7c0a2562be2198872bd7a7a12cbed29a1cdd2d11948

f927ac2182f2a5b8d0da62608c9565ef856534051996c6a3c61f426df4d6f272

038384b895edc2a8ff3090d3a13261871562eb6caab74b9101d416be7bfae139

ff93194ce80707a9f4e8ea4f2e63f8b3a48691ae3ae6cb2867a8c14301683b22

fc78f0ca8c0a89722c66c029df32a2a8f3b07079d9afab57138a50032deb86d3

c2577967641d4c528da21e257ddf399542cb5353b8f717e0cec1200ed8b04389

3d43ad8d86b3c38e68477238cb2cf53bf0c87da437f0fab6f224a04b38376a81

ステージ 2 – PS1

624c271f9c06ab2300bb19b6555cf834d5c9a56cc3d0fa2b2fb916b63f73d416

cb94afd551f9cf0c607c85415ed62d51c8c52c098c759544052281a6b7037032

2c47541dd62d14f5495b23b60b414e2f86cc7b9d27822b88f65e423e041b8645

e4171f3de977b6748459975c555126cafc578faffefa7dc93b1e46dd5b6d08ba

37cd7836f979bb993cb9c38da0c4edad72f70eeb876faf1b2e21660e4efb7f6d

d4bcd6ff073ae1a032b43c46440a6e1a70f3d3450106e0cf65c69a299417de23

84c7cbd4484c84fa0fa8daebdf3aa0dd7eb0edc5be0957f224dbfe552b07144e

e2129853b08f99aa4de49ff396608af37dc03dda6efa1fae1f82c5c4e7ab7fcd

ステージ 2A – VBS

6acba6585f5ae7cae0f1dac3af605861ae1f79847d75c082949ab8d2949aeff3

ステージ 3 – PS1

782af49032f0fffb21ff0f5c38d56e566f4a8b2e53f3a2e1986349cdde7f8e2e

486e4f7f5219e6fb03e01a0b488b87a2d85663937a7cd972871ee8ba175cd4f1

a3643cb237606aaec04deff8246c539d3ccb72bfa0ce9c02a235c04d08b87909

06e2db6aa09791067071c4082dba6863de879852e95e678dab267026d7005770

cd1be7351b0175c83ce3f8a7cede5a4fbe39ef750bfa31c2b8707ad2e6217948

e91de341151086d4381599bc0129709b5d67ca4a5ef4a8dc085839e7b903f701

7f9b7d0a8b2d45728c729fcd8100726fd173ae089943349c5cc4162088cbf6e7

4c6951ea6db1d70a6bb016ee2bff6473e83f5cc064699e53bd99ec68dc11c8ad

f6860ba876f3a50faf37e5498c859d40ac4f3fe90c379245b35b74f84c28137a

7be08b532949ac03c0861f63cdfe79395ee75d99ef040f1b921409338243b849

0459d34b98ffd24f0b9ad063a36d62e6b699041c0eba211ddf6e7a25a063f0e3

b56e6c2513a4f50e8d15bccbeb252ae087f34556c144578cd20b830bb3c69b45

87183315cbf7b56aec5e47c658bce8890f04ce8355801d81d0ef93b90d6a3fff

21170aca6f904d55c88e4809f28c844c2daa5ad0ebd96a2e479f28725fc417eb

47b2d8028bf85302ed24bf9c145bbce184c756a6648d996085b9d0f93b1e50b5

d4b2896b62990a75b9d5f858e575c039344a9fc9d219f7c25571f9c75c80b0b6

60cd0888629e035c94a74ab6ba475e6a306a58eaf554dd5e35973d06401dcade

46a571bee09c8b7284212a3e5f7054c6ffb3ccaafea93730253950279dff3363

777ee27781b10eda1626b32433ed99dbcc969c4360734bbcc744789d38ef0cea

7b701642379ec4270aaa6f436c969a60be516c5d48dc874a7a46114d7bc29edd

edaab1e2458537d43981a1496c3eb7bd1d08876b42a36cebcbc538581c1f1bcc

d1321dc8680d9ded1430b55eca3cd9fb8587eb4da27f522a87ec0fe9cbe08b42

786c44c88fa9a51d69e1f110b47b0b6c33f504969f8e49de3835f0497f0ab8ea

インジェクタ DLL

eb4616d6234927f1763fabe82d7f73f26980323af6411951f2db4e244ef29654

a25771c577fbbfb5cc28cdb598deb82192765e8bd376e78bc87909f62621b7a0

d5f37a5630e46ef134e78b7d3828986afdfc33477f5b5776851b562ae8dc26b8

9165b9f24866c71b77654ac1c7667d93c30bbc29905e9469eb7e48f08104720c

91ccd22f96c1b407da7825ce155e6685765235aa6525c09f2f632429ce79512b

90674a2a4c31a65afc7dc986bae5da45342e2d6a20159c01587a8e0494c87371

82bd8e28f81160039e462330daee5190d7f474e76723aea057ddeadb201bc55c

24332968eb4cc46982b807d76da02fd1ad36235f04bc1e4962924355c9828733

e3e91d69f464752c243cd40661334291be12466aa3d9294b86b419dae1f17c7e

d5f37a5630e46ef134e78b7d3828986afdfc33477f5b5776851b562ae8dc26b8

9165b9f24866c71b77654ac1c7667d93c30bbc29905e9469eb7e48f08104720c

njRAT

0cf9e86a1db39f106933ed31fc94cd318fab33d5f000e1fce80b2e5827a1adfc

418b71760c6de41ed293744610e252c7474decd221371ffa449411dde751be46

dedb66e5c1313f5952cfa1b1280546c625d5b759cedb87e28950f1c18ef3caf7

43175b875ea94a762963d8b15d84b8c1b0882fa850343a5ce75325fb63612519

17506df03d616598708a6520f901b46bb1624a9f27dfc8a3875ce2c3f8c94fc2

AsyncRAT

b9520bacbd60af9792b105232d453b8b7e4e6b0b1e9e505fb50435d46c97b6e7

5a3bf8a7e4c103a834f08854a13e67ee4f176611be01bf27f3c7def0c988c768

5df520408cef3d532d41136ed3a2ac24f7a18d060bcf85778aa157c938b6e2dd

2a9edc18b10a532f7632d6b44f2610ca3a823c2b2be7a3fd3126b55af2c68ede

a88857a647d4f0443d67c9d6b025abf76e16e05c0d1499eb2be67a10cd025745

1b3d41d44659ff038cf8aafdc5ff021646771106d957783aecdff725158c216c

991a6446da94bb297078bd1031019395b5ed58bd4a878df0cf8707448028b6ed

a6007d0497b7b79206b7a32dd30ca1d7f4d36e5c548c34be44b7cbf35393e7e2

e31247241e58720b205eeedd3184923641fea7f027245d6896e54ae5538b4f52

806a9803d28f2cdbbe98c4b86865c64be25e2c85e043ae7d76ed04018fd7c8f0

542a389b63f586e36063cc6dc72337955951013f1684386e1d2b325c0510daf7

143f92ade0221b8104c0add0ecbf5f75c84840ec2b9ceb2b1a3317f99d98a863

cd889b56855cffe94ba55d0f4ea6ef13a4ea03e115a49788b1f073098541c83d

b725efa51eafa756f41c4dcd43d01e28c15e90caf19df5bd615fcae8c5b1a1f0

感染チェーンビルダー/暗号化ツール

839703f5db34e54afdd9a691516cd986bcbecd9856f202d26ca312d9214487d0

ネットワーク IOC:

不正ドキュメントの URL

hxxp://updatewin32[.]xyz/office365/1.doc

hxxp://updatewin32[.]xyz/office365/10.doc

hxxp://updatewin32[.]xyz/office365/11.doc

hxxp://updatewin32[.]xyz/office365/12.doc

hxxp://updatewin32[.]xyz/office365/13.doc

hxxp://updatewin32[.]xyz/office365/14.doc

hxxp://updatewin32[.]xyz/office365/15.doc

hxxp://updatewin32[.]xyz/office365/16.doc

hxxp://updatewin32[.]xyz/office365/2.doc

hxxp://updatewin32[.]xyz/office365/3.doc

hxxp://updatewin32[.]xyz/office365/4.doc

hxxp://updatewin32[.]xyz/office365/5.doc

hxxp://updatewin32[.]xyz/office365/6.doc

hxxp://updatewin32[.]xyz/office365/7.doc

hxxp://updatewin32[.]xyz/office365/8.doc

hxxp://updatewin32[.]xyz/office365/9.doc

ステージ 1A

hxxps://updatewin32[.]xyz/async/paste.mp3

hxxps://updatewin32[.]xyz/async/msgbox.txt

hxxp://updatewin32[.]xyz/office365/msg.txt

hxxp://updatewin32[.]xyz/office365/chile.mp3

hxxps://www[.]diamantesviagens[.]com[.]br/terca.hta

hxxps://www[.]diamantesviagens[.]com[.]br/

hxxps://www[.]diamantesviagens[.]com[.]br/Clean.hta

hxxps://www[.]diamantesviagens[.]com[.]br/scanner.hta

hxxps://www[.]diamantesviagens[.]com[.]br/sexta.hta

hxxps://www[.]diamantesviagens[.]com[.]br/rei2.hta

hxxps://www[.]diamantesviagens[.]com[.]br/qpq.hta

hxxps://www[.]diamantesviagens[.]com[.]br/tv.hta

hxxps://www[.]diamantesviagens[.]com[.]br/fd.hta

hxxp://updatewin32[.]xyz/injext.mp3

hxxp://updatewin32[.]xyz/kilabword.mp3

ステージ 2

hxxp://updatewin32[.]xyz/3.txt

hxxps://updatewin32[.]xyz/async/oms3.txt

hxxps://updatewin32[.]xyz/async/async3.txt

hxxps://elmerfloyd[.]com/wp/4.txt

hxxps://acscompany[.]com[.]br/33.txt

hxxps://celulosa-corp[.]com/3ASYNC.txt

hxxp://updatewin32[.]xyz/office365/chile3.txt

hxxp://updatewin32[.]xyz/n3.txt

ステージ 2A

hxxp://edc[.]com[.]ly/index/wp.txt

hxxps://bestbue-sec[.]com/VVpost2.txt

ステージ 2 スクリプト

hxxp://wh890850[.]ispot[.]cc/~invoixec/kill/dInjector.png

hxxp://wh890850[.]ispot[.]cc/~invoixec/kill/test.ps1

hxxp://wh890850[.]ispot[.]cc/~invoixec/kill/run.ps1

hxxp://wh890850[.]ispot[.]cc/~invoixec/kill/vb.txt

ステージ 3

hxxps://updatewin32[.]xyz/async/oms2.txt

hxxps://updatewin32[.]xyz/async/oms1.txt

hxxps://updatewin32[.]xyz/async/async2.txt

hxxps://updatewin32[.]xyz/async/async1.txt

hxxp://updatewin32[.]xyz/2.txt

hxxp://updatewin32[.]xyz/1.txt

hxxps://acscompany[.]com.br/22.txt

hxxps://acscompany[.]com.br/11.txt

hxxps://elmerfloyd[.]com/wp/1.txt

hxxps://elmerfloyd[.]com/wp/2.txt

hxxps://elmerfloyd[.]com/wp/3.txt

hxxps://celulosa-corp[.]com/1ASYNC.txt

hxxps://celulosa-corp[.]com/2ASYNC.txt

hxxps://updatewin32[.]xyz/office365/chile2.txt

hxxps://updatewin32[.]xyz/office365/chile1.txt

hxxps://www[.]diamantesviagens[.]com[.]br/terca.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/RunPE.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/scanner.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/sexta.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/rei2.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/qap.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/tv.jpg

hxxps://www[.]diamantesviagens[.]com[.]br/fd.jpg

hxxp://updatewin32[.]xyz/n2.txt

hxxp://updatewin32[.]xyz/n1.txt

njRAT の C2

111234cdt[.]ddns[.]net:4782

googleservice64[.]ddns[.]net:5155

potenzax63[.]linkpc[.]net

AsyncRAT の C2

111234cdt[.].ddns[.]net:6606

111234cdt[.].ddns[.]net:7707

111234cdt[.].ddns[.]net:8808

cdtpitbull[.]hopto[.]org:6606

cdtpitbull[.]hopto[.]org:7707

cdtpitbull[.]hopto[.]org:8808

googleservice64[.]ddns[.]net:6606

googleservice64[.]ddns[.]net:7707

googleservice64[.]ddns[.]net:8808

aliveafterguard[.]tech:5553

111234[.]ddns[.]net:6606

111234[.]ddns[.]net:7707

111234[.]ddns[.]net:8808

cdt2021[.]hopto[.]org:6606

cdt2021[.]hopto[.]org:7707

cdt2021[.]hopto[.]org:8808

micomico[.]ddns[.]net:4000

PPAM をホストする悪意のある Google ドライブの URL:

hxxps://drive[.]google[.]com/u/1/uc?id=1cU-jSCI6bT-yXlWCkJgay-xWb8KUYRVC&export=download

悪用されている archive[.]org の URL

hxxps://archive[.]org/details/firasZIGGSNEW1

hxxps://archive[.]org/download/firasZIGGSNEW1/firasZIGGSNEW1.txt

hxxps://archive[.]org/details/firasZIGGSNEW

hxxps://archive[.]org/details/firasZIGGSNEW/firasZIGGSNEW.txt

hxxps://archive[.]org/details/startilyasasync

hxxps://archive[.]org/details/4ilyasasync

hxxps://archive[.]org/details/3ilyasasync

hxxps://archive[.]org/details/2ilyasasync

hxxps://archive[.]org/details/1ilyasasync

hxxps://archive[.]org/details/4ilyas-normal

hxxps://archive[.]org/details/3ilyas-normal

hxxps://archive[.]org/details/2ilyas-normal

hxxps://archive[.]org/details/1ilyas-normal

hxxps://archive[.]org/details/4ilyascartgpu.

hxxps://archive[.]org/details/3ilyascartgpu.

hxxps://archive[.]org/details/2ilyascartgpu.

hxxps://archive[.]org/details/1ilyascartgpu

hxxps://archive[.]org/details/4ilyas

hxxps://archive[.]org/details/3ilyas

hxxps://archive[.]org/details/2ilyas

hxxps://archive[.]org/details/1ilyas

hxxps://archive[.]org/details/startupbasg

hxxps://archive[.]org/details/Encodingbash

hxxps://archive[.]org/details/encoding-voice

hxxps://archive[.]org/details/1-voice

hxxps://archive[.]org/details/2jack-voice

hxxps://archive[.]org/details/encodingh-2firas

hxxps://archive[.]org/details/Allbash

hxxps://archive[.]org/details/startbash

hxxps://archive[.]org/details/serverbash

hxxps://archive[.]org/details/startupVoice

hxxps://archive[.]org/details/@3losh-rat

hxxps://archive[.]org/details/@alo0ch0011

攻撃者の電子メール ID

alo0ch[at]outlook[.]com

本稿は 2021 年 08 月 19 日に Talos Group

のブログに投稿された「Malicious Campaign Targets Latin America: The seller, The operator and a curious link

」の抄訳です。