この記事は、Cisco SecurityのProduct Marketing Manager

であるSana Yousuf によるブログ「How to Defend Against Command-and-Control attacks: Don’t let your network turn into a Zombie」(2020/3/13)の抄訳です。

ネットワークを標的にしたサイバー犯罪が年々増加しています。中でも巧妙でダメージの大きい手法が、DNS 経由で仕掛けられることが多い、コマンド & コントロールサーバによる攻撃の指令です。コマンド & コントロール(略称「C & C」または「C2」)サーバとは攻撃者によって支配されたコントロール用エンドポイントです。ネットワーク上のデバイスは、サイバー犯罪者に乗っ取られ、ネットワークを完全に支配下に置くために制御される可能性があります。このようなデバイスは「Botnet」と呼ばれます(「ロボット」と「ネットワーク」を組み合わせた造語)。トロイの木馬を介して C & C 通信を確立することは、ットワーク内の他のマシンに移動してデータを盗み出す目的でウイルスに感染させるための重要なステップです。

コマンド & コントロールサーバの追跡

こうした攻撃を究明する新たなワークフローがあります。このブログでは、C & C サーバ攻撃がネットワークに侵入する足がかりを得る方法と、シスコの総合的なセキュリティツールによりこの種の脅威を特定、検出、ブロックできる仕組みについて詳しく説明します。

ネットワークトラフィック分析に多額を投じてきた企業で働くセキュリティアナリストのことを想像してみましょう。彼の名前は「サム」です。

従業員 1 万人超、利用者口座 8 万件を超える大手金融サービス企業の一員です。現在、金曜の夕方 6 時で、サムは友人と最新のゾンビ映画を見に行く準備をしています。そのとき、Cisco Umbrella コンソールにポップアップ通知が表示され、マルウェアが C & C チャネルと通信するのを Umbrella がブロックしたことが判明しました。

サム、Cisco Security を使って脅威の究明に乗り出す

サムは疲れていました。SIEM から不審イベントのアラートが届くたびに、解決の糸口を見つけようと、かなりの時間を費やしているためです。そのため、より迅速で効果的な脅威のブロックと環境保護の方法を求めており、セキュアインターネットゲートウェイである「Cisco Umbrella」で調査工数の軽減を期待しました。Cisco Umbrella は、リアルタイムの脅威インテリジェンスと、組織全体への攻撃をリアルタイムで最小限に食い止める能力を提供できます。データの盗難を試みる C & C 通信といったオンライン脅威から最前線で保護を実行します。サムはUmbrella による DNS のブロックについて、エンドポイントにマルウェアが常駐している兆候にすぎない可能性を認識しており、さらに調査を続けることができます。

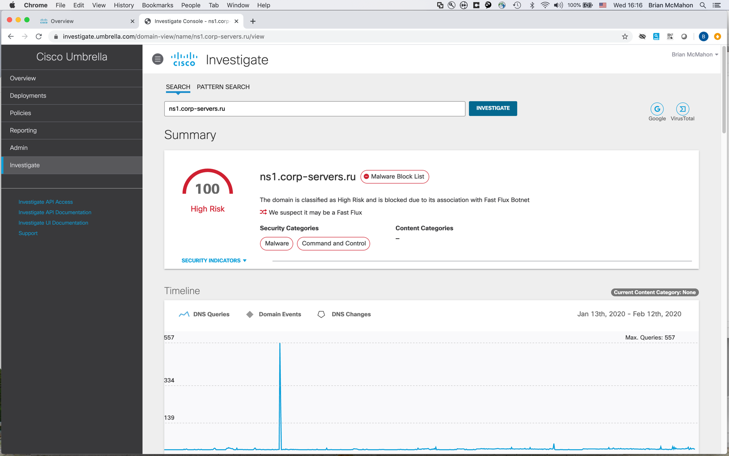

Umbrella を使ったところ、C & C 活動の中心となっている悪意のあるドメインをついに突き止めました。Umbrella は、AMP for Endpoint![]() を使用し、以降のすべてのリクエストを自動的にプロキシ、復号、検査し、脅威に関する決断を下します。新たに発見されたドメインをコンソールで完全にブロックすることもサムの選択肢の 1 つです。現状では、新たに発見されたドメインのすべてが悪質なものとは限らないことを知る一方で、この攻撃が新たなマルウェア攻撃の一部、あるいは別の脅威に関連しているリスクも承知しています。このケースでサムは、Umbrella が効果的で、脅威のブロックに成功しているのを目撃しています。

を使用し、以降のすべてのリクエストを自動的にプロキシ、復号、検査し、脅威に関する決断を下します。新たに発見されたドメインをコンソールで完全にブロックすることもサムの選択肢の 1 つです。現状では、新たに発見されたドメインのすべてが悪質なものとは限らないことを知る一方で、この攻撃が新たなマルウェア攻撃の一部、あるいは別の脅威に関連しているリスクも承知しています。このケースでサムは、Umbrella が効果的で、脅威のブロックに成功しているのを目撃しています。

図 1:Umbrella で C & C のドメインを特定

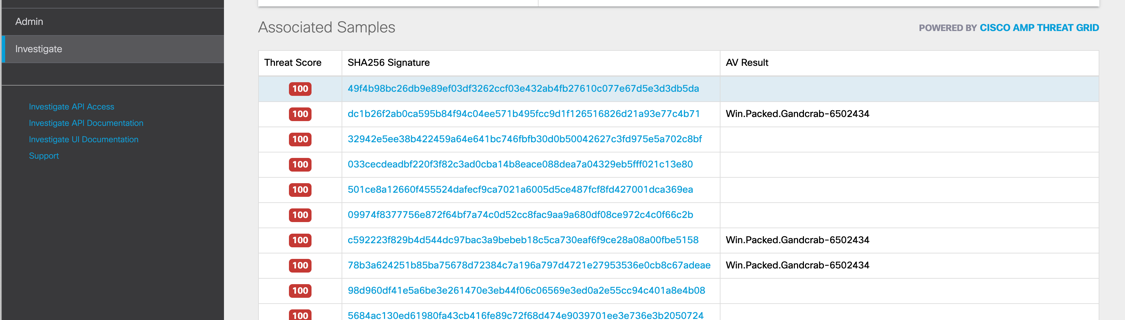

ただし、サムはさらなる詳細調査を行うことができます。さらに詳しい情報を得ることができます。そこで、悪意のあるコードを分析することにし、Threat Grid ![]() でサンプルの特定を試みることにしました。Threat Grid はシスコの動的ファイル分析ソリューションで、C & C のドメインを参照しています。Umbrella Investigate の画面に、このドメインを参照した Threat Grid のサンプルが表示されると、サムはさらに踏み込んだ分析に取り組むことができます。

でサンプルの特定を試みることにしました。Threat Grid はシスコの動的ファイル分析ソリューションで、C & C のドメインを参照しています。Umbrella Investigate の画面に、このドメインを参照した Threat Grid のサンプルが表示されると、サムはさらに踏み込んだ分析に取り組むことができます。

図 2:このドメインを参照した Threat Grid の観察情報

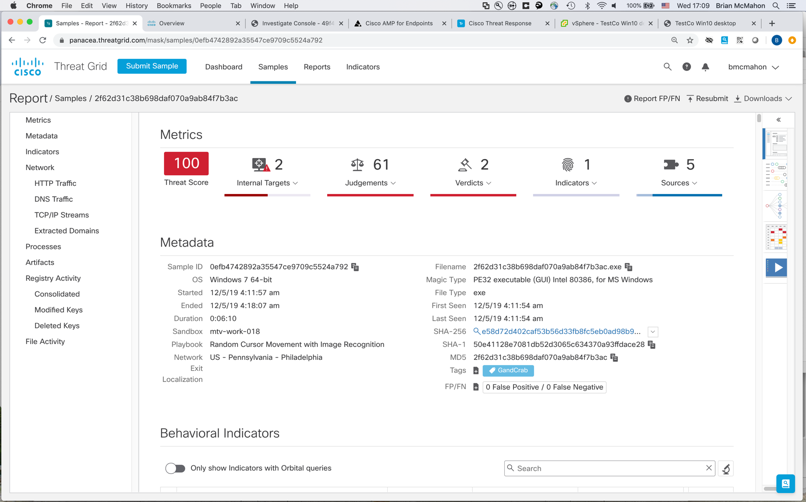

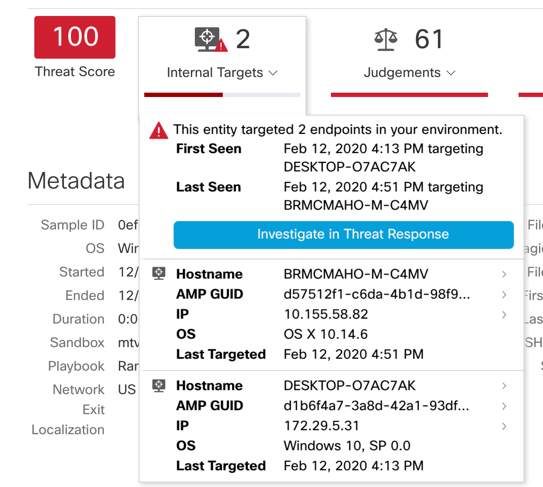

Threat Grid コンソールを使っていたサムはファイルが悪意のあるものだとすぐに気付くことができました。そして、この攻撃を受けた可能性が疑われる内部の標的を 2 つに特定しました。攻撃が成功していた場合、感染済みサーバが別のサーバに接続してコマンドを受信できるようになると、ボットネットの所有者はシステムに侵入し、データを盗む出すことで

命令を実行するようになります。

図 3:決定的瞬間、判定は「悪意あり」

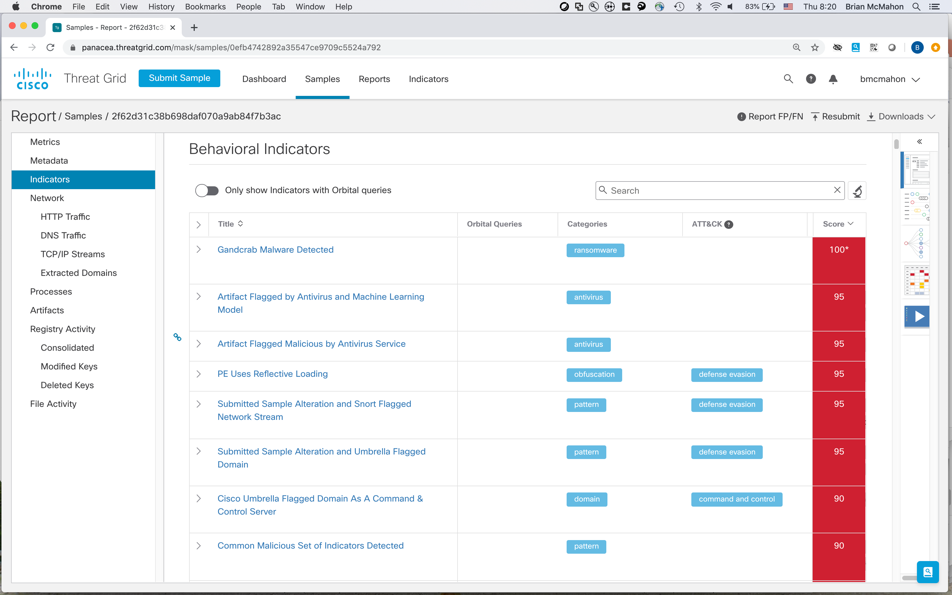

決定的な解明まではそれほど時間を有していません。サムは Threat Grid で侵入の兆候を把握するために調査を続けています。この脅威アーティファクトに関する詳細は些細なものを見逃すことはありません。何より、C & C 接続は特定されています。

図 4:検出:C & C 接続を特定。

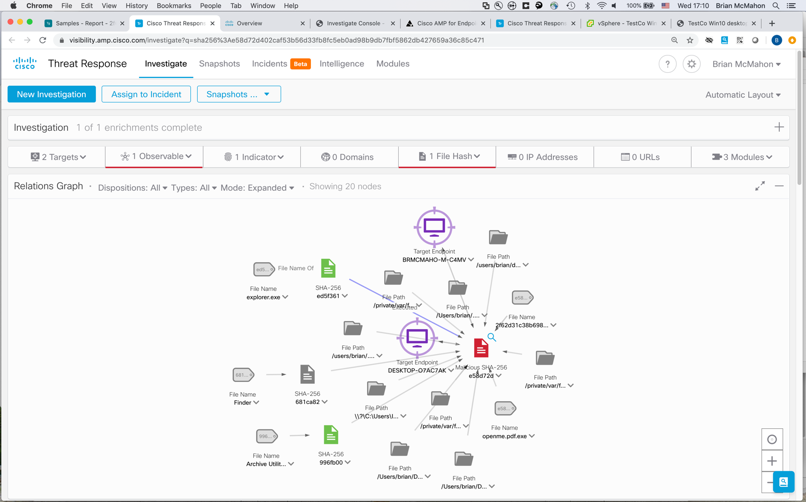

サムはさらに詳細の調査を継続します。Threat Grid も、さらなる分析が必要と考えられる内部の標的を示唆しています。Threat Grid は環境全体でファイルと不審な動作を分析して、状況を十分に織り込んだマルウェア分析と脅威インテリジェンスを提供します。ファイルの実行内容に関して詳しい知識を得たサムは、この脅威によるネットワークへの影響の考察に移ることにしました。まず、ブラウザのプラグインを使用して、Cisco Threat Response で発見された内部の標的を対象に脅威を調査し始めました。このCisco Threat Responseプラグインを利用すると、HTML ベースの Web ページで観察可能な要素(ドメイン、IP アドレス、ファイルハッシュ、URL など)を ブラウザ上で調査することができます。

サムの行動にご興味をお持ちの場合は、こちらからプラグインの設定方法をご覧ください。

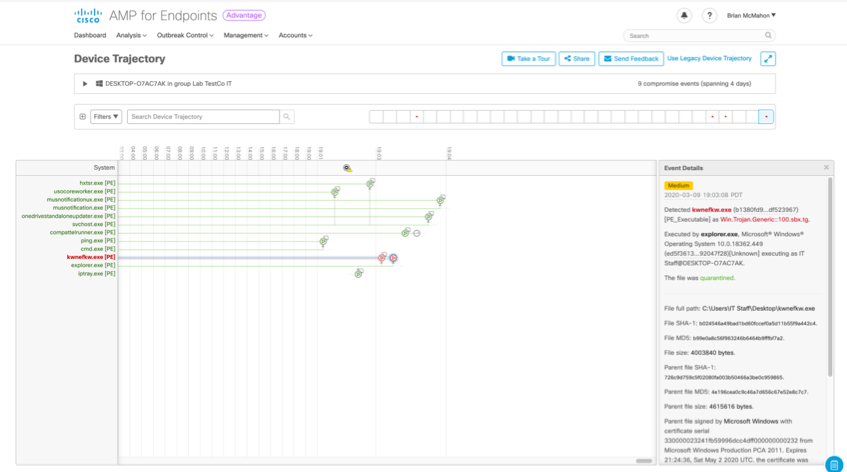

すでにサムは、ネットワーク内のどのシステムが悪意のあるファイルと接触したかを突き止めています。この情報をもたらしたのは、エンドポイントの保護、検出、応答をクラウドから実行するシスコの AMP for Endpoint ![]() であり、この調査でもエンドポイント、Web、電子メール、ネットワークデータと広範な状況データで、調査の簡素化に貢献しています。

であり、この調査でもエンドポイント、Web、電子メール、ネットワークデータと広範な状況データで、調査の簡素化に貢献しています。

図 5:脅威に対応する転機

図 6:全貌をつかむ – 脅威対応における関係図

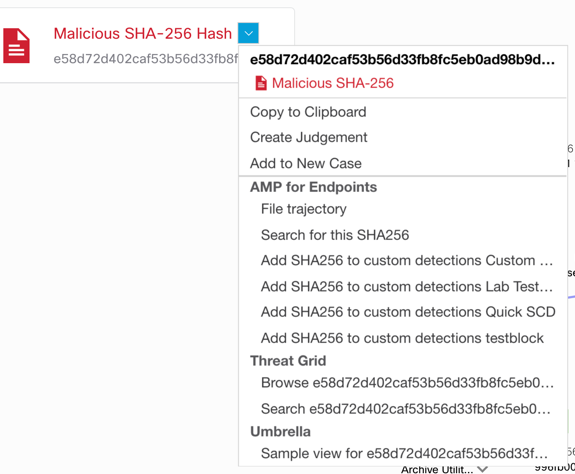

調査の結果、サムはマルウェアの特定とブロックにすでに成功しているという確証を得ることができました。今度は Cisco Threat Response を利用して、検出の迅速化、調査の簡素化、即時の対応を実現します。

図 7:マルウェアの特定とブロック

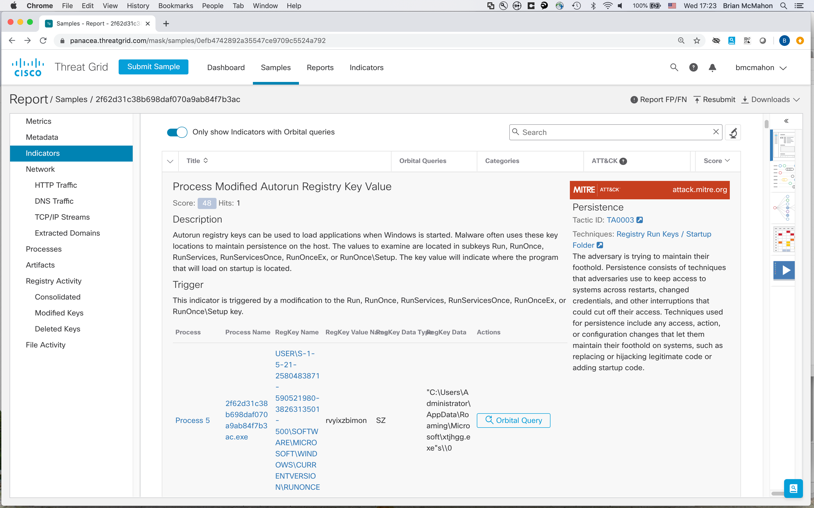

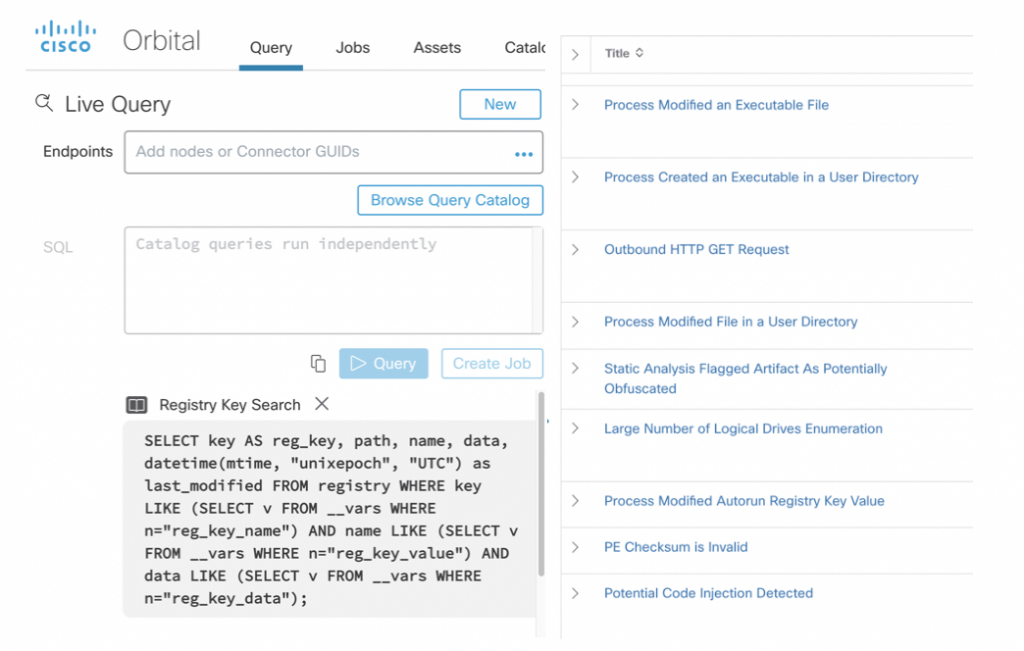

この分析手法はすぐに実践可能です。Threat Grid では、Cisco AMP for Endpoints の高度な新機能、Orbital 詳細検索![]() を利用し、サンプルの実行時に観察された動作に基づいて簡単にクエリを作成できます。この機能によって脅威究明プロセスが加速し、インシデントの早期解決が実現します。その結果、企業が被る侵害コストはゼロあるいは最小限に抑えられます。

を利用し、サンプルの実行時に観察された動作に基づいて簡単にクエリを作成できます。この機能によって脅威究明プロセスが加速し、インシデントの早期解決が実現します。その結果、企業が被る侵害コストはゼロあるいは最小限に抑えられます。

図 8:Threat Grid での Orbital 詳細検索クエリ

この Orbital クエリを使用すると、対象をより詳細に把握できるため、ネットワーク内の隔離されたインシデントであるか、ネットワークの他のデバイスでもこのインシデントが発生しているかを判別できる場合があります。さらに Threat Grid は、コードインジェクションなどのマルウェアの主な侵入兆候に基づき、攻撃者が使用する可能性のある他の手口に光を当てるきっかけにもなります。セキュリティチームは予想される影響の大きさに基づき、攻撃に手早く優先順位を付けることで時間を節約できます。攻撃、および攻撃者が使用する悪質な偽造文書に関して、いくつかの重要な事実がシスコの調査で明らかになっています。

図 9:Orbital クエリ、図 10:コードインジェクションの疑いを検出

Cisco Advanced Malware Protection(AMP)for Endpoints でファイルレス攻撃を防止

AMP for Endpoints のエクスプロイト防止エンジンは、ファイルレス型マルウェアの攻撃に関して予備知識がなくとも、ファイルレス型マルウェア、そのあらゆる亜種を阻止できます。悪質なコードを埋め込み、ワークフローの乗っ取りを試みる脅威は膨大な数に及びます。サムはエクスプロイト防止エンジンを AMP で有効にして、このような攻撃の検知に万全を尽くすことができます。

ファイルレスマルウェアの防御はどのように実現できるのでしょうか?

図 11:ファイルを隔離

AMP のエクスプロイト防止エンジンは、ランタイム環境とそのコンポーネント(ライブラリや DLL のエントリポイントおよび終端点等)のマッピングを変えるため、おとりやこれらのリソースの偽物は元の場所に配置されます。その結果、新たにランダム化されたアドレス空間を認識できるのは正当なアプリケーションのみとなります。したがって、正当なプロセスはパフォーマンスの低下なしにシームレスに実行できるのに対し、メモリ内で実行を試みる他のプロセスは標的を見つけることができないため、実行することができません。エクスプロイト防止エンジンは、ランタイム環境のマッピングを変えることで、既知か未知かを問わず、メモリ内攻撃のあらゆる亜種から効果的に企業を保護します。任務を無事遂行したサムは、映画に向かいます。

シスコのセキュリティ プラットフォーム

航空管制塔なしに、旅客機エアバス A380 の操縦を行うことを想像してみてください。セキュリティ プラットフォームに対するシスコのビジョンも同様であり、セキュリティソリューションはチームとして機能(相互に学び、相手の行動を待ち、応答)するべきであるというシンプルな考えに基づいてソリューションを構築しています。シスコのプラットフォーム、Cisco SecureX![]() はシスコの幅広い統合セキュリティ製品ラインとお客様のセキュリティ インフラストラクチャ全体を連携させて、操作の一貫性を保つことができます。これは、統一的な可視性と自動化を実現するとともに、ネットワーク、エンドポイント、クラウド、アプリケーション全体のセキュリティ強化につながります。

はシスコの幅広い統合セキュリティ製品ラインとお客様のセキュリティ インフラストラクチャ全体を連携させて、操作の一貫性を保つことができます。これは、統一的な可視性と自動化を実現するとともに、ネットワーク、エンドポイント、クラウド、アプリケーション全体のセキュリティ強化につながります。

AMP for Endpoint を試す

AMP for Endpoints ![]() をテストして、自社のニーズを満たせるかどうかを 1 時間以内に判断できます。C & C サーバが環境内でなりを潜めるのを許したり、コンピュータを他人の悪意のあるボットネットに変えたりしてはなりません。

をテストして、自社のニーズを満たせるかどうかを 1 時間以内に判断できます。C & C サーバが環境内でなりを潜めるのを許したり、コンピュータを他人の悪意のあるボットネットに変えたりしてはなりません。

ファイルレス型のマルウェア攻撃をその場で食い止めるために、AMP for Endpoint の無料トライアル版を今すぐお試しください。