働き方改革とセキュリティをセットで考えよう

先日のブログでご紹介しました通り先日3月4日に、『テレワークの実践とそれを支えるセキュリティ』と題しまして ウェビナーを開催しました。急な開催であったにも関わらず大勢の方にご参加いただきました。皆様ありがとうございました。

自社の環境というのは無意識のうちにそれが普通のものかのように感じてしまうものではないかと思います。私もその一人です。普段お客様から、シスコの IT の取り組みやオフィス環境、働き方や制度等々がご参考になったと言って頂きはっとさせられることが多々あります。

今テレワークを自然なものとして実践できているこの体験は、おそらくテレワーク導入に関し悩まれている方々に、事例としてお話しすることでお役に立てるのではないかと考えたのはそんな理由からでした。

ウェビナー参加者アンケートの結果を拝見すると、参考になったポイントとして「シスコの働き方改革の取り組み」を選んでいただいた方も多くいらっしゃいました。私の普段の担当している分野以外でもお役に立てたようで、今回このトピックの選択は間違いではなかったなと胸をなでおろしているところです。

私はセキュリティのエンジニアではありますが、長らくシスコにおりますので、自社のテレワークの取り組みの変遷を知っております。今回はセキュリティだけでなく、在宅勤務制度の活用や自社の取り組みについても自身の体験を踏まえてお話しすることに価値を感じていただけるかもしれないと思案し、普段あまり意識していないことに目が向きました。

コラボレーションツールをはじめとした様々なクラウドアプリケーション、オンプレミスアプリケーションを活用している自社の環境を改めて見直してみると、ICT の利活用とセキュリティがセットで考えられていることに気が付きます。そしてセキュリティは常に、競争力のある新しいIT 環境の形の実現を阻害することなく、かつ日々複雑化していく脅威環境においてそれ自身も新しい形に進化し続けてきていたことを改めて言語化する機会になりました。セキュリティの強固さとユーザ利便性は両立を目指すものなのだと感じています。

弊社の環境は一足飛びにできたものではありませんし完成形でもないと考えています。競争力のあるICT の利活用ができる環境とセキュリティの両立のためには考慮が必要なことは尽きないものだと思います。今回のウェビナーで語りつくせたわけでも全くありません。しかしテレワークの需要が急速に高まる中ご参考いただけるよう、テレワーク×セキュリティの切り口で私なりに考えポイントを絞ってお話ししたつもりです。

Webinarを振り返って

録画はこちらからご覧いただけます。当日ご参加いただけなかった方、『そんなウェビナーは今知った!』という方も、ぜひご利用ください。

■セミナー名 :【緊急開催】テレワークの実践とそれを支えるセキュリティ

■配信サイト: https://event.on24.com/wcc/r/2207307/2B5742623DC34011A84FB1B185AA5A2A

『90分なんてそんな長い録画見る時間ないわ!』というお忙しい方のために、以下のようなポイントでお話ししておりますので更にかいつまんでここでまとめます。(シスコテレワーク20年の歴史と近年の複雑な IT 環境を守るトレンド満載のセキュリティを頑張って90分に凝縮しましたので、以下のまとめで気になってい頂けましたらぜひご覧ください!)

シスコにおける働き方改革の取り組みと、テレワーク実施20年のこれまでの振り返り

ここでは、2001年に在宅勤務制度を導入したシスコがこれまでどのようにしてテレワークを推し進めてきたかについて、2008年に入社した私の体験してきたことも通じてお話ししました。一従業員として私自身の経験から感じるこれまでの弊社の変化について、このウェビナーを通じて振り返る機会となりました。特に2011年の東日本大震災をターニングポイントとして在宅勤務が一気に浸透したことを思い出しました。遠隔会議を活用することを前提としたオフィスがどのようなものになっているのか、写真も交えてお話ししております。

シスコの在宅勤務を支えるテクノロジーと利活用状況

Cisco Webexシリーズ製品と活用シーン

弊社で活用されているWeb会議やコラボレーションツールの使われ方についてお話ししました。ビデオ会議システムや Cisco Webex シリーズといったコラボレーションツールはテレワークの要となっています。社内外の打ち合わせやセミナー等で使っておりまして、その使用イメージ、遠隔診療などのいくつか使用場面のイメージをご紹介しました。

テレワークの需要が高まる一方、オフィスに出社しなければならない理由の一つは、もしかしたら電話応対のためではないでしょうか?そのようなお悩みの解決策となるCisco Webex Callingもご紹介しました。Cisco Webex CallingはPBXをクラウドで提供、PSTN用のゲートウェイも不要でインターネットに繋がるデバイスがあれば 0ABJ番号をそのまま使って固定電話、スマホ、PCで電話環境を作れます。

シスコのテレワーキングを支える VPN とバーチャルオフィス(SOHO)

シスコのテレワークは、リモートアクセス VPN ソフトウェアを使ったモバイルワーカーと呼ばれるタイプの働き方と、CVO (Cisco Virtual Office)というシスコ機器を自宅で利用し会社に接続できる小規模オフィスを作成して勤務する二つのタイプの形態が実現されています。日本のシスコ従業員のほとんどは前者のモバイルワーカーという形態をとっております(CVO の併用も可能)。

モバイルワーカはさまざまなクラウドサービスも自社アプリケーションも外出先で利用できますので、自宅から訪問先への直行直帰も可能ですし、合間にオフィスに戻る必要もなくとても効率的に働けます。

シスコ社内の情報セキュリティに対するソフト面のアプローチについて(基本方針と社内トレーニング等)

テレワークを実践するうえでセキュリティに頭を悩ませている方も多くいらっしゃるのではないでしょうか。今回のウェビナーはこのセキュリティに関して、ITによる対策のアプローチについてにお話しすることを主な目的にしてはおります。しかしやはり、組織として従業員の教育をどうしているのか、あるいは内部監査、外部審査等の取り組みがどのようなものか触れないわけにはいきません。そのような内容についても少し時間を割いてご説明しております。

テレワークでのワークスタイルの変化とIT面でのセキュリティ対策の在り方

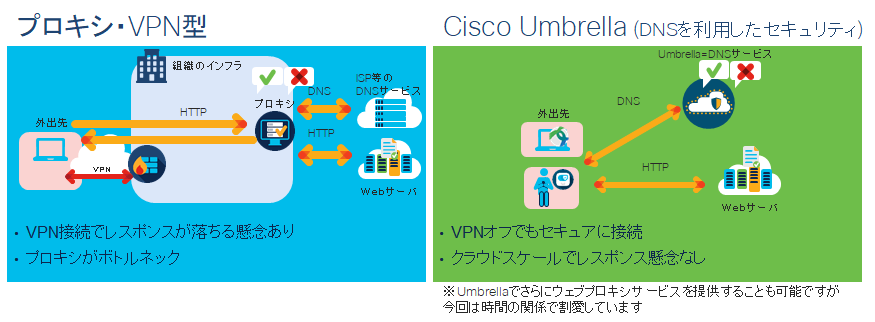

VPNや社内インフラを通過しない通信へのセキュリティ: Cisco Umbrella

クラウド前提利用が当たり前

総務省の過去のアンケートによると、クラウドサービスを利用しない企業が、クラウドサービスを利用しない理由として2番目に多く挙げているはセキュリティへの不安となっております。しかしながらクラウドの利用率は毎年伸びています。セキュリティの不安がありながらもそれを払拭して(あるいは払しょくできなくても)クラウドサービスを利用していかなければならない流れが来ているということでしょうか。

VPNを使わないユーザへの対応が必要

IDGの調査![]() によると、企業ノートPCのユーザの82%がVPNを使わないことがある、と回答しています。つまり社内のプロキシサーバなどのセキュリティ装置を経由しないということです。そしてこの、クラウドを利用する(インターネットを利用する)ということと、多くの通信が組織のセキュリティをバイパスするというこれら二つを事実を合わせて考える必要があります。そして手を打つにしてもパフォーマンスを落としてはいけません。もし使用感が落ちるようなことがあれば、組織への人材の定着にも影響があるのではないでしょうか。というのも、就職先のテクノロジー環境というものは昨今入社の判断基準にさえされているからです。

によると、企業ノートPCのユーザの82%がVPNを使わないことがある、と回答しています。つまり社内のプロキシサーバなどのセキュリティ装置を経由しないということです。そしてこの、クラウドを利用する(インターネットを利用する)ということと、多くの通信が組織のセキュリティをバイパスするというこれら二つを事実を合わせて考える必要があります。そして手を打つにしてもパフォーマンスを落としてはいけません。もし使用感が落ちるようなことがあれば、組織への人材の定着にも影響があるのではないでしょうか。というのも、就職先のテクノロジー環境というものは昨今入社の判断基準にさえされているからです。

テレワークを考慮したITインフラに必要なセキュリティアプローチとは

Cisco Umbrellaは外出先のユーザにも最適なパフォーマンスとセキュリティを提供

Cisco Umbrellaは高度なセキュリティ機能を持ったDNSサービスです。組織が利用するDNSサービスをCisco Umrellaにすることで、本社や拠点オフィスにいるユーザはもちろんのこと、VPNクライアントであるAnyConnectを利用しているモバイルユーザはVPNオフでもオンでも常にUmbrellaのDNSサービスにより守られます。社内のセキュリティ装置をバイパスしてしまうようなユーザに対しても、このセキュアなDNSサービスにより、統一されたポリシーで一定の防御(先般AV-TESTにて行われたテスト![]() では参加ベンダー中最高の脅威検知・防御率という結果を得られています。)を提供できるのです。テレワーカーに快適でセキュアなインターネットアクセス環境を提供できます。

では参加ベンダー中最高の脅威検知・防御率という結果を得られています。)を提供できるのです。テレワーカーに快適でセキュアなインターネットアクセス環境を提供できます。

こちらでトライアルが始められますので是非ご利用ください。

どこにいてもエンドポイントを守る: Cisco AMP for Endpoints

最終的に攻撃者はエンドポイントを狙ってきます。USBメモリや、信頼できる相手を含む様々な相手との電子メールを経由して端末にマルウェアが入り込む可能性はあります。シスコでもUmbrellaとエンドポイントセキュリティのCisco AMP for Endpointsを合わせて利用しています。圧倒的な情報量を持つシスコのセキュリティ研究機関のTalosとの連携を持ち、既知のマルウェアにも道のマルウェアにも対応できるEPP/EDRに求めらえる様々な機能を兼ね備えた製品です。

クラウド利用を適正なものにするCASB: Cisco Cloudlock

端末にエンドポイントセキュリティを導入し、インターネットアクセス時にセキュアな DNS サービスを利用することで、外出先でも多層な防御を提供することができました。ではこれでクラウド利用のためのセキュリティは万全か、と考えると、『クラウドをどう使っているのか』については考慮がされていないことに気づきます。そしてこの、『クラウドサービスの使い方』に関するセキュリティポリシーは、テレワークを前提とした様々なネットワーク環境やデバイスを想定した包括的なものであるべきです。

Cisco Cloudlockは 、Office 365 や Salesforce などのクラウドサービスと API で連携し、導入後即座に全社のクラウド利用状況が把握できます。いわゆるCASB(Cloud Access Security Broker)です。クラウドでの不適切な情報共有を検知したり、アカウントの乗っ取りを試みて繰り返し起こるログイン失敗動作など悪意あるデータ窃取を検知します。

盗まれたアカウント情報によるハッキングからアプリケーションを守る多要素認証: Duo Security

クラウドサービスを利用すると、情報資産だけでなくサインインのための資格情報もサイトごとに持つことになります。複数のサイトでパスワードを使いまわしていることがGoogle/Harris Pollによるサーベイ![]() でも裏付けられています。そして、この資格情報が狙われています。ひとつのフィッシングメールに引っ掛かってしまうと、サイバー犯罪者に複数のサービスへ不正ログインされてしまうことに繋がるということになります。

でも裏付けられています。そして、この資格情報が狙われています。ひとつのフィッシングメールに引っ掛かってしまうと、サイバー犯罪者に複数のサービスへ不正ログインされてしまうことに繋がるということになります。

ID/パスワードは盗まれると多重の被害に

サイトごとにばらばらに管理されているクレデンシャルはシングルサインオン環境を用意することで、組織で統一して管理しているID/パス

ワードを共通で利用できるようにし、個別の管理の煩雑性をなくします。そして万が一ID/パスワードが盗まれてしまったとしても、2段階認証によって不正ログインに気づくことができ、これを防ぐことができます。このようなセキュリティ対策をCisco Duo Securityで構築することができます。

シスコはDuo Securityによる多要素認証を自社でも利用し、VPNやアプリケーションへの不正なアクセスを防いでいます。

利用イメージはちょうど、先日弊社の村上のブログにてまとめておりますのでご参考に。

スパム対策はストレスの少ない労働環境には結構大事: Cisco Cloud Email Security

最後に、電子メールはサイバー犯罪に最もよく使われる攻撃ベクターとなっており、これに対する対応は大変重要です。先に挙げたフィッシングメールに関しても、そもそも受信しないような環境を作ることができればセキュリティを高めることにも、働きやすい環境を作ることにもつながります。

シスコは古くから自社の電子メールセキュリティを導入し、利用してきました。考えてみれば私がシスコに入社以来、スパムメールはほとんど受けた記憶がなく、そのようなメールといえば自社のスパム訓練メールであるという感覚で過ごしておりました。

今後のウェビナーもどうぞご注目ください!

ということで、ざっと私の先週のウェビナーについて内容をレビュー致しました。今回のウェビナーにて個別の製品がそれぞれ、テレワークの切り口でどう効果を出しているのか、に焦点を当ててお話ししていきました。説明不足と感じられた方、『この製品はもっと詳しく聞きたい!』とご興味を持っていただけた方はぜひお問い合わせください。

ちなみにシスコのウェビナーのサイトはこちらにございまして、これからも様々なウェビナーを開催予定がございます。我がセキュリティ事業部からも引き続き開催を検討しております。

これまで行われている様々なウェビナーの録画もご覧になれますので是非ご利用ください。

皆様のテレワーク導入に、そしてこの難しい状況の解決に少しでもお役に立てますように。