第 9 章 5G 時代のトラスト・サイバーセキュリティ (2)

前回は、「トラスト」を保証するための方式と技術、そして 5G アーキテクチャにおけるセキュリティ考慮点について述べました。今回は、セグメンテーションや可視化と言った具体的なセキュリティ方法論、そして「ゼロトラスト」アーキテクチャについて記述します。

9.4 セグメンテーションと可視化

9.3 項では、考えられるセキュリティリスクを挙げました。それらのリスクに対しどのように対策するかは、それぞれの技術実装や条件により異なりますが、共通して重要なのは、セグメンテーション(適切なポリシーの設定とアクセス制御を含む)、そして可視性の提供です。

9.4.1 セグメンテーション

テナントや、そのユーザの属するグループにより、アクセスできる対象やリソースを制限するのがセグメンテーションであり、具体的には VPN/VRF、VXLAN VNI、ACI EPG (End Point Group)、コンセプト的にはネットワークスライシングなども、このセグメンテーションに相当します。ここでは TrustSec 技術 [8] をご紹介したいと思います。

TrustSecとは、IP アドレスや VLAN ID に基づくアクセス制御ではなく、SGT(Scalable Group Tag, Security Group Tag)と呼ばれる識別子を用いることによってユーザーグループや端末の属性に応じたアクセス制御を行う技術です。これにより、物理トポロジーや VLAN にかかわらず、ポリシーに基づいた柔軟なセグメンテーションを行うことができます。SGT を伝搬するプロトコルは現在 IETF において公開・標準化を行っており [9] 、Open Daylightなどのオープンソースの活用も可能です [10]。また、ACI との統合も可能になっています [11]。

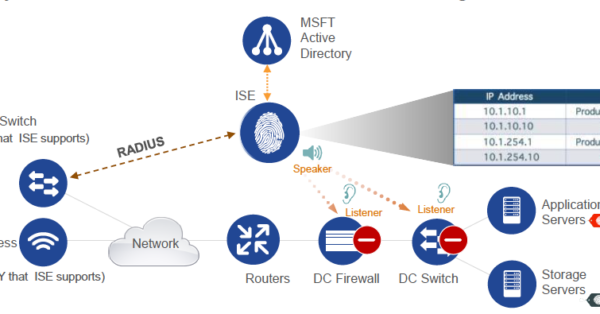

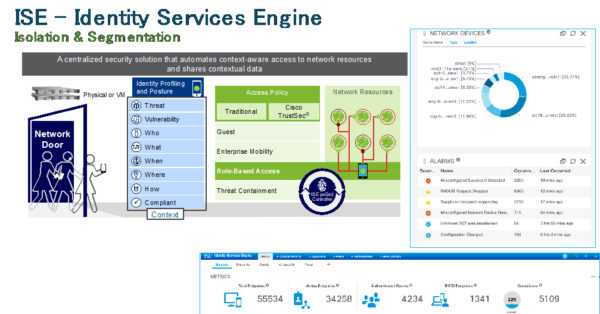

さらにISE (Identity Services Engine) により、TrustSec セキュリティ グループ タグを管理し、ネットワーク全体に一貫したポリシーを適用できるようになります。図 9-4-1 に Trust Sec と ISE の動作例、図 9-4-2 にISEの概要を示します。

TrustSec および ISE は主にエンタープライズシステムに使用されていたため、通信事業者にとってはあまり馴染みがなかったかもしれません。しかし、第 7 章で述べたとおり、5G の提供価値可能性として、企業システムと様々な形態の通信事業者サービスとの統合が挙げられます。例えば、ISE によるポリシー管理と通信事業者サービスであるネットワークスライシングを接続し、ポリシー一貫性を実現することにより、さらに価値を高めることが可能になります。

9.4.2 可視化

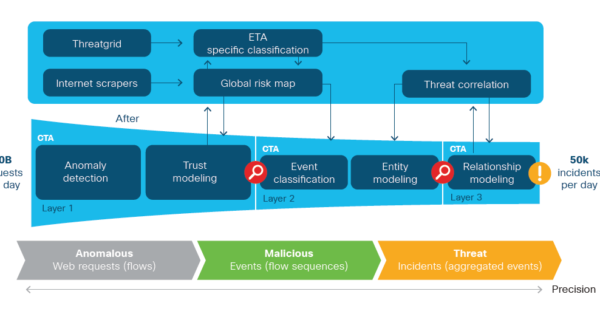

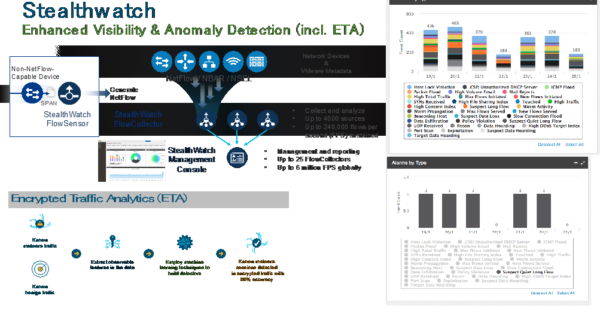

ネットワークシステムに何が起こっているかを把握するために、可視化が重要です。現在は暗号化されるトラフィックが増えており、Let’s Encrypt の統計 [12] によると、2019 年には Firefox で読み込まれたページの約 80 %が HTTPS となっています。このため Packet Inspection でトラフィックを解析することは無意味となり、Flow base の解析が重要視されるようになりました。ここでは Flow base の可視化・分析ツールとして、ETA(Encrypted Traffic Analysis)を紹介します。ETA はトラフィックが暗号されていても、フローの振る舞いを検知することにより、異常性を検出します。

Flow Analytic のソリューション例としては、Stealthwatch (図 9-4-4)、Tetration(図 9-4-5) などがあります。

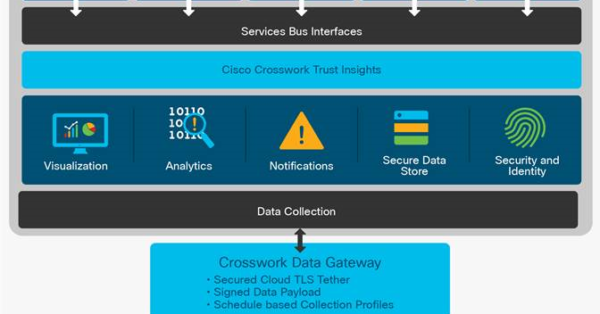

なお、トラフィックの可視化だけでなく、9.2 項で述べたようなネットワークシステムを構成するコンポーネントの整合性についても可視化し、何らかの異常が検出されたときにアラート通知する仕組みも必要になります。

Trust Insight [13] は、ネットワークデバイスからハードウェアおよびソフトウェアの署名情報を集約し、ハードウェアが本物であり、実行中のソフトウェアが公開済みの既知の良好な値(KGV : Known Good Value)にマップされているかどうかを検証するためのエビデンスを収集します。このサービスにより、シスコプラットフォームに組み込まれた信頼できるテクノロジーを最大限に活用し、運用上のベストプラクティスを実装して、システムの整合性情報の変更を収集および検証できます。

9.5 「ゼロトラスト」

ここまで、ネットワークシステムがいかに「トラスト」を保証するか、という観点で議論して来ました。しかし時代は「ゼロトラスト」です。 Forrester 社のレポート「2019 年 Q4 最重要ゼロトラスト extended ecosystem プロバイダー」 [14] で、シスコはリーダーとしてトップにランキングされています。あるときは「トラストを保証することが重要」とし、あるときは「ゼロトラスト」を標榜するのは、大いなる矛盾ではないでしょうか。

ここで注意すべきなのは、「ゼロトラスト」はセキュリティモデルを表していることです。そしてそのモデルには対の概念であるモデルが存在します。それは「境界型(perimeter)」モデルです。境界型モデルでは、ファイアウォールなどで防御壁をつくり、その防御壁で囲われた内側は安全と考えます。

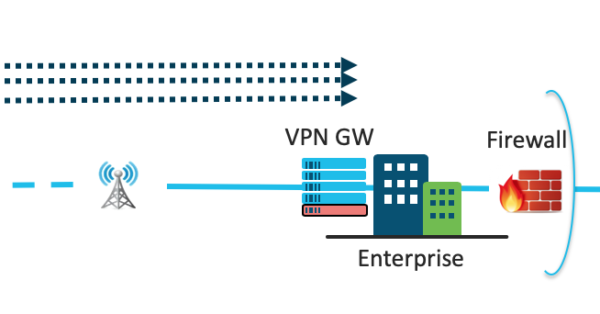

現在ではモバイルが普及していますが、ユーザがどこにいても、移動中でも、企業システムにアクセスできるようにするために、境界型モデルでは、IP Sec や SSL で VPN に接続します。VPN に入ってしまえば安全、という考え方に基づいており、インターネット等外部に出る場合は、ファイアウォールを介します(図 9-5-1)。

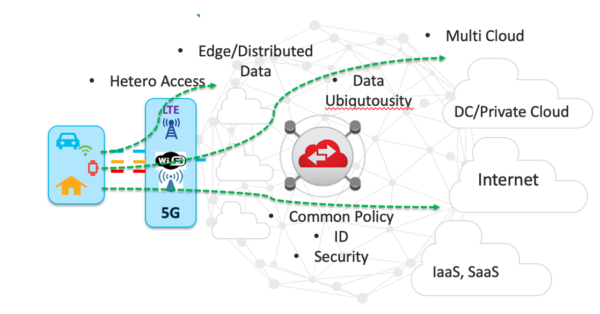

しかし、そのモデルでは立ち往かなくなってきました。まず、”Mobile Fast”と言われるようにモバイルが主流になり、モバイル接続が急速に増加しているため、VPN Gateway がボトルネックになり、スケール性やコストを圧迫します。次に、マルチクラウド、分散クラウドが普及し、企業システムであっても企業内 DC に Workload があるとは限りません。SaaS の利用も増えています。その場合、必ず VPN に入るのは、トラフィックパスの観点からも非最適となります(図 9-5-2)。

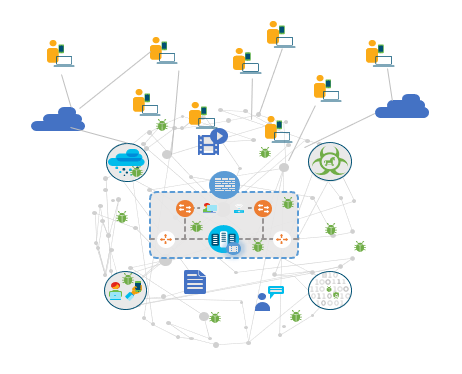

しかし、VPN に入らずにインターネットに直接接続させる、ということは、ユーザをマルウェアやランサムウェアに容易に感染させる可能性に晒すことになります。そこで、ユーザがどこにいようと VPN に入っていなくても、何も信用しない「ゼロトラスト」セキュリティモデルを適用する必要があります。

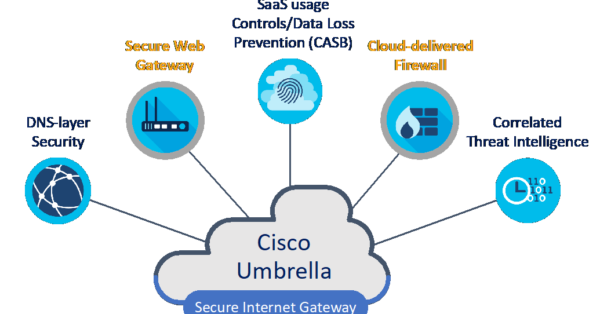

ここでは、ゼロトラストモデルを実現する代表的ソリューションとして、Secure Internet Gateway と Duo Security を紹介します。他のソリューションに関しては [15] もご参照ください。

Secure Internet Gateway(SIG)は、セキュア Web ゲートウェイ、DNS レイヤーセキュリティ、クラウド配信ファイアウォール、クラウドアクセスセキュリティブローカー機能、および脅威インテリジェンスを統合します [16](図 9-5-3)。SIG の Web ゲートウェイに比べた利点については、第 7 章で述べています。

Duo Security は、多要素認証(Multi Factor Authentication : MFA)でユーザ ID を検証するソリューションです。クレデンシャルの盗難、フィッシング、およびその他の ID ベースの攻撃からユーザとそのデバイスを保護するのに役立ちます。アプリケーションへのアクセスを許可する前にユーザの ID を検証してデバイスの信頼を確立します。

「ゼロトラスト」モデルに基づくソリューションは、下記のメリットも提供します。

- ポリシーベースの制御を一貫して適用できる

- 環境全体のユーザ、デバイス、コンポーネントなどを可視化できる

- 詳細なログ、レポート、アラートを取得し、より的確に脅威を検出して対応できる

ネットワークシステムを構築する場合はトラストを保証することが重要ですが、一方、企業システムとユーザを保護する、という観点からは、これまでの「境界型」セキュリティモデルから、「ゼロトラスト」セキュリティモデルに移行する必要があります。

ゼロトラストは、ネットワーク、アプリケーション、および環境全体のすべてのアクセスを保護する包括的なアプローチです。ユーザ、エンドユーザデバイス、API、IoT、マイクロサービス、コンテナなどからのアクセスのセキュリティを確保し、ワークフォース、ワークロード、ワークプレイスを保護します。

9.6 まとめと謝辞

本章では 5G 時代のトラスト・サイバーセキュリティに関する考慮点ついて、「トラストを保証する」、「5G アーキテクチャとセキュリティ考慮点」(前半)、「セグメンテーションと可視化」、「ゼロトラスト」(後半)という観点から記述しました。セキュリティの話題は多岐に渡り、ともすれば対症療法的になってしまいがちですが、セキュリティは奥深く、またシステムアーキテクチャと密接に関係します。5G やそれと同時に起こっている技術変化を的確に捉えて、セキュリティを設計に組み込む ”Security by Design” を実践して行きたいと考えます。

筆者はシステムアーキテクチャを専門にしていますが、セキュリティに関しては初学者です。本章の執筆にあたって Security SEVT team のメンバーの有志(瓜倉 格さん、岡本 真樹さん、大野 由貴さん、川端 奈津子さん)に貴重な助言を戴きました。この場を借りてお礼申し上げます。

参考文献

[1] EU 「5G ネットワークセキュリティ」https://ec.europa.eu/commission/presscorner/detail/en/IP_19_6049 ![]()

[2] 総務省「IoT/5G セキュリティ総合対策」 https://www.soumu.go.jp/main_content/000630364.pdf

[3] Cisco Trust Worthy Technology Data Sheet https://www.cisco.com/c/dam/en_us/about/doing_business/trust-center/docs/trustworthy-technologies-datasheet.pdf ![]()

[4] 5G Americas, “5G Americas 5G Security Whitepaper”, https://www.5gamericas.org/wp-content/uploads/2019/07/5G_Americas_5G_Security_White_Paper_Final.pdf ![]()

[5] 欧州ネットワーク情報セキュリティ機関 「5Gネットワークへの脅威」

https://www.enisa.europa.eu/publications/enisa-threat-landscape-for-5g-networks ![]()

[6] Michael Gellar and Pramod Nair, “5G Security Innovation with Cisco”

[7] Scott Ryan Cisco Live 2019, “Secure your enterprise apps”, BRKCLD-2431

[8] Cisco Trust Sec 「ソフトウェア定義型セグメンテーション」https://www.cisco.com/c/ja_jp/solutions/enterprise-networks/trustsec/index.html?dtid=osoblg000513

[9] draft-smith-kandula-sxp-09

[10] https://docs.opendaylight.org/en/stable-oxygen/user-guide/sxp-user-guide.html

[11] Cisco TrustSec and ACI Integration https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/sec_usr_cts/configuration/xe-16-7/sec-usr-cts-xe-16-7-book/cts-aci-intgn.html ![]()

[12] https://letsencrypt.org/ja/stats/#percent-pageloads

[13] https://www.cisco.com/c/en/us/products/collateral/cloud-systems-management/crosswork-network-automation/datasheet-c78-741972.html ![]()

[14] Forrester “Zero Trust eXtended Ecosystem Platform Providers, Q4 2019“ https://www.forrester.com/report/The+Forrester+Wave+Zero+Trust+eXtended+Ecosystem+Platform+Providers+Q4+2019/-/E-RES146875 ![]()

[15] Cisco ゼロトラストセキュリティ https://www.cisco.com/c/ja_jp/products/security/zero-trust.html

[16] https://learn-umbrella.cisco.com/technical-papers/sig-white-paper ![]()