リモートアクセスのトロイの木馬

この記事は、Ciscoの脅威インテリジェンスアナリストBen Nahorneyによるブログ「Remote Access Trojans」(2019/10/30)の抄訳です。

大手のテクノロジー企業に勤務していて、革新的な製品を間もなく発表する場面を想像してみてください。市場では国内外の競合他社がひしめき合っています。新製品の影響力については、メディアやオンラインで多くの注目や推測を集めています。顧客も同様に高い関心を寄せています。

発表まで製品のリークを防ぐことが目標ですが、残念ながら情報が漏れるのは時間の問題でしょう。偶発的な情報漏洩や、内部関係者による意図的なリークなどで情報が漏れることはよくありますが、今回は最悪のシナリオです。自社のセキュリティが破られ、製品に関する情報が盗まれたのです。

残念なことに、こうした事態は珍しくありません。セキュリティ専門家にとっては、ありふれたことだとも言えます。セキュリティ侵害は業界を問わず発生しますが、データを盗む手口には、多くの場合に一定のパターンが存在します。考えられる犯人は無数存在するうえ、動機の解明はほぼ不可能でしょう。しかしここで重要なのは「犯人が誰か」ではなく、攻撃手法と対策です。

攻撃者には、Downloader、Administration Tool、Infostealer といった多数の武器があります。ただし現在の主流はリモートアクセスを可能とするトロイの木馬(Trojan horse)、通称 RAT です。

RAT の詳細

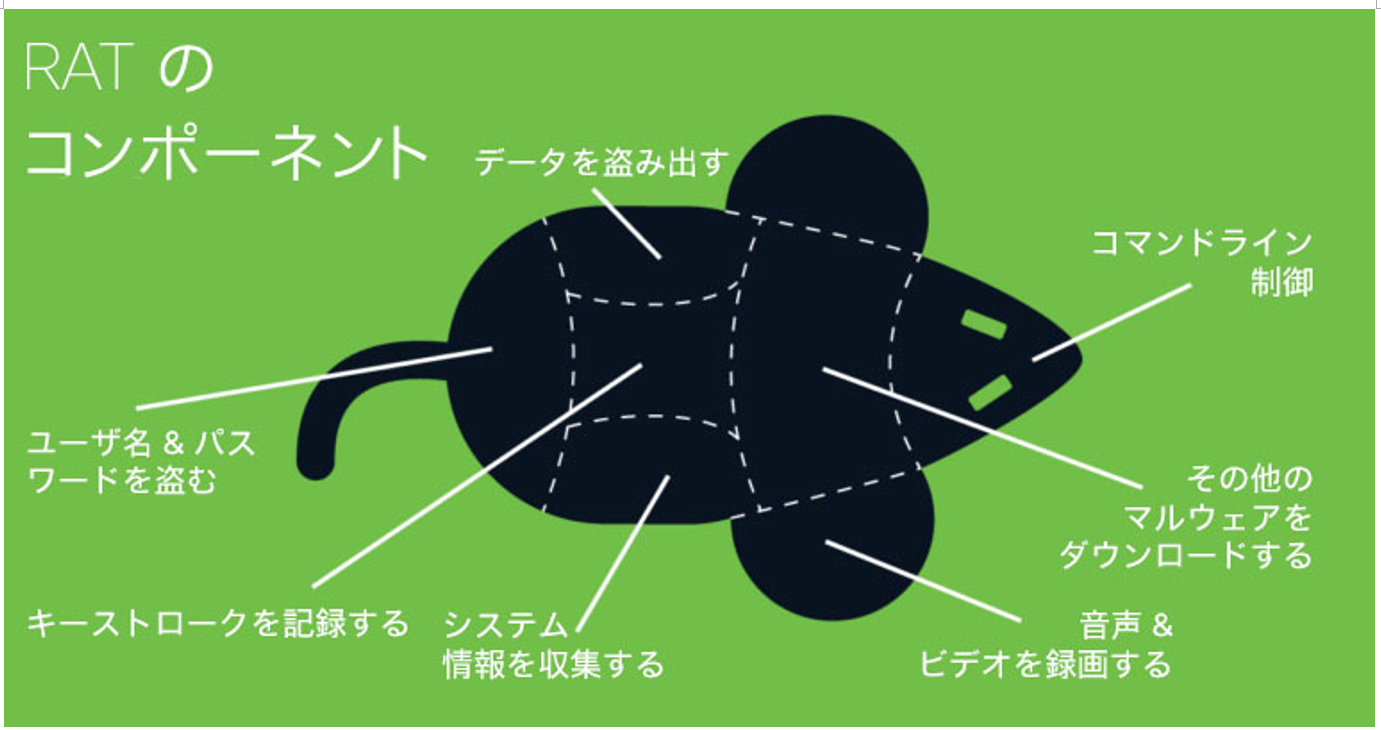

攻撃者にとって RAT は非常に便利です。RAT は、ダウンロードファイルや電子メールの添付ファイルといった一般的な経路で配布されます。多くの RAT は Downloader、Administration Tool、Infostealer などの機能をすべて備えているため、攻撃者は各機能を手軽に利用できます。つまり、RAT は複数のツールを統合したパッケージだと言えます。

RAT にはさまざまなバリエーションがあります。多様な攻撃シナリオで使用できる一般的なものから、特定の標的に合わせて高度にカスタマイズされたものまで、幅広く存在しています。決まったプロキシを使用して攻撃者の所在を隠す RAT や、同じ目的で Command & Control(C2)サーバを使う RAT もあります。

実際に使われる機能やインフラは RAT ごとに異なりますが、一般的なものを以下にご紹介します。ここでは冒頭の例に戻り、RAT を使う攻撃者が未発表製品の機密ファイルにアクセスし、盗み出す手口についてご説明します。

システム情報を収集する

社内への侵入経路は、RAT へのリンクを含むフィッシングメールでした。ただし侵入直後は、ネットワーク内のどこに侵入したかまで攻撃者が把握できているとは限りません。侵入先のシステムについてさらに知りたいと思うのは当然のことです。侵入先は管理者のデスクトップ PC である可能性もあれば、財務部門のラップトップや社内の Web サーバである可能性もあります。侵入先のシステムを偵察することで侵入先の組織について詳しく把握し、水平方向に移動(ラテラルムーブ)する必要があるのか、あるいはすでに標的に到達しているのかを判断できます。一部の偵察ツールには、他のシステムをスキャンし、それらに関する情報を収集する能力もあります。

ユーザ名とパスワードを盗む

侵入先は標的システムと異なることが判明します。侵入したのはエンジニアチームの PC ですが、狙う資料は共有サーバに置かれているからです。水平方向に移動(ラテラルムーブ)するために、攻撃者は侵入先のシステムでログイン情報を探します。多くの RAT には、保存およびキャッシュされたパスワードを取得する機能が含まれています。ユーザ名とパスワードを入手できれば、共有サーバにログインできます。

キーストロークを記録する

侵入先のコンピュータをスキャンしてログイン情報を探しましたが、見つかりません。ユーザにとっては朗報ですが、それもつかの間です。多くの RAT は、キーロガーなどの情報搾取のコンポーネントも備えています。キーロガーを有効にできれば、被害者が共有サーバにログインするのを待つだけです。被害者が共有サーバへのログイン情報を入力すると、攻撃者がそれらをキャプチャし、後でサーバへのログインに使います。

以降のマルウェアをダウンロードする

攻撃者はログイン情報を取得できましたが、ログインには失敗します(おそらく多要素認証が使用されているためです)。エンジニアリングチームの共有サーバにアクセスするにはそのための新規機能が必要です。共有サーバの脆弱性は判明しているため、攻撃ツールキットによりエクスプロイトすれば侵入できるでしょう。ネットワークインフラは多様なため、多くの RAT には追加のツールをダウンロードするための機能が含まれています。RAT はダウンローダとして動作し、侵入に必要なツールキットを取得します。

ファイルにアクセスしてアップロードする

攻撃者は共有サーバへの侵入に成功します。サーバ内のディレクトリを検索したところ、新製品の特徴に関する資料を見つけます。次のステップは、これらのファイルを実際に取得することです。ほとんどの RAT には、所定の場所にファイルをアップロードする機能が含まれています。多くの場合、痕跡を隠すためアップロードにはプロキシまたは C2 インフラが使用されます。

音声や動画を記録し、スクリーンショットを撮影する

しかし攻撃者は、特徴に関する資料だけでは満足しません。一部の情報が不足しているからです。そこで、最初に侵入したコンピュータに着目し、RAT に音声や動画を記録させます。エンジニア同士の会話や、製品に関するプレゼンテーションを録音 / 録画しようと狙っているのです。多くの RAT はスクリーンショットの撮影機能も備えているため、画面上に映った機密情報は格好の標的になります。

その他のシナリオ

上記のシナリオは、RAT が攻撃で使われる一例にすぎません。他にも、財務データを狙った攻撃シナリオなど無限に考えられます。RAT を使用すれば、侵入先のコンピュータから銀行の詳細を取得し、キーロガーを介してクレジットカード番号を収集できるからです。

重要なのは、侵入先のシステムで RAT がコマンドラインアクセスを提供することです。必要な管理者権限を RAT が得ていれば、攻撃者はあらゆるコードを実行できます。

注目を集めた RAT

RAT は以前から存在しているため、注目を集めた RAT も多数存在します。最近多用されている RAT には、Orcus RAT と RevengeRAT があります。別の一般的な RAT は ExileRAT です。これはスパイ目的などで使用されており、C2 インフラを「LuckyCat」ファミリーと共有しています。

すべての RAT がゼロから構築されているわけではありません。半合法的なツールが RAT として転用または再構築されたケースもあります。そのような例が Imminent RAT と Remcos です。

Talos が監視するハッカー集団の多くも RAT を使用しています。たとえば「SWEED」の攻撃者は Agent Tesla を多用しています。「Panda」の攻撃者は Gh0st RAT を使用しているほか、最近は退役軍人を狙っている「Tortoiseshell」の攻撃者は IvizTech を使っています。

RAT から防御する方法

今回の例では攻撃者が侵入に成功し、製品に関する秘密資料を入手できました。では、防御側はどう対策できるでしょうか。

幸いにも、RAT による侵入手口は他のマルウェアと同じです。配布経路も同様で、電子メールやドロッパー、エクスプロイトキットなどが使われます。次の点を考慮してください。

- 優れたエンドポイント保護ソリューションは、RAT からの保護に非常に役立ちます。AMP for Endpointsは、侵入地点でマルウェアをブロックし、高度な脅威を検出して封じ込め、修復します。

- 不正なアクティビティに対するネットワークトラフィックの監視も重要です。Cisco Stealthwatch は、既存のネットワークインフラから得られたエンタープライズテレメトリを活用する、最も包括的なネットワーク トラフィック セキュリティの可視化・分析ソリューションです。

- 先月の「今月の脅威」のブログで説明したように、多くの RAT はトラフィックを暗号化します。そのため RAT 対策には暗号化トラフィックへの対応能力が欠かせません。シスコの暗号化トラフィック分析は、ネットワーク分析と機械学習を活用することで、暗号化トラフィックを復号せずに脅威を可視化できます。

- 多くの RAT にとって、機能するには C2 ドメインへの接続が不可欠です。既知の悪意のあるドメインをブロックすれば、関連する RAT の全体的な阻止につながります。Cisco Umbrella は DNS を使用して、すべてのポートとプロトコル(直接 IP 接続を含む)に対する脅威を阻止し、悪意のあるサーバへの接続を防ぎます。

- 多要素認証ソリューションは、攻撃者がログイン情報を取得できた場合でも、システムへの不正ログインを防ぎます。そこで効果を発揮するのが、ユーザの身元を確認できる Cisco Duo などの製品です。

- 強力な電子メール セキュリティ ソリューションを導入し、ネットワークエッジの保護を強化すると、RAT を徹底的に排除するために役立ちます。Cisco E メールセキュリティは、電子メールで拡散する RAT に対する最強の防御ソリューションです。シスコの次世代ファイアウォールは、ネットワークエッジで攻撃を阻止できます。

- データ損失防止(DLP)機能を備えた Web セキュリティアプライアンスは、RAT がネットワークに侵入して機密情報を盗もうとする場合にも役立ちます。シスコと Digital Guardian の DLP ソリューションは、機密データを保護する高性能で包括的なセキュリティソリューションです。

Tags:その他の脅威について、「今月の脅威」ブログ シリーズをご覧ください。