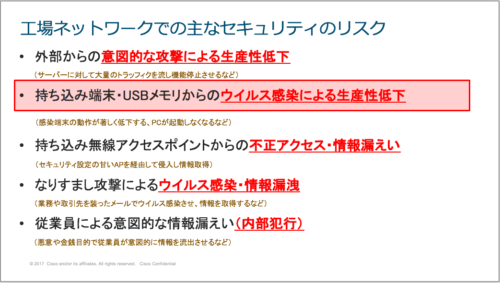

IoT 推進のもとに、工場内の IT ネットワークと OT ネットワークを相互接続するケースが増えています。そこで課題になるのが、OT 側のセキュリティをどう担保するかです。

製造業における過去のセキュリティ事故を見ると、生産設備のメンテナンスに伴う USB メモリや管理用端末の接続、出入り業者の持ち込み端末が原因となるケースも多く、OT 側、特に生産設備ネットワークでのセキュリティ対策は IoT 推進には必須と言えます。

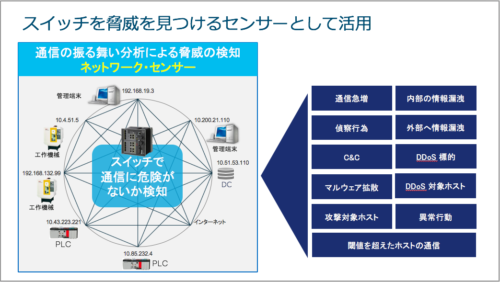

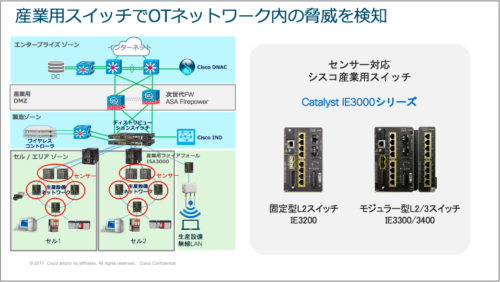

生産設備ネットワークのセキュリティ対策では「生産設備を絶対に止めない」ことが前提になります。このため、生産設備にアンチウイルス ソフトを適用できないなど、IT 側とは異なる要件に対応する必要があります。そこで有効なのが、生産設備を接続する「スイッチ」を「脅威をみつけるセンサー」として活用する方法です。

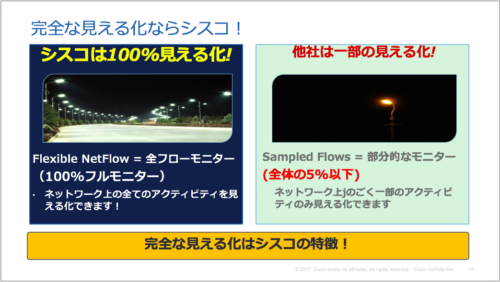

シスコの産業用スイッチではスイッチを流れる通信を 100%モニターすることが可能で、この情報を専用のセキュリティ解析ツール「Stealthwatch」に送ることで、スイッチを行き来する通信の中にセキュリティ的な問題があるのかどうかを監視できます。このソリューションは 生産設備ネットワークのセキュリティ対策として非常に有効です。その理由は以下3点です。

1) 生産設備に専用ソフトをインストールする必要がなく、生産設備のパフォーマンスに全く影響を与えない

2) セキュリティに詳しくない方でも脅威の有無を一目で把握できる

3) マルウェアの偵察行為や感染拡大など、初期段階で脅威の有無を検知可能

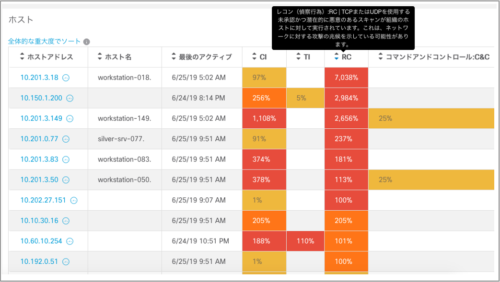

以下が Stealthwatch の画面例です。ネットワーク内の端末が一覧され、どの端末で過去1週間にどのような脅威が何%増加しているか表示されています。横軸が脅威の種類で、ポインタを当てると各脅威の説明がポップアップされます。この例ですと、端末 10.201.3.18 で RC(偵察行為)が 7,038% も1週間で増加しており、背景も赤くなっていて危険な端末であることがわかります。このように、危ない端末の有無が一目でわかります。

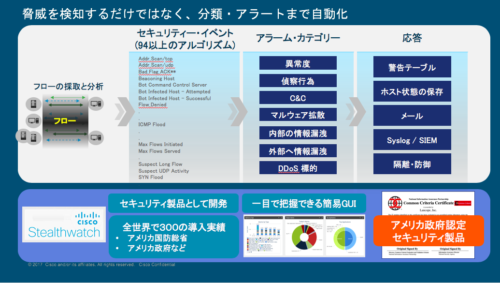

Stealthwatch では 94 種類以上のアルゴリズムを用いて脅威に関連する通信パターンを検知し、代表的な 11 種類の脅威に分類します。さらに、メール等で管理者に通知し当該端末を「隔離(ネットワークから切り離し)」することもできます。

加えて、2週間程度かけてネットワーク内全端末の「通信パターン」を機械学習し、一定のパターンから逸脱する異常通信(内部犯行など)を見つけることもできます。

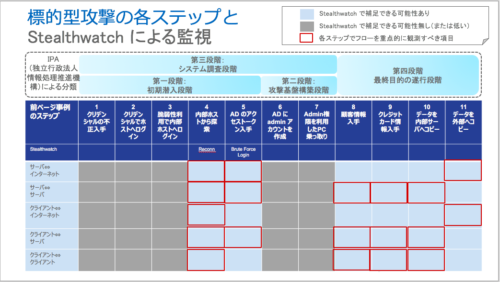

スイッチを脅威を見つけるセンサーとして活用する利点は「脅威の早期発見」ですが、Stealthwach で検知可能な脅威を IPA (独立行政法人情報処理推進機構)による標的型攻撃のステップに当てはめると、ステップ4、5といった「第一段階(初期潜入段階)」に該当します。実害が発生する前に脅威を見つけて取り除くことが可能で、「生産を止めない」という生産設備ネットワークの要件に適合します。また、生産設備に専用ソフトのインストールが不要な点も、同様に「生産を止めない」という要件に該当します。

シスコ産業用スイッチ Catalyst IE3000 シリーズは、L2 アクセススイッチ、または、L3 ディストリビューション スイッチで 100%通信をモニター可能です。生産設備を収容する L2 アクセス スイッチをセンサー化することで、 IPA による標的型攻撃のステップの「第一段階(初期潜入段階)」で脅威を見つけることが可能となります。

100%通信をモニターして脅威を早期検知できるのはシスコ製品の大きな特徴です。ぜひ、工場セキュリティ対策にご検討ください。

シスコの産業用セキュリティ ソリューションについては、cisco.com/jp/go/factorysecurity をご覧ください。

最新のサイバー セキュリティについてのホワイトペーパーも、ぜひお読みください。