7月4日-5日の 2 日間にわたって、Hardenning Project 2019 が札幌市で開催されました。Hardening Project は、Web Application Security Forum (WASForum) が定期的に開催しているイベントで、シスコは 2016 年よりスポンサーとして参画しています。

Hardening Project は、実際に手を動かすセキュリティ技術に関心のある競技者がチームを組み、疑似環境において、各チーム毎に予め作られた EC サイトを運営しながら、内在するあらゆる脆弱性を突いてくる攻撃からサイトを守り、売り上げをあげていきながらも正しく EC サイトを運営していくことを争う競技会です。初日は Hardening Day としその競技を終日行い、2日目は Softening Day として振り返りや表彰会を行います。

この競技会には、各チームの EC サイトの運営への手助けとなる、マーケットプレイスという仕組みがあります。スポンサーとなる会社が自社のサービスや製品を提供することで、各チームの EC サイトの堅牢化に対する技術支援やインシデント時の人的な対応支援などを行うことができます。当社エンジニアが 2017年のレポート、2018年のレポートをブログに書いていますので、ぜひ、ご確認ください。

今年もシスコはこのマーケットプレイスに参加し、基本に立ち返って以下の 2つの製品を、この競技会が開催される北海道での利用しやすさ(!?)をアピールするつもりで 命名した「シスコなまらセキュアセット」として、擬似的に提供しました。

- 次世代 Firewall & IPS: Firepower Threat Defense(以下、Firepower)

- Endpoint Detection and Response (EDR): AMP for Endpoints(以下、AMP4E)

事前に競技者のみなさまにアピールする動画も作り、おかげさまで、多くのチームからご用命をいただくことができました。

グランプリを受賞されたチームを始め、導入いただいたチームの皆様から、Firepower や AMP4E に対する称賛だけでなく、親身になったご相談対応に対し、多くのお褒めの言葉を頂戴することができ、準備や当日にがんばった甲斐があったなと、参加者一同非常に満足しております。

実際にどのように Firepower や AMP が活躍したのかを解説したいと思います。

次世代 Firewall & IPS: Firepower

Firepower は、世界でいちばん使われている IPS エンジンである Snort をベースにした、次世代 Firewall & IPS & Malware 対策の装置です。L2/3/4 の情報だけでなく、アプリケーション情報やユーザ認証情報等も含めた L7 の情報をベースにした Firewall と、環境に合わせた自動チューニングや実際の影響度を加味したアラートを出すことが可能な IPS が、今回活躍した主な機能です。

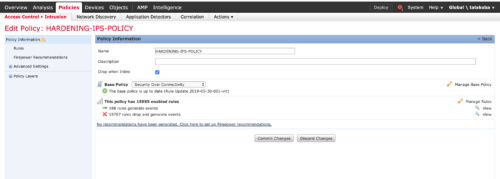

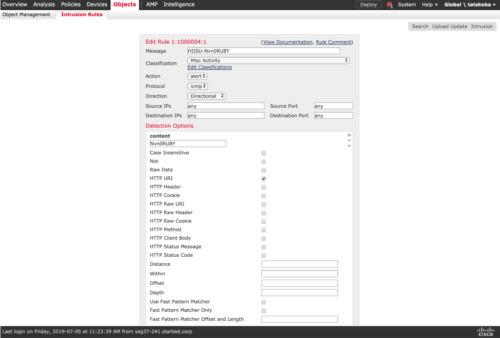

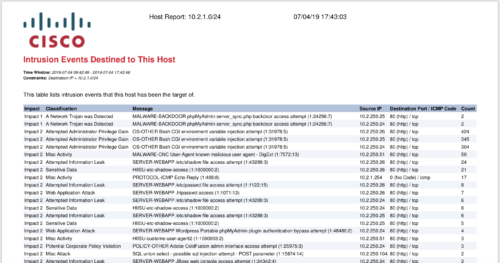

今回は短時間での運用であることから、ネットワークの学習が必要な IPS の自動チューニングは行わず、デフォルトのやや厳し目な IPS のルールセットを使い、かつ、EC サイトで使われている OS やアプリケーションに関する IPS のルールでデフォルトが無効になっているものを、アラート表示させたり実際にブロックさせるようなマニュアルのチューニングを行って、導入いただいたチームに IPS の機能を提供しました。その結果、クロスサイトスクリプティングをブロックするなどの有益な防御策を取ることができ、導入チームに対して、積極的な情報開示を行うことができました。

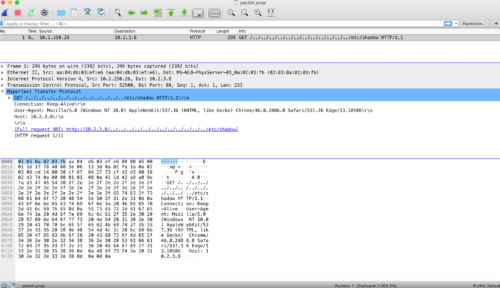

IPS として検知した攻撃について、Firepower はそのパケットそのものを取得できます。ロギングされた攻撃に対し、パケット詳細を FMC 内で表示することも可能ですし、また、キャプチャデータとしてダウンロードすることもできます。使い慣れたパケットアナライザで解析することもできます。これらの機能も、今回の競技会では非常に有益でした。

また、競技会の当日は、Firepower の管理ツールである Firepower Management Center (以下、FMC) で通信ログも取得できるように設定しておりましたが、その中で不明なユーザエージェントを通信ログに含まれているのを見つけたものの、デフォルトでシスコから提供されている IPS ルールでは、そのようなユーザエージェントは検知できないため、通信ログで見つけた情報を参考に、カスタムルールを作り、この通信を検知する機能を導入チームに提供することができました。

もともと Snort は簡単にカスタムルールを自分で作ることができますが、FMC を使うことで、このように、カスタムルールを簡単に作ることができます。

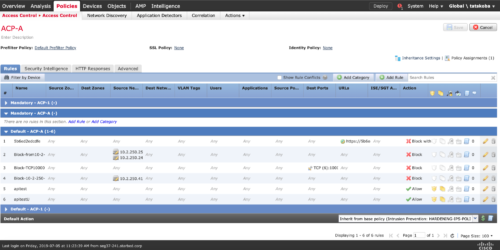

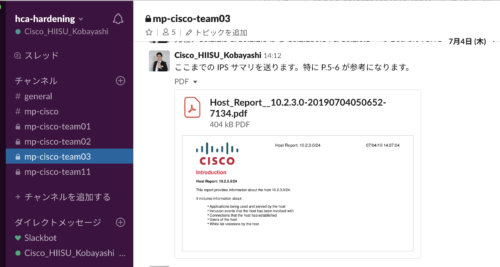

当日、各チームからは、口頭や Slack で “xx から yy への http と https 全部ブロックしてほしい” “先程ブロック依頼を出した件、やっぱり解除してほしい” などの依頼が届きましたが、FMC の画面やそれを API 経由で実施するプログラムにて、都度迅速に Firewall のルールを設定していきました。

FMC を使うことで、レポートも非常に簡単に作成することができます。導入チームに対し、定期的にそれぞれのネットワークの状況をレポートして提供することができました。

一方、今回の競技会で改めてわかったことは、SSL 復号の必要性です。HTTPS 等の暗号化された攻撃は、シンプルな IP アドレスやポート番号、サーバ証明書でわかる情報等で検知できるもの以外は、SSL 復号により、通信の中身を Firepower が見る必要があります。今回は、競技時間やオペレーションの煩雑さの制限があることから、SSL 復号機能を競技者チームに提供することは無かったのですが、やはり SSL 復号を行い、暗号化通信での攻撃を検知し、また Firepower が持つ AMP for Network の機能を提供すべきだったのかもしれません。スピード勝負の中で、SSL 復号まで行うかどうか、これは次回に向けた当社の課題だと認識しました。

EDR: AMP4E

AMP4E はシスコの EDR であり、エンドポイント側 (端末側) に AMP Connector というエージェントソフトウェアを導入し、マルウェアの検知を行うことができる製品です。端末に出入りするファイルのハッシュ値を瞬時に計算し、そのハッシュ値を持つファイルが既知の危険なファイルなのか安全なファイルなのか、あるいは未知のファイルなのかを判断して適切なアクションを取ることができます。

また、そのときには未知のファイルだったとしても、後から危険なファイルだとわかった際に、そのファイルの判断をリコールし、既知の危険なファイルとして取り扱うことが可能です。

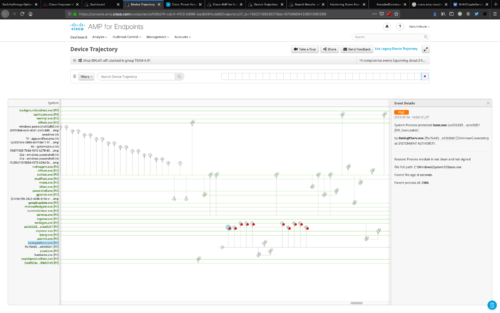

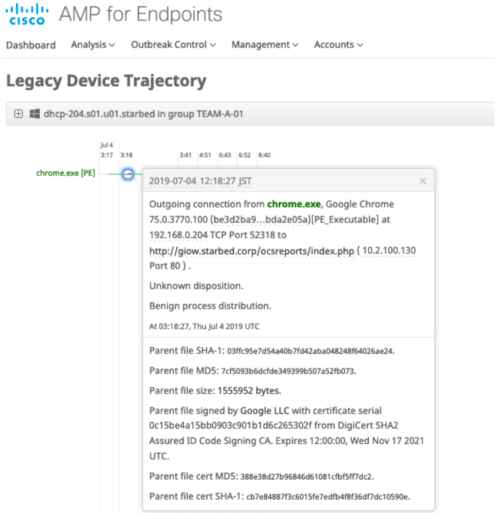

他にも端末を安全にするためにユニークな機能がいろいろあります。あるマルウェアが、その端末でどうやって出現してきたのかを追いかけるデバイストラジェクトリはそのユニークな機能の代表でもあります。例えばそのマルウェアは何時何分に Acrobat Reader から生成され、その Acrobat Reader は何時何分に explorer.exe から呼び出された、といった情報を視覚的に見つけることができます。

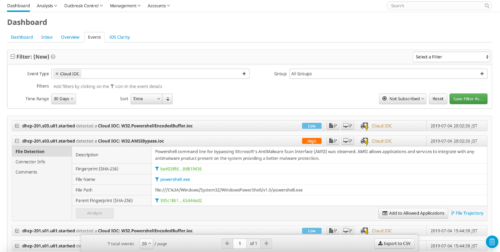

導入チームの端末に AMP Connector をインストールしていただき、AMP コンソール (管理画面) を眺めていると、この競技会のようにインターネットに繋がらないクローズドな環境においては、ハッシュ値によるマルウェア検知はなかなかヒットしません。しかしながら、AMP4E の強力な機能のひとつである、振る舞いでの検知を行う Cloud IOC や Exploit Prevention にて、例えば powershell.exe による動きを簡単に把握できました。

また、Firepower 側では Powershell Empire によるコールバックを検知しておりましたが、その宛先の IP アドレスに関連する通信を AMP コンソールで用意に検索することができ、結果、その宛先 URL も確認することができました。

競技会を振り返って-私的な感想

以前からこの競技会の存在は知っていたものの、機会に恵まれず、今回、初めての参加となりました。想像以上に本気の競技会であり、マーケットプレイス側としても真剣に取り組む必要性を肌で感じることができました。また、私はプリセールスエンジニアであることから、普段提案している機器にて、ここまで攻撃を検知 & 防御し、多量の攻撃ログが出てくる状況を見るという経験がなかなか多く無いため、大変刺激になり、また何が足りないのかというのを身をもって学ぶことができました。疑似環境ではありますが、シスコなまらセキュアセットを導入したい、という競技者チームが多数おられ、さらには実際に役に立った、ありがとうございます、という言葉を聞いたときには、非常にうれしく、興奮しておりました。

今回、準備が足りなかったところを見直し、次回も何らかの貢献ができるようにしていきます。

このような最高の競技会を企画 & 実行された運営者のみなさま、競技に参加されたみなさま、マーケットプレイスのみなさま、その他関係者のみなさま、ありがとうございました。

競技を終え、リラックスしたシスコからの参加者の写真を載せておきます 🙂