この記事は、シスコのセキュリティ 脅威インテリジェンス アナリストである Ben Nahorney によるブログ「Your money or your life: Digital extortion scams」

(2019/3/14)の抄訳です。

2018 年半ばから、極めて陰険な標的型フィッシング詐欺が増加しています。Cisco Talos でもこれらの詐欺を監視しており、今回の記事では一部をご紹介します。大半のフィッシング詐欺と同様に、これらも金銭目的ですが、富や恋愛で騙そうとする典型手段を使用していません。代わりに、標的の名声や人間関係、そして時には身体的安全さえも脅迫対象として利用しています。平たく言えば、手口が「アメ」から「ムチ」に変化したと言えます。

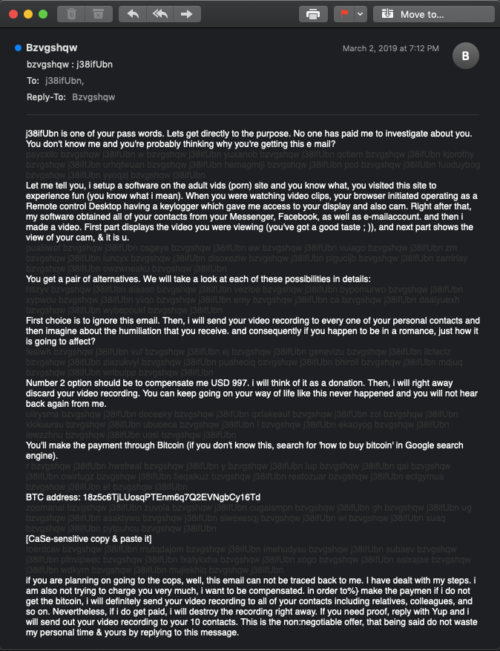

例えば、自分のユーザ名とパスワードが件名に含まれる電子メールを受け取ったとします。それだけでも十分に問題ですが、本当に問題なのは本文です。

ユーザが過去に訪れたポルノ サイトに侵入したと攻撃者が主張しているからです。さらに攻撃者は、ユーザのデスクトップと Web カメラを乗っ取り、ユーザの姿と(ユーザが閲覧した)ポルノ コンテンツを録画したとも主張しています。

より恐怖心を煽るため、Messenger、Facebook、および電子メールからユーザの連絡先をすべて収集済みだと述べています。問題の録画ファイルが連絡先に一斉送信されると生き恥をさらすことになるが、

攻撃者にも良心があるため、1,000 ドル相当のビットコインで消去すると伝えています。

これは実質的に、はったりを用いた恐喝行為です。前金詐欺![]() と同様に、これらのセクストーション(性的脅迫)でも無知なユーザ層が標的になっています。フィッシング メールを大量送信し、受信者の一部が「自分に該当する」と考えることに賭けているのです。そう考えた受信者にとって、生き恥をさらす事態の重大さ次第では、脅迫内容の真偽をいとわず実際に支払う可能性があります。

と同様に、これらのセクストーション(性的脅迫)でも無知なユーザ層が標的になっています。フィッシング メールを大量送信し、受信者の一部が「自分に該当する」と考えることに賭けているのです。そう考えた受信者にとって、生き恥をさらす事態の重大さ次第では、脅迫内容の真偽をいとわず実際に支払う可能性があります。

第一に、これらの電子メールの内容はすべて偽情報です。大量送信されるフィッシング詐欺の一種であり、一部の受信者だけでも騙そうと狙っているのです。これらの電子メールの大部分は「Necurs」ボットネットを通じて配布されています。同じボットネットは「パンプ&ダンプ詐欺」![]() やランサムウェアなどでも多用されているため、電子メールの正当性はそれらの詐欺やマルウェアと同レベルです。

やランサムウェアなどでも多用されているため、電子メールの正当性はそれらの詐欺やマルウェアと同レベルです。

これらの電子メールにはデタラメ情報が満載されています。ユーザのデスクトップや Web カメラに侵入した可能性がゼロだとは断言できませんが、攻撃者による説明を読む限り、その可能性は限りなく低いでしょう。しかし攻撃者が狙っているのは、そうしたことにも気付かないユーザなのです。前金詐欺の被害に遭いやすい被害者は、メール内の誤字脱字や文法上の誤りを見落とす傾向にあります。それと同様に、今回のような脅迫の被害者も技術的な細部を見落としているか、十分に理解できないため詐欺だと見抜けないのです。

アダルト サイトが誤って自社コンテンツと一緒に悪意のある広告を配信したケース![]() がありましたが、その攻撃者の目的は個人デバイスへの侵入ではなく、不正な広告収入でした。もちろん、十分なリソースと根気があればユーザのデスクトップや Web カメラに侵入することも不可能ではありません。しかし攻撃者がそこまでするでしょうか?他の脅迫手段と比較して、デスクトップや Web カメラへの侵入はかなり複雑で時間のかかる手口だと言えます。

がありましたが、その攻撃者の目的は個人デバイスへの侵入ではなく、不正な広告収入でした。もちろん、十分なリソースと根気があればユーザのデスクトップや Web カメラに侵入することも不可能ではありません。しかし攻撃者がそこまでするでしょうか?他の脅迫手段と比較して、デスクトップや Web カメラへの侵入はかなり複雑で時間のかかる手口だと言えます。

そもそも、フィッシング メールを大量配信すれば簡単に被害者を増やせるはずです。

こうした理由から、オンライン詐欺が今も続いているのです。Talos が 10 月に初めて確認した攻撃者は、現在でもデジタル恐喝を続けています。Talos が最近調査したところ、脅迫キャンペーン「Aaron Smith」(関連する Talos 調査記事)が 3 月上旬は連日、スパム全体で 5 % という高い割合を占めていました。

ただし一部の被害者が実際に支払ったキャンペーンでも、攻撃者の受け取った額は要求金額を満たしていないようです。脅迫キャンペーンの高い発生割合を踏まえると、これは興味深い点だと言えます。多くのキャンペーンで使用されたビットコイン ウォレットを分析したところ、プラス残高を持つのはごく一部に限られていました。しかも大半のプラス残高は、攻撃者の要求金額(数千ドル)をはるかに下回っていたのです。ただし Talos が観察した 2 件のキャンペーンでは、最終的な収益が十万ドル単位でした。

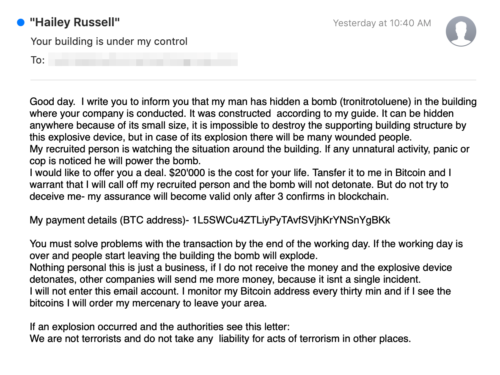

セクストーションがある程度の成功を収めたことでデジタル恐喝が過激化し、脅迫対象が受信者の身体的な安全にまで及ぶようになりました。中には、受信者を殺すために雇われた「殺し屋」だが自分のおかげで雇い主が考えを変えたと主張し、殺害契約を破棄するため一定額をビットコインで支払うよう求めたケースもあります。

標的型フィッシング詐欺が 2018 年半ばに登場して以来、身体的な脅迫から「(偽の)告発状」に至るまで、多種多様な手口が登場しています。その最たる例は 2018 年 12 月に起きた事件で、全国的なニュース![]() にもなっています。この事件では爆破予告メールが届いたため、米国とカナダ全土の学校や新聞社、交通システム、企業では避難措置がとられました。要求金額も通常よりはるかに高い約 2 万ドルでしたが、Talos が最後に確認した限り、事件に関連するビットコイン ウォレットのいずれもプラス残高を含んでいませんでした。

にもなっています。この事件では爆破予告メールが届いたため、米国とカナダ全土の学校や新聞社、交通システム、企業では避難措置がとられました。要求金額も通常よりはるかに高い約 2 万ドルでしたが、Talos が最後に確認した限り、事件に関連するビットコイン ウォレットのいずれもプラス残高を含んでいませんでした。

不幸中の幸いなのは、ブロック リストなどのフィルタと併せてスパム対策ソリューションを使うことで、ほとんどのデジタル恐喝を遮断できることです。メール サーバで DMARC プロトコルを有効にすることも、脅迫メールの排除に役立ちます。ただし攻撃者たちもこれに気付き、スパム フィルタを回避するための対策を講じてきました。たとえば最近では、base64 エンコーディングと無意味な HTML テキストを使った電子メールを発見しました。メールのメッセージ本文は空白として表示されるため、背景色が白であれば受信者は何も読み取れません(最初のメールの例を参照)。

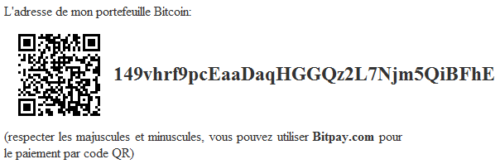

他にも、メール本文のスクリーンショットを貼り付けただけのケースもありました。言うまでも無く、これらのケースでは被害者側の手間が増えることになります。長くて複雑な Bitcoin ウォレットのアドレスをコピー/貼り付けできないからです。そこで支払いを容易にすべく、アドレスの QR コードを含めたメールまで登場しています。

こうした詐欺の犯人は、どのようにしてパスワードを入手したのでしょうか。彼らはおそらく、過去に流出した電子メール アドレスとパスワードのリストを使用しています。スパム メールの受信者や被害者は、そうしたリストに含まれる膨大なユーザの 1 人だと考えられます。スパム メールに記載されたパスワードを今でも使っている場合はただちに変更してください。すでに流出しているパスワードを他のサイトで再利用することは厳禁です。ご自身の電子メール アドレスが流出しているかどうかは、Have I Been Pwned![]() のようなサービスで確認できます。

のようなサービスで確認できます。

さらに、以下の対策もご検討ください。

- Cisco Email Security:高度な脅威防御能力により、受信した電子メール内の脅威をより迅速に検出、ブロック、隔離します。同時に組織のブランドを保護し、データの流出を防ぎ、重要データのトラフィックをエンドツーエンドの暗号化で保護します。

- Cisco Advanced Phishing Protection

:Cisco Email Security で提供されている送信者認証および BEC 検出の機能を強化します。ローカル アイデンティティとリレーションシップ モデリングを行動分析と組み合わせた機械学習により、アイデンティティ詐欺から保護します。

:Cisco Email Security で提供されている送信者認証および BEC 検出の機能を強化します。ローカル アイデンティティとリレーションシップ モデリングを行動分析と組み合わせた機械学習により、アイデンティティ詐欺から保護します。

最強の武器は教育です。つまり、トレーニングを提供し、詐欺を見分ける能力を強化することが最大の対策です。あまりにも「うまい話」には大抵、裏があるからです。

その他の参考資料:

その他の脅威について、「今月の脅威」ブログ シリーズをご覧ください。