多方面に触手を伸ばす Necurs ボットネット

投稿者:Jaeson Schultz![]()

概要

過去 5 年の間に、Necurs ボットネットはスパムの拡散元として世界最大級の存在になりました。Necurs は大量の電子メール送信を行っており、バンキング マルウェア、ランサムウェア、出会い系スパム、株価操作スパム、在宅での仕事に絡んだ詐欺、暗号通貨ウォレットのクレデンシャル フィッシングなどに関わっています。1 度に送信される量は膨大であり、Cisco Talos が 1 日に検出したスパムの 90 % 以上を、Necurs のスパム キャンペーンが占める場合もあります。

詳細な分析を行うため、Talos では、2017 年 8 月から 2017 年 11 月にかけて Necurs が送信したスパム キャンペーンの中から、特徴のある 32 のキャンペーンを抽出しました。その結果、210 万以上のスパム メッセージが 200 を超える国および地域の 120 万近くの IP アドレスから送信されていたのが確認されました。

Necurs の送信先

電子メール マーケティングとその配信の観点からすれば、Necurs は洗練されているとは言えません。その送信先データベースには、オンラインで収集された電子メール アドレス、一般的に導入されているロールベースのアカウントに加え、自動生成されていると思われるアドレスが含まれています。これらは電子メール アドレスの取得元とするには最も信頼性が低く、通常の電子メール マーケターであれば、このようなアドレスに送信していては 1 日ももちません。しかし、Necurs のような不正なボットネットには、そのような懸念はなく、データベース内の電子メール アドレスには、何ヵ月も特に変化はありませんでした。少なくとも昨年は新しいアドレスを追加しておらず、2 年以上変更がなかった可能性もあります。なお、2017 年 11 月には、自動生成されたアカウントの多くについて、メール送信が停止されています。

私の個人用ドメインの 1 つでは、Necurs が「equifax@」などのアドレスにメール送信していることが確認されました。「equifax@」は、2017 年の Equifax への侵害よりも何年も前に、Equifax から盗まれたものです。「thisisatestmessageatall@」にも頻繁に送信されています。これは私がかなり以前に作成してそのままにしていたアドレスです。他にも、「aeson@」、「20jaeson@」、「eson@」などのさまざまなアドレスがありますが、すべて私のアドレス「jaeson@」から派生したものです。また、Necurs の送信先には、アドレスの先頭に数字の 20 の付いたものが多く見られます。16 進数の 20 はスペース文字に対応しており、パーセント エンコーディングなどで使用されます。この点からも、これらのアドレスがどのように収集されたものかがわかります。

なお、Necurs のリストにある他のアドレスは自動生成されているようです。たとえば、「EFgUYsxebG@」、「ZhyWaTmu@」、「MTAyOvoYkx@」などは、私が使用したドメインでエイリアスにしたことはなく、Necurs 以外からこれらのアカウントにメールが届いたことはありません。

自動生成された電子メール アドレスに届いた Necurs からのメール

収集した Necurs のスパム メッセージから、Talos は宛先アドレスのユーザ エイリアス部分だけを抽出しました。Necurs の送信先データベースには、多数の送信先ドメインにわたる、ロールベース アドレスなどの膨大な電子メール エイリアスがあると思われます。一方でこのリストには、「unity_unity[0-9]@」、「petgord32truew@」、「iamjustsendingthisleter@」、「docs[0-9]@」などの奇妙な電子メール エイリアスが複数のドメインにわたって含まれています。

電子メール エイリアスとそのドメイン数(データ内でエイリアスが確認されたもの)

興味深いことに、これらの奇妙なエイリアスの一部は、Project Honeypot の「辞書攻撃に使用された上位のユーザ名![]() 」リストでも見つかっています。ただし、Necurs がこのリストからエイリアスを取得したのか、Necurs のスパム攻撃の結果、Project Honeypot のリストにエイリアスが含まれたのかは不明です。

」リストでも見つかっています。ただし、Necurs がこのリストからエイリアスを取得したのか、Necurs のスパム攻撃の結果、Project Honeypot のリストにエイリアスが含まれたのかは不明です。

Project Honeypot の「辞書攻撃に使用された上位のユーザ名」

Necurs の送信元 IP

次に Talos は、Necurs のスパム メールの送信に使用された IP アドレスを抽出し、地域ごとにデータをまとめました。その結果、Necurs のノードは世界中に均一に分布しているわけではなく、ほとんどがインド(スパム総数の 25.7 %)、ベトナム(20.3 %)、イラン(7.3 %)など、少数の国に集中していることがわかりました。データ内の送信元 IP アドレスの半分以上(51.3 %)が、わずか 3 つの国からのものだったのです。逆に、他の先進国から送信されたスパムはごくわずかでした。たとえば、米国に位置する送信元 IP の数は 6,314(1 % 未満)であり、ロシアにいたっては、送信元 IP の総数 120 万近くのうち、わずか 38 でした。

国別のスパム メッセージ送信数

さらに個々のスパム キャンペーンを分析し、送信元 IP アドレスが他のキャンペーンで再利用される頻度を確認しました。すると、インフラストラクチャの再利用はほとんどなく、データ内の送信元 IP アドレスで、抽出した 32 のキャンペーンのすべてに重複するものは、ありませんでした。30 のスパム キャンペーンで、わずかに 3 つの送信元 IP アドレスが重複するのみで、送信元 IP アドレスの大部分、総数の 78.6 % にあたる 937,761 は、1 つのキャンペーンでしか使われていません。つまり、Necurs ボットネットは非常に大規模であり、送信ノードをほぼ再利用することなく、数ヵ月にわたって攻撃を実行しているということです。大変に高い能力を備えたものと言えます。

ユニーク IP アドレスの数と重複するキャンペーンの数

Necurs によるスパム キャンペーン

Necurs の典型的な電子メール キャンペーンとしては、平日の大量攻撃と継続的な少量の攻撃という 2 つが挙げられます。大量のスパムが週末に送信される例も見られますが、ほとんどの場合、大量送信は平日に限って行われます。Necurs が使用するメーリング リストのデータベースはセグメント化されており、大量攻撃用アドレスのサブセットと少量攻撃用アドレスのサブセットがあるようです。

株価操作スパム

次に、2017 年 4 月 12 日に Necurs が送信した株価操作スパムの例を示します。このスパムでは、Quest Management Incorporated(銘柄記号:QSMG)が強く推奨されています。翌日には、QSMG の株価がピークで 2.33 ドルを付けました。Necurs の初期投資は相当な儲けとなって返ってきたはずです。QSMG の株価は現在、0.02 ドル未満になっています。

ペニー ストックである QSMG を推奨するメッセージ

4 月 13 日に、QSMG の株価は 2.33 ドルに上昇しました。現在は 0.02 ドル未満です。

出会い系スパム

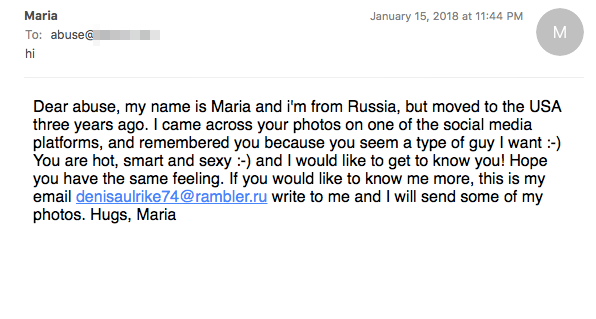

Necurs からは、出会い系スパムも送信されています。最近は、本文に URL が記載されておらず、特定の電子メール アドレスへの「mailto:」リンクが埋め込まれており、無料メール プロバイダーの rambler.ru がこのような出会い系スパムキャンペーンに関係しています。以前の出会い系スパム キャンペーンでは、gmx.com などの類似の無料メール プロバイダーが使われていました。また、Necurs の出会い系スパム キャンペーンでは、埋め込まれた HTML リンクのドメインに Fast-Flux の手法が用いられています。または、侵害された Web サイト(Wordpress など)が使われる場合もあります。

rambler.ru の電子メール アドレスを使用した Necurs の出会い系スパム

こうした出会い系のメッセージに返信すると、marmeladies.site などのロシアの出会い系 Web サイトに登録される恐れがあります。犯罪者は、このような出会い系サイトに新しいユーザを紹介することで利益を得ており、おそらくアフィリエイト モデルでの支払いを受けています。

Marmeladies は、被害者の転送先となっている出会い系サイトの 1 つ

ランサムウェア

Necurs のペイロードの中で、最も重要視されているのは、やはりランサムウェアです。Necurs は、Locky ランサムウェアの最大の配信元の 1 つになっています。Locky はアフィリエイト モデルも採用しており、サンプルごとのメタデータにアフィリエイト ID がありますが、Necurs のメールでは常に (3) が使われています。ほとんどの場合、次の例のようにメッセージの作成にはあまりコストがかけられていません。

Necurs の典型的なランサムウェア キャンペーン

暗号通貨のクレデンシャル フィッシング

Necurs に関係する犯罪者は、ビットコインや Etherium の価格変動も見逃しません。正当なウォレット管理 Web サイトに似せたドメインを利用して、攻撃キャンペーンを行っています。次に示す電子メールでは、「mymyetherwallet.com」というドメインが使われていますが、「my」の文字が余分に付け加えられています。

Etherium の実際のウォレット管理サイトである myetherwallet.com に似せてドメインが登録されている

最近では、攻撃者は従来の株価操作詐欺からは手を引いて、暗号通貨に関連したより新しい手法を編み出しており、Necurs では、Swisscoin(SIC)を推奨するスパム キャンペーンが行われました。

受信者に Swisscoin(SIC)の購入を推奨する Necurs のスパム メール

仕事関連のスパム

Necurs が最近行ったキャンペーンでは、仕事の勧誘に関するスパムが少量送信されていました。新たに登録されたドメインへのリンクが埋め込まれています。たとえば、次に示すメールは 2017 年 10 月 30 日に送信されたものですが、「supercoins.top」というドメインへのリンクが使用されています(URL に含まれるアフィリエイト ID は常に同じです)。

Necurs による少量の仕事関連スパム キャンペーンの例

属性

WHOIS-AGENT@GMX.COM

このドメインの whois レコードを見ると、次のような登録情報が確認できます。登録者(registrant)のメール アドレス「whois-agent@gmx.com」に注目してください。これは攻撃者が、このドメインがサード パーティである whois のプライバシー保護サービスを通じて登録されたものであると信じ込ませることを意図したものです。電子メール アカウント「@gmx.com」は誰もが自由に利用でき、この例では、攻撃者がドメイン登録の際にエイリアスを「whois-agent」にしただけです。

「whois-agent@gmx.com」で登録されたドメインを確認すると、399 のドメインが作成されています(DomainTools にて確認。2018 年 1 月 17 日現在)。これらのドメインのリストは、まさに犯罪行為の一覧です。

どこかでみかけたようなドメインもいくつかありますが、明らかにフィッシング ドメインです。

amex-notification.com amexcardmail.com amexmailnotification.com natwestonlinebanking.info hsbc-sec.site dropbox-ch.co dropbox-fileshare.com dropboxmailgate.com paypa1.info sage-uk.com sagepay.info

暗号通貨関連のサイトを標的としたスペルが微妙に異なるドメイン:

myetlherwa11et.com myetlherwalllet.com rnyetherwa11et.com blockchaifn.info blockchaign.info blockchainel.info blockchaingr.info blockchait.info blockchalgn.info blockchalne.info blockchalner.info blockchalng.info blockchanel.info blockchart.info blockchatn.info blockcheing.info blockcheit.info blockclmain.info blockclnajn.info bloclnchain.info bloknchain.info

Flash Player の偽の更新用ドメイン:

flash-ide-update.top flash-ime-update.top flash-one-eupdate.top flash-one-update.info flash-player-update.info flash-update-player.info

政府関係を偽装したドメインもあります:

asic-gov-au.co australia-gov-au.com canadapost-office.info govonfraud.info

パッシブ DNS のドメインに関する情報を確認することで、他にも重要なヒントが得られます。ほとんどのドメインは 1 年程度の登録ですが、「pp24.ws」などのドメインは、より長く維持されることが意図されています。「pp24.ws」は、盗み出したクレジット カード番号や SSH アカウントのクレデンシャルの売買におけるオンライン マーケットプレイスの中心となっています。

「pp24.ws」は、盗まれたクレジット カード番号の売買専門の Web サイトとなっている

パッシブ DNS の情報からは、攻撃者のホストするドメインが、同じ IP アドレスに紐付いていながら、登録者の異なる例も見つかりました。たとえば、攻撃者のドメインの 1 つ「setinfoconf.com」についてパッシブ DNS レコードを分析したところ、2016 年末頃の数ヵ月間、このドメインが単一の IP アドレスでホストされた後に、パーク ドメインの状態で放置されていたことが判明しました。他の IP アドレスの同じドメインを確認すると、わずかに一定のパターンが見えてきました。重要な点は、これらのドメインには「whois-agent@gmx.com」で登録されたドメインのリストに含まれていないものがあるということです。

WHOIS-PROTECT@HOTMAIL.COM

上記のドメインの 1 つ「setinofis.pw」の登録情報を確認したところ、別の登録者のいることが判明しました。ドメインの登録に使用されたアドレスは、「whois-protect@hotmail.com」です。これは、「whois-agent@gmx.com」の場合と同様に、ドメインが whois のプライバシー保護によって守られていると信じ込ませることを意図したものです。実際には、この電子メール アカウントは攻撃者が直接管理しているものと考えられます。

「whois-protect@hotmail.com」に関係する 1103 のドメイン(DomainTools にて確認。2018 年 1 月 17 日現在)のリストを確認すると、これまでに見たものと同様の違法な行為が多く見られます。

その他のフィッシング ドメイン:

amex-psk.org amexsafetykey.org applerecoveryprogram.com applerecoveryprogram.top barcalys-offers-online.com bt-europe.com btconnect.biz btconnect.info bttconnect.com dhl4.com docusign-australia.com docusign-net.com docusigner.org dropbox-eu.com dropboxa.com dropboxes.org dropboxsharing.com dropboxsmarter.com e-intuit.com efaxplus.com global-intuit.com hsbcbank.top inc-r.com ing-update.info kbc-bank.info paupal.info paypa.info poypa1.info quickbooks-intuit-uk.com quickbooks-support.biz quickbooksonlineaccounting.com sage-uk.org sageim.com sages.biz sagetop.com security-hsbc.site servicebying.com telestrasystems.com vodafonestore.net wellsfargocertificate-637-9270.com

暗号通貨関連の関係者を標的としたドメイン:

blockchfain.info blokochain.info myethelrwallet.com myetherwallet.top myetherwlallet.com myethlerwallet.com rnyetherwlallet.com

Flash Player の偽の更新用ドメインもみられます:

flash-foe-update.win flash-ire-update.win flash-new-update.info flash-old-update.top flash-ome-update.win flash-one-eupdatee.top flash-one-eupdatte.top flash-one-update.top flash-one-update.win flash-onenew-update.info flash-ooe-update.win flash-ore-update.win flash-oue-update.top flash-owe-update.win flash-oxe-update.win flash-oye-update.win flash-playernewupdate.info flash-toe-update.win flash-woe-update.win flash-yoe-update.win flashnew-update.info flashplayernew-update.info

政府関係を標的としたドメインも確認できます。登録者のアカウントが違うだけで、同様のことが行われています:

afp-gov-au.com asic-au-gov.com asic-gov-au.com asic-government-au.com asic-mail-gov-au.com asic-message-gov-au.com asic-notification-gov.com ato-gov-au.net augovn.com austgov.com australiangovernement.com australiangovernments.com federalgovernmentaustralia.com gov-invoices.info goviau.co

TZYYWZ@QQ.COM

「whois-privacy@hotmail.com」に関係するドメインについて登録情報を確認すると、「whois-privacy@」のアドレスが、管理者(Administrative)や技術関係の連絡先(Technical Contact)として使われており、登録者の異なっているドメインが見つかりました。そして、攻撃者が登録者のものとして使用している別のメール アドレスが判明しました。「tzyywz@qq.com」です。

DomainTools によれば、この qq.com の電子メール アドレスは、2500 を超えるドメインに関連しています(2017 年 1 月 17 日現在)。これらのドメインの大半は、TLD が .bid や .top になっており、ドメイン名の売買業者のもののように見えます。しかし、不正なものと思われる一連のドメインが大量に生成されている様子も確認できます。

一般的なドメイン売買事業者を装ったドメイン:

aapk.bid aapo.bid aapq.bid aapu.bid aapv.bid aapw.bid aapx.bid jbanj.top jcqth.top jhtaq.top jhugs.top jian0.top jian1.top jian2.top jian3.top

不正なドメイン:

amex-notification.com amexaccountvalidate.com amexcardcustomerservice.com amexcardmail.com amexcardpersonalsafetykey.com amexcardpsk.com amexcardsafetykey.com amexcardservice.com amexcardservicevalidate.com amexcardsupport.com amexcardsupportservice.com amexcardsupportteam.com amexcardverification.com amexcardverified.com amexcardverifier.com amexcloudcervice.com amexcustomersupport.com amexmailnotification.com amexotpcardcustomerservice.com amexotpcardsupport.com amexotpgenerate.com amexotpgeneratesetup.com amexotpsetup.com amexotpsetupcustomerservice.com amexotpsetupservice.com amexpersonalsafekey.com amexpersonalsafetykey.com amexpersonalsafetykeyregistration.com amexpersonalsafetykeysupport.com amexpskcustomerservice.com amexpskkey.com amexpsksupport.com amexsafetykeycustomerservice.com amexverifier.com amexverifierservice.com docusign-australia.com docusign-net.com dropboxbusinessaccount.com mail-asic-government-au.com postbank-kundennummer43.com postbank-kundennummerfinnaz.com salesforceproaccount.com verifybyamericanexpress.com verifybyamexcards.com yandex-login.com yandex-user578185.com yandex-user912.com yandex-user952.com

判明したその他のドメイン登録者のアカウント

同様の手法により、さらに多くの登録者電子メール アカウントが、同一の攻撃者に結びつくことが判明しました。先に特定したドメイン「blokochain.info」について、パッシブ DNS の情報を調査したところ、非常に興味深いものが見つかっています。このドメインは、2017 年 10 月 21 日に IP アドレス 47.254.18.28 でホストされているのですが、その IP アドレスは、Alibaba のクラウド ホスティング製品に属するものでした。そこで、同じ IP アドレスでホストされているドメインをすべて分析したところ、前述の登録者電子メール アドレス「whois-agent@gmx.com」や「whois-privacy@hotmail.com」で登録されているドメインが多数あることが確認できました。ただし、別の登録者に関連付けられているドメインもいくつかあります。

SEOBOSS@SEZNAM.CZ

同じ Alibaba の IP で見つかったドメインのリストを見ると、「paltruise.gdn」というドメインがあるのがわかります。このドメインの登録者電子メール アドレスは、「seoboss@seznam.cz」になっています。この登録者は 125 のドメインを登録しており(DomainTools で確認。2018 年 1 月 17 日現在)、その多くが悪意のあるアクティビティにリンクされています。これらにリンク![]() されていることから、この登録者電子メール アドレスに関連するドメインは、Rig エクスプロイト インフラストラクチャの一部として使用されているものと考えられます。「paltruise.gdn」は、2017 年 10 月 19 日の時点で、Alibaba の IP アドレスである 47.90.202.68 でホストされていました。そして、このわずか 2 日前には、同じ IP アドレスで、「whois-protect@hotmail.com」で登録されたドメインがホストされていました。

されていることから、この登録者電子メール アドレスに関連するドメインは、Rig エクスプロイト インフラストラクチャの一部として使用されているものと考えられます。「paltruise.gdn」は、2017 年 10 月 19 日の時点で、Alibaba の IP アドレスである 47.90.202.68 でホストされていました。そして、このわずか 2 日前には、同じ IP アドレスで、「whois-protect@hotmail.com」で登録されたドメインがホストされていました。

GALICOLE@MAIL.COM

ドメイン「indian-trk711.com」の登録者電子メール アドレスは、「galicole@mail.com」になっています。「indian-trk711.com」ドメインは、2017 年 10 月 25 日から 10 月 30 日まで、IP アドレス 47.254.18.28 でホストされており、これも同様に、悪意のあるドメインがホストされていた期間と近接しています。

DomainTools によれば、2017 年 1 月 16 日の時点で、この電子メール アドレス「galicole@mail.com」で、918 のドメインが登録されています。このアドレスに関連するドメインの中には、次のような不正なドメインが見られます。

1royalbankrbcdirect.top amex-onlinesecurity.top buydumps.top buydumpsonline.top carder-cvv-shop.top carder-cvv.name carding-cvv-shop.top carding-shop-cvv.top carding-shop-track2.top cardingcvv.top cardingshoponline.top cvv-carder.name cvv-online-market.com cvv-shop-carder.name cvv-valid.info cvv2-online-store.top cvvcarder.name cvvdumppluspin.top cvvshopcarder.top dumps-shop-valid.top dumps-valid-shop.top dumpsonlinestore.top dumpsshopvalid.top netflic-validatesystem.info netflix-information.info netflix-supportvalidate.info netflix-verifysupport.info netflix-veriificationbilling.info netflixveriify.info shop-dumps-valid.top shop-online-cvv2.info shop-online-dump.top shopcardingonline.top shopcardingtrack2.top shopcvv2online.biz shopcvvcarding.top shopdumpsvalid.top shoptrack2carding.top store-cvv-online.biz storecarderverified.biz storecvv2.name track2-shop-verified.biz track2cardingshop.top track2verifiedshop.top valid-dumps.top valid-market-cvv.top valid-shop-cvv.top valid-shop-dumps.top validdumpsshop.top verified-carder-store.com verifiedcarderstore.biz verifieddumpsshop.top verifiedstorecarder.biz verifiedtrack2shop.info

XLBS@TVCHD.COM

ドメイン「daccat.at」は、「xlbs@tvchd.com」で登録されています。このドメインを Google で検索すると、Hybrid Analysis の リンク![]() が表示されます。つまり、このドメインがマルウェアの一部として届け出られていることがわかります。VirusTotal では、68 のウイルス対策エンジンのうち、50 で悪意のあるサンプルとして検出されています。

が表示されます。つまり、このドメインがマルウェアの一部として届け出られていることがわかります。VirusTotal では、68 のウイルス対策エンジンのうち、50 で悪意のあるサンプルとして検出されています。![]()

JIAMCHO1955@DNSNAME.INFO

この登録者電子メール アドレスを Google で検索すると、マルウェアに接続する複数のリンク![]() が表示されますが、そのドメインに登録されているのが、この「jiamcho1955@dnsname.info」です。VirusTotal では、ウイルス対策ソフトウェアによってそれぞれ48 件および53 件

が表示されますが、そのドメインに登録されているのが、この「jiamcho1955@dnsname.info」です。VirusTotal では、ウイルス対策ソフトウェアによってそれぞれ48 件および53 件![]() 検出されていることを示し、この事実を強調しています。

検出されていることを示し、この事実を強調しています。

1 つのインスタンスですべてをホスト

Talos はさまざまな情報源を通じて、2017 年 10 月 19 日から 10 月 30 日の期間に、この同じ IP アドレスが Alibaba クラウドの単一のインスタンスで制御されていたことを確認しました。この IP アドレスは、犯罪的なドメイン ホスティング サービスに関わっているのでしょうか。もしくは、これらのすべての登録者電子メール アカウントや関連ドメインが、不正な企業により背後で操作されているのでしょうか。確かなことは、そのような集団に関わる犯罪者にしかわかりません。Talos では引き続き、このような攻撃者が展開するビジネス モデルの解析に注力しつつ、状況を監視していきます。

まとめ

Necurs の定期的な停止期間が終了し、再び私たちの受信トレイに大量の迷惑メールやマルウェアを送り込もうとしています。Necurs ボットネットは規模が大きく、キャンペーンごとに異なるノードから送信できる能力を持つため、防御が困難です。標準的な IP アドレスによるブラックリストでは、その戦術に対抗できません。しかし幸いにも、Necurs は送信者のデータベースをあまり整理しておらず、その分だけ損害が軽減されています。ただ、Necurs の反復的なトリックに同じ受信者が何度も騙されているのです。Necurs は引き続き、効果が実証された攻撃のバリエーションを試してくるでしょう。そうした脅威に対するユーザの教育が、今後も最優先となるべきです。

本稿は 2018年1月18日に Talos Group

のブログに投稿された「The Many Tentacles of the Necurs Botnet

」の抄訳です。

Tags: