この記事は、シスコ セキュリティのスレッド インテリジェンス アナリストである Ben Nahorney によるブログ「Cryptomining: A sheep or a wolf?」

(2018/12/11)の抄訳です。

攻撃者にとって、最大とは言えないまでも大きな動機の 1 つになっているのが、金銭です。ボットネット所有者が DDoS 攻撃者にサービスを貸す場合であれ、技術サポートを装ってユーザに接触しコンピュータに問題があると信じ込ませる場合であれ、POS にトロイの木馬を仕掛けてクレジット カード番号を盗み取る場合であれ、今日見られる脅威関連の行為の根底には、金銭的な動機があります。

金銭を稼ぐ脅威として 2018 年に最も目に付いたものは、間違いなく、悪意のあるクリプトマイニングでした。Cisco Talos の脅威インテリジェンスは、このトピック![]() について、ここしばらく調査を続けてきました。これは攻撃者にとっては理想的な犯罪です。水面下で実施でき、ターゲット側の操作をほとんど(またはまったく)必要とせず、しかも収益性が高いのです。

について、ここしばらく調査を続けてきました。これは攻撃者にとっては理想的な犯罪です。水面下で実施でき、ターゲット側の操作をほとんど(またはまったく)必要とせず、しかも収益性が高いのです。

この脅威の特徴についてさらに詳しく立ち入る前に、少し戻って、暗号通貨とクリプトマイニングについて説明します。

暗号通貨とは

暗号通貨とは、簡単に言えば、世界中の国々や経済圏で運営されているような中央銀行システムとの関わりがないデジタル通貨です。暗号通貨が初めて注目を集めたのは、約 10 年前、ビットコインが登場したときでした。今では、暗号通貨市場で数千種類のデジタル通貨が運用されるようになっています。

暗号通貨の普及をこれほどまでに進めた 1 つの要素が、ブロックチェーンです。ブロックチェーンとは、コインと取引の検証に使用する、公開のデジタル台帳です。ブロックチェーン技術の大きなメリットは、暗号化と分散性のため修正や改ざんが難しいという点にあります。このメリットが、暗号通貨を利用した取引の安全性に貢献しています。

クリプトマイニングとは

コイン採掘や暗号通貨採掘とも呼ばれるクリプトマイニングは、コインを新たに作成あるいは獲得するプロセスです。コインの種類によってわずかな違いはありますが、採掘とは一般に、ブロックチェーン上の取引を検証することで検証実施者に対価が支払われるというプロセスです。つまり、ブロックチェーンとそれに含まれる取引台帳の検証を補佐することで、コインを獲得できるのです。

ビットコインなど一部の暗号通貨では、ブロックチェーンに新しい取引ブロックが追加されたときにも、新たにコインを生成できます。これは基本的に、ブロックチェーン上の取引を検証しながら新しいコインを「採掘」する方法の一例です。

そのどこが悪いのか

実を言うと、これ自体に悪い要素はありません。暗号通貨もクリプトマイニングも、本質的には悪意のあるものではありません。現在、多くの善意の人々が、暗号通貨を利用したりクリプトマイニング活動に参加したりしています。通常の日常的なクリプトマイニングと、悪意のあるクリプトマイニングとを分ける 1 つの重要な要素は、同意の有無です。

ユーザが自分でインストールするクリプトマイニング ソフトウェアと、悪意のある攻撃者によってインストールされるクリプトマイニング ソフトウェアには、ほとんど違いはありません。むしろまったく同じであることが多いのです。違いは、悪意のあるクリプトマイニング ソフトウェアの場合は所有者が知らないうちに実行されるという点にあります。所有者が知らないまま実行されるソフトウェアがデバイス上にあるというのは、それが何であれ、懸念すべきことです。

悪意のあるクリプトマイニングが注目される理由

悪意のあるクリプトマイニングが現れる以前に、不正な手段で利益を得る企業が好んで使っていたのは、ランサムウェアでした。しかし、コンピュータをロックするマルウェアの手法がユーザに知られるようになり、ランサムウェアによる被害を防ぐための企業の対策が向上してくると、攻撃者は別の方法を探すようになりました。

また、悪意のあるクリプトマイニングには、従来の金儲けの策略と比べて明らかに都合のいい点もありました。ランサムウェアの場合、デバイスのユーザが実際に支払いを行う保証はまったくありませんでした。定期的なバックアップで備えをしているユーザや、侵害デバイス上のデータに関心がないユーザもいました。どちらの場合も、デバイスの再イメージ化によって問題は解決します。

さらに大きなリスクとして、世界中の法執行機関がランサムウェア攻撃の一掃に乗り出しました。ランサムウェア関連の逮捕の増加に伴い、よりリスクの見込みが低い、悪意あるクリプトマイニング ソフトウェアの配布に移行する攻撃者が増えてきました。

過去数年から 2018 年前半にかけて、暗号通貨の価値が急騰しました。ソフトウェアが絡むあらゆる種類の儲け話の例に漏れず、攻撃者はこれに目をつけました。特に、この急騰は、ランサムウェアの有効性が低下するタイミングと一致していました。

悪意のあるクリプトマイニングの拡大が進んだ大きな要因は、他にもあります。攻撃者にとって特に魅力的なのは、脅威という観点から言うとクリプトマイニングはグレーゾーンにあることです。正当なクリプトマイニングと悪意のあるクリプトマイニングには違いがほとんどないため、その犠牲になる多くのユーザが、他の種類の脅威に対するような警戒を抱きません。「ただバックグラウンドでコインを採掘しているだけで、本質的に悪いことをしているわけではない。なぜ危惧する必要があるのか」というわけです。これは、攻撃者にとって大きな魅力になっています。攻撃対象に意識されることなく利益を得ることができるからです。

羊の皮をかぶっていても、狼は狼

よく考えると、悪意のあるクリプトマイニングには、懸念すべき理由が数多くあります。

コンピュータ上で動作するあらゆるソフトウェアと同様、クリプトマイニングもリソースを消費します。1 つのソフトウェアで消費されるリソースが過大になると、システム全体のパフォーマンスに悪影響が及ぶ可能性があります。それだけでなく、余分のリソースが使用されていれば、それを動かす電力も余分に必要になります。1 つのシステムでの増加分は少なくても、それに組織内のエンドポイント数を掛ければ、電力コストの上昇は明らかになります。

さらに、クリプトマイニングによる収益獲得に社内ネットワークが使われているとなれば、規制へのコンプライアンス上の問題が生じる可能性もあります。これは特に財務部門に関して言えることです。このような部門では、責任者が事態を認識しているかどうかにかかわらず、社内リソースを利用した収益獲得に対しては厳格な規則が適用されるためです。

しかし、おそらく最も大きな懸念は、セキュリティ ホールの発覚です。ネットワーク運用担当者が感知しないまま、悪意のあるクリプトマイニングが存在しているということは、ネットワーク設定またはセキュリティ ポリシー全体におけるセキュリティ ホールの存在を意味する可能性があります。そのようなセキュリティ ホールがあれば、他の手段をとる攻撃者からも容易に悪用されかねません。では、ネットワーク上でクリプトマイニングの感染が発見された場合に、悪意ある他の脅威によってそのセキュリティ ホールが利用され別の行為に悪用される事態を阻止するには、どうすればよいでしょうか。

悪意のあるクリプトマイニングがデバイスに侵入する方法

方法はいろいろありますが、どれも新奇な方法ではありません。悪意のあるクリプトマイニング ソフトウェアを配信する方法は、悪意ある他の脅威で使用される方法と変わりません。

- エンドポイントとサーバベース アプリケーションの両方の脆弱性を悪用する

- それまでに侵害したデバイスや新たに侵害したデバイスに対して、ボットネットを使用してクリプトマイニング ソフトウェアを拡散する

- 悪意のあるファイルが添付された電子メールを送信する

- Web ブラウザでのクリプトマイニングを可能にする JavaScript を利用する

- クリプトマイニングの実施に使用可能なブラウザ用プラグインをインストールするアドウェアを利用する

これらは、悪意のあるクリプトマイニングがデバイスに侵入する方法のほんの数例にすぎません。どのような脅威もそうですが、システムを侵害する方法がそこにあれば、攻撃者はそれを試します。

悪意のあるクリプトマイニングを防ぐには

どんな脅威に関しても言えることですが、優れたセキュリティ ポスチャが確立されれば、悪意のあるクリプトマイニングの侵入を阻止する上で非常に効果的です。

- 悪意のあるクリプトマイニングを検出してブロックするには、高度なエンドポイント保護をより幅広い防御戦略に取り入れる必要があります。

- ネットワーク セキュリティ分析を利用すれば、組織内でクリプトマイニング活動が行われている場所を明らかにできます。

- クリプトマイニング アプリケーションのインストールを根源的に防止するには、暗号通貨採掘への関与が判明している Web サイトへのネットワーク接続をブロックします。

- クリプトマイニングを防止するには、DNS 層のセキュリティも非常に有効です。悪意のある攻撃者に採掘トランザクションが返されるのを防ぐことができます。

まとめると、次世代ファイアウォール、エンドポイント、セキュリティ分析、DNS 層を含む効果的な防御線を張り、セキュリティに対して階層型のアプローチをとることによって、ネットワーク上のクリプトマイニングの侵害を検出および防止できる可能性が高まります。

現状と長期的な見通し

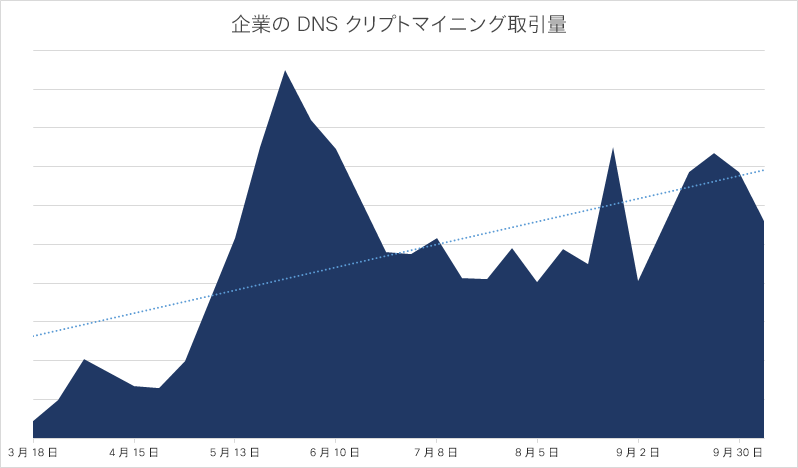

暗号通貨市場は、その登場以来、激しく乱高下してきました。これまでの観察によると、悪意のあるクリプトマイニング活動は、暗号通貨の価値の急激な上下動に平行して実施されています。たとえば、DNS 層でシスコが観察したクリプトマイニング関連取引の全体量を見てみましょう。急激な上昇や突発的な落ち込みはありますが、全体的に見れば、クリプトマイニングは時間の経過とともに増加する傾向にあります。

興味深いのは、多くの有名な暗号通貨の価値が同じ期間内に減少し、全体的に下落傾向になることです。悪意のあるクリプトマイニングでよく利用されている Monero の例を見てみましょう。

これらの傾向には食い違いがありますが、それにはいくつかの理由が考えられます。単純に、導入の容易さや、発覚した場合のリスクの低さから、悪意のあるクリプトマイニングを攻撃者が推進しているからかもしれません。デバイス上への侵入をユーザに認識されたり気にされたりせず、クリプトマイニング ソフトウェアがデバイス上に存在する期間が長くなるほど、儲けは増えます。

あるいは、暗号通貨の価値が下っているためにクリプトマイニング活動が全体的に増えている可能性もあります。暗号通貨の価値が下落して「感染時の利益」が下がる中で攻撃者が収益を維持するには、悪意のあるクリプトマイニング感染の件数を増やす必要が生じます。

結論

脅威を働く悪意ある攻撃者にとって、金銭は大きな動機の 1 つであり、おそらくこれからもそうあり続けるでしょう。悪意のあるクリプトマイニングは、攻撃者にとって、いろいろな意味で、少ないコストですばやく利益を上げる方法と言えます。一方、ターゲットは、他の攻撃方法に比べて、システム上の脅威の兆候をそれほど気にかけません。それでも間接的な影響は無視できず、対処が必要になります。

詳細については、ネットワークをクリプトマイニングから守る方法![]() について書かれたシスコのホワイトペーパーをご覧ください。次のステップに進みたい方は、シスコの DNS セキュリティ ソリューションの機能を確認し、14 日間無料トライアルをお試しください。いつものように、下のコメント欄へのコメントもお待ちしています。

について書かれたシスコのホワイトペーパーをご覧ください。次のステップに進みたい方は、シスコの DNS セキュリティ ソリューションの機能を確認し、14 日間無料トライアルをお試しください。いつものように、下のコメント欄へのコメントもお待ちしています。

この記事が気に入りましたか。今月の脅威ブログ シリーズに登録して、新しい脅威が特定されたときに警告を受け取ってください。