この記事は、サイバーセキュリティ セールス部門のコンサルティング システムズ エンジニアである Ken Daniels によるブログ「Layers of Security」

(2018/10/26)の抄訳です。

映画「ダイ ハード」を覚えていますか。間違いなく最高のクリスマス映画ですね。

冗談はさておき、この映画とセキュリティのベスト プラクティスには大きな関連性があります。その説明の前に、この映画を振り返ってみましょう。この映画に登場する悪人たちは、6 億 4000 万ドルの無記名債権を盗もうとしていました。そのためには、複数の階層からなるセキュリティを突破する必要がありました。

- ナカトミ プラザに侵入し、警備員を排除する

- ミスター タカギから金庫のパスワードを取得する

- コンピュータ担当者に金庫のロックをハッキングさせる

- FBI にビルの電源を切らせ、最後のロックを解除させる

この手法とセキュリティにはどのような関係があるでしょうか。それは階層です。非常に多くの階層があることです。セキュリティに対して階層型のアプローチを活用するということは、「無記名債権」(データ、ユーザ情報など)を取得するために、悪人たちが多くの障害を克服しなければないことを意味します。ターゲットリソースへのアクセス取得が難しいほど、その取得のために自分たちのリソースを直接的に費やす可能性は低くなります。必ずしもそうとは限らないかもしれません。しかし、組織は早い時点で悪意のある活動の大半を阻止できるようなセキュリティ対策を講じていれば、さらに高度な試みに注力することができます。シスコの前 CEO である John Chambers は、「企業には、すでにハッキングされている企業と、ハッキングされているのに気付いていない企業の 2 種類しかありません」と述べています。このことを重く受け止めれば、人、アプリケーション、データを強力に保護するために必要な戦略の展開に役立つはずです。

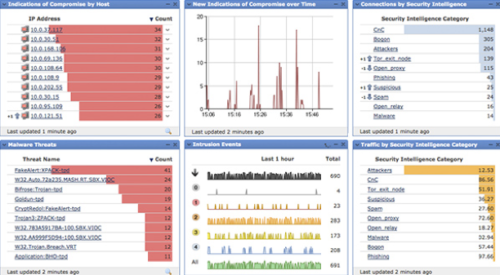

こうした階層の設定は 1 つの方法だけでは達成できません。攻撃者はネットワークの内外から侵入する可能性があるため、これらの階層が直線的ではないことは確かです。あらゆるセキュリティ計画の基本になると考えられるいくつかのセキュリティ階層を見てみましょう。

正面玄関から開始

テクノロジーの観点からすると、正面玄関と言えば私はファイアウォールを連想します。さまざまな面から考えて、この手段が適切なことは明白です。インターネットからの/へのアクセスの制限は、自宅の正面玄関の鍵のような役割を果たすので、ファイアウォールが最適な開始点です。今日の次世代ファイアウォールを使用すれば、アプリケーションを確認し、詳細なパケット インスペクションを実施し、最終的によりきめ細かい制御を提供できます。また、インフラストラクチャの変更に合わせて、ネットワークのセグメント内、さらにはクラウドにもファイアウォール テクノロジーが導入されています。

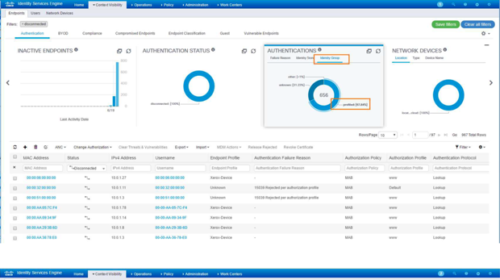

誰が、何に、どこから、いつアクセスできるか

ナカトミ プラザは、ドアに鍵がかけられ、警備員が配備され、セキュリティ カメラが設置されていました。物理的なセキュリティかネットワークのセキュリティかを問わず、アクセスを管理することは非常に重要です。私たちは、ネットワークにアクセスできる人(従業員、請負業者、ゲスト、CEO)、彼らがネットワークにアクセスする方法(企業ラップトップ、携帯電話、個人所有のタブレット)、アクセスする場所(本社、ブランチ オフィス、VPN)、さらにはその時刻を理解したときに、アクセスを許可または拒否する決定を下すことができます。Identity Service Engine(ISE)のようなソリューションを使用する、一歩進んだ今日のアクセス制御では、これらすべてを考慮してネットワーク上の特定のリソースへのアクセスを許可/拒否します。たとえば、ユーザが本社のエンジニアリング グループに属していて、企業支給のラップトップを使用して重要なサーバを更新しようとした場合、エンジニアはその操作を実行することができます。同じエンジニアが本社で、今度は個人所有のラップトップまたはタブレットを使用している場合は、アクセスを拒否される可能性があります。リソースへのアクセスの管理は、最も重要かつ困難なセキュリティ領域の 1 つです。

電子メール対策も重要

電子メールは、現在もマルウェアと侵害の最大の脅威媒体です。犯罪者は巧妙さを増していて、彼らから送信されるフィッシング攻撃、スパム、悪意のある電子メールは正当なメールとまったく見た目が同じです。したがって、本物と偽物の区別が非常に困難です。E メール セキュリティ ソリューションは、すべての着信および発信メールに適用することができます。これらのツールは、送信者と受信者を検証できます。コンテンツと添付ファイルも確認できます。ポリシーと Talos などのリソースからの情報に基づいているため、侵害された電子メールが受信者に配信されることはありません。電子メールが主要な通信ソースである限り、侵害の主要な手段として使用され続けるでしょう。

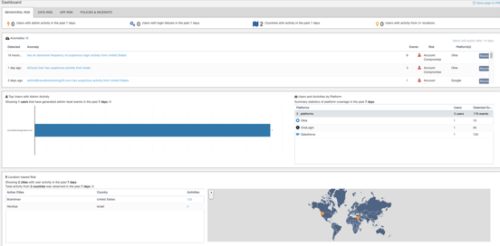

同じ場所(オフィス)で作業する時代は終了

現在、従業員のほぼ 50% はモバイルを使用しています。最近の従業員は、自宅、ホテル、コーヒー ショップ、飛行機の中でも働いています。そのため、どこからでも時間を問わずにデータにアクセスする必要性が生じています。そのデータを安全に保つことは、クラウド プロバイダーではなくデータの所有者の責任です。さらに、安全性の低い場所からデータにアクセスするユーザは、毎回、常に VPN を使用していると思われていますが、それは間違いです。最近の調査では、80% 以上の回答者がパブリック ネットワークに接続する際に VPN を使用していないことを認めています。ですから現在、悪人たちは 1 つのセキュリティ階層を通過しているのです。私たちは、クラウド ユーザ、アプリケーション、およびデータを保護しなければなりません。CASB(Cloud Access Security Broker)はその保護を実現するテクノロジーです。Cloudlock は侵害されたアカウントを検出し、異常を監視してフラグを設定し、クラウド アプリケーション、ユーザ、およびデータに対する可視性を提供します。

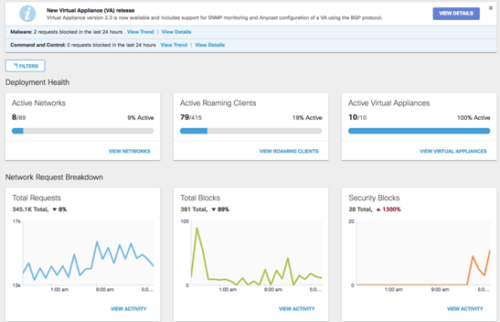

私たちが場所を問わずに仕事をするようになると、攻撃を受けるリスクは高まります。前述のように、最大の脅威媒体は電子メールです。こうしたメール内では、リンクをクリックすると多くのマルウェアが起動に繋がります。つまり DNS も、攻撃者が使用可能な手法の 1 つとなっているのです。実際、約 90% のマルウェアが DNS を活用しています。そこで Umbrella は、効率的なインターネット アクセスだけでなく、セキュアなインターネット アクセスも提供します。居場所を問わず、Umbrella はユーザを保護できるのです。

こうしたすべての階層を使用して「無記名債権」を保護しても、攻撃が発生しないとは保証されません。攻撃者は標的を獲得するために多くのリソースと時間を費やします。この手法を講じていただくことで、攻撃者が試そうともしないほど、皆さんの組織への攻撃が困難になることを願っています。人、アプリケーション、そしてデータ。多くのものを保護する必要がありますが、保護できなれば多くのものを失います。

正しい保護を徹底できれば、最後にあなたはヒーローになるはずです。

関連 URL:

統合アクセス制御サーバー ISE:https://www.cisco.com/c/ja_jp/products/security/identity-services-engine/index.html

クラウドセキュリティ Umbrella:https://www.cisco.com/jp/go/umbrella/

次世代型IPS&FW Firepower:https://www.cisco.com/c/ja_jp/products/security/firewalls/index.html

Eメールゲートウェイ ESA:https://www.cisco.com/c/ja_jp/products/security/email-security/index.html

CASB Cloudlock:https://www.cisco.com/c/ja_jp/products/security/cloudlock/index.html