この記事は、セキュリティ ソリューション担当カスタマー ソリューション ディレクターである Jeff Fawcett によるブログ「Why Organizations With Sensitive Research or Intellectual Property Need a Zero Trust Cybersecurity Framework Approach」

(2018/8/25)の抄訳です。

ゼロトラストの出現によって、セキュリティフレームワークの重点は、境界セキュリティから、センシティブデータの保護に移っています。両方とも非常に重要ですが、センシティブデータ重視のフレームワークへの移行にはメリットがあります。ゼロトラストのメリットを詳細に理解するには、次のような具体的なシナリオを検討するのがよいでしょう。

- 知的財産を所有する企業、または組織の買収/売却を実施中の企業

- 刑事司法情報サービス(CJIS; Criminal Justice Information Services)データを保護する必要なある州、郡、または大都市

- 産業用制御システム(ICS)、電力、水、道路、建物の管理

- 公共インフラストラクチャのセキュリティ

上記のシナリオを利用して、理解する必要のある以下のような基本事項を確認していきましょう。

- 重要な情報を狙っている人は誰か。

- 情報はどこに保管されているか。

- 不正な攻撃者はどのようなことができるか。

- すぐに対応する必要がある、大きなギャップとは何か。

- ハードウェアの正確なインベントリを管理できていますか。知らないものを保護することはできません。

- 利用しているソフトウェアのインベントリやそのアプリケーション フローを把握していますか?クラウドへの移行が失敗する原因のほとんどは、アプリケーションの依存関係に関する情報の不足にあります。

- 自社の主なリスクは何ですか(脅威、ブランド イメージ、罰金、コンプライアンス)。

- センシティブデータを構成している上位 50項目を把握していますか。データを完全に分類できている企業はほとんどありません。

- センシティブデータの上位 50項目が現在どこに存在しているかを把握していますか。

- セグメンテーション、特権昇格、モニタリング、多要素認証に関して、自社の組織はどのような対応ができますか。

- 特権昇格(ユーザおよびアプリケーション プロセス)を特定できますか。

- セキュリティ ソリューションは統合されていますか。自動化されていますか。同じインテリジェンスを使用していますか。

ここで、必要な人材、プロセス、テクノロジーに関して自社がどのような状態にあるかを分析してみましょう。ほとんどの組織は、すでに所有しているリソースやテクノロジーを活用する必要があります。また、どこにギャップがあるかを理解して、今後 1 ~ 3 年でそのギャップに対応できるようにする必要もあります。シスコアドバンスドセキュリティサービスは、分析、戦略立案、導入分析、設計、パイロット、導入作業を通じてお客様をサポートします。

シスコアドバンスドサービスのワークショップは、ギャップがどこにあるかを理解し、最適な対応方法を見つけ、作業の優先順位を設定することができます。このエンドツーエンドのアプローチによって、お客様が重要な使用例に対応し、必要な成果を得られるようにサポートします。

主なシスコのゼロトラスト関連サービス

- 戦略、リスク、IT ガバナンス策定

- セキュリティ戦略およびポリシー

- セキュリティ プログラム成熟度評価

- サード パーティ リスク プログラム

- セキュリティ プログラムの開発

- ID およびアクセスの管理

- インフラストラクチャのセキュリティ

- ネットワークアーキテクチャのアセスメント

- 統合、自動化、高度な分析

シスコは、このような課題を持つ組織を積極的にサポートします。ゼロトラストに対応するための実践的なシステムアプローチの判断に有効な製品およびサービスの実績があります。担当のシスコセキュリティサービスチームにご連絡ください。これらの製品/サービスを通じてお客様をサポートします。

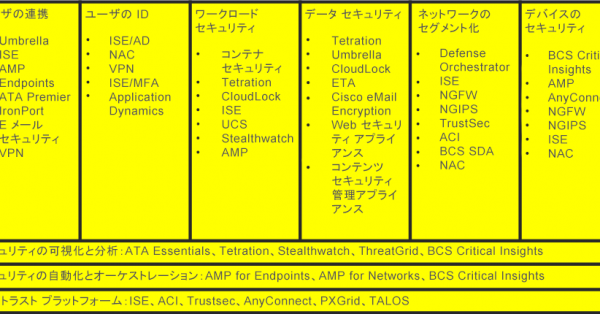

ゼロ トラスト エコシステムの 9 つの柱(Jeff’s view)

ゼロトラストに関する情報については、シリーズの最初のブログをご覧ください。

ゼロトラストを詳しく理解するには、こちらにアクセスしてください。

ゼロトラストに関する新たなブログを今後も投稿する予定です。

ここをクリックすれば、ゼロ トラストのブログが投稿された際に電子メールで通知されます。