Cisco Live US 2018 開催日の前日、6月10日に脅威インテリジェンス Cisco Talos による、防御者による防御者のための会議「Talos Threat Research Summit」が実施されました。

サミット開催の目的と内容

Talos Threat Research Summit は 、ユーザおよびネットワークの保護を支援することを目的とした会議です。今回が初の試みで、シスコおよびサードパーティの経験豊富な壇上者から、最新の脅威状況の傾向や防御に関する専門知識を共有する機会となりました。

Talos Threat Research Summit は 、ユーザおよびネットワークの保護を支援することを目的とした会議です。今回が初の試みで、シスコおよびサードパーティの経験豊富な壇上者から、最新の脅威状況の傾向や防御に関する専門知識を共有する機会となりました。

シスコ自らが率先してネットワーク脅威の経験を語ることにより、生きた知識をメインテーマとして、今まさに脅威にさらされている防御者にとって役立つ内容が多く含まれています。

シスコ CSIRT ( Defending Cisco [TALGEN-1002])

シスコ CSIRT(Cisco Computer Security Incident Response Team)とは、サイバー インシデントに関連した攻撃からの予防、収集、検知、防御、軽減という一連のオペレーションを実施しているセキュリティ専門家チームのことです。オライリー・ジャパン社から出版された『実践 CSIRTプレイブック ―セキュリティ監視とインシデント対応の基本計画』を読まれた方、もしくはシスコ CSIRT メンバーよりお話を聞かれた方はご存知かもしれません。

シスコシステムズ社では10年以上に渡り、CSIRT 組織を運用しています。シスコ CSIRT には、8 拠点以上で 100 人以上の CSIRT メンバーを在籍しており、日々の業務の中で培ったツールを誰でも使えるように公開もしています。

シスコシステムズ社では10年以上に渡り、CSIRT 組織を運用しています。シスコ CSIRT には、8 拠点以上で 100 人以上の CSIRT メンバーを在籍しており、日々の業務の中で培ったツールを誰でも使えるように公開もしています。

Open Source Threat Intel: GOSINT

少し特殊な点は、通常の CSIRT ではあまり実施しない領域としてシスコ自身が買収した企業の技術や製品の統合、ソリューションデザインや配置モデルの検討、時にはマルウェアのリバース エンジニアリングまでも実施していることです。またセキュリティ監視から情報漏えいインシデントなどをカバーするアプローチや実践方法は、プレイブックとしてまとめており、刻々と変化する脅威に合わせて、インシデント レスポンス チームによって作り変えられています。

シスコでは機能するインシデント レスポンス チームには、以下の 4 つが必要だと定義しています。

- MGT SUPPORT:経営層からのサポート

- TECHNOLOGY:技術

- PEOPLE:人

- PROCESSES:プロセス

どれも一朝一夕で作り上げられるものではありませんが、日々出現する新しい脅威に晒されていることを認識した上で、中長期的な視点でインシデント レスポンス チームを作り上げていこうとしている方々に参考となる情報が多く存在していました。

また、シスコがどのようなテクノロジーや製品を使い、日々どれだけの数の脅威を防ぎ、すり抜けてしまう脅威にどう対応しているのか、あまり語られることのない具体例を開示した内容でしたので、どなたにとっても貴重なセッションとなっていたことは間違いありません。

過去から学ぶ Infosec( Infosec time machine [TALGEN-1004])

このセッションでは、1990 年代から現在に至るまで、組織内の IT セキュリティはどのような変化を乗り越えてきたのか学ぶことができます。ここ数年でインシデントや脆弱性について、ニュースメディアで目にする機会が増えているように思えます。今後も IoT(Internet of Things)や OT(Operations Technology)が発展していく大きな流れの中で、過去を振り返り現在のセキュリティ対応を再確認することは重要な機会となります。

さらにそうした変化だけではなく、近年の脅威から学ぶことも大切です。WannaCry、BadRabbit、Nyetya、Olympic Destroyer など、2017年から 2018年にかけて様々なマルウェアによってインシデントが発生しました。また日を追うごとに、より高度なテクニックが施されています。それぞれ異なる手法が用いられているため、それぞれに得られる教訓は異なりますが、まとめると次のようになります。

- 組織の資産管理の徹底

- パッチを当てる

- Admin 権限を限定する、ログを取得する

- セグメンテーション、セグメンテーション、セグメンテーション

どれもやらなければいけないと理解していても、組織が大きくなればなるほど実現が困難になっていきます。次のインシデントに備えて、準備を怠らないようにしていたいものです。

暗号化されゆく世界での可視化の重要性( The importance of visibility in a world where we are going blind [TALGEN-1007])

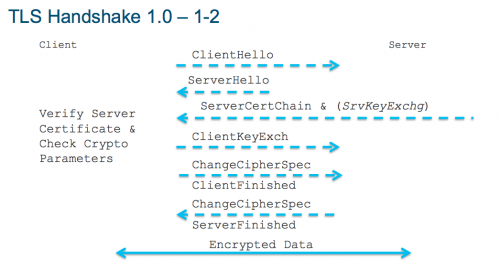

IT 担当者であれば誰もが、プライバシー、暗号化、セキュリティと聞いて頭を悩まし、その機会がますます増えていると感じているのではないでしょうか? 現在も組織やイベントでは、半数以上の通信が暗号化されています。(中には TLS1.0 を利用しているアプリケーションも存在していますが、POODLE といった脆弱性があるため、本来は望ましくありません。)加えて 2018年中にリリースされる Google Chrome 68 より、HTTPページには「Not Secure」と警告が強化される予定があることも追い風となり、今後さらに暗号化通信が増えることが予測されています。(Google Security Blog: A secure web is here to stay 参照)

こうして暗号化されてゆく世界では、悪意のある攻撃者がそれを利用しているという不都合な真実を認識する必要があります。では組織は暗号化された通信をどう扱えばよいのか、そのヒントについて語られました。

最初に考えるべきは、全てを復号化して監視する必要があるかどうかです。組織がデータセンターにおいてゲートウェイを全ての通信が通らないのでれば、別のアプローチを考えることも必要です。シスコでは復号化せずに暗号化通信の中から悪意ある通信を見つけ出す研究を実施してきました。そしてそこから得た知識を製品に実装しております。

またエンドポイントからは暗号化される前のデータを取得可能となりますので、そこから必要なデータを集めるということもアプローチの 1 つとして紹介されました。

- シスコネットワークテレメトリーの利用 – Stealthwatch ETA(Encrypted Traffic Analytics)

- エンドポイントからの情報収集 – Anyconnect NVE w/ Stealthwatch

- Cisco Security Connector

- Android の MDM によるログ取得

ここでは、暗号化通信から判定する方法、暗号化される前のログで判定する方法、大きく 2 つに分かれます。後者は Anyconnect NVE や Cisco Security Connector 以外の方法でも、DNS を利用して悪意あるサーバとの通信が始まる前に止めるという方法もあります。DNS による情報収集だけでなく止めることもでき、しかも簡単に実装できる点は評価されるべきです。

- DNS による情報収集&フィルタリング – Cisco Umbrella

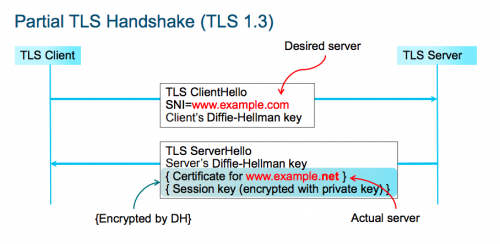

このセッションの最後に、今後標準化される TLS1.3 の実装についても議論が行われました。現在 IETF にて標準化が進められている TLS1.3 が普及した時、クライアントとサーバ間のやり取りは、現在の TLS 1.0 – 1.2 とは異なります。今後 TLS1.3 でも MiTM(Man-in-The-Middle)によるゲートウェイでの復号化・暗号化が可能になることが予想されますが、現在の実装モデルとは異なり、より高密度な処理 (≒より高価な処理エンジン)が求められることになりそうです。本当に、全てを復号化していくことが良いのか、考えされられます。

The Transport Layer Security (TLS) Protocol Version 1.3 – Draft

Talos Threat Research Summit のまとめと振り返り

「防御者による防御者のための会議」であり、Cisco Talos 自身が出席したい内容の会議として、「Talos Threat Research Summit」は開催されました。最新の実用的な情報を多く含み、そうした内容から日々の防御策に役立つ内容を多く含んでおり、会議後には 240 人を超えるセキュリティ防御に重点を置く登壇者と参加者が、情報交換できる場も設けられていました。

多くの IT 担当者にとって、セキュリティは関心が高いトピックの 1 つですが、なかなか情報交換したり、最新の脅威について知る機会がないように思えます。また脅威インテリジェンスと呼ばれる組織による情報公開の場は少なく、この会議はそうした常識にとらわれない有意義な機会となりました。引き続き、Cisco Talos の活動に注目していきたいと思います。

おまけ: 悪意あるOLEの分析と検知(Analysis and Detection of Malicious OLEs [TALGEN-1006])

OpenSource Snort IPSシグネチャの書き方と、具体的な事例における Snort シグネチャの中身を Cisco Talos のエンジニアが紹介するセッションです。かなりテクニカルに深い内容ですが、こうしたことを学べるのも、Cisco Talos が開催したサミットならではだと感じました。