この記事は、セキュリティ ビジネス グループの高度脅威ソリューション担当テクニカル マーケティング エンジニアである Evgeny Mirolyubov によるブログ「Take incident response to the next level with AMP for Endpoints and Cognitive Threat Analytics」

(2017/8/23)の抄訳です。

シスコのデータによると、侵害は、1,000 シートあたり毎週 5 ~ 10 件起きています。その数は驚異的であり、従来の防御策の限界を物語っています。これらの攻撃のほとんどは、既知の攻撃者によって配布されたマルウェアを再パッケージ化したものを使用して実行されます。また、このような攻撃は、かなり長い間未検出のままであるだけでなく、さらなるマルウェアによってエスカレートする傾向にあると見られます。典型的なシナリオは、一見無害な無料ツールのダウンロードから始まります。そのツールにはアドウェアがバンドルされており、やがて、悪意のある広告が Web ブラウザに表示されます。その後、さらに多くのデータが収集されるに至った時に初めて、情報窃取やバンキング型トロイの木馬からランサムウェアまで多岐にわたる別のマルウェアの存在に気づきます。そしてついに、盗まれたデータが使用され、標的型攻撃が行われるのです。これに効果的に対応するにはどうしたらよいのでしょう。

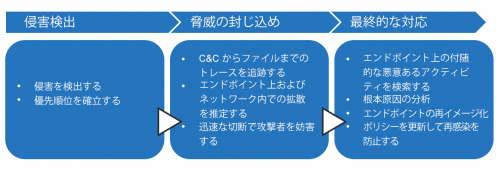

これらの問題に対処するために、シスコの高度なセキュリティ ポートフォリオを使用して、侵害の検出と緩和を行いましょう。この記事では、未知の感染または全面的な侵害(境界防御を突破したもの)を検出し、それがどのように起こったのか解明し、これまでにない速さでそこから復旧する方法について、説明します。わかりやすくするために、

3 段階のプロセスに焦点を当てましょう。

- 侵害検出と優先順位付け – 侵害の存在とその目標を明らかにします。

- 脅威の封じ込め – データ漏洩の危険の重症化を防ぐためには、迅速な行動が必要です。

- 最終的な対応と修復 – より徹底的な根本原因分析と適切なクリーニング。

侵害検出と優先順位付け

侵害の検出は、3 つのステップの中でも最も困難な課題です。侵害が起きたということは、攻撃者がすべての防御を通過したことを意味します。おそらく攻撃者は他人になりすまし、収集した情報を使用して、悪意のある行為をさらに行おうとするでしょう。侵害に至る攻撃には 2 つのタイプがあります。1 つ目は、マルウェアの新しい亜種またはポリモーフィック型亜種を使用する従来の攻撃者に代表されるタイプです。2 つ目は、まったく新しい攻撃あるいは攻撃者です。セキュリティ データベースおよびフィードにはそれらのカバレッジがないので、汎用的な分析に基づく検出システムが必要になります。

調査を始める前に、アナリストは優先順位付けの方法を決定しなければなりません。実用性を高めるためには、危険性を自動的に判断し、できるだけ多くのコンテキストと合わせて集計することが望まれます。しかし、それは困難です。考えてみてください。私たちが立ち向かおうとしている相手は、おそらく、エンドポイント感染をやり遂げたマルウェアなのです。その正確な起源と目的をほんとうにわかっている人は、たぶん誰もいません。独自のサンプル、ドメイン、通信パターンの作成は、今や商品となっています。また、実際の悪意あるミッションが変化することもよくあります。攻撃者はご都合主義なので、最初の足掛かりを得た後でマルウェアの舵を切る可能性もあります。実際の悪意あるアクティビティを完全に予測することは不可能ですが、攻撃者の意図を適切に推定できれば、非常に有益です。これを解決するために、シスコは次のような手法を使います。

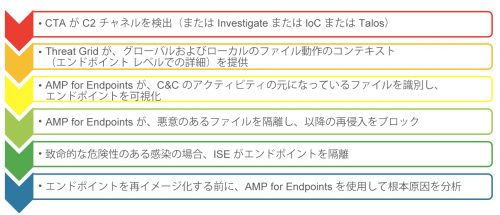

- コマンド アンド コントロール通信の行動類似性によるキャンペーンの分類 –Cognitive Threat Analytics(CTA)は、観察された動作にネイティブに基づいたリスク レーティングを、すべての検出について提供します。さらに、行動類似性によって、既知の悪意あるキャンペーンと同じ属性に分類されると、手法、意図、推奨される修復手順に関する詳細を含む、キャンペーンの説明が提供されます。

- グローバル サンドボクシング データベースの相関関係による攻撃予測 – Threat Grid は、起源または動作を同じくするマルウェアで過去に観察された行動に基づいて、特定のミッションが行われる可能性を推定します。これは、攻撃者が保有する武器とその利用確率に見合ったものとなります。

- 実行されたマルウェアおよび IoC の存在の遡及的検出 – AMP for Endpoints は、ファイルの性質にかかわらず、ファイル アクティビティを記録します。悪意のある動作が後から検出された場合、AMP は、脅威の全履歴が含まれたレトロスペクティブ アラートをセキュリティ チームに送信します。それには、マルウェアの発信場所、過去にいたことのある場所、現在の行動が記録されます。

脅威の封じ込め

侵害から数時間もしないうちにデータ損失に至ることがあります。そこで、このフェーズでは、コマンド アンド コントロール チャネルから個々のプロセスおよびファイルへのトレースを追跡して、それらを停止および削除できるようにすることを目標にします。同じトレースを、拡散の推定にも使用します。ここで重要になるのが、速度と自動化です。これはフォレンジック演習などではないのです。セキュリティ アーキテクチャは、それらのトレースを明らかにし、迅速に切断することで攻撃の継続を妨害する必要があります。また、攻撃に呼応する悪意あるドメインと IP もブロックする必要があります。このステップには次のような作業が含まれます。

- C&C からエンドポイント上の特定のファイルまでのトレースを追跡 – AMP for Endpoints を CTA と統合することで、ホスト上の特定のファイルやプロセスに C&C 通信を関連付けることが容易になります。

- エンドポイント上およびネットワーク内での拡散の推定 – AMP for Endpoints のデバイス トラジェクトリ機能およびファイル トラジェクトリ機能により、デバイスおよびファイル レベルでの詳細情報を表示するとともに、ファイルが見つかった他のマシンについての情報も提供します。

- 悪意のあるファイルおよびネットワーク通信をブロックするポリシーを環境全体に適用 – AMP for Endpoints コンソールでアウトブレイク コントロール機能を使用すれば、ファイルの隔離や C&C の IP アドレスおよびドメインとの通信のブロッキングを容易に行えます。

最終的な対応と修復

即時の対応でデータ漏洩の喫緊の危険を阻止できても、それによってマルウェアが完全に根絶されエンドポイントが安全に使用できるようになることは、あまりありません。第 1 に、他のコンポーネントや攻撃のバックアップ メカニズムが、おそらく存在しています。第 2 に、根本原因を突き止めていないので、再感染に対する脆弱性がまだ残っています。最後に、いったんマルウェアがインストールされると、多くの場合、それによってマシンのセキュリティ ポスチャがダメージを受けます。その結果、大多数の侵害の自動クリーニングができず、エンドポイントの再イメージ化が必要になります。将来の攻撃を防ぐためには、ポリシーの更新が必要な場合もあります。このステップには次のような作業が含まれます。

- エンドポイント上での付随的な悪意あるアクティビティの検索 – デバイス トラジェクトリ機能を使用してエンドポイント上のプロセスおよびファイル実行を視覚的に表すことで、感染前の状況や、関連している可能性のある他のコンポーネントを、より詳細に把握します。

- 根本原因の分析 – 同じ経路から入り込もうとする攻撃者を確実に遮断するためには、エンドポイントの再イメージ化の前に根本原因の分析を行う必要があります。AMP for Endpoints は、ネットワークへのマルウェア侵入を許したと思われるア

プリケーションの特定に役立つほか、それらのアプリケーションの脆弱性も指摘します。 - 影響を受けたエンドポイントのクリーンアップ – 最近の感染は複雑化しているので、アクティブな感染によってエンドポイントにもたらされたすべての変化を記録または予測することは、ほとんど不可能です。したがって、侵害されたマシンの最も効果的な駆除方法は、再イメージ化です。危険性が低度または中度の感染の場合は、エンドポイント駆除ツールを使用して感染を駆除することもできますが、その場合は、再感染しないように細心の注意を払ってください。

- 再感染を防ぐためのポリシー更新 – 駆除が終わったら、ポリシーを見直し、それに基づいた更新を行う必要があります。

これまで見てきたように、侵害への取り組みにはいくつかのステップがあります。これらは非常に迅速に行うべきであり、使い方を入念にオーケストレーションした上で各ツールを使用することが必要です。まず、侵害を検出してその優先順位を決めるための強力な分析プラットフォームが必要です。その後、C2 通信に関するコンテキスト情報を収集し、エンドポイント上の悪意あるファイルまたはプロセスにそれを関連付けます。致命的危険レベルの侵害(データ漏洩など、組織にダメージを与えるもの)の場合は、それらのファイルおよび通信を即座にブロックし、次いでエンドポイントを自動的に隔離します。最終的な対応では、より多くの時間をかけて、エンドポイントの評価、他の攻撃コンポーネントの発見、根本原因分析の実行、クリーンアップを行います。

データの窃取が始まるまで、わずかな時間しかありません。

シスコの高度な脅威ソリューションを使用したインシデント対応の実施例をご覧ください。

シスコの高度な脅威ソリューションの詳細情報については、下記 URL の Cisco Live セッションでご確認ください。

https://www.ciscolive.com/us/learn/sessions/session-catalog/?search=brksec-2047&showEnrolled=false [英語]