注目の脅威:エクスプロイト キットが世界中に拡散、150 ヵ国以上が被害に

|

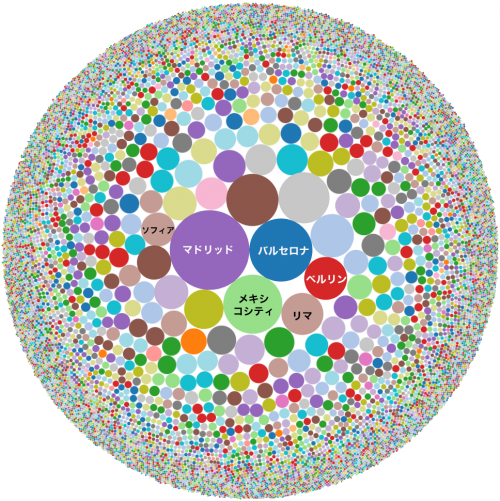

150 ヵ国以上におよぶ 10,000 以上の都市で Nuclear の活動を検出 |

投稿者:Nick Biasini

概要

Talos は常に脅威の状況を監視しています。エクスプロイト キットは、その中で常に進化を続けています。Talos の目標は、エクスプロイト キットを発見および公開してその活動を停止させ、一般のインターネットユーザが標的になって被害を受けるのを食い止めることです。Talos は、Angler エクスプロイト キット![]() をかつてないほど綿密に分析し、これまで知れられていなかった活動の詳細を明らかにすることができました。現在は、Nuclear エクスプロイト キットに重点的に取り組み、同じように、その詳細がわかってきました。

をかつてないほど綿密に分析し、これまで知れられていなかった活動の詳細を明らかにすることができました。現在は、Nuclear エクスプロイト キットに重点的に取り組み、同じように、その詳細がわかってきました。

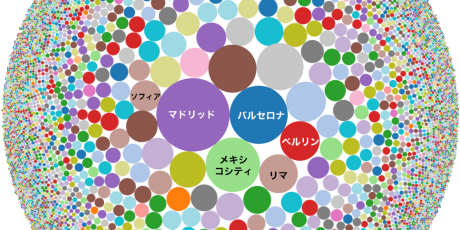

Nuclear エクスプロイト キットは長年にわたって絶えずユーザを侵害してきました。しかも、新しいエクスプロイト キットを開発しながら効果的に進化を遂げています。また、Nuclear エクスプロイト キットは、現在活発に活動中の他の多くのキットに比べて、検出されることが非常に少ないキットです。このキットの活動を詳細に調査しようとしたのは、このように全貌が明らかになっていないことが理由の 1 つです。わかったのは、この高度な脅威が、150 ヵ国超におよぶ 10,000 を超える都市でユーザを標的にして侵害しているということでした。

チームはデータの調査を続け、Nuclear EK をホストしていた 10 ~ 15 の IP のリストをまとめました。その結果、Nuclear EK の活動をホストしているプロバイダーに調査を集中させることができました。この時点で、最初の重要な要素である、DigitalOcean が特定されました。チームがトラッキングしていた、事実上すべての Nuclear の活動が、DigitalOcean でホストされていたと断定することができました。Talos は、DigitalOcean に連絡を取り、Nuclear が活動していたことと、その脅威に関連する詳細について、情報を提供しました。DigitalOcean のセキュリティ チームは、ホストでの活動の悪意性を検証し、ホストの停止中に、Talos と協同で有益なインテリジェンスを構築し、キットがどのような活動をしているかを明らかにしました。

プロバイダーのアカウント詳細

ここで Nuclear と Angler の攻撃者の戦術を簡単に比較してみましょう。Angler の活動は、複数のプロバイダーのユーザ アカウントに関連しています。アカウントは大量のサーバに接続し、盗んだクレジット カードで支払いをしていました。Nuclear はこれとはまったく違いました。Nuclear をホストしていたアカウントは、従来の支払い方法を避けてクーポン コードを利用し、慎重に 1 つのホストにしか登録しないようにしていました。調査の最初の数週間に、チームは DigitalOcean に、新たな Nuclear サーバのインスタンスがあることを通知しました。DigitalOcean はそのサーバをシャットダウンさせました。すると、すぐに別のホストが立ち上げられたのです。

この調査で、悪意のある活動をホストする際の、Angler と Nuclear のアプローチに興味深い違いがあることがわかりました。また、攻撃者が進化して、不正な活動を巧みに続ける方法についても明らかになっています。攻撃者は、有名な無料電子メール サービスを利用して複数のアカウントを作成し、常に異なる電子メール アドレスやホストを使っていました。

活動の規模

悪意のある活動をホストしている 1 台のサーバの 1 日の活動を分析すると、約 60,000 の一意の IP がその特定のサーバに接続していることがわかりました。この活動の規模は、これまでのデータ分析から想定していた規模をはるかに超えています。

そこで次に疑問になったのは、「この活動はどうやって検出から逃れ続けられているのか」ということでした。その答えは、明白でしたが驚くべきことでした。それは、ポルノ/アダルト関連の Web サイトだったのです。チームは、このトラフィックの参照元を調べ始めました。そして、IP の約半数が、あるポルノ サイトでホストされていた 1 つの Web カメラ広告からのものだということがわかりました。以下がそのサイトの検閲済みのバージョンです。

このカメラ広告が表示されている間、1 日に 25,000 を超える IP が Nuclear にリダイレクトされていました。スペイン語の「chicas」という単語が右下の隅に使用されていることから、このキットは非英語圏の国を対象にしていた疑いがあるという仮説が導かれました。

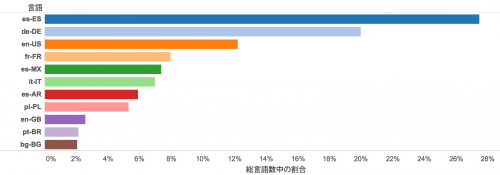

言語に関するデータ

使用されていた言語の内訳を見てみると、その仮説を裏付ける要素がいくつか見つかりました。ログに記録された HTTP ヘッダーには「Accept-Language(使用可能言語)」に関する情報が含まれており、そこから以下のような使用言語の一覧をまとめることができました。

ヘッダー情報に記載されていた言語の中で一番多かったのが英語ではないことは想定通りでした。最も多く使われていたのはスペイン語とドイツ語で、次に英語が続きます。フランス語、イタリア語、ポーランド語もかなり使われていました。

この調査結果と、世界でこれらの言語を母国語とする人の数との関連を、見てみました。2007 年のデータ![]() によると、世界で英語およびスペイン語を母国語とする人の数は、それぞれ 5.52 % と 5.85 % で、ほぼ同じです。しかし、ドイツ語(1.39 %)は、英語とスペイン語を母国語とする人の 4 分の 1 で、フランス語(1.12 %)、イタリア語(0.90 %)、ポーランド語(0.61 %)を母国語とする人口も、他の言語に比べてかなり少ないと言えます。この情報に基づき、影響を受けた IP を起点にして、トラフィックがどこで発生したのかを特定することを始めました。

によると、世界で英語およびスペイン語を母国語とする人の数は、それぞれ 5.52 % と 5.85 % で、ほぼ同じです。しかし、ドイツ語(1.39 %)は、英語とスペイン語を母国語とする人の 4 分の 1 で、フランス語(1.12 %)、イタリア語(0.90 %)、ポーランド語(0.61 %)を母国語とする人口も、他の言語に比べてかなり少ないと言えます。この情報に基づき、影響を受けた IP を起点にして、トラフィックがどこで発生したのかを特定することを始めました。

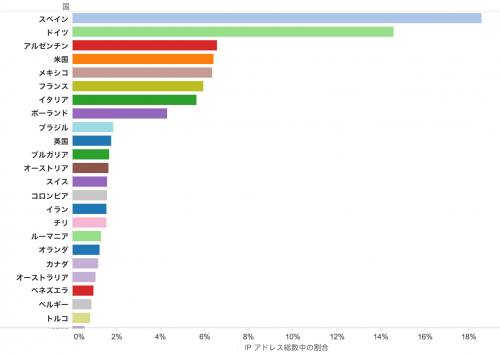

IP の地理的内訳

Talos は、約 60,000 件の IP アドレスを取り上げて、発生元の国や都市などの基本的な地理情報の追跡を始めました。その結果は、前述した、HTTP ヘッダーから得た考察を、裏付けるものでした。スペイン語圏の国が活動の大きな割合を占めていました。

スペインが最大の標的国で、このサーバと通信していたホストの約 20 % を占めていました。ドイツも、被害を受けた可能性があるユーザの約 15 % を占めていました。実は米国は、4 番目に多くの被害を受けた国となっており、ホストの割合はメキシコとほぼ同じでした。メキシコは、米国に比べるとインターネットに接続している人口がかなり少ないにもかかわらず、被害はほぼ同じであったということが、地理的データから明らかになった最も顕著な特徴の 1 つです。また、米国にはスペイン語を母国語とする人が 4,100 万人![]() 存在しており、この人達が米国の被害者の一定の割合を占めている可能性があります。

存在しており、この人達が米国の被害者の一定の割合を占めている可能性があります。

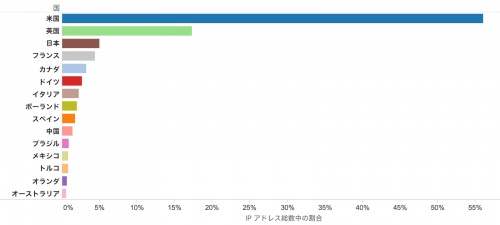

Angler に関する以前の調査からも同様のデータが得られましたが、両者にはいくつか明らかな違いがあると言えます。以下からわかるように、Angler では、被害を受けた可能性のある人が、英語圏の国に集中していました。

Angler の被害の約 75 %は米国と英国で発生していました。もう 1 つ注目すべき点は、関連している国が非常に少ないことです。Angler の被害は、15 ヵ国でしか発生していません。Nuclear 活動範囲はもっと広く、100 を超える国から Nuclear サーバにトラフィックが送信されています。イランやベネズエラなどといった国からも、驚くほど多くのトラフィックがあります。Nuclear は、米国や英国を避け、世界中のその他の国からユーザを引き寄せることに注力していたように思われます。前述のように、Angler などの他のエクスプロイト キットは、英語圏の国を重点的に標的にしていました。Nuclear は他のキットとのユーザ獲得競争を避けようとしていたとも考えられます。

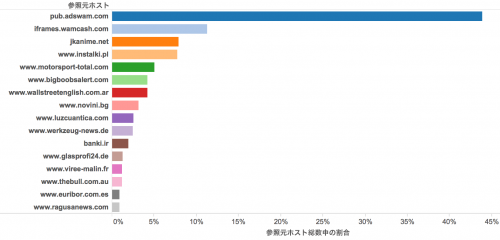

参照元とユーザ エージェント

次に調査をしたのはトラフィックの参照元です。調査の結果、データは地理的分析で示した結論をまたも裏付けるものでした。前述のポルノ広告に関するデータで 7,500 を超える一意の参照元を発見しました。それらがリダイレクトの大きな割合(約 45 %)を占めていました。そのデータでさまざまな TLD が発見されたことも注目すべき点です。チームは、英米以外の地域や欧州の非英語圏の国に関連した TLD を大量に発見しました。

これには、被害を受けた Web サイトおよびマルバタイジングの両方が関与している可能性があります。チームが分析してきた傾向からすると、両者は別のタイミングで利用されており、今回の活動はマルバタイジングに非常に重点を置いていたようです。

ユーザ エージェント データから、マルバタイジングが特定のユーザを標的にする上で効果的であることが明らかになりました。またデータから、ユーザの 65 % が、Windows 7 または Windows 8 で Internet Explorer 11 を使用していたことも、特定できました。Web ブラウザでのフィルタリングは、オンライン広告の一般的な機能で、少なくとも今回のケースではそれが非常に効果的であったと思われます。

エクスプロイト キットの分析

以下のいくつかのセクションでは、エクスプロイト キット自体の動作に関して発見したことを説明します。Angler に関して以前経験したように、Nuclear はプロキシ サーバを使用してユーザと直接やり取りしています。今回のケースでは、このシステムは、144.76.82.55 のエクスプロイト サーバに接続されていました。プロキシ サーバに送信された GET リクエストについて調べてみると、いずれの場合も、対応する GET リクエストがエクスプロイト サーバにアウトバウンドされていたことを発見しました。この活動は、以前に見られたような非標準ポートではなく、80 のポートを使用していました。また、このキットは、被害者の IP アドレスや言語など、いくつかの情報を HTTP ヘッダーに付加していると思われます。以下は、そのような HTTP ヘッダーの例です。

これは、プロキシ サーバ自体が実施しているロギングが比較的不十分であることと関係している可能性があります。このプロキシ サーバは、システムで事実上すべてのロギングを無効にしており、Angler のケースで見たのとほぼ同じ NGINX 設定を使用していました。以下は、Nuclear サーバで見つけた NGINX 設定をコピーしたものです。

これを見ると、このプロキシの設定がトラフィックにヘッダー情報を付加してエクスプロイト サーバに転送していることがわかります。もう 1 つ重要な情報があります。ユーザ エージェントのチェックです。あるキーワードがユーザ エージェントに含まれている場合、エクスプロイト キットは 404 を返します。キットがチェックしているのは以下のキーワードです。

- MRSPUTNIK

- LSSRocketCrawler

- CPython

- SeaMonkey

- NetcraftSurveyAgent

- McAfee

- masscan

- Bada

- Playstation

- Nintendo

- Xbox

- Screenshoot

- Screenshot

- Genieo

- Crawler

- facebookexternalhit

- BIDUBrowser

- fMcAfee

上記の内いくつかは明らかにセキュリティ製品に関連したもので、その他はゲーム機やスクリーン ショット ユーティリティ、Web クローラなどのテクノロジー関連です。これは、侵害できないシステムに配信されるランディング ページの量を減らす上で、効果的かつ興味深い方法です。設定を見ても見つからなかったものの 1 つに、ヘルス モニタリングの方法があります。ヘルス モニタリングは、ここで設定されてはいませんが、ほかの方法で実施されていました。5 分ごとに GET リクエストがエクスプロイト サーバ自体からプロキシ サーバに送信されているのが確認されたのです。

これは興味深いヘルス モニタリングのフローです。というのは、エクスプロイト サーバからプロキシ サーバに送信され、その後また、エクスプロイト サーバで応答を受け取るようになっているからです。以下は、実際に返されたトラフィックのサンプルです。

サーバは、毎回、x を 47 個つけて返信します。この循環式のデータ フローがヘルス モニタリングとして機能していましたが、他のサーバからリモート ロギングされた形跡は見当たりませんでした。もう 1 つ奇妙なのは、バックエンドの通信に、違うバージョンの HTTP が使用されていることです。プロキシ サーバから来ているリクエストはすべて、Web トラフィックの標準である HTTP/1.1 を使用しています。一方、プロキシ サーバからエクスプロイト サーバへのトラフィックは HTTP/1.0 を使用していました。以下はヘルス モニタリング リクエストの例です。

エクスプロイト

チームが分析したエクスプロイト データから、Nuclear も、大半のエクスプロイト キットのように、Adobe Flash の脆弱性を重点的に利用してユーザを侵害していることがわかりました。興味深いことに、調査したすべてのトラフィックで、Silverlight の脆弱性が不正利用された形跡はまったく見られませんでした。Silverlight は現在、Angler と Rig エクスプロイト キットで不正利用されています。ただし、Flash が脆弱性の約 80 %を占め、そのなかでも 2、3 の脆弱性が集中的に利用されています。

調査では、約 45,000 の Flash ファイルを対象にしました。これらのファイルは集中的に使用されていましたが、まる 24 時間で見つかったハッシュは 96 種類しかありませんでした。さらに各ハッシュはわずか 1 時間しかアクティブになっておらず、再利用された形跡は見られませんでした。

ペイロードに関して言うと、ランサムウェアの亜種に他の脅威がいくつか混じっているものが、大勢を占めていました。これは現在のエクスプロイト キットすべてに一貫した傾向です。ランサムウェアは効果的で、不正な活動が収益に直結するからです。最近の Talos の投稿で、Nuclear が Tor を投下して不正利用し、最終的なペイロードを匿名で構築し始めているという記事を、掲載しました。この事実は、調査員がエクスプロイト キットの悪意のあるペイロードを発見し続けているなかで、エクスプロイト キットの傾向における 1 つの大きな転換点になっているのかもしれません。

IOC(セキュリティ侵害の痕跡)

Nuclear エクスプロイト サーバ:144.76.82.55

まとめ

エクスプロイト キットは常にアクティブで、進化を続けながらユーザを侵害しています。Talos は、それらの脅威を防御するコンテンツを開発してユーザを保護するだけでなく、脅威の動作の仕組みを明らかにし、プロバイダーと協力して脅威の状況から消し去ろうとしています。これまで調べてきたように、脅威を調査する者とホスティング プロバイダーが連携することが、この活動を成功に導く鍵となります。ここで、別のプロジェクトの例をご紹介します。意欲的なプロバイダーが攻撃者の活動を明らかにして、将来的にこのタイプの攻撃をさせにくくしようという取り組みです。

プロジェクト Aspis![]() は、この目的のために特別に立ち上げられました。支援いただけるホスティング プロバイダーは、お気軽に Talos にご連絡ください。現在の環境に脅威が存在しているかどうかにかかわらず、Talos は常にプロバイダーの方々との連携を強化していきたいと考えています。このような企業間協力こそ、世界中の人々をこのような脅威の影響から守るために重要なのです。

は、この目的のために特別に立ち上げられました。支援いただけるホスティング プロバイダーは、お気軽に Talos にご連絡ください。現在の環境に脅威が存在しているかどうかにかかわらず、Talos は常にプロバイダーの方々との連携を強化していきたいと考えています。このような企業間協力こそ、世界中の人々をこのような脅威の影響から守るために重要なのです。

今回の調査では、エクスプロイト キットが侵害の標的を絞る方向に変化しているという興味深い傾向が観察されました。エクスプロイト キットの英米での活動を阻止しようとする調査員の努力に対抗し、攻撃者も進化を続けています。これは、調査員がキット自体に対抗する防御を構築する一方で攻撃者がキット自体を進化させるのと、同じ構図です。特にこの Nuclear の攻撃者は、照準を非英語圏の国に絞って競合を避け、それらの国のユーザへの攻撃を検出されにくくしています。絶対に検出されないようにすることができないのは明らかですが、Nuclear の攻撃者は、非英語圏の国のユーザに絞ることで、検出から逃れる確率を高めてきたように思われます。

攻撃者がこれらのキットを利用してユーザを侵害しようとする限り、チームは常にその活動に監視の目を光らせ、ユーザを保護していきます。またその活動を世界中に公開し続けます。

カバレッジ

監視対象のドメインは、発見され次第、シスコのドメイン レピュテーション システムによりブロックされます。また、エクスプロイトのために悪用されている Flash ファイルもブロックされます。

最新のルールの詳細については、Firepower Management Center、FireSIGHT Management Center、または Snort.org を参照してください。

Advanced Malware Protection(AMP)は、これらの脅威の攻撃者によるマルウェア実行を阻止するのに最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、脅威の攻撃者による悪意のあるネットワーク アクティビティを検出する最新のシグニチャが備わっています。

本稿は 2016年4月20日に Talos Group

のブログに投稿された「THREAT SPOTLIGHT: EXPLOIT KIT GOES INTERNATIONAL HITS 150+ COUNTRIES

」の抄訳です。

Tags: