はじめに

エクスプロイト キットは常にユーザに被害を及ぼしています。感染源はマルバタイジングであったり感染した Web サイトであったり色々ですが、大量のユーザとの間で日々やり取りが行われています。Talos は継続的にこれらのエクスプロイト キットを監視し、セキュリティの確保、不正が発生した際の変化の分析、ペイロードの変遷の調査を進めています。チームは昨日、Nuclear キットの新しい技術を確認し、これまで見たことのない新たなペイロードや技術を発見しました。

詳細

Nuclear エクスプロイト キットについて取り上げるのは久しぶりなので、ユーザがどのように感染するかを簡単に説明するところから始めましょう。大半のエクスプロイト キットと同様に、Nuclear キットにも重要なコンポーネントがいくつかあります。つまり、ゲート、ランディング ページ、ペイロードを含んだエクスプロイト ページです。まず、これまでチームが Nuclear キットとの関連で監視してきたゲートについて、特に新種のペイロードを含んだ今回のインスタンスについて説明します。

ゲート

この事例での感染は、侵害された Web サイトから始まります。Web サイトに埋め込まれているのは、以下のような数行の JavaScript です。

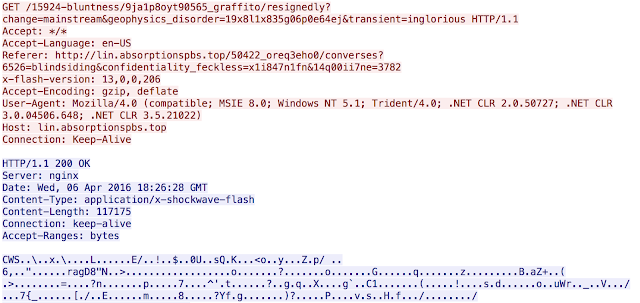

注目すべきは最後の部分で、そこでは、googletrace <.>asia でホストされている別のスクリプトをコールしています。ゲートは通常、実際の感染経路がトラッキングされないように、難読化したソースをいくつかの層に分けて組み込み、攻撃者の真の狙いを隠そうとします。ページをリクエストすると通常の HTTP コードが表示されます。

この技術は「302 Cushioning」として知られており、Angler などのエクスプロイト キットで使用されています。HTTP 302 はインターネットで日常的に使用される技術の 1 つなので、攻撃者が検出を避けるためにその技術を使い始めるのは当然です。302 は、管理者がユーザを一時的にリダイレクトする簡単な方法で、ユーザは何も操作する必要はありません。そしてすぐさま別の 302 が続きます。

これによって、Nuclear キットのランディング ページにリダイレクトされるのです。Nuclear キットのランディング ページには、以下のように高度に難読化された JavaScript が書かれています。

ランディング ページ

ランディング ページがユーザに配信されると、ユーザの OS、Web ブラウザ、プラグインがプローブされます。プローブされたデータが悪意のあるサーバに送信されると、ペイロードを含んだエクスプロイト ページが配信されます。今回のインスタンスでは、Adobe Flash のエクスプロイトがユーザに配信されています。Adobe Flash が、エクスプロイト キットや最近リリースされたゼロデイ脆弱性の攻撃に対する格好のプラグインであることを考えると、これ自体は当然のことです。以下に示すエクスプロイト ページがユーザに配信されると、ペイロードが実行され、この事例の感染に特有の側面が見えてきます。

エクスプロイト ページ

ペイロード

エクスプロイト キットは常にさまざまなペイロードを投下しています。最も一般的なのは、間違いなくランサムウェアです。ランサムウェアのさまざまな亜種が、エクスプロイト キットから世界中のユーザへ日々配信されていますが、この感染は少し違っていました。Locky や別のランサムウェア亜種などの代わりに、Nuclear キットは Windows 用の ToR クライアントを投下したのです。。「tor.exe」という単純な名前のファイルが実行されると、システムが ToR 経由でリクエストを実行し、2 つめのペイロードをダウンロードすることにチームは気づきました。ToR トラフィックを調べると、ネットワーク トラフィックにいくつかのドメインが記録されていることを発見できました。しかし、それらのドメインはこれまで登録されていたものではなく、関連する DNS トラフィックを見つけることはできませんでした。また、2015 年と 2016 年のタイム スタンプもいくつか発見されています。ToR のアクティビティを示すスクリーンショットをいくつか以下に示します。

以前エクスプロイト キットが投下した悪意ある実行可能ファイルは、C2 通信を使って簡単にトラッキングできるものでしたが、今回のエクスプロイト キットは大きく変わっています。今回のケースでは、ToRを利用して最終的な悪意あるペイロードが匿名化されており、ホスティング システムにトラック バックするのが難しくなっていました。

IOC(セキュリティ侵害の兆候)

ドメイン

googletrace.asia(ゲート)

lin.absorptionspbs.top

IP

188.166.27.134

ハッシュ

8796955247DFCADDE58243D8CFDCB416B1B40FD66950433C82A05FC87E803850(tor.exe)

まとめ

今日のエクスプロイト キットでは、想像を超える額のお金が動いています。攻撃者はプロフェッショナルの開発チームを雇うことができ、それによって脅威の状況はさらに進化を続けることになります。今回の記事は、調整を重ねて Angler のような巧妙なエクスプロイト キットに匹敵するレベルに至った、最新の Nuclear キットの例です。ペイロードの配信技術やセキュリティ デバイスのバイパス技術の性能の向上とともに、エクスプロイト キットによる収益は増え続けるでしょう。そしてそれがまた エクスプロイト キットの進化をもたらす、循環の仕組みが生み出されることになります。ランサムウェアで同様のことが多数発生しているのをチームは見てきました。

Nuclear キットに関しては今後の記事で詳しく取り上げますので、引き続きご覧ください。色々な情報をお知らせしていきます。

カバレッジ

監視対象のドメインは、発見され次第、シスコのドメイン レピュテーション システムによりブロックされます。また、エクスプロイトのために悪用されている Flash ファイルもブロックされます。

最新のルールの詳細については、Firepower Management Center、FireSIGHT Management Center、または Snort.org を参照してください。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

本稿は 2016年4月8日に Talos Group

のブログに投稿された「NUCLEAR DROPS TOR RUNS AND HIDES」

の抄訳です。