この投稿は Joel Esler![]() 、Erick Galinkin

、Erick Galinkin![]() 、および Melissa Taylor

、および Melissa Taylor![]() の寄稿に基づき Nick Biasini

の寄稿に基づき Nick Biasini![]() が作成しました。

が作成しました。

Talos は Angler エクスプロイト キットの巧妙さについて長きにわたって検討してきました。Angler が常に際立つ存在である理由の 1 つは、新しい技術を開発し、実装するスピードにあります。Angler はエクスプロイト キット開発のせめぎ合いの中、ドメイン シャドウイングでも、302 Cushioning でも、暗号化ペイロードでも、エクスプロイトの急速な進行でも、常に抜きん出た存在です。

つい先日、私たちは Angler のいくつかの変化に気づきました。

詳細

ランディング ページ

ランディング ページの構文に関する話から始めましょう。ここ数ヵ月というもの、Angler はランディング ページにきわめて標準的な構文を使用しています。この構文ではサブフォルダを使用しており、そのサブフォルダでは、多くのパラメータを持つ次のファイルのいずれかがホストされていました。

index.php

viewtopic.php

search.php

viewforum.php

また、それらのパラメータには共通性がいくつかありました。これは、私たちが気付いた最初の変化のひとつです。上記の php ファイルも依然として利用されていましたが、いくつか追加された php ファイルもありました。

view.php

viewthread.php

次に、古い構文と比べて、新しい構文がどのようなものか例を示します。

古いランディング ページの構文

新しいランディング ページの構文

また、index.php と search.php は使われ続けているものの、パラメータに 2、3 の微妙な変更があることに注目してください。以前は、search.php に続けて、「keywords=」が使用されていました。これが現在は「keyword=」に変更されています。さらに、index.php の 2 つ目のパラメータの「action=」が今では「mod=」に変更されています。これらの微妙な違いは大したことではないかもしれませんが、どんな変更でも、使用される値とキーによっては、検出を混乱させる可能性があります。

ゲート

「ゲート」という言葉は、ユーザをランディング ページに転送する方法を指す言葉としてよく使用されます。常に使用されるというものではありませんが、使用される場合は常に興味深いものです。時には、Angler のランディング ページにリダイレクトする iframe のみのページのような、あまりにもシンプルなものもあります。一方で、かなり巧妙なものもあります。大規模な Angler エクスプロイト キットに対するこの変化とともに、私たちは新しいゲートを目にするようになりました。

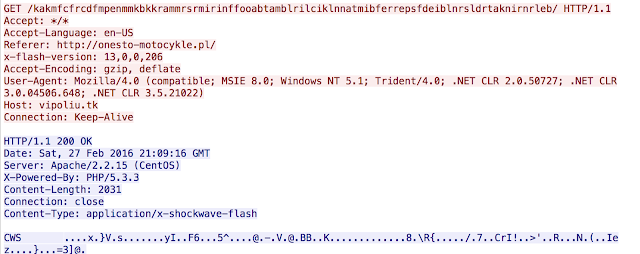

基本動作は他のゲート、つまり、悪意のある広告や侵害された Web サイトに見られるようなランディング ページに直接リダイレクトするゲートに良く似ています。これには、さらにいくつかの異なるステップが必要でした。まず、以前とほぼ同じように、最初はゲートに誘導されます。

ここで注意したいのは、返されるデータです。GET が Flash ファイルを直接返してきます。このファイルを実行し、もしシステムに脆弱性があれば、別の GET リクエストが開始されます。

ここで、エクスプロイト キットへの実際のリダイレクションが実行されます。ご覧のように、Flash ファイルを生成する GET リクエストと Angler 自体に転送する GET リクエストとでは、長い文字列は変わっていないことがわかります。このアクティビティをホストするドメインは、シャドウイングされたドメインや大量の .tk ドメインなど、多岐にわたります。特に興味深いのは .tk ドメインです。調査で .tk ドメインは誰でも無料で取得できることがわかりました。ここまでのところ、これらのゲート ドメインのすべてが、1 つの IP、85.93.0.33 でホストされているように見えます。この IP に登録されていると考えられるすべてのドメインは、下部でリンクされている添付に記載しています。

このドメインは、不正な目的に乱用される TLD となり、エクスプロイト キットのゲートの最適な選択肢となりかねません。なぜなら、これ自体は不正なアクティビティというわけではなく、実際の不正なコンテンツへのパイプ役でしかないからです。これは、かつて![]() 、エクスプロイト キットでダイナミック DNS が多く使用されていたことに似ています。攻撃者にとってはダイナミック DNS に伴う多大なコストやリスクを負うことなく、不正なアクティビティを実行する新たな手段と言えます。

、エクスプロイト キットでダイナミック DNS が多く使用されていたことに似ています。攻撃者にとってはダイナミック DNS に伴う多大なコストやリスクを負うことなく、不正なアクティビティを実行する新たな手段と言えます。

.top から

この調査で明らかになったもう 1 つの側面は、Angler を配信する攻撃者でした。通常、こうしたアクティビティにおいては、シャドウイングされたドメインとシャドウイングされていないドメインとが混在しています。ただし、このアクティビティは、Angler の新たな攻撃者によって開始されていました。この特定の攻撃者は .top TLD を頻繁に使用し、2 月の初めから毎日、多数のドメインを登録してかなり積極的に活動していました。この攻撃者は、2 月 11 日に最初のドメインを登録して以来、737 ものドメインを登録しています。

問題の登録は、「MAYKO EVGENIY」という名前のみを使用しています。次に、使用されている登録情報のサンプルを示します。

登録者の情報のサンプル

この攻撃者は複数の TLD を使用していることが確認されました。たとえば、.top、.space、.site、.accountant、.pw などです。ただし、登録されたドメインの 95 % 以上が .top の TLD にあり、2 月 14 日以降ではほとんどすべてが .top の TLD になっています。また、前述のゲート攻撃は、この攻撃者のドメインに関連する Angler のアクティビティで始めて確認されました。このアカウントに登録されているドメインの詳細なリストを「IOC」のセクションに示します。

IOC(セキュリティ侵害の兆候)

Angler

Angler 攻撃者

ドメイン

Domains_New(2016 年 3 月 2 日に追加)

ゲート

ドメイン

IP

85.93.0.33

まとめ

今日、Angler が最も巧妙で、最も悪用されているエクスプロイト キット アクティビティである理由がもう 1 つあります。それは、検出機能が強化されるたびに、Angler の攻撃者が検出を逃れるための更新を提供していることです。実際、この数ヵ月において、業界全体の検出技術は向上していますが、Angler の作成者がそれに対抗してきても不思議ではないと私は考えています。Angler は高度な脅威であるため、それを支えているインフラストラクチャが重要になります。小規模なグループがエクスプロイト キットを保守する時代は終わりました。今日では、これらの脅威にはそれらを後押しする大規模なチームと、明確なソフトウェア開発ライフサイクルが備わっています。これらの組織は毎月何百万ドルも生み出しており、そのペースが落ちる兆候はまったく見られません。ランサムウェアは脅威の大勢を占め続け、それに伴ってエクスプロイト キットは成長していきます。エクスプロイト キットは、ユーザを危険にさらし、ランサムウェアをドロップし、攻撃者に直接的な利益を生み出す有効なパイプであり続けています。また、私たちは、エクスプロイト キットに転送するマルバタイジングの著しい増加にも気づきました。状況は良くなるどころか悪化しています。

カバレッジ

最近の Angler エクスプロイト キットの変化を受けて、次の最新ルール![]() をリリースします。

をリリースします。

37871、37872、37873

監視対象のドメインは、発見され次第、シスコのドメイン レピュテーション システムによりブロックされます。また、エクスプロイトのために悪用されているFlash ファイルや Sliverlight ファイルもブロックされます。

最新のルールの詳細については、Defence Center、FireSIGHT Management Center、または Snort.org を参照してください。

Cisco Advanced Malware Protection(AMP)は、このような攻撃者が使用するマルウェアの阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

本稿は 2016年3月1日に Talos Group

のブログに投稿された「ANGLER ATTEMPTS TO SLIP THE HOOK」

の抄訳です。