インターネットまる見えビデオ会議システムはあり得るのか

ロシアの防犯カメラ映像を集めたサイトが話題になっています。一言で言うとインターネット上で世界中の防犯カメラ映像を一覧できてしまうサイトです。防犯カメラの設置者は良かれと思って、簡単に映像を見れるよう設置したのに、どうしてこのようなことが起こってしまうのでしょうか?また、ビデオ会議システムで同じような問題が起きる可能性はないのでしょうか?

防犯カメラがインターネットでまる見えになる原因

防犯カメラが見える原因1:クレデンシャル設定問題

報道などで言われていることの一つとして、クレデンシャル(ユーザ名とパスワード)を設定していなかったり、デフォルトのまま利用しているケースがあります。

防犯カメラの管理画面はブラウザからログインできるようになっているものが多いので、「ユーザ名とパスワードを適切に変更してから運用を開始する」というのが第一の対策となります。

防犯カメラが見える原因2:インターネット上に置かれている

インターネット上に置かれた防犯カメラは世界中のどこからでもアクセスできます。もちろん、これは大きなメリットです。一方で、悪意のあるユーザから守るという観点ではデメリットになります。インターネットのアドレスは数字の xxx.xxx.xxx の形式で表せます。手で一つひとつ入力するのは現実的ではないと思うかもしれませんが、プログラムで総当たりでパケットを投げ、監視カメラかどうか判定するのは簡単です。

ネットワークのインフラにルータを 1 台置くだけで、特定のユーザだけが防犯カメラを見ることができるようにするといった対策が可能になります。

防犯カメラが見える原因3:事前情報なしにアクセスできる

原因1 や原因2 との複合的な話でもあるのですが、防犯カメラの設置場所の IP アドレスさえわかれば、http://72.163.4.161 でシスコの Web サイトにアクセスできるのと同じように、管理者画面にアクセスを試行できます。

http://72.163.4.161/jp/ のように、一階層深くディレクトリに管理画面をおけば、被害は抑えられます。画面へのアクセス URL を利用者側で自由に変更でき、この URL を知っている人にしかアクセスできないようにしておけば、危険度をかなり減らすことができます。こういった設定を持つ防犯カメラは少ないようです。

ビデオ会議端末の課題

似たような問題がビデオ会議端末にも起こるようなことはないのでしょうか?結論を先に言いますと、今回被害にあっている防犯カメラと同じ状況は、ビデオ会議端末でも起こりえます。その条件として、3 つのポイントをチェックしましょう。

- クレデンシャル設定

- インターネット上に置かれている

- 事前情報なしにアクセスできる

ビデオ会議端末の課題1:クレデンシャル設定

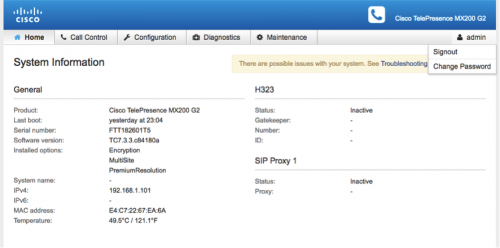

防犯カメラと同じように Web の管理インターフェイスがある場合は、管理者のデフォルトのパスワードを必ず変更しましょう。 Cisco TelePresence SX/MX/EX シリーズの場合、 ユーザ名: admin パスワード:なし になっています。パスワードを複雑なものに変更しましょう。

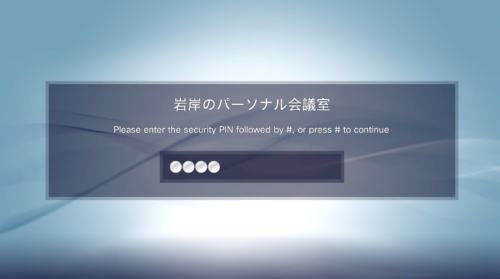

次に、ビデオ会議端末特有の話です。ビデオ会議端末で発信し、相手先に接続するときはパスワードは基本的に不要です。多地点接続のビデオ会議であれば、 暗証番号(PIN 番号)を入力することはありますが、 1 対 1 の接続場合は、そういった運用は一般的にはしません。

さらに、自動応答の設定が入っている場合はどうでしょうか?悪意のあるビデオ会議端末からの着信に無制限に応答してしまいます。

ビデオ会議端末の課題2:インターネット上に置かれている

この問題は防犯カメラの課題と同じです。グローバル IP アドレスをもったビデオ端末は、IP アドレスに基づいて発信された悪意のある端末からの着信を受けてしまいます。これは 1 : 1 で NAT をしていている場合にも発生します。

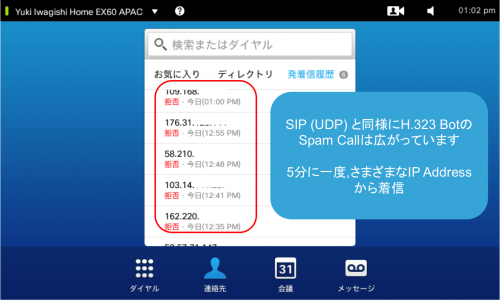

下記の画面は、私がインターネット上に H.323 着信ができる状態で置いた端末の着信履歴です。約 5 分ごとに着信があり、とても困りました。

ビデオ会議端末の課題3:事前情報なしにアクセスできる

防犯カメラ同様に、IP アドレスだけで発着信できてしまう仕組みはとても危険です。場所さえわかれば、簡単に「ピンポンダッシュ」できてしまいます。

ビデオ会議端末での解決策

これらの課題に対してできることを紹介します。昨年記載した 「第三者によるIP電話等の不正利用」予防策と似たことが多いのですが、ビデオ会議の観点で下記の4点としました。

- ネットワーク インフラで守りましょう

- ビデオ会議インフラで守りましょう

- URI ダイアリングを推奨しましょう

- 最新のファームウェアを利用しましょう

ネットワーク インフラで守りましょう

ビデオ会議端末を設置する際にはその前に、必ずルータやファイアウォールを使ってネットワーク上での「守り」をするようにしましょう。

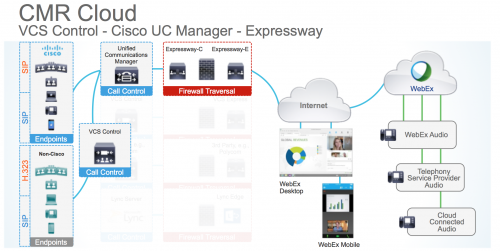

CMR Cloud のようにインターネットを介して社外に接続するサービスを利用する場合、IP アドレスをベースにしたアクセスリストが有効です。CMR Cloud で必要な IP アドレスのレンジは https://kb.webex.com/?articleId=WBX264 で公開しています。

社内同士の拠点間接続の場合は、 VPN などのソリューションが有効です

ビデオ会議インフラで守りましょう

社外に接続する際に、外部との接続ポイントを決めることで、ポリシーや攻撃に耐えうる構成をとることができます。

シスコのビデオ会議システムには「エッジ」ソリューションがあります。具体的な製品名では、 Cisco Expressway や Cisco VCS Expressway が相当します。社外からの接続や社内への接続は必ず「エッジ」を通るようにすることで、何が起きているのかをモニターし、適切なポリシーを適用できます。エッジでは不要なサービス、例えば UDP ベースの SIP や H.323 を止めて SIP TLS に絞ることで、安全なセッションだけをインターネットに公開できます。また、Cisco Unified Communications Manager や Cisco VCS Control といった呼制御サーバを利用することで、DHCP での IP アドレス運用が可能になり、アドレスの重複などのトラブルも防ぐことができます。

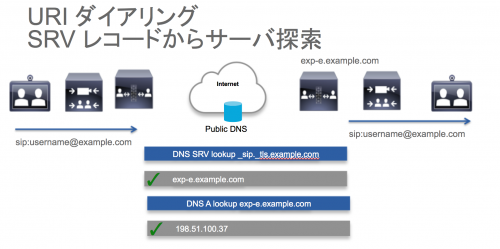

URI ダイアリングを推奨しましょう

IP アドレスでの発着信運用は、手軽で便利です。しかし、これは攻撃に弱い部分につながります。いくらグローバルアドレスに置いた MCU に暗証番号(PIN 番号)を設定したところで、攻撃によりポートが埋まってしまえば、本来の利用者が接続できない事態に陥ります。

ビデオ会議システムには電子メールアドレスと同じような形式の「URI ダイアリング」を使って接続する方法があります。端末は、DNS サーバを使って、目的地の端末があるエッジ サーバを探索します。これにより、インターネット上での B2B 通話が簡単に実施できます。 IP アドレスだけでは目的に到達できないため、迷惑着信も減らすことができます。

最新のファームウェアを利用しましょう

OpenSSL の脆弱性など、既知のセキュリティ上の問題は、各ビデオ会議ベンダーによって修正されています。リリースノートなどを参考に、必要に応じてビデオ会議のファームウェアをアップデートできるように準備しておきましょう。

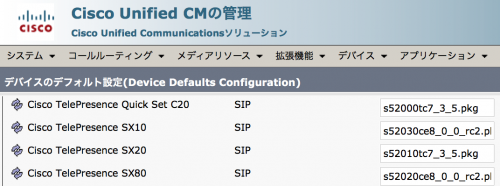

Cisco Unified Communications Manager のようなインフラが導入されていると、ファームウェアをすべての端末に一括アップデートすることができます。

まとめ

これは、ネットワークのどのソリューションにも言えることですが、一見、簡単に見える構成を選択するときに、なぜ簡単なのか、そこにリスクはないのかを考える必要があります。

「利用者の利便性のために、簡単にアクセスできるようにしました」は、必ずしも利用者への最適解ではないと、防犯カメラのニュースを読んで改めて感じました。

10年前のビデオ会議システムであれば、自動着信ありのビデオ会議端末を直接インターネットに置いても問題なかったかもしれませんが、今は攻撃のシステムも進化しています。どうやって利便性を維持しつつ攻撃から守るか、一度見直してみるのはどうでしょうか?

Tags: