Rapport Annuel Cybersécurité Cisco 2018 : L’intelligence Artificielle surpassera-t-elle l’agilité des hackers ?

4 min read

Dans sa 11ème édition, les chercheurs Cisco détaillent les nouvelles techniques d’attaques et donnent les pistes essentielles pour assurer, notamment, la sécurité des angles morts dans le Cloud et l’IoT.

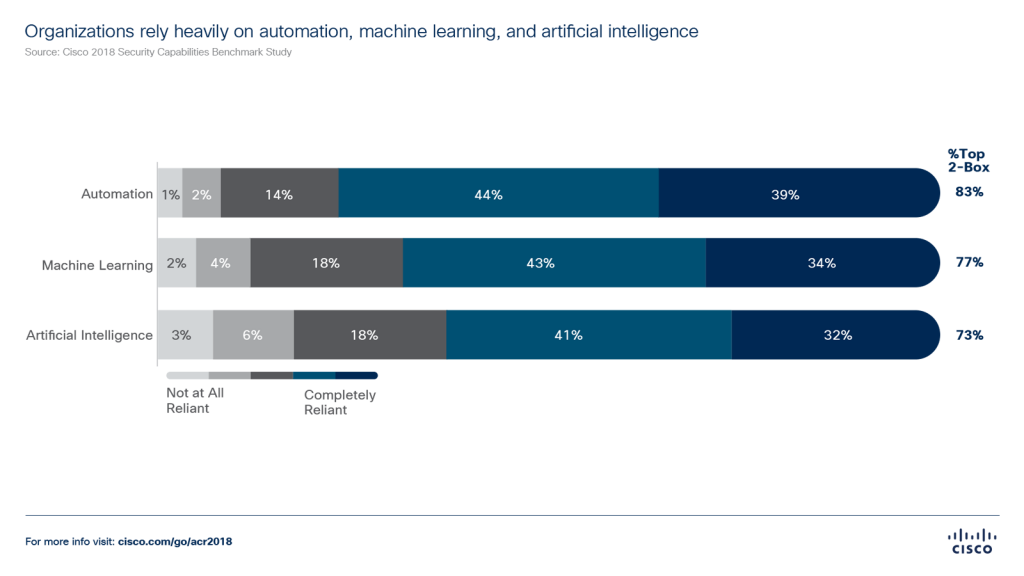

Les RSSI comptent investir plus dans l’Intelligence Artificielle (IA)

La sophistication des logiciels malveillants (malwares) ne cesse d’augmenter à l’heure où les cyber-attaquants se mettent à utiliser les services Cloud comme nouvelle arme. Ils échappent ainsi à la détection via le chiffrement, qui leur permet de masquer leur activité de prise de contrôle et de commande des matériels. Afin de réduire leur fenêtre de tir, les responsables de la sécurité informatique (RSSI) indiquent qu’ils vont renforcer leurs investissements dans les outils de protection utilisant l’IA et le machine learning (voir l’illustration ci-dessous).

39 % d’entre eux s’appuient sur l’automatisation, 34 % sur le machine learning et

32 % sur l’intelligence artificielle (IA)

Le recours au machine learning contribue à améliorer les défenses du réseau et au fil du temps à « apprendre » comment détecter automatiquement les schémas de comportement inhabituels dans les environnements de trafic Web crypté, Cloud et IoT. Sur les 3 600 RSSI interrogés par Cisco pour l’édition 2018, certains ont déclaré que bien que fortement désireux de s’appuyer sur des outils comme le machine learning et l’IA, ils étaient freinés dans leur élan par le nombre de faux positifs générés par ce type de systèmes.

Ces technologies en sont encore à leurs débuts, elles vont gagner en maturité et apprendre par elles-mêmes à reconnaître ce qui relève d’une activité « normale » dans les environnements réseau qu’elles surveillent.

Les attaquants profitent également du fait que les équipes de sécurité ont des difficultés à défendre les environnements IoT et Cloud. L’une des raisons est le manque de clarté sur qui est exactement responsable de la protection de ces environnements.

L’évolution des menaces en 2017

-

Les malwares auto-propagés

Sur les 12 derniers mois, l’étude montre l’émergence des ransomwares auto-propagés. Ils utilisent comme nouveau vecteur un poste de travail actif et non mis à jour pour lancer une attaque en réseau. Auparavant, les logiciels malveillants étaient principalement distribués de trois manières: par téléchargement, par mail ou par des supports physiques tels que des clés USB. Toutes ces méthodes nécessitaient une interaction humaine pour infecter un appareil ou un système. Ça n’est plus le cas.

-

La dissimulation des attaques au sein du trafic chiffré

Les chercheurs de Cisco estiment que 50% du trafic Web mondial était crypté en octobre 2017 soit une augmentation de 12 points par rapport à novembre 2016.

L’augmentation du volume de trafic Web chiffré, à la fois légitime et malveillant, crée encore plus de défis et de confusion pour les défenseurs qui tentent d’identifier et de surveiller les menaces potentielles. Le cryptage vise à améliorer la sécurité, mais il fournit également aux hackers un outil puissant de dissimulation des attaques de type « Commande et Contrôle » (C2), leur donnant plus de temps pour opérer.

L’un des facteurs expliquant cette augmentation est la disponibilité de certificats SSL à faible coût ou gratuits. De plus, les pratiques incitatives de Google Chrome consistant à signaler les sites Web non cryptés manipulant des informations sensibles, poussent les entreprises à basculer vers un chiffrement HTTPS pour conserver leurs classements dans les résultats de recherche Google.

-

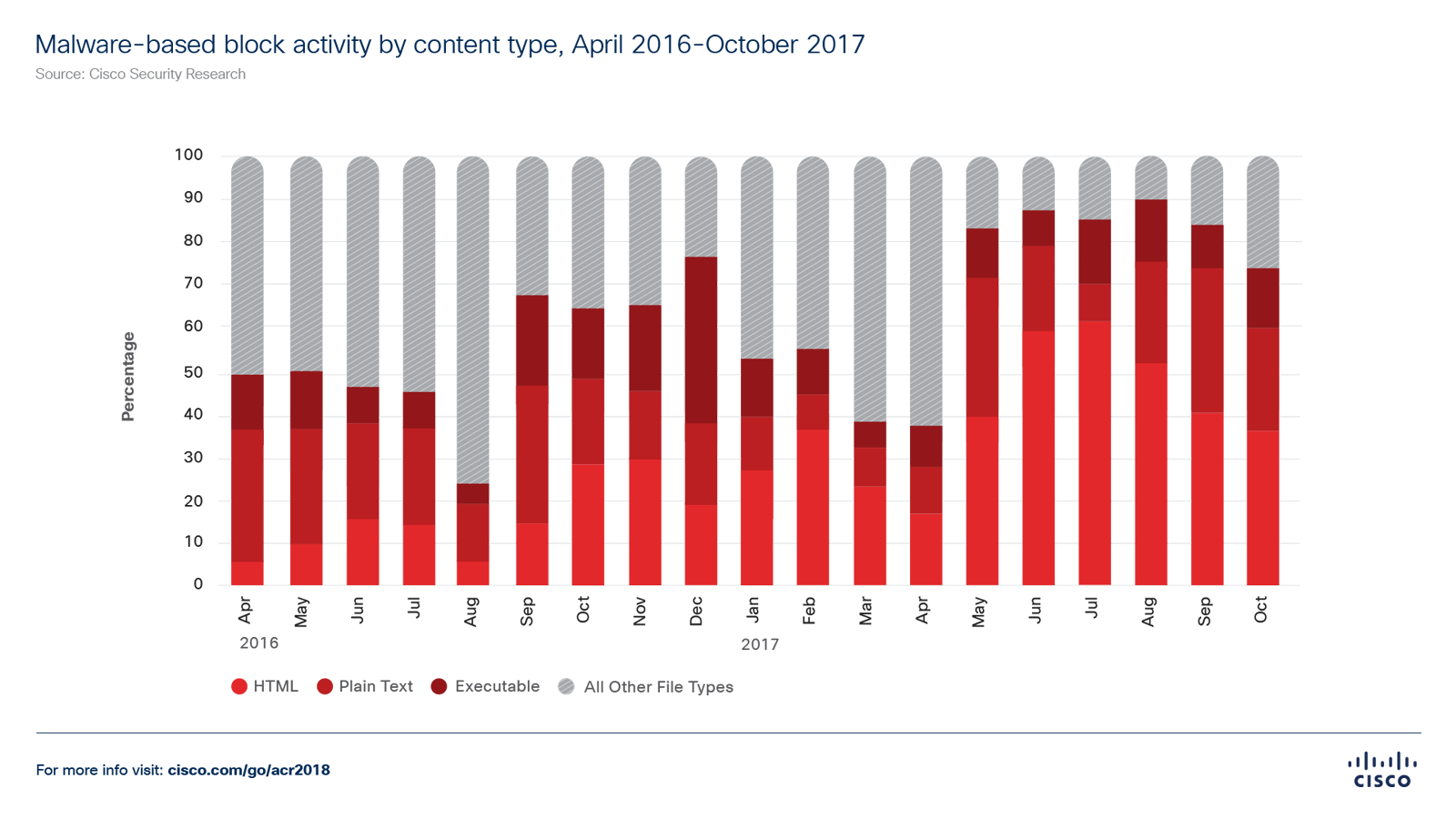

Une exploitation intense des failles des navigateurs

Une analyse des méthodes d’attaque Web sur une période de 18 mois, d’avril 2016 à octobre 2017, montre une augmentation de l’utilisation de contenu Web malveillant par les attaquants (voir l’illustration ci-dessous). Cette tendance s’aligne sur le ciblage agressif du navigateur Microsoft Internet Explorer par des kits d’exploitation encore actifs.

Les chercheurs Cisco ont observé que le nombre de détections de contenu Web JavaScript malveillant était significatif et constant pendant cette période. Cela souligne l’efficacité de cette stratégie pour infecter les navigateurs vulnérables afin de faciliter d’autres activités néfastes telles que la redirection du navigateur ou les téléchargements de chevaux de Troie.

-

Contournement du Sandboxing

Les hackers deviennent de plus en plus aptes à développer des menaces qui peuvent échapper aux environnements de sandboxing.

Par exemple, en septembre 2017, nos équipes ont noté des volumes élevés d’échantillons dans lesquels une charge utile malveillante était livrée après la fermeture d’un document. Dans ce cas, le malware est déclenché en utilisant l’événement “document_close”. La technique fonctionne parce que, dans de nombreux cas, les documents ne sont pas fermés après l’ouverture et l’analyse du document dans la sandbox. Comme cette dernière ne ferme pas explicitement le document, les pièces jointes sont considérées comme sûres et seront ainsi distribuées aux destinataires prévus. Lorsqu’un destinataire ouvre la pièce jointe du document et ferme ultérieurement le document, la charge utile malveillante est livrée. Les sandbox qui ne détectent pas correctement les actions de fermeture d’un document peuvent être trompées par cette technique.

-

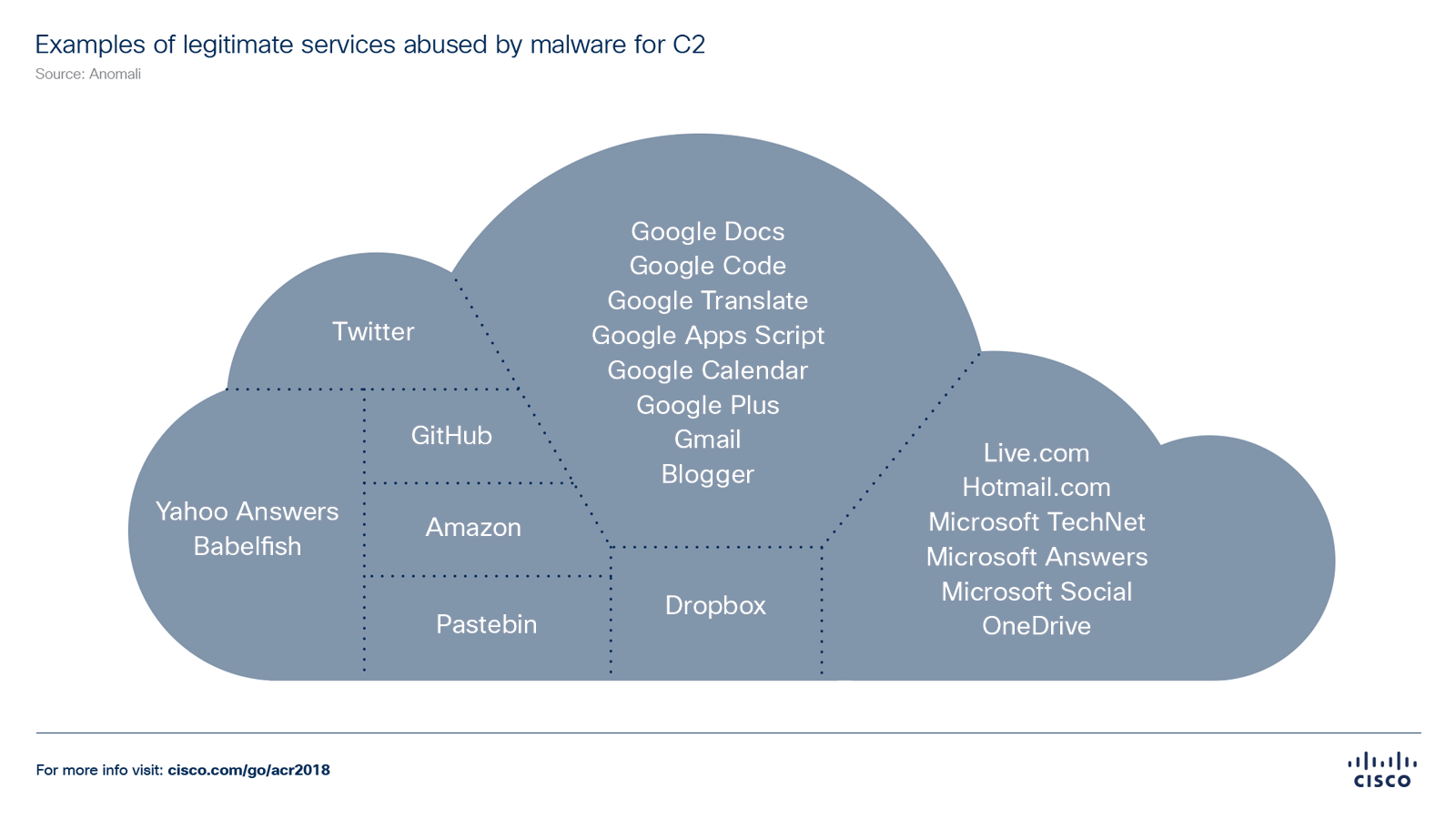

L’exploitation malicieuse des services Cloud

À mesure que les applications, les données et les identités migrent dans le cloud, les équipes de sécurité doivent gérer le risque lié à la perte du contrôle du périmètre du réseau traditionnel. Les attaquants profitent du fait que les équipes de sécurité ont des difficultés à sécuriser l’évolution et l’expansion des environnements Cloud et IoT.

Quand un acteur malveillant exploite des services légitimes pour installer une attaque de type C2, le trafic réseau de malwares devient presque impossible à identifier parce qu’il imite le comportement du trafic réseau légitime. Les hackers se servent de ce « bruit » comme couverture, alors que beaucoup d’employés se servent aujourd’hui de services comme Google Docs ou Dropbox pour travailler. L’illustration ci-dessous montre plusieurs services légitimes que les chercheurs d’Anomali, un partenaire de Cisco, ont identifié pour servir de véhicule à des malware backdoor de type C2.

-

IoT et Botnets

Notre étude montre que les botnets IoT se développent au même rythme que l’IoT lui-même. Ils deviennent de plus matures et automatisés. Les hackers les utilisent pour lancer des attaques DDoS (Distributed Denial-of-Service) plus avancées.

Les botnets IoT sont florissants car les entreprises et les particuliers déploient massivement des périphériques IoT à faible coût avec peu de réflexion sur la sécurité. Les périphériques IoT sont des systèmes Linux et Unix. Ils sont donc souvent la cible de binaires ELF (exécutable et lisible). Ils sont également moins difficiles à prendre en main qu’un PC, ce qui signifie qu’il est facile pour les adversaires de de s’en servir pour se constituer une grande armée d’exécutants.