Security im Rechenzentrum unter dem Weihnachtsbaum

Weihnachten naht in großen Schritten und die Wunschliste an das Christkind ist heuer ziemlich groß. Neben einem Cisco HyperFlex System, dass Compute Storage und Netzwerk auf einer Plattform verbindet, wünsche ich mir auch mehr Sicherheit im Rechenzentrum.

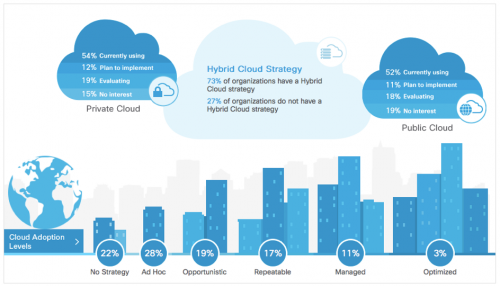

IDC Ergebnisse der Cloud View Umfrage

Die heutigen

Rechenzentren speichern riesige Mengen an sensiblen, geschäftskritischen Informationen.

Da gibt es natürlich auch die Frage zu klären, wo man die Daten speichern möchte. Nachdem immer mehr Workloads aus diversen Gründen in ein Cloud Model wandern, müssen sich Firmen einig werden,

welches der Modelle hier gewählt werden soll, ob on premise oder in einer private oder public Cloud. Dazu gibt es eine sehr interessante Studie von IDC: Mehr als 50% der Unternehmen – global gesehen, setzten bereits eine private Cloud Lösung ein, 73% haben eine Hybrid Model und 52% verwenden eine Public Cloud Lösung.

Um den Erwartungen

der Unternehmensrichtlinien gerecht zu werden, müssen gleichzeitiger Einhaltung zunehmend strenge Sicherheitsbestimmungen, einschließlich der Unterstützung neuer Infrastrukturen

wie Cloud-und virtuellen Ressourcen und bring your-own-device

(BYOD).

Unvorhersehbare Bedrohungen im Rechenzentrum

Gleichzeitig arbeiten Rechenzentren in einer Landschaft, die unvorhersehbaren Bedrohungen ausgesetzt ist. Hacking hat sich zu einer lukrativen Industrie entwickelt. Für Sicherheitsteams bedeutet das, an einer vereinfachten und umfassenden Strategie zu arbeiten um das Rechenzentrum ausreichend zu schützen und zu verteidigen. Das Verteidigungsministerium in Australien hat 4 Maßnahmen aufgezeigt, wie man sein Rechenzentrum schützen soll:

- Betriebssystemaktualisieren

- Anwendungenaktualisieren

- Passwörteraktualisieren

- Segmentierung der Anwendungen

Auf die Segmentierung möchte ich weiter eingehen. Was genau bedeutet Mikrosegementierung im Rechenzentrum? Im Rechenzentrum werden Applikationen in Zonen eingeteilt, die dann unabhängig von Location (off und on premise) laufen. Ein weiterer Vorteil ist auch, dass ich hier den „Whitelist“ Ansatz anwenden kann. Bei diesem Ansatz geht es darum, dass grundsätzlich niemand im Netzwerk miteinander kommunizieren darf. Es werden Regeln definiert, wer mit wem sprechen darf. Wir im Rechenzentrum haben uns auch genau diesen Ansatz für unsere Application Centric Infrastructure (ACI) abgeschaut.

Whitelist Policy im Rechenzentrum

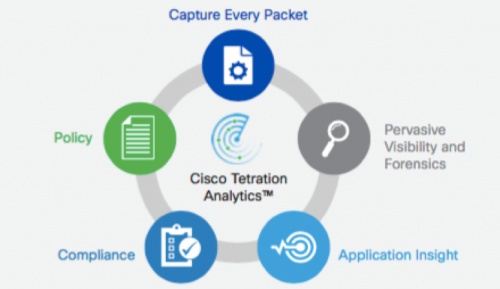

ACI basiert auf dem „Whitelist Policy Model“, denn er hat einen höheren Sicherheitsaspekt aus Netzwerksicht. Ein Nachteil ist, dass ich, um im Netzwerk Contracts erstellen zu können, wissen muss, wie Applikationen im Netzwerk, sowohl im pyhsischen als auch im virutellen miteinander kommunizieren. Und hier kommt Tetration ins Spiel, denn Tetration scannt das gesamte Netzwerk und erstellt Applikationsabhängigkeiten als eines von vielen Dingen. Der Vorteil davon ist, dass Netzwerkverkehr on location aber auch in der Cloud gescannt werden kann. Bei NSX von vmWare zum Beispiel ist es nur möglich bei den virtuellen Servern den Netzwerkverkehr einzusehen, nicht aber im Physischen.

Cisco Tetration Analytics

Offenes Ecosystem

Eine weitere Datacenter Security Lösung ist Cisco Next Generation Firewall. Die Firepower Serie ist eine Firewall die im Netzwerkverkehr bei heiklen Anwendungen Anomalien im Netzwerkverkehr erkennt, und so Maßnahmen ergreift und automatisch den infizierten Server isoliert, sodass hier kein weiterer Schaden entstehen kann. Aufgrund unseres Ecosystem Ansatzes und auch aus ACI Sicht, sind wir offen und können alle namhaften Security Hersteller einbinden.

Ich glaube auf meine Wunschliste an das Christkind kommt somit ACI mit Tetration – basierend auf Nexus 9K und Cisco Fire Power Serie, damit das gesamte Rechenzentrum ausreichend geschützt ist.

Tags:- ACI

- Advanced Malware

- AINAC

- Alert

- All Flash

- AMP

- Analytic

- Anwendungen

- AppDynamics

- Application Centric Infrastructre

- Application Centric Infrastructure

- Applikation

- Applikationen

- Arbeiten 4.0

- ASAP

- Assurance

- Audio

- Automation

- Automatisieren

- Automatisierung

- Bot

- Bridge to Possible

- Call

- Call Center

- Catalyst

- Cisco

- Cisco Biz Innovations Roadshow

- Cisco DNA

- Cisco Fire Power

- Cisco HyperFlex

- Cisco Innovations Breakfast

- Cisco Innovations Tech Day Tirol

- Cisco Innovations Tech Forum

- Cisco IP Phone

- Cisco Jabber

- Cisco live

- Cisco Live 2017

- Cisco openBerlin

- Cisco Security Innovations Talk

- Cisco Spark

- Cisco Spark Board

- Cisco WebEx

- CiscoSpark

- Citrix

- cloud

- Cloud Lösung

- Cloud Security

- Collaboration

- Collaboration für Marketing

- Collaboration Tools

- Communication

- Compliance

- compute

- Conference Call

- Contact Center

- Container

- Cyberattacken

- Cybersecurity

- Cybersicherheit

- Data Center

- Datacenter

- Datacenter Day

- Datenschutz

- DC Security

- demos

- DevOps

- digitale Transformation

- Digitalisierung

- DNA

- DNA Center

- dns

- DSGVO

- Duo

- DX80

- EA

- encrypted traffic

- Enterprise Agreement

- Enterprise Network

- Enterprise Networking

- Enterprise Networks

- Enterprise Solutions

- ETA

- Event

- Events

- Fast IT

- Frauen in der IT

- free trials

- Gateway

- GDPR

- Geschäftsreisen

- Gewinnspiel

- gratis version

- Headset

- Home office

- Homeoffice

- HR

- HTL

- Human Resources

- HyperFlex

- hyperkonvergente Infrastruktur

- IDS

- Infrastruktur

- Innovation

- Innovation Cisco BIZ Innovation Roadshow

- Innovationen

- Internet of things

- Intersight

- Intuitives Netzwerk

- IoE Internet of Everything

- IOT

- IPS

- IT

- IT Infrastruktur

- IT Security

- IT Sicherheit

- IT Transformation

- IT-Sicherheit KMU

- Jabber

- Konferenz

- Licensing

- malware

- Management

- MCR

- Meet

- Meeting

- Meraki

- Message

- Microphone

- Microsoft

- Mobility

- Mono

- Multi Cloud

- NetApp

- Networking Academy

- Netzwerk

- Netzwerkanalyse

- Nexus

- Nyetya

- Online Meeting

- phishing

- programmability

- Protection

- Public Cloud

- Ransomware

- Rechenzentrum

- RedHat

- Reisen

- remote work

- Report

- Richtlinien

- Schule

- Schutz

- SDA

- Security

- Security Lösungen

- Security Studie

- Segmentierung

- Sicherheit

- Sicherheitsansatz

- Sicherheitstipps

- Smart Working

- Snort

- Software defined

- Software Defined Network

- software definiert

- Spark

- Startups

- stealthwatch

- StepStone

- Stereo

- storage

- Studie

- Switching

- Talos

- Teamwork

- Tech Forum

- Technologie

- Tetration

- The Network Intiutive

- The Network Intuitive

- Tipps

- TNI

- Töchtertag

- Tools

- Transformation

- UCS

- umbrella

- Urlaub

- Urlaubsreisen

- Urlaubszeit

- Veränderung

- Vernetzung

- Verteidigung

- virtueller Desktop

- VPN

- WannaCry

- webex

- Webex Teams

- WebExTeams

- Whitelist

- Wired

- Wireless

- Workloads

- Zukunft der IT

- Zusammenarbeit

- Zwei-Faktor-Authentifizierung (2FA)