Trustworthy Systems – un prim pas absolut necesar în securizarea rețelelor informatice

3 min read

Era Digitală, anul 2017:

Breșele de securitate au înregistrat o creștere accelerată. Potrivit studiului „Information Security Breaches” realizat în 2015 de compania de consultanță PriceWaterhouseCoopers, aproximativ 90% dintre organizațiile mari au suferit breșe de securitate.

Tehnologii ca Firewall, IPS, Anti-Malware, Web/E-mail Security nu mai sunt străine niciunui specialist în securitate cibernetică și au un rol extrem de important în asigurarea protecției datelor, a aplicațiilor și a utilizatorilor din cadrul oricărei companii.

Cu toate eforturile depuse pentru construirea și menținerea unei arhitecturi de securitate care să țină pasul cu atacatorii, poate fi relativ ușor să trecem cu vederea verificarea și asigurarea integrității hardware și software a echipamentelor de comunicații, pilon de bază în eficacitatea oricărei politici de securitate.

Asa cum anunța US-CERT înca de la sfârșitul lui 2016, prin Alerta TA16-250A, se observa o creștere a amenințărilor cibernetice asupra elementelor active din infrastructura de rețea. Orice dispozitiv poate fi vulnerabil, inclusiv routerele, switch-urile sau access-point-urile.

Iată câteva exemple de vulnerabilități:

- Configurații șterse care fac dispozitivul inoperabil

- BIOS modificat, astfel încât malware-ul să rămână activ la nivelul dispozitivului

- Penetrări ale VM-urilor, containerelor și structurilor de date

- Modificări ale sistemului de fișiere efectuate în momentul pornirii

- Software modificat (și compromis) și încărcat pe dispozitiv

Ce putem face pentru a ne proteja?

Pentru a fi protejat împotriva acestor tipuri de atacuri, e nevoie de o abordare de tip Foundational Security – în care switch-urile, router-ele și alte elemente din cadrul rețelei integrează înca din faza de proiectare o serie de măsuri de securitate, pentru a oferi protecție încă de la începutul ciclului de viață al platformei, creând astfel sisteme demne de încredere – TrustWorthy Systems. Cisco abordează conceptul sistemelor demne de încredere construind la rândul său dispozitive demne de încredere, prin utilizarea celor mai bune practici din industrie pentru a asigura integritatea și securitatea end-to-end.

Care sunt punctele cheie ale sistemelor demne de încredere? Ce ar trebui să caute clienții?

- Furnizorii demni de încredere se străduiesc să se asigure că produsele lor sunt proiectate, dezvoltate, fabricate, vândute și deservite conform documentației atestate.

- Furnizorii demni de încredere iau măsuri de securizare a lanțurilor de producție și distribuție împotriva falsificărilor și modificărilor ilicite și de prevenire a instalării unor elemente neautorizate precum „back doors.”

- Produsele demne de încredere integrează funcționalități de securitate încă din faza de proiectare, în loc să fie adăugate ulterior, ca de exemplu ciclu de dezvoltare securizat, comunicații interne criptate, controlul utilizatorilor și a accesului, precum și controlul managementului politicilor.

- Produsele demne de încredere respectă standardele de securitate ale industriei și cele guvernamentale.

- Furnizorii demni de încredere sunt transparenți în ceea ce privește politicile, procesele și tehnologiile pe care le utilizează în cadrul liniilor de producție.

Cum sunt poziționate produsele Cisco?

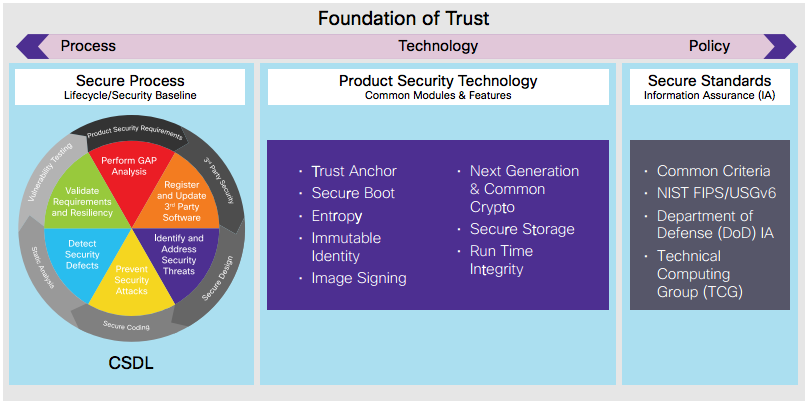

Conceptul Foundation of Trust este construit în jurul proceselor, politicilor și, nu în ultimul rând, al tehnologiilor de securitate a produselor. Platformele de rețea Cisco sunt proiectate și construite cu funcționalități care le permit să fie clasificate ca sisteme de încredere, inclusiv:

- Încărcare securizată a imaginilor semnate: se realizează în 4 etape. Mai întâi, ancora Hardware (FPGA) verifică integritatea la nivel de micro loader. Apoi, micro loader-ul verifică Bootloader-ul la nivel de procesor și imaginea este semnată. În a treia etapă, Bootloader-ul verifică sistemul de operare. În final, sistemul de operare este lansat dacă semnătura imaginii coincide.

- Cisco implementează multiple sisteme de apărare în momentul rulării:

- Capabilități ale sistemului de operare care îngreunează instalarea programelor malware.

- Protecție împotriva pierderii datelor critice și injectării unui cod executabil rău intenționat.

- Stocarea securizată protejează datele critice (cum ar fi cheile private sau parolele) de accesul neautorizat.

- Mecanisme de recuperare securizate, cum ar fi metodele de restabilire a setărilor implicite în momentul repornirii, care oferă mijloace sigure de recuperare a datelor în cazul în care acestea au fost compromise.

- Eliminarea elementelor back-doors prin activarea selectivă a porturilor și controlul/eliminarea comenzilor debug.

- Biblioteci securizate care utilizează subrutine în limbajul C, care reduc riscul exploit-urilor prin injectare de cod.

- Address Space Layout Randomization (ASLR) selectează aleator adresele în memorie pentru a face mai dificilă anticiparea locului în care încep și se termină anumite funcții specifice, îngreunând astfel planificarea atacurilor asupra sistemului de operare.

- xSpace împiedică executarea codului în zonele de memorie care nu sunt alocate acestui scop.

- Funcția integrată Object Size Checking împiedică subrutinele să depășească spațiul alocat.

- Verificări de logare, audit și autenticitate, care protejează împotriva unei activități rău intenționate nedetectate.

- Hardware Anchored Device Identity este implementat prin intermediul hardware-ului de combatare a falsificării și prin certificatele Secure ID (SUDI), utilizate pentru identificarea unui dispozitiv Cisco față de alte dispozitive din rețea prin intermediul criptării cu chei asimetrice.

Puteți afla mai multe detalii pe http://trust.cisco.com și nu uitați: fiecare echipament de comunicație ar trebui sa dispună de mecanisme care asigură integritatea hardware și software!