Acronimul SDN – Software Defined Networking – este folosit tot mai des, am putea spune că este utilizat chiar în mod excesiv: dacă un produs/companie nu are în portofoliu tehnologii de tip SDN, atunci nu va putea avea succes. De aceea, probabil că fiecare are o înțelegere diferită a conceptelor „de tip SDN”.

Însă, în rețelele pentru Data Center, folosirea unei arhitecturi care se bazează pe SDN și-a demonstrat valoarea cu succes în ultimii ani, astfel încât acum putem spune că avem implementări de rețele Software-Defined în industria autohtonă și majoritatea proiectelor noi iau în calcul sau se bazează pe această arhitectură.

În zona de Data Center, Cisco a adoptat arhitectura SDN odată cu lansarea Application Centric Infrastructure – ACI. ACI reprezintă viziunea Cisco în direcția Software-Defined, aplicată rețelelor pentru centrele de date.

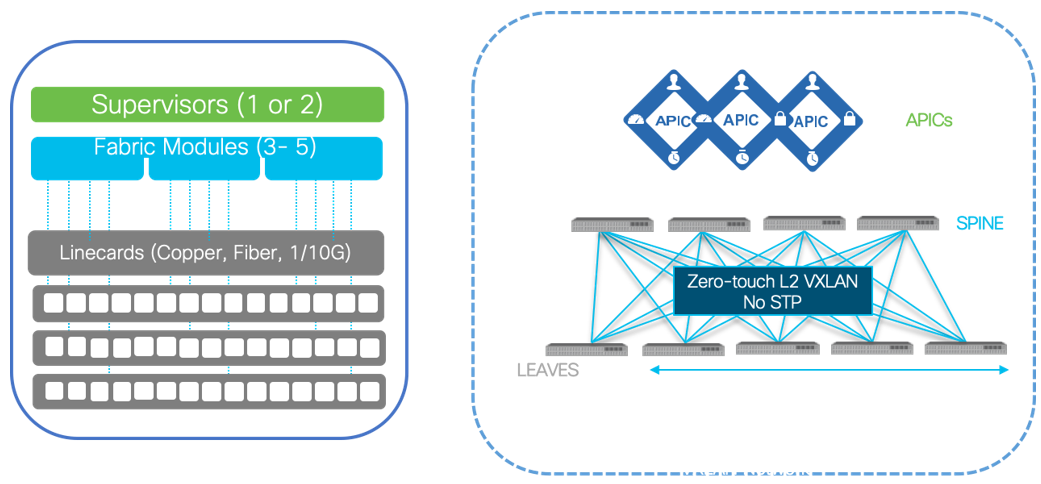

Modalitatea cea mai simplă de a înțelege soluția ACI este să ne imaginăm întreaga rețea din Data Center ca pe un „mare” switch modular, la care conectăm diverse elemente, cum ar fi servere, storage-uri, firewall-uri, load-balancere etc. Putem administra „switch-ul” accesând interfețe API, GUI (web-based) sau CLI. Putem extinde switch-ul din punct de vedere fizic, ca și cum am adăuga module de interfață într-un șasiu. „Switch-ul” ACI nu se limitează, însă, la porturile fizice, ci își extinde funcționalitatea de „switch” și la nivelul componentelor de rețea din platformele de virtualizare cu hypervisor sau cu containere. De asemenea, ACI permite extinderea rețelei software-defined în mai multe Data Centere, având astăzi posibilitatea de a adăuga inclusiv resursele din cloud-uri publice în aceeași construcție de tip „switch”.

Pentru că securitatea este un concept cheie în orice rețea, ACI este construit pe baza conceptului de „Zero-Trust”. Faptul că putem vedea ACI ca pe un mare switch nu înseamnă că orice conectăm la el va putea comunica – dimpotrivă – conform politicilor Zero-Trust, avem posibilitatea să definim politici stricte de Securitate și de micro-segmentare până la nivel de server/mașină virtuală/container conectat la rețea.

Revenind la analogia ACI – Switch modular definit prin software – arhitectura soluției este formată din mai multe componente. Componenta de management se numește APIC –Application Policy Infrastructure Controller – creierul software sau „supervizorul” – locul în care sunt definite toate politicile de configurare și de securitate ale sistemului.

APIC este format dintr-un cluster de controllere software, care oferă redundanță și scalabilitate sistemului și este locul prin care se interacționează cu ACI, atât prin API, cât și prin GUI sau CLI. Toate configurările, verificările sau troubleshooting-ul se fac pe controller.

Pentru data-plane, ACI se bazează pe o arhitectură Fabric de tip Clos (după numele matematicianului francez Charles Clos, care a formalizat în 1952 un model matematic pentru fabric-uri multi-stadiu, folosite inițial în rețelele de telefonie comutată), formată din componente denumite Spine și Leaf – ambele implementate prin modele specifice de switch-uri din familia Nexus 9000. Prima implementare folosea legături de 40 Gbps Ethernet între switch-urile Leaf și Spine, ca apoi să trecem la 100 Gbps Ethernet acum câțiva ani și la 400 Gbps Ethernet acum câteva luni. Ca și în arhitectura switch-ului modular – toate elementele care se conectează la switch se atașează la cardurile de interfață – sau switch-urile Leaf în arhitectura ACI. Switch-urile Spine și Leaf folosesc protocolul VXLAN pentru a crea un Data Plane de tip overlay în interiorul Fabric-ului ACI, rețea care este responsabilă cu toate operațiunile de forwarding între echipamentele conectate la Fabric – care în tipologia ACI sunt numite End-Point-uri. Pe partea de Control-Plane, ACI folosește OPFlex, un protocol dezvoltat de Cisco și adoptat din lumea Open-Source de produse ca Open Stack.

Fabric-ul ACI oferă aceleași funcționalități pe care le oferă și switch-urile modulare: vizibilitate și telemetrie, management și troubleshooting centralizat.

ACI integrează soluții multi-vendor de securitate și balansare a traficului, facilitând administratorului de rețea automatizarea redirecționării traficului prin astfel de echipamente.

ACI preia cerințele de business (de exemplu – mediul de dezvoltare nu are voie să acceseze resurse din mediul de producție), precum și pe cele ale utilizatorilor (de exemplu – serverul A poate să comunice cu serverele din rețeaua X, dar nu și cu serverele din rețeaua Y) sub forma unei politici pe care o transcrie în elemente de configurație cu ajutorul cărora provizionează în mod dinamic rețeaua, securitatea și serviciile de infrastructură.

Cu ACI, micro-segmentarea este o realitate, pentru că politica de securitate poate fi implementată unitar pentru toate tipurile de End-Point-uri (servere fizice, mașini virtuale, micro-containere, ba chiar și mașini care rulează în infrastructuri de tip cloud public). Mai mult, avem posibilitatea de a obține o segmentare end-to-end integrând ACI cu tehnologia Cisco SDN pentru rețele Campus – Software Defined Acces, pentru a putea implementa o politică de securitate de la nivelul utilizatorului (SDA) până la nivelul serverului (ACI).

ACI oferă o modalitate agilă de a face networking în Data Center, cu operare simplificată, mai bine pregătită să răspundă noilor generații de aplicații distribuite, integrându-se cu mediile existente, fie ele virtualizate sau ne-virtualizate. Cisco ACI este o soluție de rețea de tip software-defined, care este independentă de hypervisor; funcționează coerent cu toate tipurile de infrastructură de calcul – mașini virtuale, servere fizice și containere; soluția poate fi extinsă foarte ușor de la un centru de date local, la unul distant de scară redusă sau chiar și centre de date multiple dispersate geografic.