Históricamente, los actores de amenazas le han apuntado a los dispositivos de red para generar disrupción a través de ataque de denegación de servicios (DoS). Mientras que esto sigue siendo el tipo más común de ataque a los dispositivos de red, seguimos viendo los avances enfocados en comprometer aún más la infraestructura de la víctima.

Recientemente, el Equipo de Respuesta a Incidentes de Seguridad de Productos de Cisco (PSIRT) ha alertado a los clientes ante toda la evolución de los ataques contra las plataformas de software Cisco IOS.

Mandiant/FireEye publicó un artículo que describe un ejemplo de este tipo de ataque. Esto involucraba un “implante” de router que llamaron SYNful Knock, y allí se informó que ha sido encontrado en 14 routers en cuatro países diferentes.

El PSIRT de Cisco trabajó con Mandiant y confirmó que el ataque no aprovechó las vulnerabilidades del producto y se demostró que se requieren credenciales administrativas válidas o acceso físico al dispositivo de la víctima.

SYNful Knock es un tipo de malware persistente que permite a un atacante obtener el control de un dispositivo afectado y comprometer su integridad con una imagen modificada de software Cisco IOS. Mandiant describió que tiene diferentes módulos activados a través del protocolo HTTP y desencadenados por paquetes TCP hechos manualmente y enviados al dispositivo.

Nota: Cisco Talos ha publicado el Snort Regla SID: 36054 para ayudar a detectar ataques que aprovechan el malware SYNful Knock.

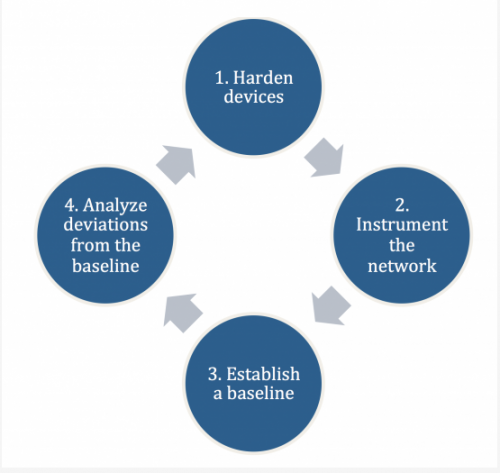

Dado su papel en la infraestructura del cliente, los dispositivos de red son un objetivo valioso para los actores de amenazas y deben ser protegidos como tal. Recomendamos que los clientes de todos los proveedores de redes incluyan métodos para la prevención y detección del riesgo de sus procedimientos operacionales. La siguiente figura describe el proceso de protección y monitoreo de dispositivos de red de Cisco.

Paso 1: Dispositivos duros – usa la guía de Cisco para dispositivos duros de Cisco IOS

Paso 2: Instrumentación de red – sigue las recomendaciones de Monitoreo de Infraestructura de la Integridad de Dispositivos basada en Telemetría

Paso 3: Establece una línea base – garantiza que los procedimientos operacionales incluyan métodos para establecer una línea base

Paso 4 : Analiza las desviaciones de la línea base aprovechando las capacidades técnicas y recomendaciones para el Aseguramiento de la Integridad de Software Cisco IOS.

Agradecemos a Mandiant/FireEye por centrarse en la protección de nuestros clientes compartidos y por sumar su voz para un mejor enfoque en la seguridad de red.

Recursos Adicionales:

EVENT RESPONSE PAGE

Security Bulletin: Evolution in Attacks Against Cisco IOS Software Platforms

Security Bulletin: SYNful Knock Malicious Software Attacks Against Cisco IOS Platforms

Blog Post: SYNful Knock: Protect Your Credentials, Protect Your Network

Consejo para los clientes de Cisco, On demand Webcast

3 comentarios

siii

Omar o.0 no me has respondido o.0 la vulnerabilidad afecta a los linksys 🙂 ?

Interesante afecta también a los linksis actuales ?