Cada vez más clientes implementan cargas de trabajo y aplicaciones en Amazon Web Service (AWS). AWS proporciona un entorno flexible, fiable, seguro, fácil de usar, escalable y de alto rendimiento para cargas de trabajo y aplicaciones.

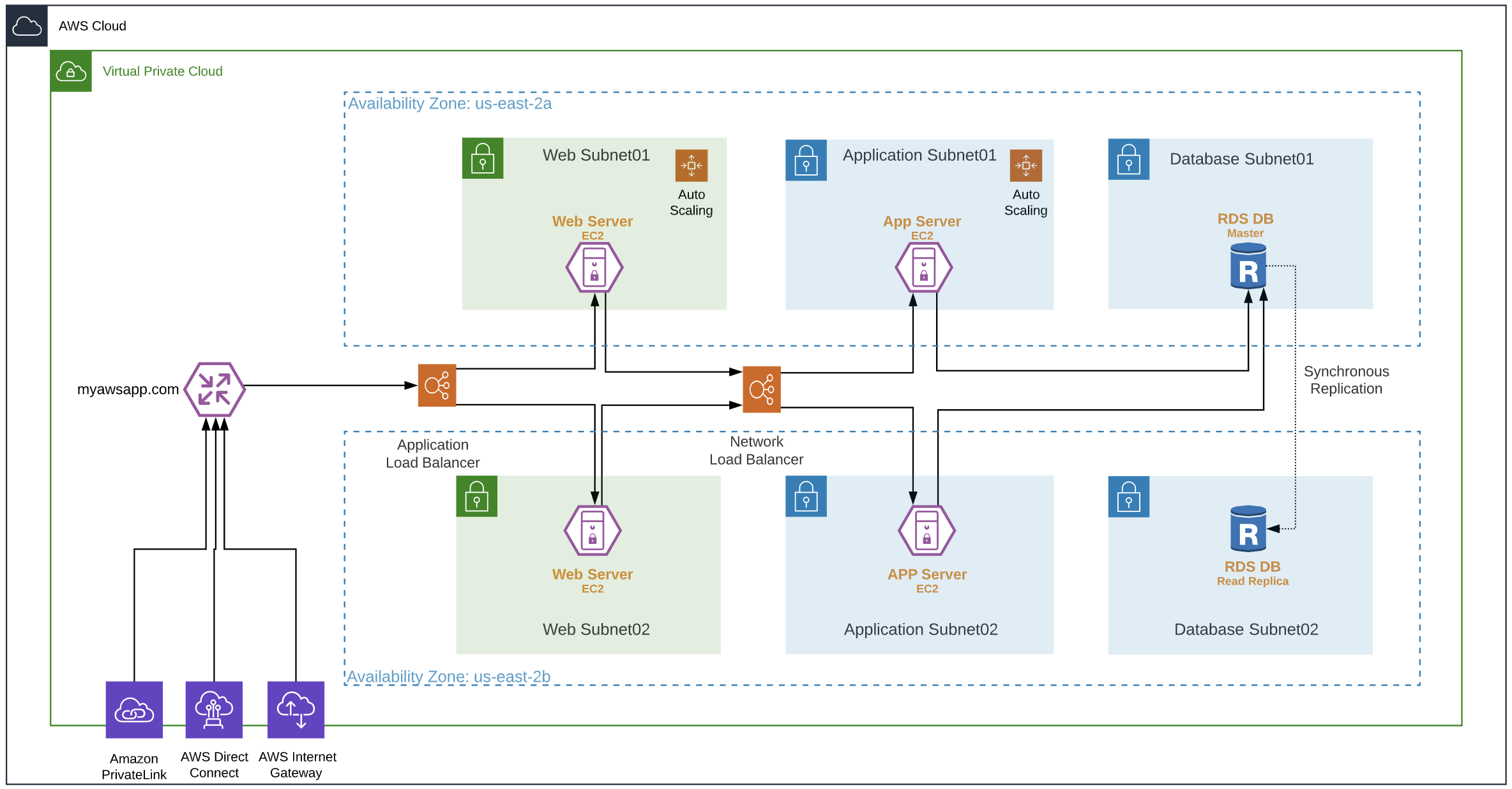

AWS recomienda una arquitectura de tres niveles para aplicaciones web. Estos niveles se separan para realizar varias funciones de forma independiente. La arquitectura multicapa para aplicaciones web tiene una capa de presentación (nivel web), una capa de aplicación (nivel de aplicación) y una capa de base de datos (nivel de base de datos). Existe la flexibilidad de realizar cambios en cada nivel independientemente de otro nivel. La aplicación requiere escalabilidad y disponibilidad; la arquitectura de tres niveles hace que la escalabilidad y la disponibilidad de cada nivel sean independientes.

AWS tiene un modelo de seguridad compartido, es decir, los clientes siguen siendo responsables de proteger las cargas de trabajo, las aplicaciones y los datos. La arquitectura de tres niveles anterior ofrece un diseño escalable y de alta disponibilidad. Cada nivel puede escalar horizontalmente o escalar horizontalmente de forma independiente, pero Cisco recomienda usar controles de seguridad adecuados para la visibilidad, la segmentación y la protección contra amenazas.

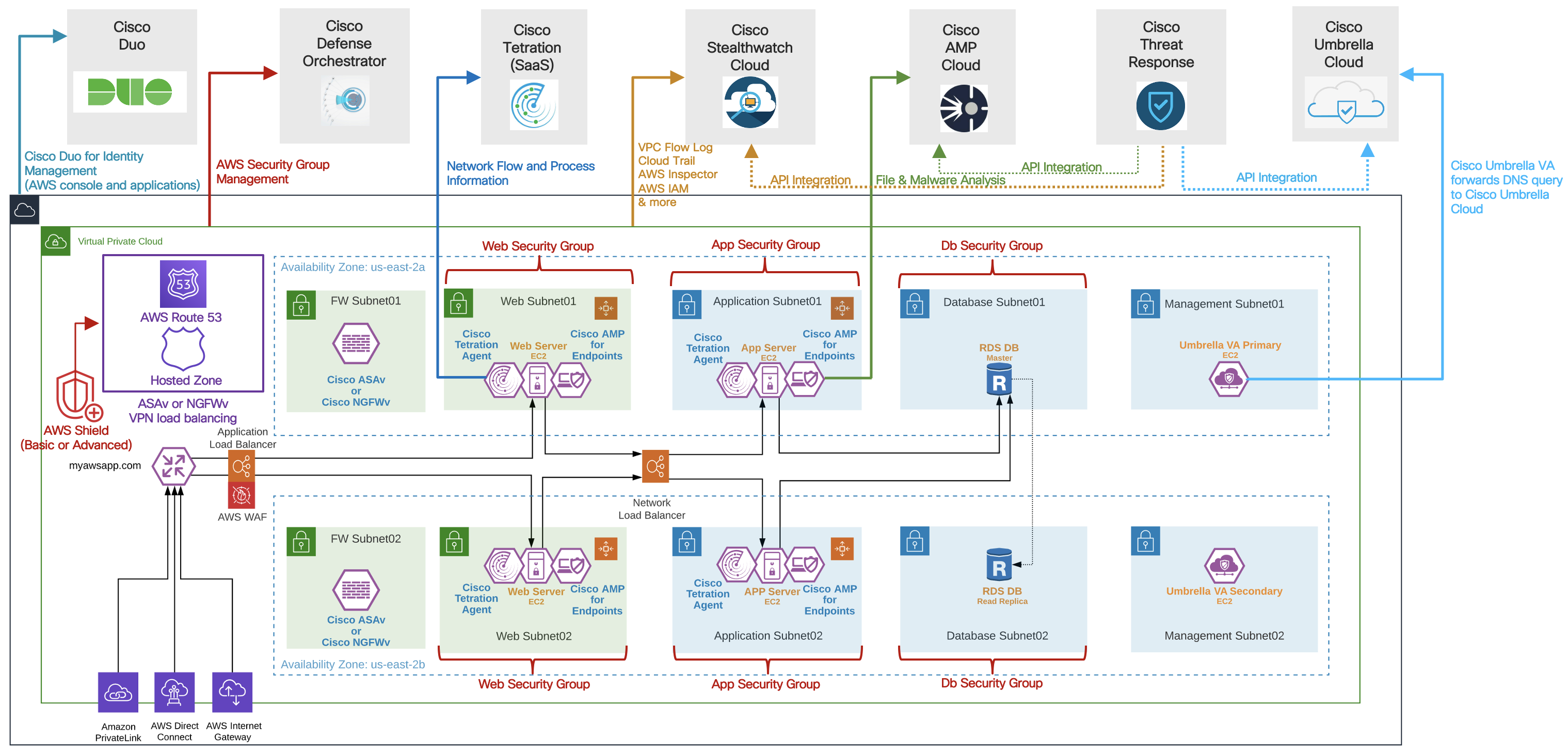

Cisco recomienda proteger la carga de trabajo y la aplicación en AWS mediante un diseño validado de Cisco (CVD) que se muestra en la figura 3. Todos los componentes mencionados en este diseño se han verificado y probado en la nube de AWS. Este diseño reúne los controles de seguridad de Cisco y AWS para proporcionar visibilidad, segmentación y protección contra amenazas.

Visibilidad: Cisco Tetration, Cisco Stealthwatch Cloud, Cisco AMP para Endpoint, Cisco Threat Response y registros de flujo de VPC de AWS.

Segmentación: Firewall de próxima generación de Cisco, dispositivo de seguridad adaptable de Cisco, Tetration de Cisco, Orchestrator de defensa de Cisco, grupo de seguridad de AWS, gateway de AWS, AWS VPC y subredes de AWS.

Protección contra amenazas: Firewall de próxima generación de Cisco (NGFWv), Cisco Tetration, Cisco AMP para Endpoint, Cisco Umbrella, Cisco Threat Response, AWS WAF, AWS Shield (DDoS – Basic o Advance) y Radware WAF/DDoS.

Otro pilar clave es Identity and Access Management (IAM): Cisco Duo y AWS IAM

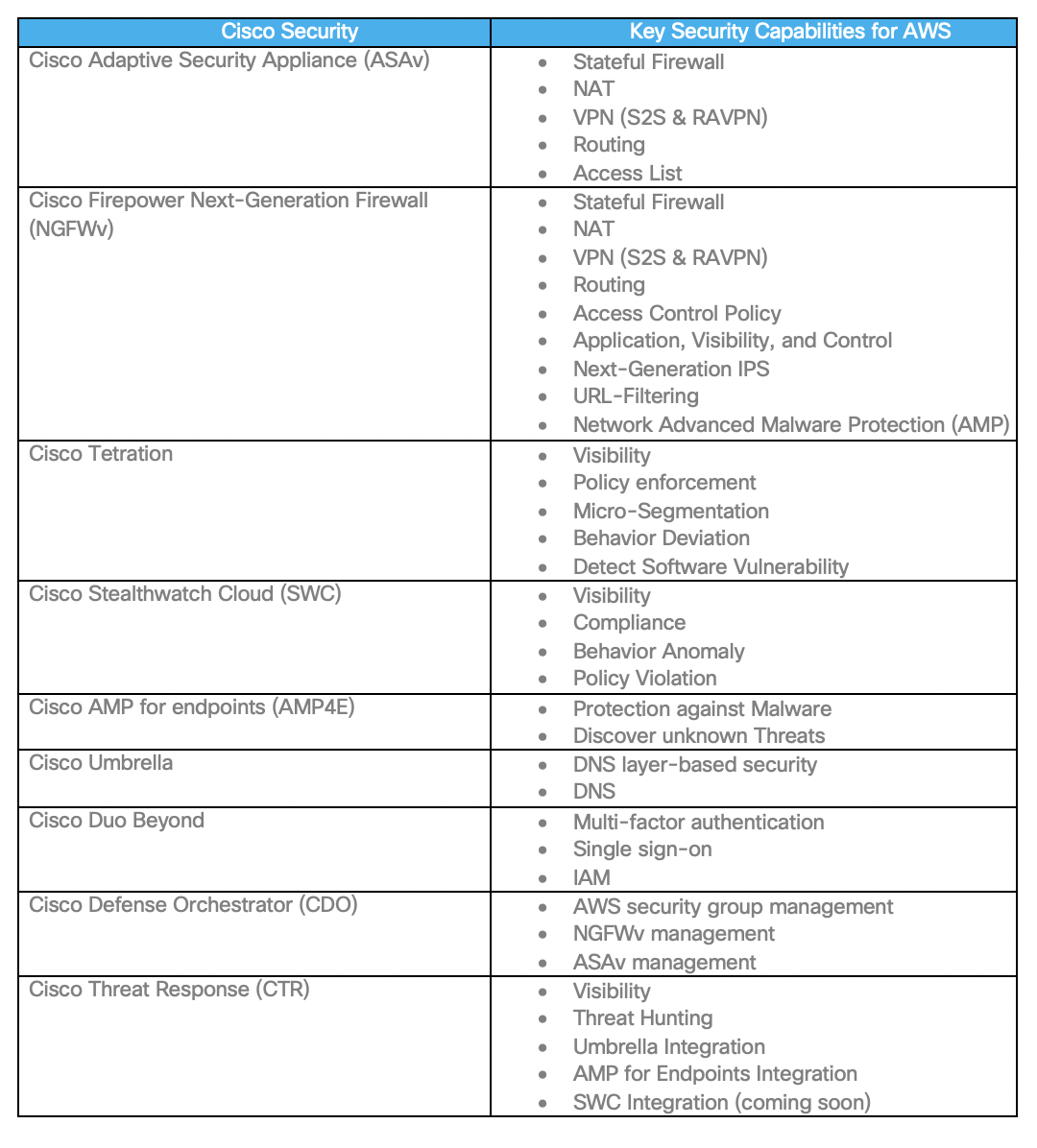

Controles de seguridad de Cisco usados en el diseño validado (Figura 3):

- Cisco Defense Orchestrator (CDO): CDO ahora puede administrar el grupo de seguridad de AWS. CDO proporciona capacidad de microsegmentación mediante la administración de hosts de firewall en la carga de trabajo.

- Cisco Tetration (SaaS): el agente de Tetration de Cisco en las instancias de AWS reenvía “información de proceso y flujo de red” esta información esencial para obtener visibilidad y aplicación de políticas.

- Cisco Stealthwatch Cloud (SWC): SWC consume registros de flujo de VPC, seguimiento de la nube, AWS Inspector, AWS IAM y muchos más. SWC incluye observaciones relacionadas con el cumplimiento y proporciona visibilidad de su infraestructura en la nube de AWS

- Cisco Duo – Cisco Duo proporciona servicio MFA para la consola de AWS y las aplicaciones que se ejecutan en las cargas de trabajo

- Cisco Umbrella – El dispositivo virtual de Umbrella de Cisco está disponible para AWS, usando el administrador de las opciones DHCP puede configurarlo como DNS primario. La nube de Cisco Umbrella proporciona una manera de configurar y aplicar la seguridad de la capa DNS a las cargas de trabajo en la nube.

- Cisco Adaptative Security Appliance Virtual (ASAv): Cisco ASAv proporciona un firewall con estado, segmentación de red y capacidades de VPN en AWS VPC.

- Cisco Next-Generation Firewall Virtual (NGFWv): Cisco NGFWv ofrece capacidades como firewall con estado, “visibilidad y control de aplicaciones”, IPS de próxima generación, filtrado de URL y AMP de red en AWS.

- Cisco Threat Response (CTR): Cisco Threat Response tiene una integración impulsada por API con Umbrella, AMP para Endpoints y SWC (próximamente). El uso de este equipo de operaciones de seguridad de integración puede obtener visibilidad y realizar la búsqueda de amenazas.

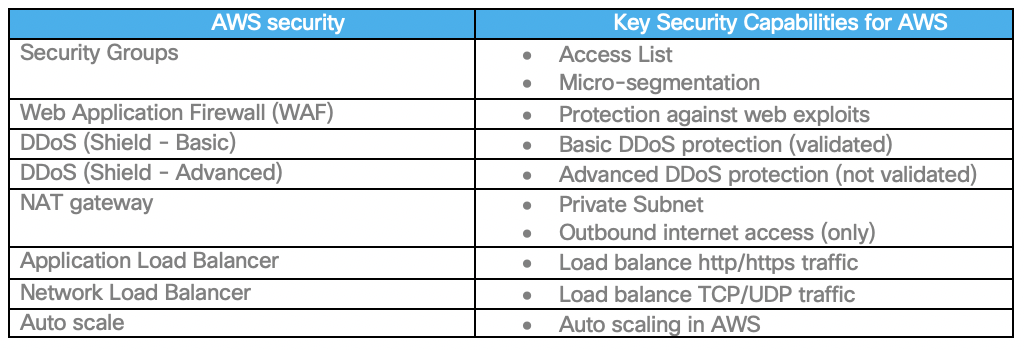

Controles de AWS utilizados en el diseño validado por Cisco (figura 3):

- Grupos de seguridad de AWS (SG): los grupos de seguridad de AWS proporcionan capacidad de microsegmentación mediante la adición de reglas de firewalls directamente en la interfaz virtual de instancia (interfaz de red elástica – eni).

- Firewall de aplicaciones web (WAF) de AWS: AWS WAF protege contra ataques web.

- AWS Shield (DDoS): AWS Shield protege contra DDoS.

- Balanceador de carga de aplicaciones de AWS (ALB) y Balanceador de carga de red (NLB): AWS ALB y NLB proporcionan equilibrio de carga para el tráfico entrante.

- Ruta 53 de AWS: AWS Route53 proporciona equilibrio de carga basado en DNS y se utiliza para el equilibrio de carga RAVPN (SSL) en varios firewalls de una VPC. Vídeo de demostración de la ruta 53 de DAWS.

Controles de Radware usados en el diseño validado de Cisco (figura 3):

- Radware (WAF y DDoS): Radware proporciona capacidades WAF y DDoS como servicio.

Cisco recomienda habilitar las siguientes capacidades clave en los controles de seguridad de Cisco. Estos controles no solo proporcionan una visibilidad, segmentación y protección contra amenazas inigualables, sino que también ayudan a cumplir las politias de seguridad.

Además del control de seguridad de Cisco anterior, Cisco recomienda utilizar los siguientes componentes de seguridad nativos de AWS para proteger las cargas de trabajo y las aplicaciones.

Seguridad en la nube AWS– Guía de diseño validada por Cisco (publicada en abril de 2020).

Esta guía de diseño se basa en la Guía de arquitectura de Secure Cloud. La Guía de arquitectura de nube segura explica los servicios en la nube, los flujos empresariales críticos y los controles de seguridad necesarios para que el entorno en la nube proteja las cargas de trabajo. Cubre los diseños validados de Cisco para la protección de la carga de trabajo en la arquitectura de tres niveles de AWS. Esto también incluye controles de seguridad nativos de la nube y WAF/DDoS de Radware para la protección de cargas.