Puede sucederles a los mejores. Puede tener un software de seguridad resistente implementado en su entorno y, sin embargo, una amenaza logra escabullirse. A menudo, sucede en un punto débil que no se consideró crítico o simplemente se pasó por alto por completo. Puede ser una experiencia aleccionadora y algo que muchos profesionales de seguridad han enfrentado, aunque sean reacios a admitirlo.

Lo que sigue es un cuento con moraleja, pero con un lado positivo. Defiende la búsqueda de amenazas: una práctica de seguridad en la que se buscan amenazas que lograron superar sus defensas y que se han ocultado en su entorno. Es un tema que destacamos en nuestro último informe en la serie de ciberseguridad de Cisco, Búsqueda de amenazas ocultas: incorporación de la búsqueda de amenazas en su programa de seguridad. Porque, si bien nadie quiere que lo sorprenda una amenaza, puede suceder en el panorama de amenazas actual.

Conozca a John

Comenzó en casa una noche. Mientras miraba Netflix, John, cuyo nombre se ha cambiado para proteger a los inocentes, notó una cantidad inusual de rotura de la pantalla. Él estaba usando una PC para centro de entretenimiento (HTPC) que había creado y parecía que el dispositivo estaba sobrecargado por la transmisión. Le había funcionado bien en los últimos años, pero pensó que la HTPC estaba quedando obsoleta y comenzó a pensar en reemplazarla.

Lo que no tuvo en cuenta fue que se estaba llevando a cabo la criptominería en segundo plano. Sin saberlo, una amenaza había ingresado a su red sin ser detectada. Sin embargo, su presencia estaba comenzando a exhibir efectos secundarios.

Si bien estos comportamientos pueden explicarse por otras causas, este es un gran lugar para una búsqueda de amenazas. Es mejor comenzar una búsqueda probando una sospecha o una teoría. Por ejemplo, al observar los sistemas que presentan rotura de pantalla, ¿podría ser criptominería? En una red más grande, es posible que los usuarios informen problemas extraños como este, lo que puede servir como base para una búsqueda. Computadoras que se encienden en la mitad de la noche, ¿podría ser una amenaza que llama a casa? Velocidades de descarga con picos por períodos cortos: ¿es exfiltración de datos? Un servidor web periódicamente inalcanzable, ¿actividad de DDoS? Todos estos son buenos puntos de partida.

Cada una de estas actividades podría explicarse por otros factores no maliciosos. Sin embargo, la búsqueda de amenazas requiere un enfoque más equilibrado: es mejor no pensar que cada rareza es causada por el malware, pero también es importante no descartarla demasiado rápido.

El pensamiento de John recayó de este último lado. Sus implementaciones de seguridad parecían adecuadas para una pequeña red doméstica. Tenía un router con un cortafuegos que incluía la inspección profunda de paquetes (DPI), la HTPC estaba en una subred diferente de los dispositivos con los que no tenía que hablar y las protecciones de terminales estaban implementadas y actualizadas. Bueno, implementadas en todo menos en esta HTPC.

Este fue un error crítico. La HTPC ejecutaba Linux y John había caído preso de la seguridad gracias al pensamiento oscuro. Es una situación en la que necesitaba implementar una nueva política de seguridad dentro de su red para cubrir las PC con Linux.

El valor de la búsqueda de amenazas

Esto se encuentra en consonancia con el objetivo general de la búsqueda de amenazas. No se trata solo de descubrir amenazas, sino también de implementar políticas y cuadernos de estrategias para apuntalar su postura frente a la seguridad. De hecho, es posible que algunas de las búsquedas más exitosas no descubran una amenaza en absoluto. Más bien, identifican una debilidad en el entorno que debe abordarse.

John desea poder decir que se volvió desconfiado e inició una investigación de búsqueda de amenazas por criptominería. Sin embargo, dado que nada estaba marcando esto como criptominería, no pudo

y no lo hizo. Esta es la razón por la cual tener habilitado el registro adecuado es fundamental. No puede detectar lo que no puede ver y sin el registro u otras herramientas de monitoreo activadas e informes sobre los sistemas dentro de su entorno, es difícil evaluar con precisión su exposición.

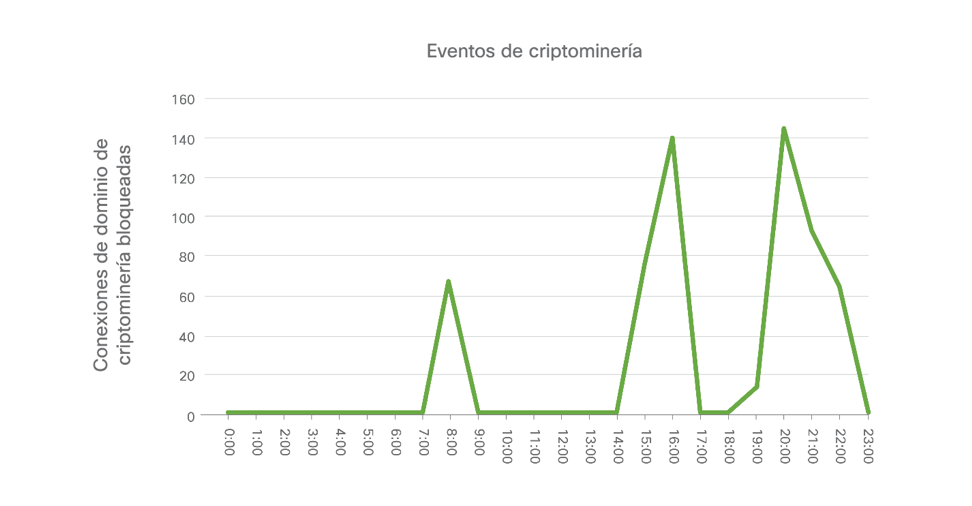

La verdad es que la fortuna entró en juego en la identificación de la amenaza. Al ser un nuevo empleado de Cisco, John tuvo la oportunidad de implementar Cisco Umbrella en su red doméstica. Después de cambiar su configuración de DNS a los servidores de Umbrella y revisar los registros después de un día, la presencia de una amenaza era clara. Umbrella detectó actividad dentro de su red que intentaba conectarse a sitios de criptominería conocidos.

Después de la búsqueda

Dado que se identificó una amenaza, este es el punto en el que una búsqueda comenzó a hacer una transición a la limpieza. John rápidamente agarró un escáner antivirus Linux, lo instaló y ejecutó un escaneo. Los resultados volvieron con seis instalaciones de criptominería separadas, desparramadas en la carpeta de inicio y la carpeta temporal del navegador. John anuló los permisos de cada archivo y los eventos de criptominería desaparecieron. Aún mejor, había desaparecido la rotura de pantalla.

Después de una búsqueda de amenazas, es importante implementar políticas para evitar que regrese la amenaza, además de crear un cuaderno de estrategias o automatización para verificar en el futuro. En el caso de John, Umbrella se ocupó de este último. Para apuntalar la HTPC, John formateó todo el sistema (para que sea seguro), instaló una distribución de Linux más centrada en la seguridad e instaló AMP para terminales.

Al descubrir una amenaza durante una búsqueda, también es importante revisar otros sistemas para detectar señales de actividad similar. Recopilar indicadores de riesgo (IoC), como los valores hash de los archivos de criptominería, y verificar su presencia en otros sistemas.

Una nota interesante: si bien John estaba seguro de que estaba libre de criptominería en esta etapa, tomó los seis archivos de criptominería y los ejecutó en VirusTotal. Cada archivo regresó con resultados ligeramente diferentes, pero fue detectado por las firmas genéricas de los motores antivirus 5-6, solidificando aún más su clasificación maliciosa.

Lo que sorprendió a John fue que al día siguiente, cuando inició sesión en el tablero de AMP, descubrió que AMP había puesto en cuarentena seis archivos en su PC Windows. John había retirado los archivos de criptominería de la HTPC, los había cerrado y había planeado archivarlos. Sin embargo, debido a que escaneó estos archivos en VirusTotal, AMP se actualizó automáticamente. Los archivos, que antes se habían marcado como “desconocidos”, ahora eran conocidos por ser maliciosos. AMP los sacó de su archivo y los puso en cuarentena, un interesante giro de eventos que destaca el poder de una solución de seguridad integrada.

Lecciones aprendidas

Como resultado de esta experiencia, la postura de seguridad de John ha mejorado. Sin embargo, no es tan ingenuo pensar que tiene un 100 % de seguridad. Desde el incidente, John ha verificado su entorno para IOC publicados mediante herramientas como Cisco Threat Response, y ha habilitado el registro adicional para poder verificar la actividad inusual.

Ya sea que lo admitamos o no, el hecho es que John podría ser usted o yo. Las cosas pueden atravesar nuestras defensas. Y las consecuencias de tener una amenaza oculta en una red grande pueden llegar mucho más allá que el software criptominería en una sola PC. Esta es la razón por la que la búsqueda de amenazas es una herramienta tan importante en cualquier arsenal de seguridad en la actualidad.

¿Desea obtener más información sobre la búsqueda de amenazas? Consulte nuestro último informe sobre el tema, Búsqueda de amenazas ocultas: la incorporación de la búsqueda de amenazas en su programa de seguridad. En TI, profundizamos en la búsqueda de amenazas, explicando con más detalle qué es, cómo se compara con otras disciplinas de seguridad y cómo iniciar la actividad dentro de su organización. Descargue una copia hoy mismo.