Punto de persistencia

Varios de los recientes ataques cibernéticos han sido excelentes recordatorios para que no perdamos de vista nuestros mecanismos de seguridad, constantemente debemos seguir reevaluando cómo proteger nuestras redes y no suponer siempre que todos los dispositivos están seguros en la red.

Un ejemplo de estas nuevas amenazas es el SYNFul Knock, un tipo de malware persistente que le permite a un atacante obtener el control del dispositivo de Cisco afectado y comprometer su integridad con una imagen de software de Cisco IOS modificada. Dicho ataque no toma ventaja de ninguna vulnerabilidad del producto, pudo demostrarse que se solicitaron credenciales administrativas válidas o acceso físico al dispositivo de la víctima.

- Los clientes de Cisco podrán encontrar más información y recursos para entender SYNFul Knock en SYNful Knock Event Response Page.

Entonces, podríamos pensar: “Hey, ellos solo necesitarán acceso a la consola y credenciales válidas para cargar exitosamente un nuevo firmware”. Hace unos años, cuando las consolas no estaban conectadas a las terminales de servidores, donde era posible cualquier acceso físico a la red, la respuesta hubiese sido: “El dueño de la consola, es el dueño del sistema”. Sin embargo, actualmente para que alguien pueda subir el firmware a un router, tiene que tener un “Punto de Persistencia.”

En otro reciente ataque de alto perfil ―aunque no pudieron conocerse los detalles de cómo ocurrió el hecho― los atacantes lograron la firma del “Punto de Persistencia” en la red y comprometieron una impresora. Cuando digo persistencia, en este caso, me refiero a la magnitud, la duración, tal como lo indica la gran cantidad de información que fue filtrada.

- Intencionalmente, estoy dejando muchas referencias aquí e invito a los lectores a hacer su propia investigación para confirmar esta información considerada en términos generales.

En nuestra industria, estamos concientes del riesgo que representan las impresoras, que comprometen también la seguridad de nuestras redes. Antes nadie consideraba esta vulnerabilidad, pero hoy sabemos que pueden ser utilizadas como una puerta de ingreso para los ataques cibernéticos.

En los dos casos antes descritos, los atacantes cibernéticos fueron capaces de crear un “Punto de Presencia” que evade las capacidades más defensivas. De esta forma, el atacante tiene amplia libertad y tiempo para cumplir sus objetivos. Entonces ¿cómo hace uno para protegerse de este tipo de ataques, especialmente cuando los dispositivos no cuentan con las capacidades de defensa cibernética?

- Recordemos que cualquier dispositivo puede ser un participante activo en la brecha de seguridad, porque establece un flujo de comunicación con otros dispositivos.

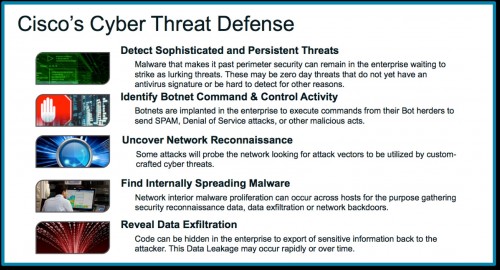

Cisco’s Cyber Threat Defense Solution integra tanto FirePOWER NGIPS y Lancope SteathWatch para proporcionar amplias capacidades de análisis de flujos de comunicación en la red. La solución proporciona la habilidad para detectar rápidamente y remediar flujos inadecuados de comunicación, host de bloqueo de violaciones de políticas, malware transferido a través de la red, comando y control del tráfico y una larga lista de otras actividades maliciosas relevantes. Ambas, tanto la Administración de FirePOWER como la Administración de la Consola de Lancope’s Stealthwatch se integran al Motor de Servicios de Identidad de Cisco para proporcionar una remediación dinámica que acelera el tiempo de mitigación. Los asistentes al Cisco Live Cancún 2015 podrán ver una demostración en vivo de Cyber Threat Defense.

Lamentablemente, aunque los clientes ya implementan tecnologías de defensa cibernética más avanzadas, continuaremos viendo dispositivos de punto final no tradicionales comprometidos al nivel de firmware. Por esta razón, será aún más crítica la necesidad de contar con análisis de los flujos de comunicación.

No lo dude más, examine sus redes, identifique todos los “Puntos de Persistencia” potenciales y asegúrese de que cuenta con la capacidad para analizar sus flujos de comunicación.

Además, no se pierda la demostración en vivo de Cyber Threat Defense en Cisco Live Cancún 2015, el evento de educación y capacitación para profesionales de IT más importante en el mundo, que se desarrollará desde el 2 al 5 de noviembre.

Tags:

- #BeCyberSmart

- #comunicacionesunificadas

- #CyberSecMonth

- #CyberSecurityMonth

- #educadigital

- #LifeOnWebex

- #NCSAMwithCiscoSecure

- 5G

- Adam Cheyer

- adn datacenters

- Agilidad

- Alianzas

- alumnos

- amenazas

- amenazas cibernéticas

- AMP

- AMP for Endpoints

- Analytics

- Angler

- Angler Exploit Kit

- aplicaciones

- aplicaciones SQL

- asesoría

- ataques

- ataques cibernéticos

- ataques informáticos

- atencion al cliente

- atención ciudadana

- atenciónalcliente

- aulas virtuales

- avaya

- awareness

- Banca del Futuro

- BE4K

- Big Data

- blockchain

- blog cisco

- Blogs

- Brand

- Bridge

- Bridge la revista

- Bring your Own Device (BYOD)

- business resiliency

- Bussiness Edition 4000

- BYOD

- Cajatel

- Canalys

- cansac

- cansac ciberataques

- capex

- Carrera Cisco Live 5k

- carrera IT

- CASP

- Catalyst 9000

- CCNA

- CCNP

- centro de datos

- centros de datos

- certificaciones

- CEWN

- ciberataque

- ciberataques

- cibercriminales

- ciberdelincuentes

- Cibersecurity

- ciberseguridad

- ciberseguridad gubernamental

- ciberseguridad pública

- Cisco ACI

- Cisco Advanced Malware Protection (AMP) para Endpoints

- Cisco Campus

- Cisco Catalyst

- cisco certifications

- Cisco CloudCenter

- Cisco CloudLock

- Cisco Colaboración

- Cisco Collaboration

- Cisco Connect

- Cisco Connect LatAm

- Cisco Connected Mobile Experience

- Cisco DNA

- Cisco DNA Spaces

- Cisco DX80

- Cisco Empowered Women´s Network

- Cisco Financial Services

- Cisco Hyperflex

- Cisco Identity Services Engine

- Cisco IWAN

- Cisco Kinetic

- Cisco Live

- Cisco Live 2015

- cisco live 2016

- Cisco Live 2017

- Cisco Live 2018

- Cisco Live Cancún

- Cisco Live Data Center

- Cisco Live LA

- Cisco Live Latinoamérica

- Cisco Live Latinoamérica 2016

- Cisco Live Latinoamérica 2017

- Cisco Meraki

- Cisco MX300

- Cisco MX700

- Cisco MX800

- Cisco Networking Academy

- Cisco Nexus

- Cisco ONE

- Cisco ONE Software

- cisco partners

- Cisco Retail

- cisco secure

- Cisco Security

- Cisco Security Connector

- Cisco Spark

- Cisco Spark Board

- Cisco Systems

- Cisco TAC

- Cisco Talos

- Cisco Tetration Analytics

- Cisco UCS

- cisco umbrella

- Cisco WEbEx

- Cisco Webex Meetings

- Cisco Webex Teams

- Cisco360 Series

- CiscoMWC

- CiscoSecure

- ciscosecurre

- ciscospark

- CISO

- Cisoc webex

- CISOs

- Citrix

- ciudad conectada

- ciudad inteligente

- ciudades inteligentes

- CL 2017

- Cloud

- Cloud Day

- CloudLock

- CLUS

- Colaboración

- Colaboracion cognitiva

- colaboración empresarial

- Colaboración en Educación

- colegio

- colegios

- comunicaciones

- Comunicaciones Unificadas

- concurso

- conectividad

- conexiones

- conferencia

- Connected Factory

- Connected Security

- consumer

- Consumer 2020

- Consumidor

- Consumo

- contact center

- contactcenter

- coronavirus

- Costa Rica

- covid-19

- custoemr care

- customer care

- customer journey

- CX

- cybersecurity

- cybersecurity research

- data center

- datos

- DevNet

- DevNet Zone

- Digital Consumer

- Digital Manufacturing

- digital transformation

- Digital Vortex

- digitalización

- Digitalización Cisco

- digitalización educativa

- digitalización gubernamental

- digitalizar

- digitazliación

- dispositivos

- disrupción digital

- DNA

- DNA Advisor

- DNS

- DUO

- Ecosistema Cisco

- educación

- educación conectada

- educación siglo XXI

- educación superior

- educaciones

- el futuro del trabajo

- el nuevo webex

- empleados conectados

- empresa

- empresas

- Energy

- Enterprise

- Enterprise Networks

- Erik Wahl

- escritorio virtual

- estudiantes

- estudio

- estudios

- ETA

- Evento de TI

- Exploits Kits

- fábricas conectadas

- FEI

- firewall

- firewalls

- flexibilidad

- flexplan

- Frost Sullivan

- futuro del trabajo

- Gartner

- gobierno

- gobierno digital

- gobiernos

- Google Cloud

- Goverment summit

- hackers

- herramientas de colaboración

- hiperconvergencia

- home office

- Hyperflex

- IA

- IDC

- IdT

- IIoT

- industria

- Industria 4.0.

- Industrie 4.0

- Industry 4.0

- Industry Summits

- infografía

- informe anual de seguridad

- informe de Gartner 2019 “Critical Capabilities for Meeting Solutions

- Infraestructura centrada en aplicaciones (ACI)

- infraestructura inteligente

- ingenieros

- innovación

- integraciones

- Inteligencia Artificial

- intención

- Intent-Based Networking

- interconexión

- Internet

- internet d todo

- Internet de las cosas

- Internet de Todo

- Internet Industrial

- internet of everything

- internet of everything Forum

- IoE

- IoT

- IT

- IT Management

- Jeff Loucks

- jordi botifoll

- Kevin Bandy

- kits

- La Red Intuitiva

- latinoamerica

- licencia

- Licencias

- licencias Cisco

- Log4j

- lugar de trabajo remoto

- malware

- Manufactura

- Manufactura Digital

- Manufacturing

- Marketing

- Marketing Velocity

- MarketingVelocity

- Matriz liderazgo de cyberseguridad

- mclaren

- mensajería

- Mes

- México

- MFA

- Microsoft

- Miercom

- millennials

- Millie Bobby Brown

- MindMeld

- Minería

- Mining

- Misión Rescate

- mobile

- Mobile World Congress

- mobility

- month

- Moon Palace

- movilidad

- Mujeres en IT

- multicloud

- Multidominio

- multinube

- MWC17

- NAAS

- NB-09

- negocios

- NetFlow

- NetVet

- network

- Network as a Sensor

- Network Security

- networking

- Neutrino

- Next Generation Firewalls

- Nexus 9000 Switches

- NGFW

- NGIPS

- novedades de Webex

- nube

- Nuclear

- Nyetya

- obsolescencia tecnológica

- Oil & Gas

- Oil and Gas

- Open DNS

- OpenDNS

- opex

- organizaciones

- Packet Analyzer

- pandemia

- partner

- Partner Experience

- Pequeña y Mediana Empresa

- petróleo

- Petya

- Pishing

- políticas de seguridad

- power of 3

- productividad

- Programa IT Management

- Protección de las redes inalámbricas

- proveedor de servicios

- punto de persistencia

- PYME

- pymes

- QoS

- Ransomware

- red

- red intuitiva

- redes

- redes definidas por el software

- redes empresariales

- redes inalambricas

- Redes Industriales

- Redes Sociales

- Remove term: internet of everything internet of things

- reporte anual de seguridad

- Reporte Anual Seguridad

- Reporte Medio Año Cisco

- Reporte Semestral de Ciberseguridad

- rescate digital

- retail

- reunion

- reuniones

- reuniones virtuales

- Ridley Scott

- robo de datos

- routing

- Salud

- sao paulo

- SASE

- SD WAN

- SDN

- sector publico

- Secure Access Service Edge

- secure X

- securex

- security

- Seguridad

- seguridad digital

- seguridad en la nube

- Seguridad Industrial

- seguridad informatica

- seguridad pública

- Seguridad web

- Service Provider

- service providers

- servicios

- servicios cisco

- Servicios tecnicos

- servidor

- Servidores

- silos operativos

- Smart City

- Smart Net Total Care

- SMB

- SNTC

- software

- software de seguridad

- Soluciones

- soluciones de colaboracion

- soluciones seguridad

- soporte

- SOS

- spam

- spamware

- Spark

- spyware

- SSID

- StealthWatch

- StealthWatch Learnig Network

- Steve Martino

- straming

- Streaming

- Summit Educación Superior

- suscripción

- switches

- switching

- SYNful Knock

- Talos

- Talos Group

- Technical Seminars

- tecnologia

- tecnología digital

- Telepresencia

- telepresencial

- teletrabajar

- teletrabajo

- teletrabajo herramientas

- tendencias

- Tetration

- The Hub

- The Martian Movie

- The Network Intuitive

- Thousand Eyes

- TI

- tiempo de detección

- tiempo de evolucionar

- TME

- trabajador remoto

- trabajo

- trabajo a distancia

- trabajo en casa

- trabajo híbrido

- trabajo remoto

- trabajoremoto

- tráfico IP

- transformación

- transformación digital

- transmisión en vivo

- transporte

- UCS

- UCS mini

- umbrella

- universidad

- VDI

- video

- video conferencia

- videoconferencia

- videoconferencias

- videovigilancia

- virtual

- Virtualización

- virus

- Vmware

- VNI

- VoIP

- VPN

- vulnerabilidad cibernética

- WAN

- WannaCry

- web

- WebEx

- Webex Calling

- webex meetings

- Webex Share

- Webex Teams

- WebexOne

- WIFI

- Wireless

- World of Solutions

- xdr

- zero trust

1 comentarios

Excelente!