¿Ha vivido usted alguna de estas situaciones?

Estaba por comenzar una importante junta o presentación y su PC o correo electrónico le pidió un cambio de contraseña a último momento. Necesitaba acceder a la página web de su banco y en ese preciso momento estuvo obligado a cambiar la contraseña, cuya última generación había sido tan difícil de concebir dado las reglas de caracteres, mayúsculas y números que el sistema pedía.

Actualmente, el usuario promedio está rodeado de dispositivos inteligentes, aplicaciones y herramientas tecnológicas. Sin embargo, al mismo tiempo, debe enfrentar una serie de retos cuando intenta acceder a dichas herramientas, ya que se topa a cada minuto, con mecanismos de autenticación, políticas de seguridad, limitantes de caracteres y la tarea de recordar sus credenciales en diversas aplicaciones y dispositivos.

Muchos usuarios frente a estas enmarañadas situaciones eligen guardar sus contraseñas escritas en un papelito o en el escritorio de su PC. Por lo tanto, los administradores de TI que están obligados a velar por la seguridad de estas aplicaciones, deberán asegurarse de que los usuarios cuenten con acceso a los recursos sólo por periodos determinados, advertidos de esa peligrosa costumbre –guardar las contraseñas en papelitos– que expone la seguridad de la información de la empresa.

¿Qué tal si pudiéramos tener un solo mecanismo de autenticación para todas las aplicaciones, incluyendo aquellas que nos sirven para comunicarnos con nuestros colegas, socios y proveedores? ¡Te contaremos cómo en Cisco lo hemos logrado!

La vía más común de autenticación que tenemos hoy en día, el usuario y la contraseña, se está reformulando gracias a las nuevas tecnologías. Los scanners de huellas digitales, el iPhone 5s, y el reconocimiento de patrones faciales (teléfonos Samsung) están transformando rápidamente la forma en que los usuarios y las organizaciones manejan el concepto de identidad.

¿Qué es un mecanismo de autenticación y por qué es importante?

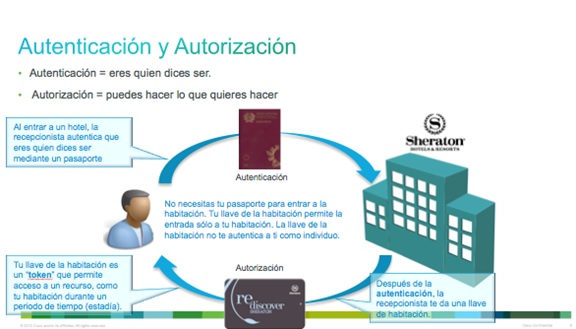

Usualmente cuando hablamos de mecanismos de autenticación, nos estamos refiriendo a dos procesos: autenticación y autorización. Autenticación es el método para verificar quién eres según quién dices ser. Autorización le permite al usuario efectuar las acciones que él requiera. Un ejemplo, cuando usted llega a un hotel, la recepcionista autentica quién es, cotejando sus datos en el pasaporte y con los datos que usted le transmite en forma oral. Luego de haber verificado su identidad, la recepcionista le entrega la llave de la habitación, que autoriza para que usted pueda entrar (recurso). Esta llave le permite el acceso a ese recurso durante el tiempo de la estadía (periodo finito), sin embargo, no es suficiente para comprobar y verificar su identidad.

La tendencia en la industria ha sido mejorar los mecanismos de autenticación incluso combinando múltiples técnicas tal como la Autenticación Multi-factor. Cambiamos el modelo de “Algo que conoces” como usuarios/contraseñas a un modelo de “Algo que eres” como huellas digitales, patrones de voz y métodos biométricos de autenticación.

Pero ¿qué sucederá con aquellos contratistas o socios que deben interactuar con nuestros sistemas? ¿Qué pasará con las herramienta de la nube que deben integrarse a mi empresa? Si bien existen protocolos como Kerberos (maneja credenciales y aplicaciones) estos tienen algunas dificultades con ambientes móviles y de nube.

La promesa de Identidad Única

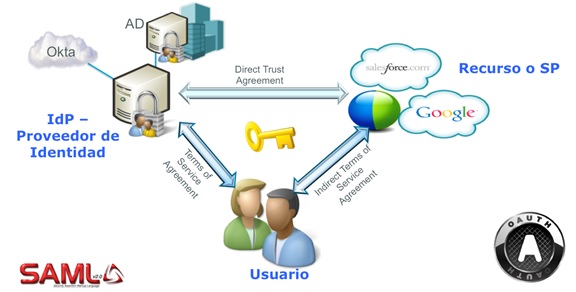

La respuesta ha sido crear un mecanismo único de autenticación (Single SignOn- SSO), donde exista solo un proceso para autenticar al usuario, permitiéndole también obtener una sola autorización entre múltiples aplicaciones. Estas soluciones basadas en SSO, permiten crear una capa de abstracción de la autorización y autenticación del usuario, logrando una mejor integración de los recursos y aplicaciones a las cuales se requiere acceder.

Al utilizar un componente llamada Proveedor de identidad (IdP) y crear relaciones de confianza con un recurso, en este caso llamada Proveedor de Servicio (SP), es posible autenticar al usuario una sola vez por el IdP, y que éste logre acceder a otros recursos que tengan acuerdos de confianza con ese IdP. Esto sucederá siempre y cuando el usuario presente un token válido para ingresar (llave de la habitación) durante un tiempo definido. De esta manera, los usuarios se benefician porque solo necesitan autenticarse una sola vez y las organizaciones pueden tener mejor control de la seguridad de los mecanismos de autenticación utilizados.

Para hacer realidad este mecanismo de SSO, se pueden utilizar protocolos como Security Assertion Markup Languate (SAML 2.0) y OAuth. Estos protocolos estándar permiten transportar la información del usuario y sus atributos, e incluso, delegar el acceso a un recurso con varias aplicaciones. Precisamente con este tipo de mecanismos se puede lograr que aplicaciones como Spotify o Instagram permitan el acceso “a través de la cuenta de Facebook” de una persona.

La solución: Identidad en Colaboración Cisco

¿Qué pasaría entonces si tomamos la promesa de SSO y la fusionamos con las herramientas de colaboración de los usuarios? ¿Qué tal si habilitamos al usuario para que pueda interactuar con diferentes dispositivos, unificando sus contactos en todos sus dispositivos (móviles y de escritorio) y autenticándose con su huella digital o credenciales de red? ¡No más contraseñas en notepad, post-it o la billetera!

Esto es precisamente lo que podemos lograr con la nueva arquitectura de identidad en la solución de Colaboración Cisco. Al habilitar compatibilidad con protocolos estándar como SAML 2.0 y OAuth para integración con IdPs de la industria, podemos brindar una experiencia consistente entre las aplicaciones y dispositivos para maximizar la adopción de las herramientas y que el usuario pueda ser más productivo al utilizar las herramientas que estén fácilmente a su alcance.

Con la versión 10.5 del sistema de Colaboración (Collaboration System Release CSR 10.5) se permite la integración de soluciones de IdP tanto en premisa como en la nube donde podemos aprovechar las ventajas de un sistema de SSO para administrador y usuarios. Logramos que nuestros usuarios utilicen cualquiera de nuestros productos con un mismo login para todas sus herramientas colaborativas, ya sea un producto en premisa como el Cisco Unified Communications Manager (CUCM) y el Cisco Jabber, o una solución de nube como Cisco WebEx.

El cambio es ahora

Sin duda, los avances en las nuevas tecnologías de autenticación y las nuevas formas de trabajar de los usuarios presentan grandes retos para las organizaciones. Cisco brinda una solución de Colaboración que permite a los usuarios estar más cerca, tomar decisiones más rápido y ser más productivos, y con la incorpación de estas nuevas tecnologías, estamos creando una arquitectura única de colaboración y manejo de la identidad. Esta arquitectura les permite a las organizaciones poder ofrecer herramientas de colaboración tanto en premisa como en la nube, que sean seguras y fáciles de utilizar, mejorando la adopción de las mismas por los usuarios finales.

Los invitamos a conocer más sobre la solución Colaboration System Release 10.5 e investigar más sobre los IdPs de la industria y las ventajas para sus organizaciones.

4 comentarios

¡Hola Mauricio! Gracias por el comentario.

Puedes encontrar más información sobre seguridad en el siguiente enlace:

http://gblogs.cisco.com/la/category/seguridad/

¡Saludos!

Alejandro

Muy interesante lo descrito,me sirve de mucho para reflexionar en mi clase de Seguridad

La AAA es un tema que se enseña a los alumnos de las carreras de Ti

Si alguna vez vienes a chile ,no estaria mal una charla a mis alumnos de Duoc

Muchas gracias por el post

Saludos desde Chile

Interesante tesis, con esto pueden ayudar a superar el odioso tema de las contraseñas, ojala esto tambien pueda usarse con las tarjetas de cajeros automaticos

Hola , Ale , me parece que el artículo está escrito de una manera muy clara y que en pocas palabras definis muy bien cuales son las necesidades actuales de los clientes o usuarios, y de qué manera Cisco puede satisfacer esos requerimientos. Te felicito , mi hijo , estoy muy orgulloso de vos y te quiero mucho.