La última línea de Defensa

Seguridad en el Endpoint,

Antecedentes.

En la actualidad el objetivo de cualquier atacante o cibercriminal son los dispositivos finales de los usuarios que pueden ser teléfonos, pc’s, laptops, teléfonos móviles. en adelante endpoints.

Hasta hace unos años la forma de propagar malware incluía el uso de dispositivos USB, CD’s, web, email, aplicaciones falsas, entre otras. Hoy esta más que comprobado que el vector número 1 de infección es a través del correo electrónico y en segundo lugar probablemente sitios webs fraudulentos.

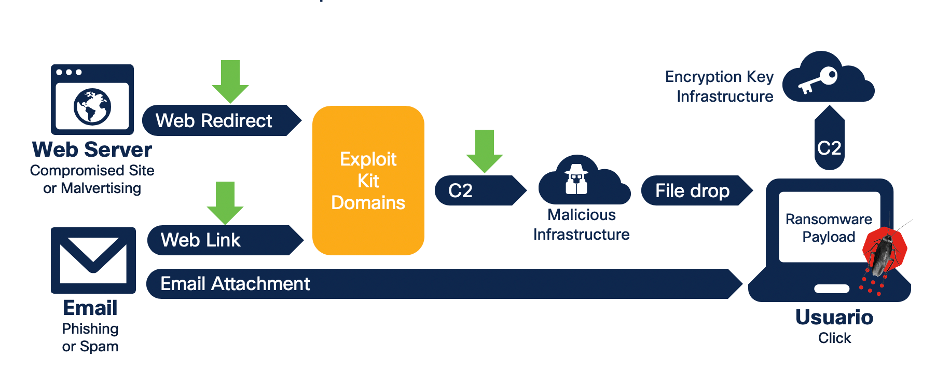

¿Como funciona este vector de ataque y como infectan a los usuarios finales?

Caso #1

Usuario recibe un correo electrónico con un archivo adjunto que tiene la capacidad de evadir mecanismos de seguridad cuando es abierto, estos payloads se pueden crear fácilmente con utilerías como: Powershell Empire, Metasploit, CobaltStrike, mimikatz entre otros.

Usuario recibe un correo electrónico con un link en el cuerpo del mensaje el cual hace referencia a un dominio (puede ser de un sitio nuevo, fraudulento, legitimo. previamente comprometido o perteneciente a los cibercriminales).

Una vez que el usuario hace clic en el enlace del correo electrónico o abre el archivo adjunto, el correo electrónico continúa la etapa de infección:

- Realizar un callback, a aún servidor controlado por el atacante (C2)

- Descargar nuevos componentes del malware (File Drop) ejecutando código JavaScript, wmi, VBScript (en el caso de equipos Windows)

- Posteriormente recibirá las instrucciones finales por el criminal para:

- Infectar el equipo con Ransomware

- Instalar programas maliciosos (espionaje, ex filtración de información, etc.)

- Descargar utilerías legitimas para el sistema o del sistema que le permita realizar un movimiento lateral, seguir comprometiendo endpoints)

Caso #2

El usuario hace clic en un enlace en alguna página previamente comprometida o fraudulenta, es decir, paginas que inyectan algún tipo de código en el navegador del usuario (gracias a los Exploit kit) el cual la mayoría de las veces tendrá como fin:

- Realizar un callback, a aún servidor controlado por el atacante (C2)

- Descargar nuevos componentes del malware (File Drop) ejecutando código JavaScript, wmi, VBScript (en el caso de equipos Windows)

- Posteriormente recibirá las instrucciones finales por el criminal para:

- Infectar el equipo con Ransomware

- Instalar programas maliciosos (espionaje, ex filtración de información, etc.)

- Descargar utilerías legitimas para el sistema o del sistema que le permita realizar un movimiento lateral, seguir comprometiendo endpoints)

Como podemos ver, este comportamiento de infección o intrusión NO ocurre totalmente en el Endpoints antes paso por otras capas de la red o de seguridad.

- Capa de Internet

- Capa de Correo

- Capa de Endpoints

Y si ya sabe a industria y los clientes que esas son las principales capas a proteger ¿Por qué no es suficiente? Esto es por que las tecnologías funcionan de forma independiente, integraciones que no terminan de embonar o arquitectura que no trabaja en conjunto. Muchas veces las empresas pasan más tiempo afinando las herramientas de seguridad buscando la integración y menos tiempo mejorando, evaluando sus procesos de Prevención, Detección y principalmente de Respuesta a incidentes de seguridad y ni hablar del Threat Hunting. El Threat Hunting no es un producto o tecnología en un proceso que depende que las tecnologías este propiamente configuradas, integradas y trabajando en conjunto como uno solo, en todas las capas de seguridad donde interviene un ataque.

En este artículo nos enfocamos en abordar el endpoint por ser el objetivo principal, la última línea de defensa el punto donde las empresas pueden detectar y/o contener un ataque. Concretamente una introducción a Cisco AMP

¿Cuáles son las principales funciones que debería tener una solución de seguridad de endpoint?

Primero que nada, todas las soluciones de siguiente generación tienen funcionalidades de Endpoint Protection Platform y Endpoint Detection and Response, como es el caso de Cisco AMP.

Sin embargo, existen otras funcionalidades las cuales lo hacen una solución única. Aparte de que todas las funciones que mencionaremos ocurren en el mismo agente. Cuenta con funcionalidades como:

- Integraciones; Correo, Firewall, y DNS

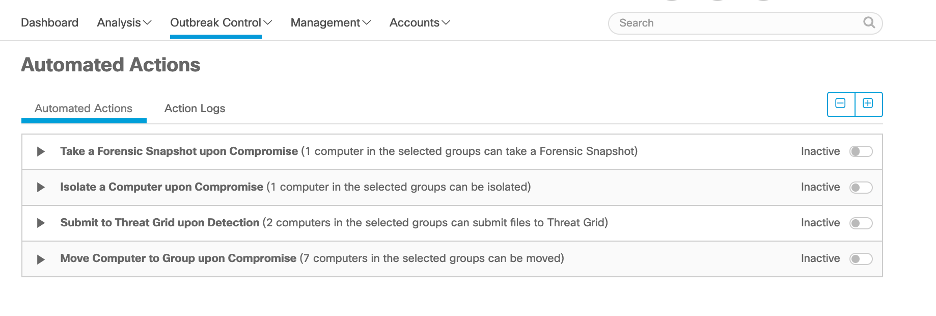

- Capacidad de realizar acciones de forma automática (Isolation)

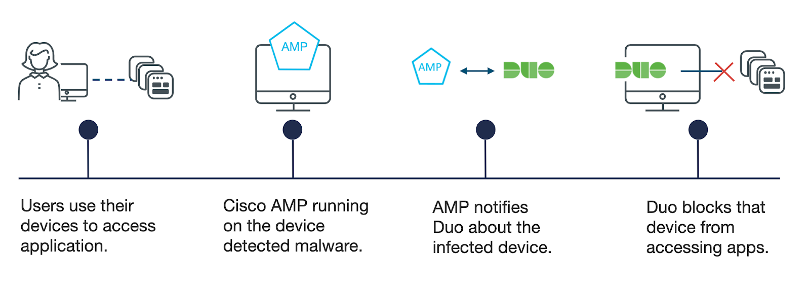

- Integración con Zero trust

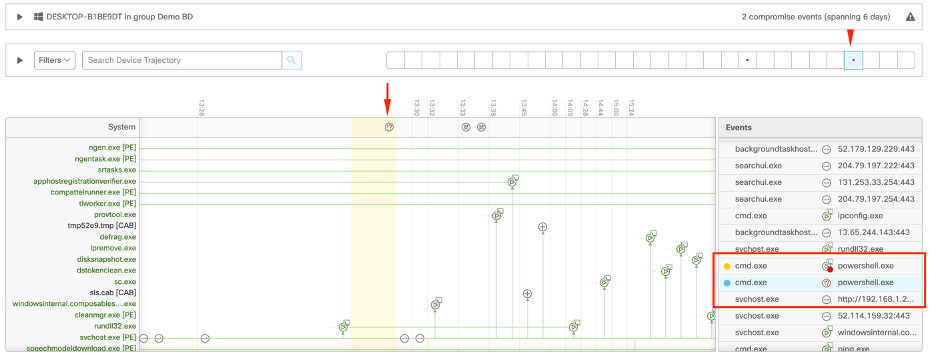

- Análisis retrospectivo, es decir. tener la capacidad de navegar en las entrañas del sistema a través de una línea del tiempo de 30 días de tal manera que puedas saber que paso exactamente en el dispositivo en algún momento.

- Capacidades de Realizar Incident Response a través de una plataforma unificada o mediante integración con terceros.

- Capacidad para realizar Threat Hunting en el momento que lo desees.

- Adquirir Snapshot forensics.

- Ser abierto, ofrecer un API que permita explotar aún más sus capacidades con personalizaciones propias.

- Cumplimiento con MITRE ATT&CK, por su puesto.

Velo una vez bloquéalo en todas partes.

En la actualidad existen una variedad de soluciones de seguridad orientadas hacía el Endpoint, sin embargo, muchas trabajan de forma aislada o simplemente requieren de componentes adicionales lo cuál encarece la oferta además de la afinación o problemas de integración con otras soluciones para tener la capacidad de realizar remediaciones.

Un caso de USO:

Host comprometido

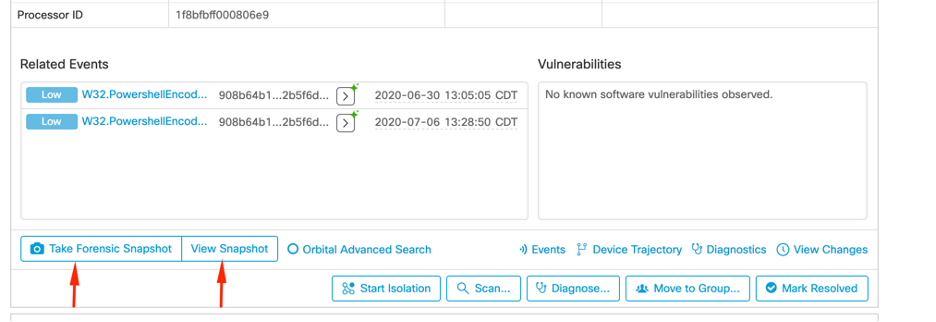

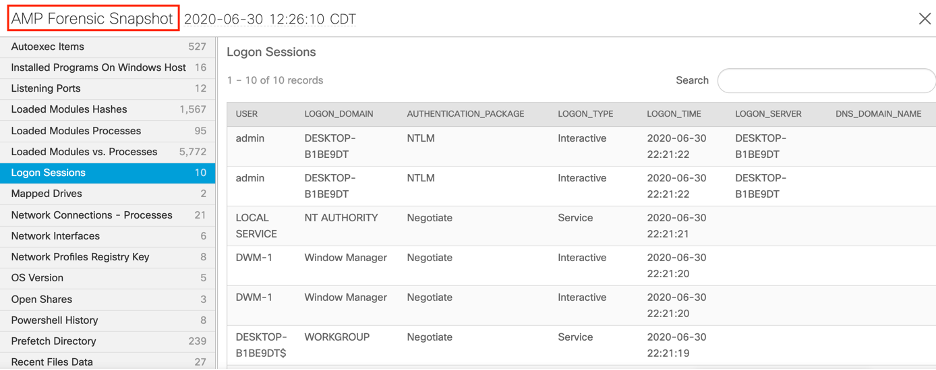

1. Un usuario hace clic en un enlace del correo electrónico y por alguna manera este logra descargar un archivo malicioso y comienza la infección. ya sea que se trate de un malware (Ransomware, troyano, virus, etc.), Cisco AMP detectara todo ese comportamiento y en el momento en que se catalogue como malicioso creara una Snapshot forensics que contendrá:

a) Procesos en ejecución

b) Puertos abiertos

c) Usuarios conectados

d) Conexiones TCP

e) Servicios en ejecución

f) Conexiones establecidas

g) Carpetas compartidas en ese momento

h) Entre otra información.

Ilustración 1: Funciones para tomar Snapshot forensics

Ilustración 2: Resultado de un Forensics Snapshot

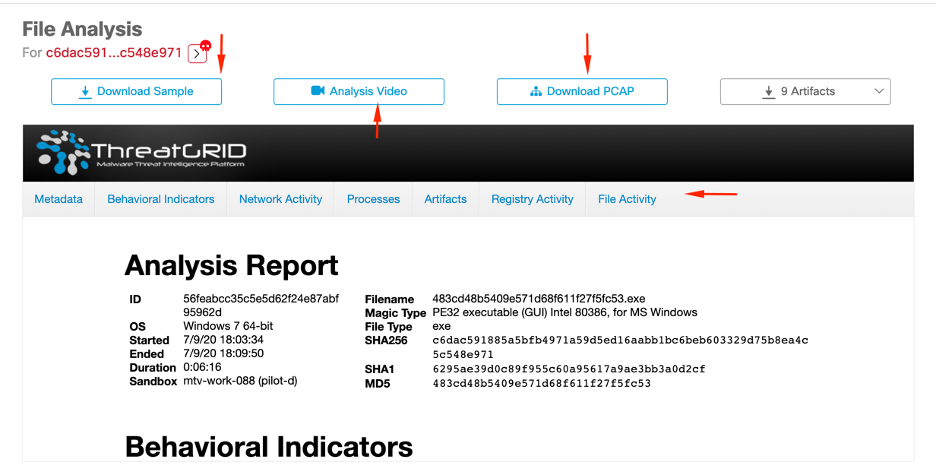

2. Los archivos identificados serán enviados a Threat Grid, el sandbox de Cisco que realizará análisis dinámico y estático de forma automática para determinar todos los indicadores de comportamiento y proporcionará la evidencia necesaria para determinar si es un archivo malicioso o no. La inteligencia generada será compartida con toda la arquitectura de la seguridad (Firewall, Correo, DNS, RED, etc.)

Ilustración 3: Reporte de muestra de análisis automático

Ilustración 4: Reporte Threat Grid (Reporte de Análisis de malware)

3. El host infectado sea movido de forma automática a un grupo especial de HOST que requiere de análisis.

Ilustración 5: Acciones automatizadas

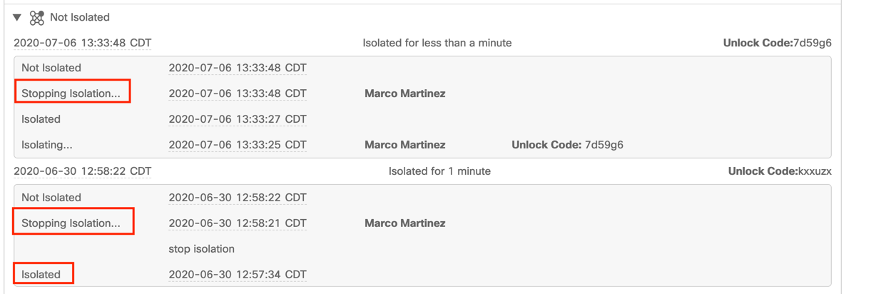

4. Después de esto, CISCO AMP activara mecanismos de aislamiento de RED a este equipo, por lo que se evitara el movimiento lateral.

Ilustración 6: Log de equipo aislado por un evento de seguridad

5. Finalmente, con la integración Zero trust, tener la capacidad de negar de forma inmediata el acceso de este HOST comprometido a las aplicaciones corporativas.

a) Un paso obligado cuando esta ocurriendo una brecha de seguridad. Desde un host de comprometido realizar accesos a las aplicaciones en busca de información confidencial y muy difícil de detectar.

6. Una vez que la amenaza ha sido contenida el equipo de seguridad tendrá el tiempo requerido para poder realizar un análisis postmortem e identificar de forma muy rápida la causa raíz gracias al análisis retrospectivo o realizar medidas de remediación y contención a través de toda la red desde una interfaz centralizada.

6. Una vez que la amenaza ha sido contenida el equipo de seguridad tendrá el tiempo requerido para poder realizar un análisis postmortem e identificar de forma muy rápida la causa raíz gracias al análisis retrospectivo o realizar medidas de remediación y contención a través de toda la red desde una interfaz centralizada.

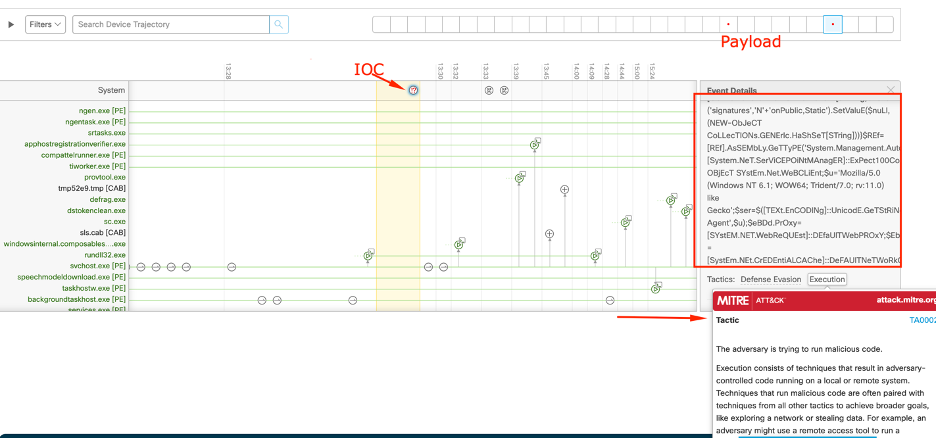

Ilustración 7: Con Device Trajectory, podrás saber que paso exactamente en que tiempo 30 días hacía atrás.

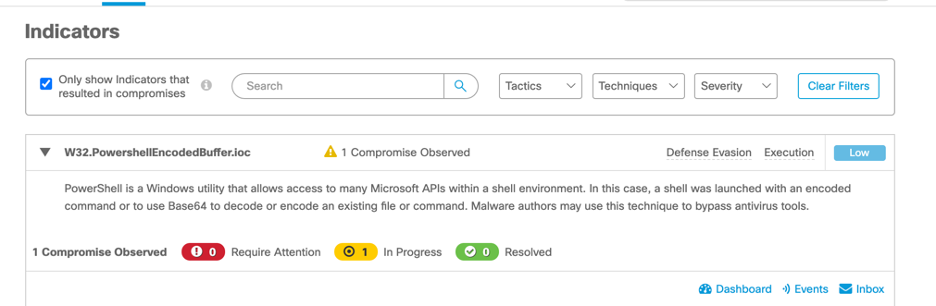

Ilustración 8: Identificación de TTP’s

Ilustración 9: Visibilidad de las técnicas con base en Mittre ATT&CK identificadas en tu RED

Como nota adicional. Los pasos mencionados anteriormente se pueden reducir si las políticas esta activadas en modo protección.

La clave para poder responder ante un incidente de seguridad, lejos de la prevención es la preparación.

La oferta de Cisco es una arquitectura integrada Cisco y Non-CISCO, permitiendo la integración a través de API por que las integraciones son rápidas y eficientes.

Por último, si los equipos de seguridad no están preparados mediante expertise, tecnologías que proporcionen evidencia cuando la requieren o capacidades de remediación instantáneas es muy probable que fallaran llegado el día D, por que va a llegar. Todas las empresas hoy en día tienen que aceptar que en algún momento van hacer vulnerados.

¿Qué tan preparadas están sus defensas de seguridad en el Endpoint??

Para más información de Cisco AMP: https://www.cisco.com/c/es_mx/products/security/amp-for-endpoints/index.html

En el próximo artículo hablaremos de funcionalidades avanzadas de Cisco AMP para responder a incidentes de Seguridad y realizar Threat Hunting.

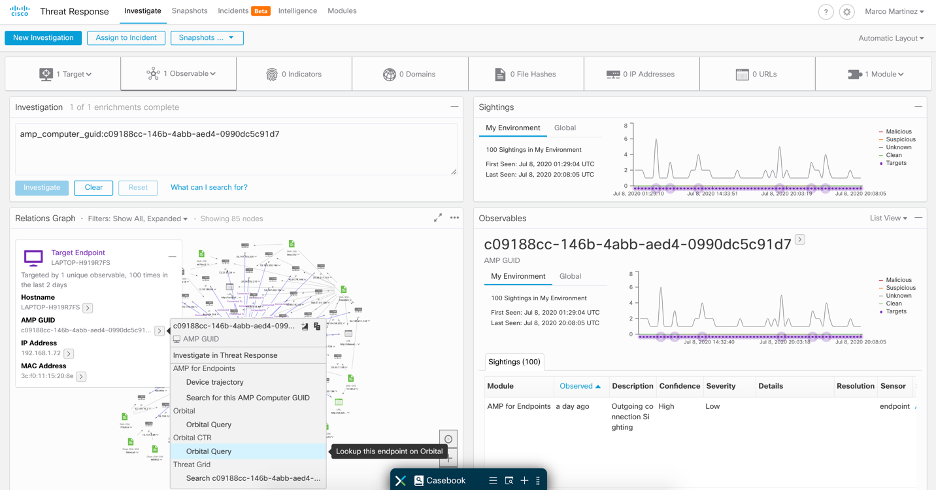

Ilustración 10: SecureX Threat Response