Vulnerabilidad Critica Apache Log4j

Para este momento, seguramente ya todos hemos leído o nos encontramos hablando sobre la vulnerabilidad crítica de “Apache Log4j” pero ¿qué es esto? ¿por qué esta ocurriendo? ¿a quiénes afecta?

A grandes rasgos, se descubrió una vulnerabilidad 0 day denominada Log4Shell y esta podría ser explotada por atacantes remotos en todo el mundo.

Comencemos por el principio, una vulnerabilidad 0 day es una vulnerabilidad que acaba de ser descubierta y que aún no tiene un parche que la solucione, entonces la principal amenaza reside en que, hasta que no se lance el parche correctivo y los usuarios lo instalen en sus equipos, los atacantes tienen vía libre para explotar la vulnerabilidad y sacar provecho del fallo de seguridad.

Dicho esto, se ha revelado una vulnerabilidad crítica de ejecución de código remoto en la popular biblioteca Apache Foundation Log4j, biblioteca de registro diseñada para reemplazar el paquete log4j incorporado que se utiliza a menudo en proyectos populares de Java, como Apache Struts 2 y Apache Solr.

Esta situación permite que un atacante tome el control completo de un servidor afectado. Puede ser aprovechado en configuraciones predeterminadas por un atacante remoto no autenticado para apuntar aplicaciones que hacen uso de la biblioteca Log4j. Esta vulnerabilidad, rastreada como CVE-2021-44228, recibió un puntaje de severidad CVSS de un máximo de 10.0 y se cree ampliamente que es fácil de explotar.

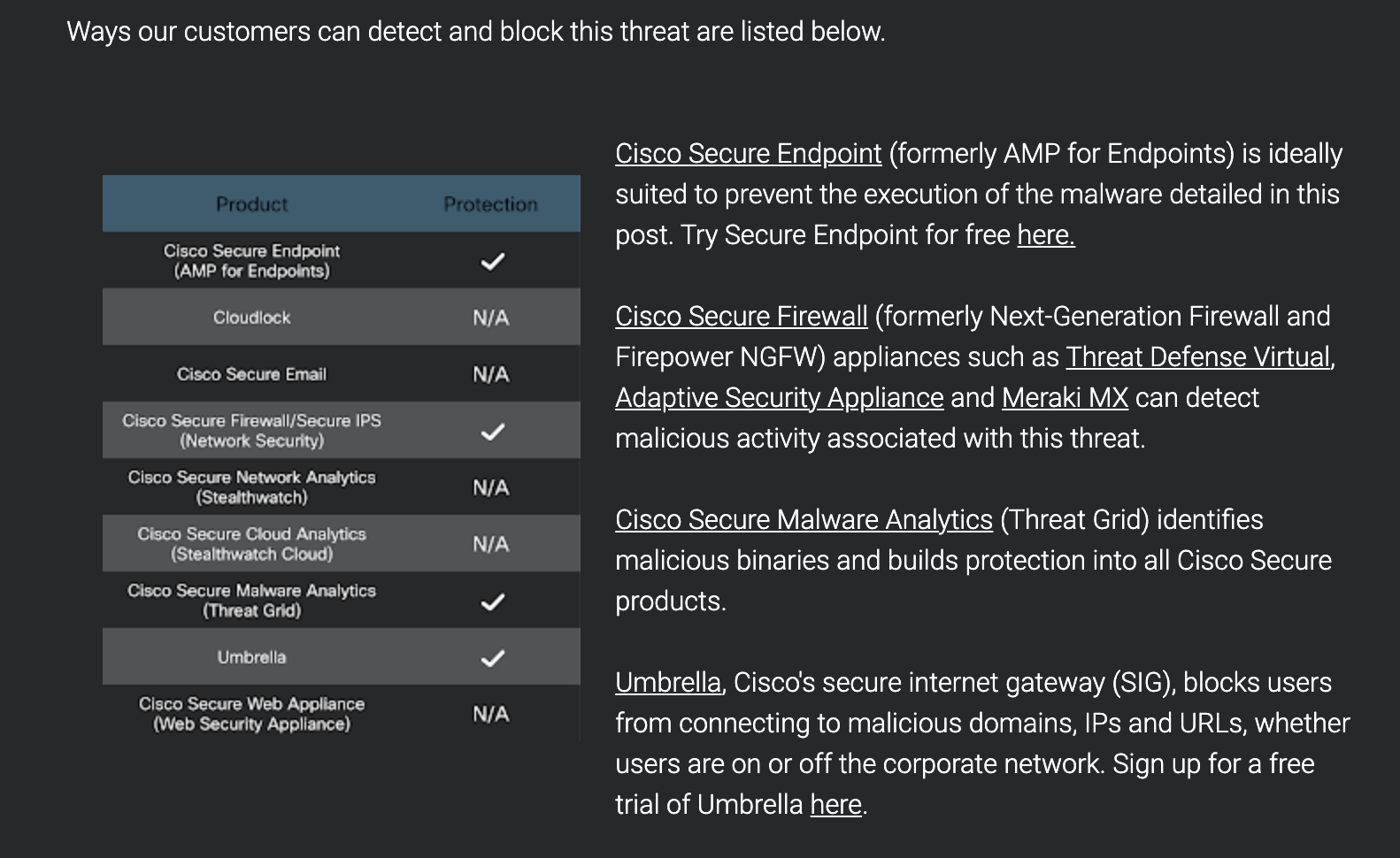

Cisco Talos es consciente de esto, por lo que estan liberando cobertura para defendernos contra la explotación de esta vulnerabilidad.

La vulnerabilidad afecta a una biblioteca de registro de Java ampliamente utilizada y que muchas grandes organizaciones pueden tener en su entorno. Hasta ahora, los principales objetivos han incluido Apple y el popular videojuego “Minecraft.”

Apache ha lanzado una versión actualizada, Log4j 2.15.0. por lo que Talos está animando a todos los clientes a investigar su uso interno y de terceros de Log4j para configuraciones vulnerables y tomar medidas correctivas. Si no está seguro o no puede determinar si su implementación es vulnerable, parchee agresivamente. Debido a la gravedad de esta vulnerabilidad, estamos liberando cobertura a todos los paquetes de reglas de suscriptores de SNORT a la vez.

Asimismo, esta biblioteca también puede ser utilizada como dependencia por una variedad de aplicaciones web que se encuentran en entornos empresariales, incluyendo Elastic. Debido a la naturaleza de esta vulnerabilidad, Cisco Talos cree que será una vulnerabilidad ampliamente explotada entre los atacantes en el futuro, y los usuarios deben parchear los productos afectados e implementar soluciones de mitigación tan pronto como sea posible.

Cisco Talos ha lanzado los siguientes Snort SIDs para detectar intentos de explotación dirigidos a CVE-2021-44228: 58722 – 58744 y 300055 – 300058.

También hay dos firmas ClamAV disponibles: Java.Exploit.CVE_2021_44228-9914600-1 y Java.Exploit.CVE_2021_44228-9914601-1.

Ahora que sabemos lo que sucedio, abajo menciono las actualizaciones que se han ido dando.

Actualización del 12 de diciembre

Cisco Talos ha observado actividad atacante relacionada con CVE-2021-44228 a partir del 02-diciembre-2021. Se recomienda que las organizaciones amplíen su búsqueda de actividad de escaneo y explotación hasta la fecha.

Mitigaciones

AppDynamics con Cisco Secure Application, que está integrado en los agentes de AppDynamics Java APM, protege los entornos mediante el monitoreo de código para bibliotecas vulnerables y ataques observados durante el tiempo de ejecución. Consulte la sección Mitigaciones para obtener más información.

Percolación a través de sistemas

Cisco Talos también ha observado un tiempo de espera entre los escáneres de masa de los atacantes y las llamadas de los sistemas vulnerables. Esto puede indicar que el exploit se está activando a medida que se abre camino a través de la infraestructura de una empresa afectada y es procesado por sistemas internos (p. ej., sistemas de registro, SIEMs, etc.) que pueden estar completamente separados del sistema de destino previsto. Los sistemas de inspección, recolección de eventos o registro vulnerables a lo largo de la ruta de comunicación también pueden desencadenar el exploit, lo que podría dar lugar a una devolución de llamada a la infraestructura atacante incluso en los casos en que el objetivo previsto no sea vulnerable. También es probable que los sistemas internos vulnerables puedan ser objeto de actividades posteriores a la transacción para el traslado lateral dentro de la empresa afectada.

Filtración de información

Los atacantes también pueden aprovechar esta vulnerabilidad como un medio de divulgación de información para exfiltrar credenciales (y otras configuraciones) almacenadas en archivos y variables de entorno de un host vulnerable. Por ejemplo, el AWS CLI utiliza variables de entorno y archivos de configuración que pueden ser exfiltrados mediante la explotación de CVE-2021-44228. Consulte la sección Filtraciones de información para obtener más información.

IOC

Hemos actualizado la lista de IOC para incluir la actividad minera adicional observada en la explotación de CVE-2021-44228. Consulte la sección Indicadores de compromiso para más detalles.

Acualización del 13 de diciembre

Este exploit está siguiendo un patrón que comúnmente vemos en vulnerabilidades que emergen inesperadamente. Los primeros incidentes dispersos de actores desconocidos sólo se han observado mirando hacia atrás en la telemetría y demostrar la adopción temprana por los mineros de monedas y botnets. Si el patrón se mantiene, y esperamos que lo haga, muchos actores con diferentes objetivos que van desde el financiero al espionaje adoptarán rápidamente esta hazaña en los próximos días para asegurar el acceso ya sea para uso inmediato, para reventa o para puntos de apoyo a largo plazo.

También hemos observado varias técnicas de ofuscación a medida que los agentes de amenazas intentan evadir mecanismos de detección basados en patrones que pueden haberse desplegado inicialmente a medida que comienzan a surgir detalles de esta vulnerabilidad. Es probable que sigamos viendo técnicas adicionales de ofuscación avanzando.

También es importante señalar que dentro de nuestra telemetría también hemos observado otros protocolos utilizados para recuperar cargas útiles maliciosas. Tenga en cuenta que también se puede utilizar lo siguiente: LDAP(S), RMI, DNS, NIS, IIOP, CORBAL, NDS, HTTP

Es importante mencionar que en estas ligas podrá encontrar mucha más información, como el listado de las apps vulnerables y el detalle técnico por parte de Talos.

*Para obtener información relacionada con la respuesta global de Cisco, consulte aquí.

1 comentarios

Como puedo saber si este log afecta a las controladoras que utilizo? WLC5508

Gracias