업무 환경은 점점 더 혁신적으로 재편되고, 인력은 점점 더 분산되고 있습니다. 따라서 어디서나 데이터와 애플리케이션에 액세스하면서 극대화된 성능과 보안을 누릴 수 있는 네트워크가 필수 조건이 되었습니다. 기업의 모든 기능과 모든 구성원을 안전하게 연결하고 협업을 지원하려면 보안성과 민첩성을 모두 갖춘 네트워크 패브릭이 필요합니다.

이 모든 고민을 해결하는 새로운 비즈니스 운영의 뉴노멀 시대에 맞춰 등장한 Cisco SD-WAN을 소개합니다. Cisco SD-WAN은 데이터 센터와 클라우드 자원, SaaS 애플리케이션, 그리고 분산된 인력까지 안전하게 연결해 줍니다. 한편 Cisco Secure SD-WAN을 선택하면 오늘날 조직에 요구되는 다양한 업무 방식을 지원하는 동시에, 미래의 예기치 못한 연결 문제에도 대비할 수 있습니다.

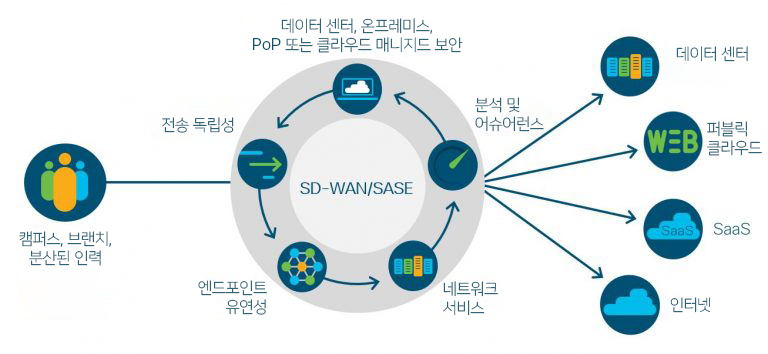

6,000곳이 넘는 조직에서 Secure SD-WAN을 사용 중인 지금, 광대역 네트워킹은 다시 한 번 진화하고 있습니다. IT는 이를 바탕으로 보안 위협과 인력 재배치가 가져올 끊임없는 혁신의 물결에 적응할 수 있게 될 것입니다. IT 분석가 커뮤니티에서는 이 새로운 광대역 네트워킹을 다양한 이름으로 부르고 있지만 대표적인 명칭은 SASE(Secure Access Service Edge) 또는 SD-Branch(Software-Defined Branch)입니다. SASE는 주로 클라우드 엣지에서 실행되는 소프트웨어 정의 아키텍처로, SD-WAN, SWG(Secure Web Gateway), CASB(Cloud Access Security Broker), 제로 트러스트 네트워크 액세스, FWaaS(Firewall as a Service) 등 다양한 보안 및 네트워크 기능을 지원합니다.

특히 원격 근무를 하는 직원이 늘어나는 분산된 환경에서 현장 IT 지원이 극히 제한적으로 이루어지고 클라우드 호스팅 보안과 네트워킹으로 고도의 효율과 효과를 얻을 수 있는 경우가 중요한 SASE 활용 사례로 손꼽힙니다. 하지만 IT 조직에 필요한 핵심 솔루션은 따로 있습니다. IT는 여기서 멈추지 말고 ‘비즈니스 운영의 요구 사항을 충족할 수 있는 최적의 아키텍처’를 찾아내야 합니다.

SASE 에 정의되어 있는 클라우드 전용 네트워킹 및 보안 서비스가 과연 엔터프라이즈의 모든 측면에 가장 적합한 것일까요? 애플리케이션 액세스 및 데이터 보호 시나리오 중, Secure SD-WAN이 더 나은 해결책이 되는 경우는 없을까요? 지점, 재택 근무지 등 원격 사이트에서 고대역폭 연결을 이용할 수 없어 보안 스크리닝이 필요한 모든 SaaS 트래픽을 SASE 클라우드로 전송하지 못한다면 어떻게 해야 할까요? 만일 여러 요소를 유연하게 조합하여 사용할 수 있다면 어떨까요? 원래의 소프트웨어 정의 아키텍처 그대로 모든 기능을 구현하고 관리하면서, 필요에 따라 SASE(순수 클라우드)와 Secure SD-WAN(하이브리드 클라우드, PoP(Point of Presence), 온프레미스)를 특정한 활용 사례에 맞게 적용할 수 있다면 말입니다. 지금부터 보안 광대역 네트워킹의 차별화된 구현이 필요한 이유를 말씀드리겠습니다.

클라우드 전용 보안을 저해하는 트래픽 흐름, 지연 시간, 데이터 프라이버시 규정

모든 기업은 지역, 고객 분포, 비즈니스 유형에 따라 저마다 다르게 운영됩니다. 마찬가지로, 각 기업 내부에는 운영 요구 사항과 규정이 저마다 다른 여러 개의 부서가 있습니다. 예를 들어, 이제 지점 근무자와 원격으로 재택 근무를 하는 직원들이 데이터 센터 보안 서비스를 통한 터널링 없이도 SaaS 공급업체에 직접 액세스할 수 있으므로 인터넷에서 바로 애플리케이션에 연결하는 경우가 매우 흔합니다. 이러한 경우에는 트래픽을 클라우드 보안 브로커로 전송하는 방법이 매우 효과적입니다. 특히 클라우드 애플리케이션의 성능 향상을 위해 조정된 진입 경로를 거쳐야 한다면 더욱 그렇습니다. 이 경우 Cisco Umbrella에서 제공하는 SASE 클라우드 보안으로 아웃바운드 및 인바운드 트래픽을 모두 보호할 수 있습니다.

그러나 인터넷이 아닌 다른 곳에서 유입되는 위협도 있습니다. 디바이스에서 현장 애플리케이션으로 이동하거나 IoT 디바이스 간에 이동하는 로컬 트래픽(east-west 전송)을 타고 엔터프라이즈 내부에 확산되는 위협이 여전히 많습니다. 감염 확산을 차단하기 위해 수평적으로 이동하는 서버 간(east-west) 트래픽을 보호하는 방법은 보안 그룹 세그멘테이션에 더 적합하며, 이는 클라우드 전용 보안의 범위를 벗어납니다. 클라우드 보안 방식에서는 관리 영역, 콘트롤플레인, 데이터플레인의 통합이 필요한 보안 세그멘테이션 정책을 이용할 수 없습니다. 그러나 패브릭 전반에 걸쳐 중앙 집중식 ISE(Identity Services Engine)를 공유하는 Secure SD-WAN에서는 세그멘테이션 관리가 가능합니다. 이와 함께 위협의 발생지와 가까운 곳에 보안 정책을 분산 구현하고, AI End-Point Analytics가 위협을 탐지하는 즉시 수평적 확산을 차단할 수 있습니다.

예측 가능한 지연 시간과 최적화된 처리량이 무엇보다 중요한 경우에는 WAN 인터페이스를 통해 클라우드 보안 브로커로 트래픽을 전송하면 엔드 투 엔드 지연 시간이 증가할 수 있으며, 화상 회의 경우에는 이로 인해 QoE(Quality of Experience)가 낮아질 수 있습니다. 또한 지점에서 오는 모든 트래픽이 클라우드 보안 브로커를 경유하도록 하면 미들마일(Middle-Mile) 구간의 최적화를 관리하기가 훨씬 더 복잡해집니다. 그러나 지점 또는 로컬 PoP의 엣지 라우터에서 보안을 제공하면 NetOps가 미들마일 성능을 최적화하여 SLA에 보장된 애플리케이션 성능을 유지할 수 있게 됩니다. 지점과 PoP 어디서나 보안 정책이 적용되고, 애플리케이션의 지연 시간 및 처리량 요구 사항에 따라 트래픽이 라우팅됩니다.

데이터 프라이버시는 지리적으로 분산된 조직 내 여러 부서에서 클라우드 기능을 활용하거나 활용할 수 없게 만드는 공통 변수입니다. GDPR 같은 데이터 프라이버시 규정에서는 개인 정보가 국가, 지역 등 특정한 지리적 경계를 벗어나지 않을 것을 요구하며, 일부 조직에서는 이 규정 때문에 클라우드 호스팅 보안을 채택하지 못하고 있습니다. 예를 들어 캘리포니아에는 미국의 다른 여러 주보다 더 엄격한 개인정보 보호법이 제정되어 있습니다. 따라서 이곳에서 비즈니스를 운영하는 기업이 클라우드 보안 서비스를 이용하려면 개인 데이터 트래픽을 더 신중하게 취급해야 합니다. 미국 연방 정부 산하 기관의 경우에도 개인정보보호 요건 때문에 처리할 데이터를 클라우드 보안 브로커로 전송하는 과정이 복잡하게 진행됩니다. 이러한 규정 요건은 소스를 떠난 트래픽이 WAN에 도달하기 전에 온프레미스에서 보안 정책이 적용되도록 하며, 따라서 클라우드 호스팅 보안을 올바르게 구현하기가 어려울 수 있습니다. 엣지 기반으로 작동하는 Secure SD-WAN의 애플리케이션 인식형 차세대 방화벽은 이러한 경우 민감한 데이터를 적절한 보안으로 지켜 줍니다.

중요한 것은 보안을 적용하는 위치가 아니라, 필요한 보안 및 성능 정책의 수립

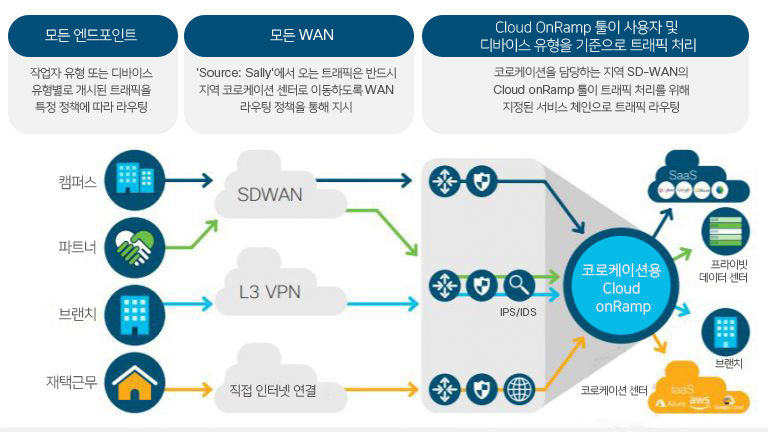

아래 언급된 예시에서는 SASE 및 Secure SD-WAN 두 가지 모두를 최적으로 활용하는 사례를 보여줍니다. IT 팀은 SASE와 Secure SD-WAN을 모두 지원하는 소프트웨어 정의 아키텍처에서 업무 환경 및 인력의 변화에 따라 가장 적절한 보안 및 네트워크 성능 정책을 구현할 수 있습니다. 효과적인 전사적 보안 정책 관리에서 중요한 것은 보안 기능을 어디에 구현하느냐가 아니라, 데이터와 애플리케이션, 디바이스를 보호하는 동시에 인력 생산성을 극대화할 수 있는 정책을 마련하는 것입니다.

- 시스코에서는 지점, 엣지, 보안 인터넷 게이트웨이, 코로케이션(Colocation), 클라우드를 망라하여 보안 정책을 통합 관리하는 기능과 더불어 vManage 및 애플리케이션을 인식하는 엔터프라이즈급 방화벽, URL 필터링, Snort IPS, AMP(Advanced Malware Protection), Umbrella DNS 레이어 보안을 통해 세분화된 가시성을 제공합니다.

- 엣지 보안 스택이 포함된 Cisco SD-WAN 또는 Umbrella Cloud Security를 이용하는 SD-WAN(SASE) 둘 다 Cisco ISE(Identity Service Engine)의보안 그룹 액세스 제어 목록을 활용하여 WAN 전체에서 세그멘테이션 정책을 관리 및 적용합니다.

- 지연시간이 아주 짧고 예측 가능해야 하는 애플리케이션이라면Cisco Catalyst 8000 같은 Secure SD-WAN 엣지 디바이스에서 보안 정책을 적용하여 미드마일 구간을 최적화하고, 보안 애플리케이션의 QoE(Quality of Experience)를 향상할 수 있습니다.

- 지역별 PoP/코로케이션 공급업체에도 보안을 적용하여 미드마일 성능을 보다 섬세하게 제어하고, 애플리케이션의 지연시간을 더 정확히 예측할 수 있습니다.

- 통합된 보안 인사이트를 제공하여 위협이 확산되기 전에 차단하려면 대시보드 하나에서 네트워크 패브릭 전체의 보안 이벤트 및 인시던트를 모니터링할 수 있는Cisco SecureX가 좋습니다.

- Duo Zero Trust Network Access를 사용하면애플리케이션 및 데이터 리소스에 대한 연결 권한을 SSO(Single Sign-On, 단일 인증) 정책으로 더 철저히 제어할 수 있습니다.

일석이조의 즐거움: SASE 및 Secure SD-WAN 동시 구현

업무 환경, 인력, 애플리케이션이 점점 더 분산되는 이 변화의 시대에 적응하려면 Secure SD-WAN을 선택하세요. 필요할 때, 필요한 곳에서 SASE(Secure Access Service Edge)로 전환할 수 있습니다. IT 부서는 조직의 구조와 운영에 가장 알맞은 방식으로 네트워크 민첩성과 보안을 둘 다 제공할 수 있다는 이점을 누리게 됩니다. 데이터 센터, 엣지, PoP, 클라우드 보안 서비스 등을 통해 지속적으로 진화하는 시스코의 Secure SD-WAN을 활용하면 앞으로 어떤 ‘뉴노멀’ 시대가 닥쳐 오더라도 자연스럽게 적응할 수 있습니다.업무 환경, 인력, 애플리케이션이 점점 더 분산되는 이 변화의 시대에 적응하려면 Secure SD-WAN을 선택하세요. 필요할 때, 필요한 곳에서 SASE(Secure Access Service Edge)로 전환할 수 있습니다. IT 부서는 조직의 구조와 운영에 가장 알맞은 방식으로 네트워크 민첩성과 보안을 둘 다 제공할 수 있다는 이점을 누리게 됩니다. 데이터 센터, 엣지, PoP, 클라우드 보안 서비스 등을 통해 지속적으로 진화하는 시스코의 Secure SD-WAN을 활용하면 앞으로 어떤 ‘뉴노멀’ 시대가 닥쳐 오더라도 자연스럽게 적응할 수 있습니다.

Cisco SD-WAN에 Cisco Umbrella를 통합한 덕분에 SD-WAN 패브릭 전반에 걸쳐 효과적인 클라우드 보안이 확보됐습니다. 이제 직원들이 어떤 디바이스로 Tamimi Markets의 SD-WAN에 연결하는지 확인하고, 가장 안전한 프로토콜만 사용하도록 제한하고, 심지어 네트워크에 연결된 직원들이 사용하는 애플리케이션까지 제한할 수 있습니다. 예전에는 꿈도 꾸지 못했던 수준의 애플리케이션 가시성이죠. 인터넷에 상존하는 위협으로부터 우리 직원들을 지켜 주는 건 바로 시스코의 확실한 보안입니다.

— Joel Marquez, Tamimi Markets IT 책임자

Vistara 항공은 이제 DNS와 방화벽 전반에 걸쳐 일관성 있는 미래 보장형 보안 검사를 수행하는 동시에, 항공사 사무실과 IT 사무실 전체의 통신 프레임워크를 정의할 수 있습니다. “Vistara의 사업이 성장하면서 최소한의 다운타임과 극대화된 성능으로 다양한 애플리케이션을 실행할 수 있는 강력하고 비용 효율적인 솔루션이 필요했거든요. 시스코의 SD-WAN은 바로 이런 목적에 꼭 맞는 솔루션이었습니다. Cisco SD-WAN으로 모든 운영 및 IT 사무실에서 최적화된 중앙 집중적 네트워크 토폴로지를 구현한 결과, 데이터 관리가 훨씬 더 쉬워졌고 비용도 점차 절감되는 추세입니다.“

— Subhash Kumar Mishra, Vistara IT 엔터프라이즈 책임자

자세한 내용은 SASE 로드맵 백서를 읽거나 SASE 웹 페이지를 참조하세요.