코로나바이러스 발병을 이용하고자 하는 위협 요소

- 코로나바이러스가 뉴스를 장악하고 위협 요소들이 이를 이용하고 있습니다.

- Cisco Talos는 코로나바이러스라는 미끼와 테마를 통해 전파되고 있는 여러 멀웨어 무리를 발견했습니다. 여기에는 Emotet 및 여러 RAT 변종이 포함됩니다.

종합 요약

뉴스를 통해 클릭 수를 늘리고 트래픽을 유도하는 것은 악의적 이용자들에게 새로운 일이 아닙니다. 이들은 일반적으로 감염 가능성을 높이기 위해 최신 뉴스 기사나 사건을 활용합니다. 현재 가장 큰 뉴스는 중국을 중심으로 전 세계에 영향을 미치고 있는 신종 코로나바이러스입니다. 현재 수많은 뉴스 기사와 이메일 기반 마케팅 캠페인이 급속도로 생성되고 있습니다. 따라서 우리는 이것이 위협 환경에 어떠한 영향을 미치고 있는지를 자세히 살펴보고 싶었습니다.

조사는 몇 가지 단계를 거쳐 이루어졌습니다. 먼저 이메일 기반 캠페인을 살펴본 후에 추가적인 샘플을 위해 오픈소스 인텔리전스 소스로 옮겼습니다. 이러한 조사 결과, Emotet 뒤에 숨은 공격자들이 사용하는 일련의 캠페인이 발견되었을 뿐만 아니라 동일한 테마를 미끼로 사용하는 일련의 기타 일반 멀웨어 무리 그리고 몇 가지 이상한 문서와 애플리케이션도 함께 발견되었습니다. 코로나바이러스와 관련된 Microsoft Word 문서 및 Excel 스프레드시트 같은 것들이 포함된 합법적인 이메일의 양도 눈에 띄었습니다. 이것은 어떻게 이 테마가 공격자들에게 매력적인 미끼로 사용되는지, 왜 조직과 개인이 출처와 관계없이 메일 첨부 파일을 열 때 주의를 기울여야 하는지를 잘 보여줍니다.

새로운 테마 멀웨어 제작자와 배포자는 공격에 성공하고 수익을 창출하는 데 필요한 모든 수단을 동원하는 데 가장 최근에는 코로나바이러스가 그 수단이 되었습니다. 코로나바이러스가 계속해서 확산되고 뉴스 헤드라인을 장악함에 따라 이 바이러스와 관련된 미끼의 양과 변종은 계속 늘어날 가능성이 큽니다.

공격 방식 이러한 캠페인의 대부분은 특히 이메일과 멀스팸을 통해 이루어졌습니다. 공격자들은 잠재적인 피해자들에게 코로나바이러스 테마 이메일을 보내고, 경우에 따라서는 코로나바이러스와 관련된 파일 이름을 사용하여 피해자들이 첨부 파일을 클릭하도록 유도합니다. 이것이 매우 효과적이었던 이유 중 하나는 실제로 첨부 파일을 포함하는 합법적인 코로나바이러스 관련 이메일이 매우 많았기 때문입니다.

대응 방법

- 조직은 공격자들이 현재 상황을 이용하여 피해자가 첨부 파일을 열거나 링크를 클릭하도록 유도하고 있다는 점을 의식해야 합니다. 이러한 이메일을 식별하여 사용자 받은 편지함에 전달되는 것을 막기 위해 대비하고 주의해야 합니다.

- 여기에는 매우 다양한 위협이 존재합니다. 따라서 한 가지 위협에만 집중하기 보다 더 많은 위협이 있을 수 있다는 것을 깨달아야 합니다.

- 악성 콘텐츠만 문제가 되는 것이 아닙니다. 비록 악성 파일은 아닐지라도 코로나바이러스를 테마로 하는 이상한 실행 파일 및 많은 기타 파일들이 원치 않는 이들에게 전달되고 있습니다.

멀스팸 캠페인

이메일 텔레메트리를 분석하는 동안, 코로나바이러스 관련 뉴스를 활용하여 잠재적 피해자가 첨부 파일을 열도록 유도하고 다양한 멀웨어 감염을 일으키는 여러 악성 스팸 캠페인이 발견되었습니다. 현재 Emotet, Nanocore RAT 및 다양한 트로이 목마를 비롯한 여러 멀웨어 무리가 이러한 멀스팸 캠페인을 통해 전파되고 있습니다.

Emotet

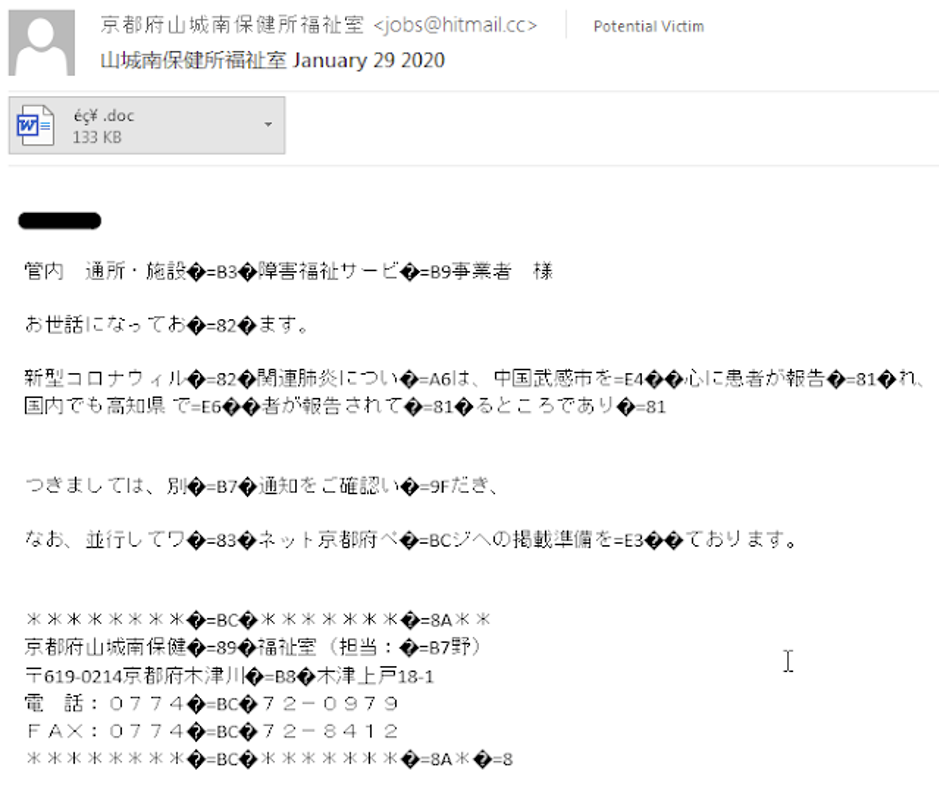

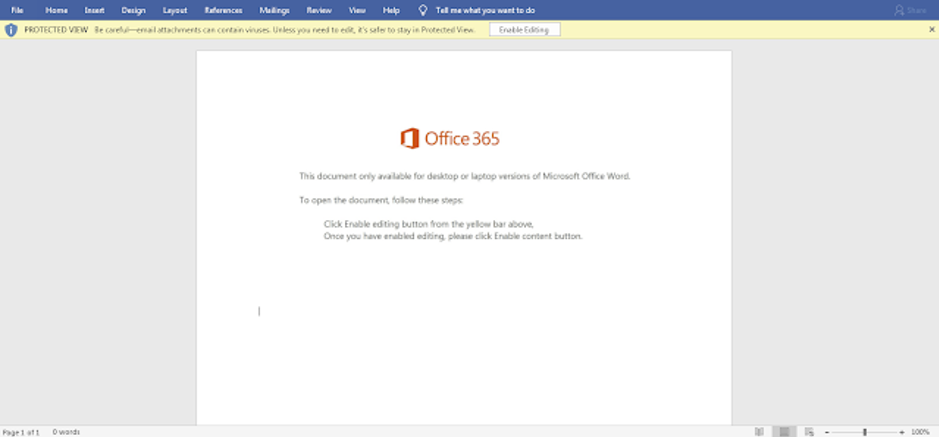

Emotet은 현재 전파되고 있는 것 중에서 가장 흔한 멀웨어 무리 중 하나입니다. 이 위협에 대해서는 이미 여러 게시물에서 분석한 바 있습니다. 여기와 여기가 대표적인 예입니다. Emotet 배포 캠페인은 관심 뉴스 테마를 배포 캠페인에 통합하려고 시도하는 경우가 흔하며, 현재의 관심사인 코로나바이러스도 예외가 아닙니다. Emotet이 다양한 이메일 배포 캠페인에서 이 테마를 사용하고 있는 것이 이미 신고되었으며, 우리도 이 사실을 확인했습니다. 앞서 언급한 대로 이러한 이메일에는 일반적으로 Emotet 멀웨어의 다운로드 경로로 이용되는 악성 Microsoft Word 문서가 포함되어 있습니다.

악성 Word 문서의 예가 아래에 나와 있습니다. 이러한 종류의 첨부 파일에서 흔히 볼 수 있는 것처럼 사용자에게 ‘편집 사용’ 및 ‘콘텐츠 사용’을 활성화할 것을 요청합니다. 이 기능을 활성화하면 공격자가 엔드포인트에서 코드를 실행하여 Emotet을 전송하고 실행함으로써 시스템을 감염시킬 수 있습니다.

지난 몇 주 동안, 우리는 이 테마 및 비슷한 테마가 담긴 대량의 메시지가 Emotet을 피해자들에게 퍼뜨리는 데 사용되는 것을 목격했습니다.

Nanocore RAT

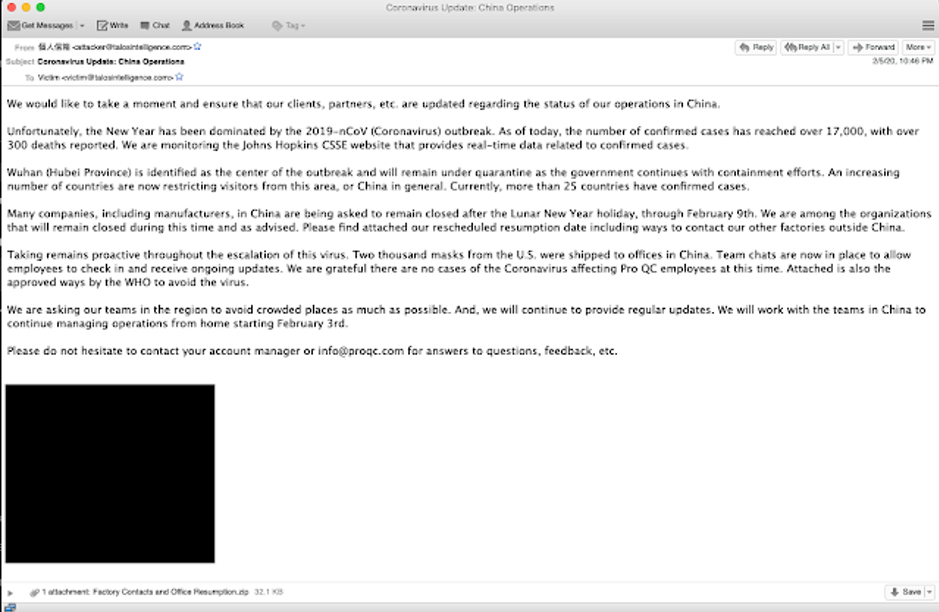

중요한 것은 현재 코로나바이러스 테마 멀스팸 캠페인을 사용하여 전파되고 있는 멀웨어 무리가 Emotet뿐만이 아니라는 점입니다. Nanocore RAT도 비슷한 유형의 이메일 기반 멀웨어 배포 캠페인을 사용하여 전파되고 있는 것을 확인했습니다. Nanocore RAT는 다양한 공격자들에 의해 흔히 배포되는 RAT(Remote Access Trojan)입니다. RAT는 위협 환경에서 가장 흔히 볼 수 있는 위협 중 하나입니다. 이러한 멀웨어 무리는 일반적으로 공격자가 원격으로 시스템에 액세스하여 키 입력, 파일, 웹캠 피드, 파일 다운로드 및 실행 기능 등을 장악할 수 있게 만듭니다. 조사 중에 우리는 이러한 RAT 중 하나인 Nanocore를 전송하는 캠페인을 발견했습니다. 이 캠페인은 아래 그림과 같이 고객에게 코로나바이러스 현황과 필요한 조직 내 조치를 통보하는 알림이었습니다.

보시는 것처럼, PIF 실행 파일이 포함된 ZIP 파일이 이메일이 첨부되어 있었습니다. 피해자가 파일을 실행하는 순간, 시스템에 Nanocore RAT가 설치되어 공격자에게 원격 액세스 권한을 부여합니다.

다른 캠페인

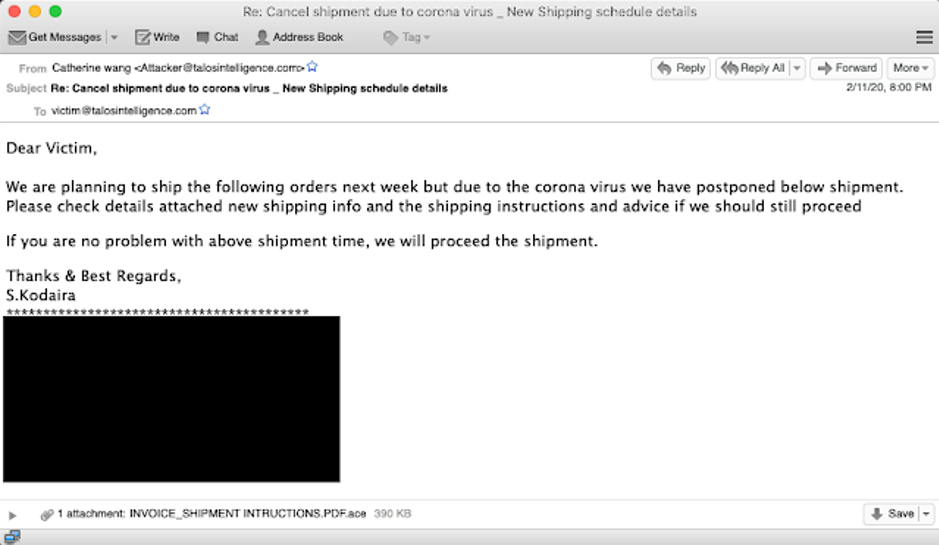

진행 중인 다른 캠페인도 하나 이상 발견했지만, 발견 당시에 C2(Command and Control) 서버가 다운되어 있어 최종 페이로드 검색이 불가능했기 때문에 어떠한 악의적인 의도였는지는 명확하게 알 수 없었습니다. 이것도 다른 캠페인처럼 코로나바이러스 테마로 시작되었습니다.

이 이메일은 코로나바이러스로 인한 배송 지연을 고객에게 알리는 내용으로 .pdf.ace 인보이스 파일이 첨부되어 있었습니다. 압축된 아카이브 안에는 서명된 주문 확인서라고 주장하는 실행 파일이 들어 있었습니다. 그 파일을 실행하면 추가 데이터를 검색하려는 시도가 이루어졌는데, 서버가 다운되어 있었기 때문에 최종적으로 무엇을 노리고 배포한 것인지 확인할 수는 없었습니다.

추가적인 멀웨어 캠페인

코로나바이러스를 활용한 이메일 캠페인 외에도 우리는 이 질병을 이용하는 추가적인 멀웨어를 찾아내는 과정에서 다양한 오픈소스 멀웨어 저장소를 분석했습니다. 애드웨어, 와이퍼 및 기타 다양한 트로이 목마를 비롯하여 저장소에 제출된 여러 가지 멀웨어 사례를 발견했습니다.

Parallax RAT

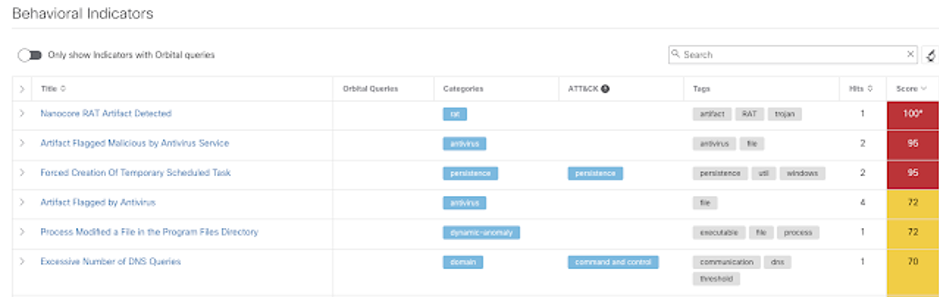

오픈소스 조사 과정에서 “new infected CORONAVIRUS sky 03.02.2020.pif”라는 제목의 샘플을 발견했습니다. 이 파일은 일종의 압축된 아카이브로 이메일에 첨부되었던 것일 가능성이 높습니다. 실행하면 RAT가 설치되고 사용자의 시작 폴더에 링크가 생성되어 잔상이 만들어집니다. 그리고 여러 개의 예약된 작업이 생성되고, RAT 배포에서 매우 흔히 사용되는 수법인 동적 DNS 공급업체 도메인을 통한 명령 및 제어 통신이 설정됩니다.

Parallax는 위에서 발견한 Nanocore 캠페인과 크게 다르지 않은 또 다른 RAT입니다. 기본 기능이 동일하며 공격자가 파일을 업로드하고 다운로드하는 것은 물론 키 입력 및 화면 캡처와 같은 기능도 장악할 수 있습니다.

발견된 다른 샘플

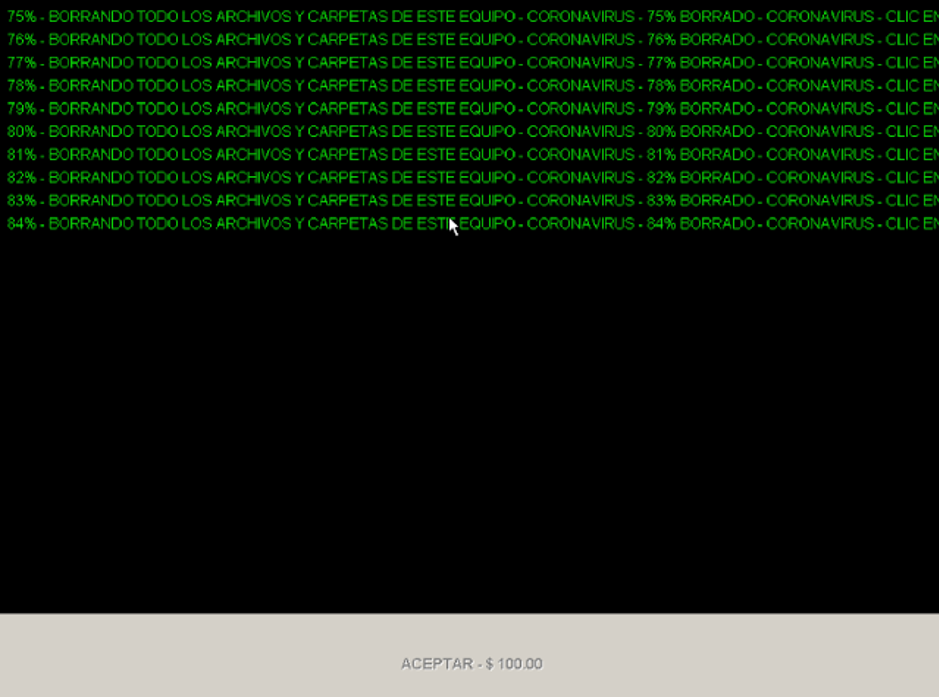

조사 과정에서 우리는 악성인 것으로 보이며 다른 많은 엔진에서 악성 파일로 태깅된 여러 샘플을 발견했는데, 실제로는 가짜 와이퍼 등 짓궂은 장난이거나 악의적이지 않은 콘텐츠였습니다. 이 파일은 “CoronaVirus.exe”라는 의심스러운 파일 이름과 함께 발견되는 경우가 많았습니다. 이 파일은 실행 시 화면을 즉시 잠그는 것으로 보였습니다.

사용자에게 표시되는 텍스트를 간단하게 번역하자면 “이 컴퓨터의 모든 파일과 폴더를 삭제함 – 코로나바이러스”입니다. 카운터가 완료되면 하단의 버튼을 클릭할 수 있게 되고, 클릭하면 다음 메시지가 표시됩니다.

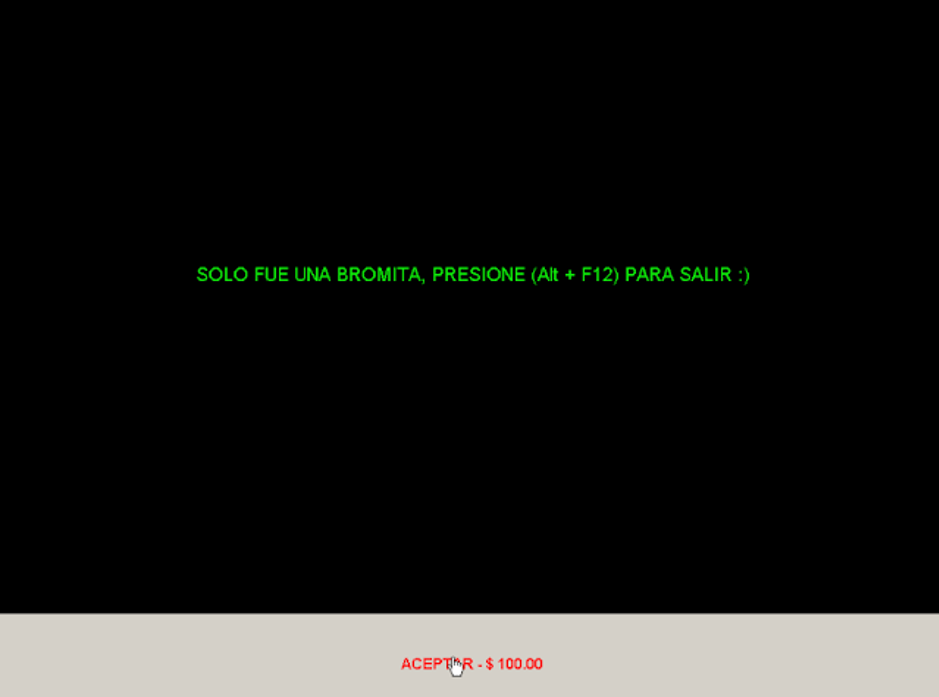

메시지 내용은 모든 것이 장난이었으며 Alt + F12를 눌러서 종료할 수 있다는 것입니다. 사용자가 이 버튼 조합을 누르면 바탕 화면으로 돌아갑니다. 추가로 분석한 결과, 다른 악의적인 행위는 없었던 것으로 밝혀졌습니다. 이것은 VBS로 제작된 또 다른 장난 그리고 잘 알려진 코로나바이러스 발병 지도의 이상한 실행 파일 래퍼와 같은 여러 가지 장난 중 하나입니다. 이러한 파일 중 어느 것도 악성은 아니지만 악성인 것처럼 받아들여질 수 있는 행동을 했습니다. 따라서 많은 바이러스 백신 공급업체들은 이 파일들을 악성 실행 파일로 탐지했습니다. 이것들은 본질적으로 악성은 아니지만 원치 않는 애플리케이션인 것은 사실입니다.

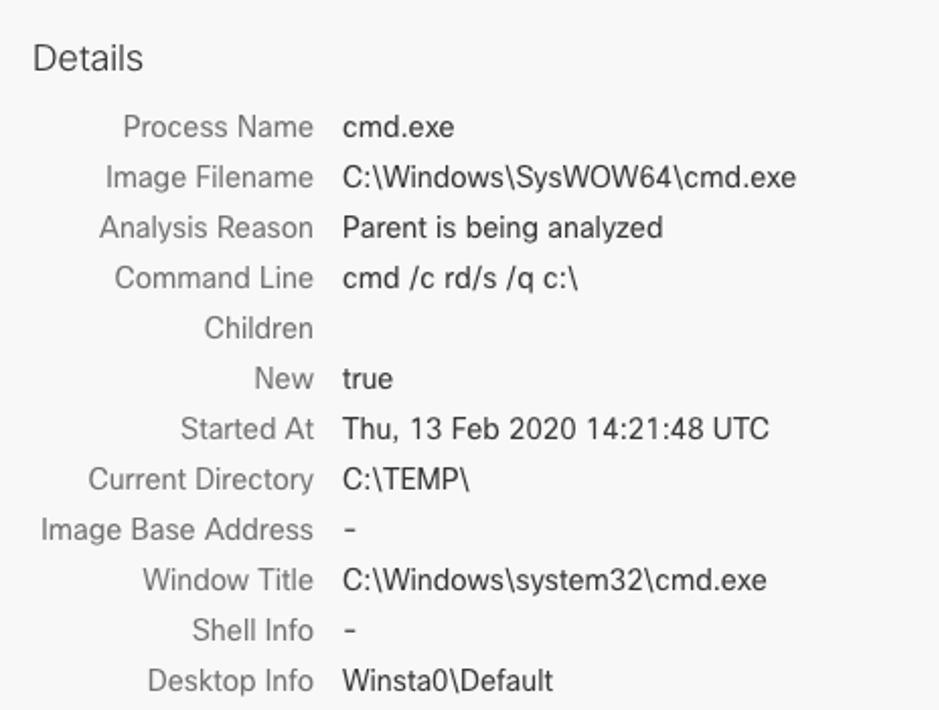

추가로 발견된 멀웨어 샘플 중 하나는 감염된 시스템을 파괴하도록 설계된 와이퍼였습니다. 이것은 처음에 “冠状病毒.exe”라는 파일 이름(번역하면 “코로나바이러스”)으로 다양한 멀웨어 저장소에 제출되었습니다. 이 멀웨어는 시스템에서 실행될 때 시스템 작업을 중단하기 위한 목적으로 파일 시스템과 레지스트리 모두에서 데이터를 삭제하는 여러 가지 기술을 사용합니다. 예를 들어 이 멀웨어는 Windows 명령 프로세서를 호출하고 “rd” Windows 명령을 사용하여 C:\의 디렉토리 구조를 반복함으로써 콘텐츠를 삭제하는 것이 확인되었습니다.

중요한 것은 그 전에 콘텐츠를 복사, 필터링 또는 복사본을 저장하려는 시도가 전혀 없다는 점입니다. 이 멀웨어는 피해자를 사칭하거나 기타 방법으로 멀웨어 제작자에게 이익을 창출하는 것으로 나타나지 않았습니다.

결론

악의적 이용자들은 감염률을 높이고 수익을 증가시키기 위해 언제나 최선을 다합니다. 목표를 달성하기 위해 뉴스와 공포심을 이용하는 것도 여기에 포함됩니다. 이번 사태는 뉴스와 공포심을 모두 이용할 수 있는 경우입니다. Emotet과 같은 위협 요소가 이메일을 훔치고 회신할 수 있는 세계 속에서 인라인 사용자들은 출처와 관계없이 모든 첨부 파일에 대해 더욱 의심해볼 필요가 있습니다. 이러한 공격은 동료 또는 친구들과 주고받는 이메일 스레드에서 나타날 수 있으며, 경우에 따라서는 동료나 친구로부터 직접 받을 수도 있습니다. 또한 뉴스와 관련된 모든 것들을 좀더 신중하게 다룰 필요가 있습니다. 받은 링크와 문서를 무심코 클릭하고 열어서 뉴스를 확인하는 것보다 직접 뉴스를 찾아서 확인하는 것이 안전합니다.

범위

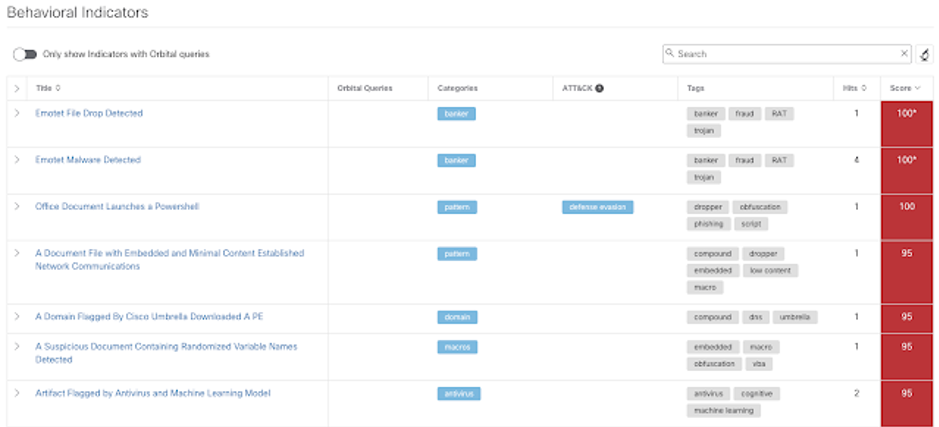

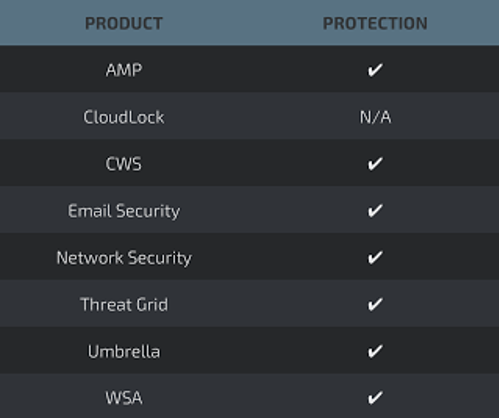

고객들이 이 위협을 탐지하고 차단할 수 있는 방법이 아래에 나와 있습니다.

AMP(Advanced Malware Protection)는 이 게시물에 자세히 설명된 멀웨어의 실행을 차단하는 데 매우 적합합니다. 아래는 AMP가 이 위협으로부터 고객을 어떻게 보호하는지 보여줍니다. 여기에서 AMP를 무료로 시도하십시오.

CWS(Cisco Cloud Web Security) 또는 WSA(Web Security Appliance) 웹 검사는 악성 웹사이트에 액세스하는 것을 방지하고 이러한 공격에 사용되는 멀웨어를 탐지합니다.

Email Security는 공격자들이 캠페인을 통해 보내는 악성 이메일을 차단할 수 있습니다.

NGFW(Next-Generation Firewall), NGIPS(Next-Generation Intrusion Prevention System), Cisco ISR, Meraki MX와 같은 네트워크 보안 어플라이언스는 이 위협과 관련된 악성 활동을 탐지할 수 있습니다.

Threat Grid는 모든 Cisco Security 제품에서 악성 바이너리를 식별하고 보호를 구축하는 데 도움이 됩니다.

SIG(보안 인터넷 게이트웨이)인 Umbrella는 사용자가 기업 네트워크 내부 및 외부에서 악성 도메인, IP, URL에 연결하는 것을 차단합니다.

구체적인 환경 및 위협 데이터에 대한 추가적인 보호는 Firepower Management Center에서 확인할 수 있습니다.

Open Source Snort Subscriber Rule Set 고객은 Snort.org에서 구매할 수 있는 최신 규칙 팩을 다운로드하여 최신 상태를 유지할 수 있습니다.