<본 컨텐츠는 Shared IT에서 작성해 게재한 컨텐츠입니다. 원문 링크는 하단을 참조해주시기 바랍니다.>

이번 2부에서는 11월26일(화)에 진행된 Cisco Connect Korea 2019의 스폰서 부스와 오후 트랙세션 중 제가 들었던 세션 위주로 주요 내용을 소개하겠습니다. 5개의 트랙에서 총 37개의 세션이 진행되었는데요. 다른 세션의 내용은 추후 공개될 발표자료를 참고 해 주시기 바랍니다.(12월 중순에 공개될 것이라고 합니다.) 세션 내용을 소개 해 드리기 전에 먼저 스폰서 부스부터 간단히 살펴볼까요?

이번 2부에서는 11월26일(화)에 진행된 Cisco Connect Korea 2019의 스폰서 부스와 오후 트랙세션 중 제가 들었던 세션 위주로 주요 내용을 소개하겠습니다. 5개의 트랙에서 총 37개의 세션이 진행되었는데요. 다른 세션의 내용은 추후 공개될 발표자료를 참고 해 주시기 바랍니다.(12월 중순에 공개될 것이라고 합니다.) 세션 내용을 소개 해 드리기 전에 먼저 스폰서 부스부터 간단히 살펴볼까요?

1. 스폰서 부스

이번 행사에는 총 16개의 스폰서가 참여했습니다. 이렇게 정리된 자료를 보니 제가 세 군데를 빼먹었네요. Intel과 삼성SDS, 한국전파진흥협회 부스는 사진이 없습니다. 미리 확인하고 사진찍을걸… 스폰서 부스는 등급별로 모여있지 않고 한데 뒤섞여 있었습니다. 중앙의 Cisco 부스를 기준으로 우측부터 살펴볼게요.

먼저 왼쪽의 롯데정보통신 부스부터 시작하겠습니다. 롯데정보통신은 롯데그룹의 IT계열사로 그룹의 IT전반을 관리하는 그룹 통합 데이터센터를 운영하고 있습니다. 부스에서는 Cisco의 멀티클라우드 관리 솔루션인 Cloud Center와 SD-WAN 솔루션을 홍보하고 있었고요. 롯데정보통신이 제공하는 클라우드 서비스는 자체 클라우드인 L.Cloud와 CSB(Cloud Brokerage Service, 메가존이나 베스핀글로벌같은 MSP와 같은 개념이라고 보시면 됩니다.) 두 가지 입니다. 그 중 L.Cloud는 Cisco 솔루션을 기반으로 롯데정보통신 자체 데이터센터를 통해 제공되는 서비스입니다.

NBP(Naver Business Platform)은 NCP(Naver Cloud Platform)을 운영하는 회사입니다. 국산 퍼블릭 클라우드 서비스로 KT와 함께 외산 서비스들과 경쟁하고 있는데 네이버 데이터센터 운영 경험을 토대로 빠르게 고객수를 늘려가고 있다고 합니다. 서비스 퀄리티에 대해서는 저는 개인적으로 좋게 평가하고 싶지 않습니다. 고객 상황에 맞게 컨설팅해주고 서비스를 제공하는 파트너의 역량 문제일 수도 있겠지만, 어찌됐든 저는 별로 좋지 않은 경험을 해서 그런지 NCP에 대한 인식은 그다지… 그래도 외산이 아닌 국산 퍼블릭 클라우드 서비스를 고려하고 계시다면 KT와 더불어 좋은 선택지 임은 분명합니다.

NBP 부스 오른쪽은 메타넷티플랫폼 입니다. 컨설팅회사인 엑센츄어 코리아를 인수한 메타넷글로벌이라는 기업을 지난 Oracle Modern Cloud Day 콘텐츠에서 소개 해 드렸는데요. 이 회사와 더불어 대우정보시스템, 코마스 등 국내 중견 SI회사들이 속한 메타넷 그룹에서 코마스의 인프라 & 클라우드 부문이 독립한 회사입니다. 그래서 회사 연혁을 보면 코마스의 연혁과 상당부분이 겹칩니다. Microsoft Azure에 프라이빗 클라우드 구축 경험을 토대로 멀티 클라우드 관리 역량을 홍보했습니다.

그 다음은 아이티로그인입니다. 2003년부터 가정용 및 소규모 기업용 공유기 브랜드인 링크시스 총판사업을 진행해왔고 Cisco가 Linksys를 인수한 이후 Linksys 판매 대리점 중 국내 판매 1위를 기록하는 등 기업 공유기 비즈니스를 오랫동안 해 온 회사입니다. 현재 Cisco 제품 대부분을 제공하며 특히 네트워크 통합 솔루션인 Meraki(머라키)를 특화 솔루션으로 취급하고 있습니다. 부스에서는 Cisco IoT 제품군을 주로 소개하고 있었습니다.

반대편 부스로 가보죠. 가장 왼쪽에는 링네트 부스가 있었는데요. 링네트는 LS전선의 네트워크 사업부로 시작하여 2000년 별도법인으로 출범한 네트워크 전문 기업으로 2001년부터 Cisco 비즈니스를 시작했습니다. 링네트 전체 사업 영역 중 스토리지(NetApp), 퍼블릭 클라우드(NCP), 가상화(Citrix)를 제외하면 나머지는 모두 Cisco일 정도로 Cisco에 특화된 회사라고 할 수 있고요. 부스에서는 여러지역의 무선AP환경을 효과적으로 제어하고 관리하기 위한 SDA 사례를 소개하고 있었습니다.

다음은 굿어스 입니다. 최근 행사장에서 계속 봐왔던 회사인데요. 그만큼 비즈니스 영역이 넓다고 봐야겠죠? 굿어스는 VMware 가상화와 Oracle 데이터베이스 비즈니스를 오래 해 왔는데 이 중 Oracle 비즈니스 부문은 굿어스데이터라는 회사로 분사했습니다. 부스에서는 Cisco의 SD-WAN 솔루션인 vManage를 소개하고 있었네요.

그 옆은 에스넷시스템 부스였는데요. 오전에 진행된 기조연설 두 번째 본사 임원 세션 후반부에 Cisco 구축사례로 소개 된 인천공항 프라이빗 클라우드를 Cisco 솔루션으로 구축한 회사입니다. 1999년에 삼성전자 기업네트워크 사업부가 분사되어 설립된 회사이다보니 삼성전자 및 계열사에 Cisco 솔루션을 납품한 사례가 많습니다. 2006년부터 Cisco 파트너로써 본격적으로 Cisco 비즈니스를 시작했고요. 부스에서는 인천공항에 구축한 프라이빗 클라우드 인프라의 통합 관리를 위한 자체 솔루션인 OCEAN을 소개하고 있었습니다.

에스넷시스템 부스 오른쪽으로 가보겠습니다. 먼저 이테크시스템 입니다. 이테크시스템은 IT솔루션 총판으로 유명한 영우디지탈의 계열사로 2009년 설립되어 2014년부터 본격적인 Cisco 비즈니스를 시작했습니다. 영우디지탈 홈페이지에서도 느낀 것이지만 영우 계열사 홈페이지는 한번 리뉴얼 할 필요가 있어 보이네요. 만든지 꽤 오랜 시간이 지나지 않았을까 하는 느낌이 많이 듭니다. 요즘 IT회사들의 세련된 홈페이지가 많이 보여서 상대적으로 더 비교되는 것 같기도 하네요. 부스에서는 Cisco의 화상 회의 및 협업솔루션인 Webex Room Kit을 전시 했습니다. 소개하고 있었고요. 이에 대한 자세한 내용은 오후 관련 트랙세션에서 짧게 소개 해 드리겠습니다.

그 오른쪽은 인성정보 부스입니다. 인성정보는 1992년에 설립된 국내 IT업계 1세대 급 회사라고 봐도 될 정도로 역사가 오래됐습니다. Cisco 비즈니스는 2000년부터 시작했고요. Cisco 뿐만 아니라 HPE, Dell Technologies 등 x86 서버 제조사도 취급합니다. 영우디지탈과 같은 IT솔루션 총판비즈니스와 클라우드 웹방화벽인 딥파인더를 제공하는 인성디지탈이 계열사이고요. 부스에서는 Cisco 협업 솔루션을 바탕으로 자체 업무 공간 관리 솔루션인 버드를 소개하고 있었습니다.

중앙 왼쪽 부스로 가보겠습니다. 총 3개 스폰서 부스가 있었고요. 왼쪽 사진은 NTT입니다. 한국의 SKT와 비슷한 위치에 있는 일본의 통신사 NTT Docomo가 많이 알려져있죠? NTT도 한국 지사가 있습니다. 규모가 크진 않고요. NTT는 일본전신전화의 약자로 한국에서 클라우드 매니지드 서비스와 데이터센터 임대, 네트워크 솔루션 구축사업 등 IT인프라 비즈니스를 하고 있습니다. 글로벌 본사 차원에서 20년 넘게 Cisco와 협력하고 있고요. 부스에서는 NTT의 클라우드 매니지드 서비스를 소개하고 있었습니다.

그 오른쪽은 오파스넷입니다. 오파스넷은 자사의 솔루션 사업영역 중 빅데이터 영역을 제외한 나머지 모든 영역을 Cisco 솔루션으로 채울 만큼 주력 솔루션이 Cisco입니다. 2009년부터 Cisco 비즈니스를 시작했고요. SKT를 비롯한 SK그룹 계열사가 주요 고객으로 Telco업종의 네트워크가 전문 분야라고 할 수 있습니다. 부스에서는 Cisco SDA 솔루션을 네트워크 하드웨어와 함께 전시하고 있었네요.

NTT 왼쪽에는 콤텍시스템의 부스가 있었습니다. 1983년에 설립한 회사로 국내 1세대 IT기업이라고 할 수 있겠네요. 주력 사업분야는 NI(network Integration)이고 SI, IT인프라 구축, 클라우드 컨설팅 등 IT인프라 전반에 걸쳐 비즈니스를 진행하고 있습니다. 작년에는 동종업계 회사인 아이티센에 매각되어 센그룹에 속해있고요. 소프트센 솔루션 총판부문을 인수해서 IBM S/W, Red Hat OEM등 총판사업도 병행하고 있고요. 부스에서는 Cisco의 HCI솔루션인 HyperFlex와 SDN솔루션인 ACI를 꽂은 랙을 볼 수 있었습니다. 더불어 SDDC를 위해 자체 개발한 관리솔루션도 소개하고 있었네요.

마지막으로 이노그리드입니다. 1부에서 소개 해 드렸던 Industry Zone에 있었는데요. 이노그리드 부스에서는 자체 개발한 멀티클라우드 관리 솔루션인 클라우드잇을 체험해 볼 수 있었습니다. AWS, Azure같은 퍼블릭 클라우드와 프라이빗 클라우드를 동시에 관리할 수 있는 관리포탈이었는데 한 화면에서 퍼블릭클라우드의 현황(미터링 포함)을 확인하고 VM을 생성해서 배포하고 정책을 생성하고 그룹별로 관리하는 등 베스핀글로벌의 OpsNow과 같은 기능을 제공함과 동시에 프라이빗 클라우드도 관리할 수 있었습니다.

VMware Cloud, Red Hat CloudForms, IBM Cloud PAK과 같은 멀티 클라우드 솔루션들과 비교해서 기능 측면에서는 부족함이 없어 보이나 실제 쓸만한 지는 시간이 좀 더 지나봐야 알 것 같고요. 이미 도입된 사례에 검토중인 기업들도 많다고 하니 지켜볼만 할 것 같습니다. UI가 글로벌 벤더의 솔루션과 비교했을 때 조금은 아쉬웠지만 고객사 상황에 따라 커스터마이징이 가능하기 때문에 프라이빗 클라우드를 구축하면서 일부 인프라는 퍼블릭을 사용해야 하는 고객이라면 적합한 솔루션으로 보였네요.

스폰서 부스 탐방은 이정도로 마무리하고, 이제 오후 트랙세션 정리로 넘어가 보겠습니다.

2. 트랙세션 : Security Possible #1

오후 트랙세션은 Security Possible, 보안 세션 위주로 들었습니다. Multi Cloud나 인프라 관련된 내용은 최근 다른 벤더의 행사장에서 봤던 내용과 비슷할 것 같고, 네트워크 세션은 제가 이해도가 떨어져서… 하나 들어봤는데 이해하기 영 어렵더라고요. 그래서 보안 세션 위주로 듣고 중간에 Webex Room 데모 세션을 하나 들었습니다. 그럼 차례대로 주요 내용을 정리 해 볼게요.

1) Cisco 보안 솔루션 비전 및 전략

첫 번째 트랙세션은 Cisco의 보안 솔루션 비전 및 전략에 대한 본사 임원의 발표였습니다. 사이버 공격 유형이 점점 다양해지고 있기 때문에 조직 차원에서 막아내기 점점 어려워지고 있고, 이러한 공격들이 비즈니스에 끼치는 영향은 막대하다며 세션을 시작했는데요. 이후에 흥미로운 통계자료를 공유했습니다.

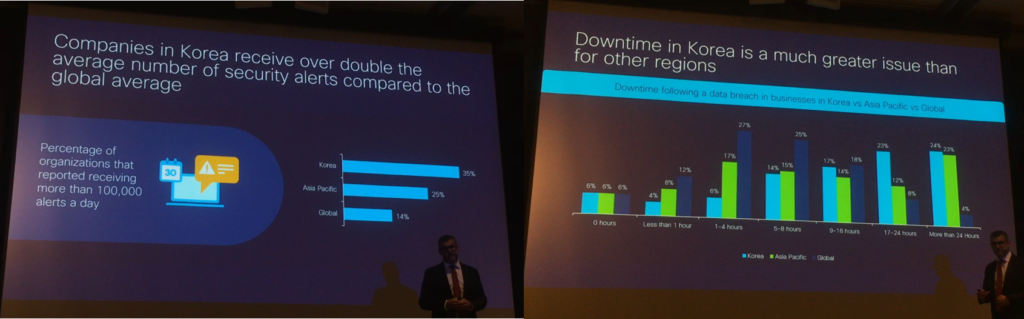

먼저 왼쪽 장표를 보시죠. 매일 10만건 이상의 보안 알람을 받는 회사들의 비중이 한국은 35%, APAC(Asia Pacific)은 25%, Global은 14%라고 합니다. 한국은 글로벌 평균보다 2배 이상으로 10만건 이상 보안알람을 받는 회사들이 많다고 하는군요. 오른쪽 장표는 한국회사들이 APAC, Global 다른 회사들 대비 외부 공격에 의한 데이터 침해 발생에 따른 다운타임 시간이 훨씬 길다는 것을 보여줍니다.(가장 우측의 More than 24 hours의 경우 하늘색인 한국은 24%, APAC는 23%, Global 평균은 4%) 요약하면 한국이 Global 평균과 비교해서 공격을 훨씬 많이 받고 있고 사고 발생 시 다운타임 시간도 훨씬 길다는 것입니다.

좌측의 장표를 보면, 한국회사들 중 10개 이상의 보안 벤더(제조사) 솔루션으로 보안환경을 갖춰놓은 비율이 2018년 34%에서 2019년에는 56%로 증가했다고 합니다. 우측 장표에서는 한국에서는 Global 평균 대비 사이버보안에 대한 피로도가 2배나 높은 것을 볼 수 있고요.(한국 60%, APAC 52%, Global 30%) 한국회사들은 보안 솔루션을 많이 사용함에도 불구하고 다운타임으로 인해 고통받는 시간도 길고 이에 따른 피로도 역시 높은 것으로 볼 수 있습니다.

더불어 한국에서 높은 수준의 보안 기술을 적용하기 어려운 가장 큰 네 가지 이유는 예산문제, 보안 프로세스와 기술에 대한 전문 지식 부족, 사이버보안에 대한 조직문화 및 태도, 숙련된 전문가 부족 순으로 나타났습니다.

위에서 소개 해 드린 문제를 해결하기 위해서는 개별 영역에 대한 보안 솔루션을 갖추는 것이 아닌 전방위적인 보안 플랫폼이 필요하다는 것입니다. Cisco Security Platform은 지구상에서 가장 뛰어난 전문가로 구성된 팀(TALOS, 뒤에서 설명 드릴게요)과 강력한 보안 인텔리전스(AI)가 지속적으로 보안 위협을 분석하고 고객의 인프라에 업데이트 하면서 자동으로 보호하고 관리해 줄 수 있다는군요.

그러면서 무엇보다 중요한 것은 안전하면서도 운영이 편한 보안환경을 갖추는 것이라고 했습니다. 앞에서 보셨듯이 하루 10만건 이상의 보안알람이 접수되는 것 처럼 사람이 수많은 보안알람을 확인하고 조치할 수 없습니다. 그렇다고 모든 것을 솔루션에 맡기자니 다소 불안한 것도 사실이고요. 어떠한 보안 문제이든 관리자가 직접 당면한 보안위협을 손쉽게 해결할 수 있어야 하며 이를 위한 보안 솔루션 포트폴리오를 Cisco는 모두 갖추고 있다고 합니다. 솔루션에 대한 자세한 내용은 이어질 트랙세션에서 소개 해 드릴게요.

앞에서 언급한 Cisco 보안 플랫폼의 핵심 경쟁력은 왼쪽 장표의 TALOS입니다. Cisco 보안 전문가 집단(연구소?) 브랜드인데요. 여기서 분석한 데이터를 기준으로 Cisco의 다양한 보안 솔루션에서 위협을 탐지하고 필요한 조치를 내립니다. TALOS에 대한 내용 역시 이후 세션에서 나오기 때문에 다시 설명드리기로 하고 넘어갈게요.

앞에서 언급한 Cisco 보안 플랫폼의 핵심 경쟁력은 왼쪽 장표의 TALOS입니다. Cisco 보안 전문가 집단(연구소?) 브랜드인데요. 여기서 분석한 데이터를 기준으로 Cisco의 다양한 보안 솔루션에서 위협을 탐지하고 필요한 조치를 내립니다. TALOS에 대한 내용 역시 이후 세션에서 나오기 때문에 다시 설명드리기로 하고 넘어갈게요.

더불어 Cisco는 1995년부터 보안 영역에 많은 투자를 해 오고 있습니다. Cisco Korea 대표 환영사에서 Cisco의 M&A비용 중 50%가 보안 영역에 사용되고 있다고 언급할 정도로 많은 보안회사들을 인수해 오고 있습니다. 이렇게 인수한 회사들의 솔루션은 Cisco 솔루션으로 리브랜딩을 하기도 하고 이름을 그대로 사용하기도 하는데요. 가장 최근에 인수한 DUO는 SDA영역에서 2FA(Two Factor Authentication, 이중인증), SSO(SIngle Sign On) 등의 기능을 제공하는 솔루션입니다.

TALOS라는 발표자 주장에 따르면 지구상에서 가장 뛰어난 보안 연구소와 매년 M&A에 투자하는 비용의 50%인 $3B를 보안영역에 투자함으로써 더욱 견고해 지는 포트폴리오가 Cisco 보안 플랫폼의 경쟁력이라고 할 수 있겠네요.

2) 차세대 침입탐지시스템이 갖추어야 할 요건과 고려사항 : KB국민은행 사례 + Cisco NGIPS(Next Generation IPS)

이번 세션은 앞 세션에서 언급했었던 Cisco 보안 플랫폼을 토대로 차세대 침입탐지(IPS)시스템을 구축한 KB국민은행의 사례와 차세대 IPS에 대한 소개입니다. KB국민은행의 기존 IPS솔루션 운영과정에서 느꼈던 고민과 이를 해결하기 위한 Cisco 차세대 IPS는 어떤 특징이 있는지 알아보겠습니다.

KB국민은행의 IPS 이벤트 분석 및 대응 절차입니다. 글씨가 작아서 잘 안보이는데 요약하면 이렇습니다. IPS로 공격 이벤트 접수 -> 분석팀에 티켓 접수 -> 분석팀에서 정탐/오탐 분석 -> 정탐이면 영향력 검증 후 조치 / 오탐이면 IPS 정책 고도화(수정) 후 예외처리 적용 이런 프로세스로 IPS 이벤트를 처리 하는데요. 문제는 오탐률이 너무 높다는 것입니다. 오탐률 즉 진짜 공격이 아니었던 것을 탐지할 확률이 80~90%나 된다고 하는군요. 따라서 IPS의 실시간 차단 기능이 있음에도 불구하고 이렇게 높은 오탐률 때문에 트래픽 차단이 아닌 탐지모드로 운영할 수 밖에 없다고 합니다. 만약 차단 모드로 하면 정상 트래픽도 죄다 차단될 것이니까요.

이렇게 높은 오탐률 때문에 어쩔 수 없이 탐지모드로 운영하면서 사람이 일일이 반복적인 노가다성 분석 업무를 많이 할 수 밖에 없고, 여기서 낭비되는 시간이 어마어마 하다는 것이 가장 큰 문제였다고 합니다. 그런데, 진짜 이렇게 IPS의 오탐률이 높은가요? 다른 솔루션들은 어떨지 궁금하네요. IPS운영 하시는 분들의 댓글 기다리겠습니다.

또다른 문제는 같은 인프라를 이용 하더라도 사이트 별로, 서비스 별로 다른 소프트웨어를 사용하기 때문에 동일한 보안정책을 적용시킬 수 없다는 것입니다. 최초 구축 시 자산정보를 파악해서 보안 정책을 잘 세팅해놨다 하더라도 한달 뒤에 변경되는 부분이 생기게 되면 동일한 정책 적용 시 보안 구멍이 생길 수 있기 때문에 위협에 노출될 확률이 높아지게 되겠죠.

그리고 최근의 공격들은 악성코드를 이용해 엔드포인트 기기를 통해 내부 시스템에 침투하고 이후 경유지를 통해 공격하는 수법을 사용한다고 합니다. 때문에 이러한 보이지 않는 위협에 기본 IPS로는 대응이 어렵다고 하는군요. 그리고 탐지에서 차단까지 가려면 공격패턴의 정보가 공개되어야 하나 많은 보안 벤더들은 이 패턴 정보를 공개하지 않는다고 합니다.(자신들의 솔루션을 구매할 수 밖에 없게 만들기 위해서일까요?) 때문에 IPS의 탐지 판단 기준을 알수 없어 깊이있는 분석이 어렵기 때문에 오탐/정탐 판별을 사람이 확인할 수 밖에 없는 상황이 생긴다는 것 역시 커다란 문제라고 합니다.

따라서 차세대 IPS는 위에서 언급된 문제를 모두 해결한 IPS여야 하는데요. 기존의 IPS기능에 더해 보호해야 할 자산을 스스로 식별할 수 있는 분석 기능 + 가장 중요한 자동화 기능(보안 인텔리전스 = TALOS) + 패턴/평판 정보가 공개되는 IPS가 차세대 IPS라고 했고요. 최고의 차세대 IPS는 알아서 분석하고 알아서 탐지/차단되는 시스템이라고 역설하며 세션을 마무리 했습니다. 지난 VMware vForum 2019의 NSX-T IPS/IDS가 여기에 가장 가까운 솔루션으로 보이긴 합니다.

그렇다면 Cisco의 차세대 IPS는? 당연히 이 언급된 문제를 다 해결한 IPS겠죠? 솔루션 이름은 Firepower이고요. 경쟁사 대비 4배 많은 4만개의 정책(룰)을 보유하고 있고 TALOS 덕분에 현재 상황이 어떤지에 따라 자동으로 정책을 생성하고 적용시킨다고 합니다. 좀 더 구체적인 내용은 이후 세션에서 알아보겠습니다.

3) Cisco 차세대 침입탐지 보안솔루션

이전 세션에서 간략히 언급한 Cisco 차세대 침입탐지 솔루션인 Firepower와 TALOS에 대한 내용이 이 세션에서 자세히 소개 되었는데요. 주요 내용 위주로 간단히 정리하겠습니다.

보안회사 치고 제로 트러스트를 이야기 하지 않는 회사는 없을 정도로 많이 거론된 개념입니다. 제로 트러스트는 한치의 보안 구멍도 허용하지 않겠다!라는 일념 ‘누구도 믿을 수 없으니 다 틀어막아!’라는 보안모델입니다. 다소 극단적으로 표현했지만 이게 더 이해하기 쉬울 것 같네요.(저는 이렇게 이해하고 있습니다. ㅎㅎㅎ) Cisco는 제로 트러스트 아키텍처를 위해 세가지 영역을 중요하게 보고 있는데요. 아래와 같이 요약할 수 있습니다.

- Workforce : 인증된 사용자, 허가된 기기만 접근권한 부여)

- Workplace : IoT를 포함한 모든 사용자 및 네트워크에 연결된 기기의 위협 식별 및 관리, 최소한의 권한 부여

- Workload : 애플리케이션 끼리의 통신이 증가하기 때문에 워크로드 단위에서 보호

그리고 왜 Cisco의 보안 솔루션을 사용해야 하는가에 대해서는 최고 수준의 보안 컨트롤(Firepower, TALOS), 단일 정책 및 가시성(Firepower Management Center + @), 통합 보안 포트폴리오(네트워크 전체 영역에 걸친 다양한 제품군)을 예시로 들었는데요. 하나씩 그 내용을 살펴보도록 하죠.

먼저 최고 수준의 보안 컨트롤입니다. Cisco는 Snort라는 자체 개발한 뒤 오픈소스로 공개한 IPS 엔진이 2014년부터 가트너 매직 쿼드런트 보고서에서 최상위 리더자리에 위치하고 있고 멀웨어와 랜섬웨어 탐지 및 대응을 위한 AMP Cloudf 통해 Cisco 보안 솔루션들이 악성코드를 탐지할 수 있게 해 줍니다.

제가 생각하기에 가장 중요한 핵심은 TALOS입니다. TALOS는 앞서 여러번 언급했듯이 Cisco의 위협 분석을 위한 250명이 속한 전문가 그룹, 보안 연구소 브랜드이고 TALOS를 통해 분석된 결과가 Cisco의 보안 솔루션에 업데이트 됩니다. 이 정보를 토대로 매일 150만개의 멀웨어 샘플을 분석하며 하루에 68억개의 공격을 차단하며 하루에 들여다보는 이메일 수가 1조9천억개 이상이라고 할 만큼 엄청난 양의 데이터를 분석합니다. 당연히 250명 사람이 직접 눈으로 보는 것은 아니고요. TALOS Intelligence라는 AI를 통해 분석합니다. Cisco의 보안솔루션들이 각자의 위치에서 어떤 위협이 감지되면 TALOS Intelligence가 해당 공격이 어떤 유형의 공격이고 어떻게 대응하면 되는지 지시를 내려준다는 것으로 이해하시면 쉽습니다.

보안업계에서는 누가 더 많은 시료(공격 샘플)를 얼마나 빨리 분석하느냐가 중요한데요. 해커들은 계속해서 변형된 코드를 배포하기 때문에 이런 변형된 공격에 재빨리 대응할 수 있는 회사가 보안적으로 뛰어난 회사라고 할 수 있고 TALOS는 그 수준이 업계 최고수준이라고 합니다.

Firepower는 Cisco의 차세대 IPS 하드웨어 입니다. 소규모 기업부터 대기업까지 커버할 수 있는 라인업을 갖추고 있고요. 새롭게 추가된 FPR 4115/25/45 모델은 Cisco의 기존 장비와 비교해서 차세대 방화벽 성능(Throughput) 3.5배, VPN 성능 5배, 2배 빠른 초당 성능, 암호화된 트래픽 분석 성능 역시 3배가 좋아졌다고 합니다. 이게 얼마나 대단한 성과인지는 객관적인 지료도로 알 수 있긴 한데 솔직히 장비를 제가 운영하고 있는 입장이 아니어서… 쉽게 체감은 안되네요.

더불어 Firepower는 가상 플랫폼도 제공합니다. 프라이빗 클라우드에서는 VMware ESXi와 KVM을 지원하고요. 퍼블릭 클라우드에서는 AWS와 Azure의 마켓 플레이스에서 구매 후 사용하실 수 있습니다. 그리고 Firepower Threat Defense라는 전용 OS를 사용하고요.

다음은 CDO(Cisco Defense Orchestrator)입니다. 클라우드 기반의 보안 제품 전반에 걸쳐 일관성 있는 정책 관리를 할 수 있다고 하는데요. 과거에는 주먹구구식으로 정책을 관리하다 보니 인력이 교체되면 후임 담당자가 제대로 인수인계 받지 못했을 경우 관리에 어려움이 많았습니다. 더욱이 본인 생각이 이 정책은 필요 없을 것 같아도 혹시 지웠다가 무슨 문제가 생기지 않을까 싶어서 손대기도 쉽지 않고요. 결국 시간이 지날수록 정책은 많고 복잡해 지고 관리는 더 어려워지는 거죠. 그래서 CDO는 각각의 정책들이 서로 기능적으로 충돌되지 않는지 검토 해 줌으로써 불필요한 정책을 제거할 수 있게 도와줍니다. 즉, 관리 효율성을 높여준다고 볼 수 있겠네요.

CTR(Cisco Threat Response)는 보안 관리를 자동화 시킬 수 있는 솔루션입니다. 클라우드 방식으로 제공되며 Cisco의 보안 제품을 구매하면 부료로 제공되는 통합 위협 인텔리전스 솔루션이고요. 보안위협 분석이 어려운 이유는 보안에 대한 지식과 경험을 충분히 갖춘 전문 분석가가 부족하다는 것인데요. CTR은 감염된 파일이 어떤 경로로 들어왔는지 알 수 있고 드릴다운을 통해 어떤 위협인지 상세정보를 탐색할 수 있어서 위협분석 전문인력이 없어도 IT담당자가 쉽게 위협을 분석하고 필요한 조치를 할 수 있습니다. 지난 Fortinet행사와 VMware 행사 때 봤던 기능들이라서 그렇게 새롭진 않았습니다. VMware처럼 솔루션이 필요한 조치를 담당자가 실행만 하면 되는 단계까지 알아서 준비해 주는 기능이 있는지는 따로 소개되지 않아서 확인하지 못해 아쉬웠네요.

DUO는 앞서 간단히 언급했던 것 처럼 2FA와 SSO기능을 제공하는 솔루션으로 2018년에 Cisco가 무려 $2.3B를 들여 인수한 스타트업의 솔루션 입니다. 2018년에 가장 큰 보안분야 M&A였다고 하는군요. 이 DUO를 통해 원격지의 사용자가 VPN 접속을 할 경우 보다 안전하게 내부 시스템에 접근할 수 있도록 도와줍니다. 기존에는 ID/PW같은 지식 기반의, 제 3자와 공유하거나 유출될 위험이 있는 인증 수단을 사용했지만 DUO를 통해 OTP같은 2FA로 한층 보안을 강화시킬 수 있습니다.

마지막으로 AMP는 Advanced Malware Protection의 약자로 이름 그대로 보다 진보된 멀웨어(악성코드)를 탐지하고 제거합니다. 임직원들이 사용하는 엔드포인트 기기, 그리고 이 기기가 연결되어있는 네트워크, 이 네트워크 상에서 주고받은 이메일에서의 악성코드를 잡아내는 역할을 실시간으로 수행해서 보안 위협으로부터 보호합니다.

이것으로 Security Possible에서 소개 된 Cisco 보안 솔루션을 간단하게 살펴 봤습니다. 다음은 잠시 쉬어가는 차원에서 들었던 Webex 협업 솔루션들을 소개 해 드리겠습니다.

3. 트랙세션 : Customer Experience Possible, 스마트워크의 다른 이름 시스코 Collaboration

계속 보안관련 세션만 듣기에는 머리에 쥐가 나는 것 같아서 잠깐 휴식 시간이 필요 했습니다. 그래서 가볍게 들을 세션이 필요했고, 아젠다를 살펴보다 꽂힌 세션이 이 세션입니다. Cisco의 새로운 사업영역인 협업 솔루션들의 데모를 볼 수 있었고요. 조금 실망스러운 부분도 있었는데 간단히 내용을 살펴보겠습니다.

우리의 업무 공간, 일하는 방식은 왼쪽 장표와 같이 발전했다고 합니다. 여전히 파티션으로 나눠진 전통적인 공간이 가장 많은 것 같은데 스타트업을 중심으로 공유 오피스 처럼 탁 트인 스마트 오피스 형태가 많이 도입되었죠. 애자일 워크스페이스라고도 하는데 활동 기반의 업무, 많은 미팅룸, 모바일 기술이 그 특징입니다. 그런데 이런 공간에서 일하는 사람들에게 설문을 해 봤더니 많은 미팅룸 덕분에 회의가 많아졌고, 이 회의 준비를 위해서 매번 30분 이상 시간을 낭비하고 있는 임직원이 40%나 된다고 합니다.

그래서 미래에는 코그니티브, 인지 워크 스페이스로 발전할 것이라고 합니다. AI가 사람이 입장하면 자동으로 회의가 시작되도록 자료를 띄우고, 회의가 끝나면 자동으로 회의록을 생성해서 참석자들에게 보내줍니다. 사람들은 한 장소에 모일 필요 없이 모바일기기나 PC를 통해 회의에 참석할 수 있고, 회의실에 있는 사람들은 화상회의 기기를 통해 함께 회의를 진행할 수 있습니다.

이 미래의 회의, 협업 환경을 위해 Cisco가 준비한 솔루션이 Webex Device입니다. 업계에서 가장 많은 종류의 기기를 보유하고 있고 모든 기기는 듀얼 OS라서 클라우드/구축형 자유롭게 이용 가능하다고 합니다. Board는 터치와 판서가 가능한 협업 디스플레이이고 Room은 화상회의에 최적화된 중소형 회의실을 위한 기기입니다.

좀더 자세히 살펴볼까요? 왼쪽은 Webex Board의 활용방법 입니다. 터치 및 판서가 가능한 디스플레이면서 동시에 브레인스토밍을 위해 스티커를 뗐다 붙였다 하는 기능도 제공합니다. 그리고 판서한 내용을 이메일로 보낼 수도 있고요. 사용하지 않을 때에는 전사 공지 사항이나 회의실 이용 현황, 실적 현황 등을 보여주는 디지털 사이니지(광고판)으로 활용할 수도 있습니다.

그리고 신기했던 것은 원격PC 제어 기능인데요. Board를 활용해 회의를 할 때 연결된 PC에서 자료를 띄워서 보여줄텐데, 만약 특정 애플리케이션이나 웹사이트를 띄우고 싶을 경우 PC로 돌아가 관련 내용을 띄우는 것이 아니라 Board에서 PC를 원격으로 제어해서 바로 화면에 띄울 수 있다고 합니다.

오른쪽은 Webex Room Kit의 기능입니다. 글씨가 작아서 잘 안보이는데, 핵심은 회의와 관련된 Webex의 다양한 기능에 AI와 ML이 연계되어 새로운 사용자 경험을 제공한다는 것입니다. 가상비서 역할을 하는 어시스턴스, 회의 참석자의 얼굴을 카메라가 인식하고 누구인지 표시해 주는 얼굴 인식 및 화자 분석, 잡음을 자동으로 제거해서 회의에 참여하는 사람들의 목소리만을 잡아주는 노이즈 캔슬, 지금 말하는 사람이 누구인지 카메라가 비춰주는 화자 추적, 그리고 회의실에 있는 사람들을 한눈에 보여줄 필요가 있을 때 가장 좋은 화각으로 보여주는 베스트 뷰 기능입니다.

앞서 말씀드린 Webex Board와 Room을 실시간 데모를 통해 간접적으로 체험해 볼 수 있었습니다. 왼쪽은 Board로 Cisco 사무실에 있는 직원과 연결하여 함께 화면에 판서를 하고 스티커를 붙이는 데모입니다. Board에 탑재된 OS의 UI가 상당히 깔끔했던 것이 인상적이었고요. 약간의 딜레이는 있었지만 여러 지역에 있는 사람들이 굳이 연수원 같은 특정 장소에 모두 모이지 않아도 브레인스토밍을 할 수 있는 점은 좋아보였습니다.

우측은 Webex Room Kit으로 Cisco 사무실의 회의실을 연결하고 세션장과 소통하는 데모였는데요. 우측 사진의 오른쪽 구석에 작게 보이는 것이 세션장입니다. Room에 탑재된 AI가 회의실에 들어온 사람들이 누구인지 인지하고(얼굴 주변의 녹색 박스), 하단에 누구인지 이름을 보여주며, 지금 말하고 있는 사람이 누구인지도 표시 해 줍니다.

<최근 인터넷 커뮤니티에 돌아다니는 AI짤방, 물론 Cisco AI는 사람을 정확하게 누군지 인지하긴 합니다.>

그런데 음… 카메라 AI 시연에 참여해 보신 분들은 아시겠지만 Webex의 카메라 AI역시 아직까지 그렇게 좋아보이지는 않습니다. 일단 카메라가 사람을 캐치하는 속도도 느리고 사람의 움직임을 따라가는 것도 한박자 느립니다. 저 녹색 사각형이 계속 따라다니는 것도 별로 보기에 좋지 않고요. 멀리 있는 사람이 이야기 할 때 그 목소리를 잡아서 증폭시켜주는 빔포밍 기능도 있다고 하는데 전체적으로 마이크 성능이 떨어지는 것인지 네트워크 문제인 것인지 음질이 썩 좋게 느껴지지는 않았습니다.

이번 시연을 통해서 제가 받은 느낌은, 아직 영화에서 봤던 장면들, 마이너리티 리포트나 아이언맨에서 주인공이 가상 스크린에 띄워진 자료를 손으로 휙휙 넘기고, 카메라가 적들을 재빨리 캐치해서 그들의 정보를 화면에 띄우고 하는 것들과는 매우 차이가 나는 모습이었고요. 아직까지 기술의 한계이긴 하겠지만 영화장면과 같은 모습이 연출 되기까지는 상당한 시간이 필요하지 않을까 싶습니다.

4. 트랙세션 : Security Possible #2 Beyond VPN, 통합 엔드포인트 보안

잠깐 휴식시간을 갖고 마지막 트랙세션을 듣기 위해 다시 Security Possible이 진행되는 세션장으로 왔습니다. 총 2개의 세션을 들었고요. 두 번째 세션은 Cisco 보안 관제 컨설팅 방법론에 대한 내용이었기에 생략하고 첫 번째 세션인 통합 엔드포인트 보안에 대한 내용을 마지막으로 정리하겠습니다.

엔드포인트는 해커들의 첫 번째 공격 타겟으로 침해사고의 90%는 엔드포인트로 감염된 악성코드와 관련이 있다고 합니다. 이런 엔드포인트 보안 시장에는 EPP(Endpoint Protection Platform, 기존에 우리가 알던 AV의 확장판), EDR(Endpoint Detection and Response, 현재 뜨고있는 발전된 AV + 실시간 대응 솔루션), Secure Access 등등 7개 이상의 개별 시장에 다양한 솔루션들이 존재하고요. 앞에 다른 세션에서 말씀드렸지만 한국이 보안 솔루션 10개 이상 사용하고 있는 비율이 가장 높다고 했었죠? 이런 다양한 솔루션들의 에이전트를 설치하고 관리해야 하는데 관리 리소스가 너무 많이 들어갑니다.

그래서 이 에이전트를 하나로 통합시켜서 관리할 수 없을까? 라는 관점에서 탄생한 것이 Cisco AnyConnect Agent입니다. AnyConnect는 현재 8만개 이상의 고객이 1.8억개 이상의 에이전트에 연결해서 사용하고 있다고 하고요. 기본 기능은 VPN이며 NAM(Network Access Management), Web Security등 다양한 기능이 있으며 일반 개인 사용자들에게는 VPN S/W로 많이 알려져 있다고 합니다.(발표자 말로는 대출상담사도 AnyConnect VPN을 사용하고 있었다고 하는군요. 저는 처음 봤습니다.)

이번 세션의 요약 장표라고도 볼 수 있겠네요. AnyConnect는 Cisco의 다양한 보안 솔루션들과 통합되어 작동합니다. AnyConnect의 다양한 기능들을 자세히 살펴보겠습니다.

VPN Module에서는 Full Tunneling(모든 사용자가 내부 네트워크에 접근), Split Tunneling(DNS를 통해 내부망만 접근하고 나머지는 인터넷망을 이용), App VPN(특정 애플리케이션만 내부 네트워크에 접근할 수 있도록 제한) 기능을 제공하고요. NAM Module은 A사용자는 a기기를 사용해야 인증이 되고 a기기를 B사용자가 사용해서 접속을 시도할 경우 차단하는 기능을 제공합니다. 사용자와 기기간의 매핑된 데이터를 기반으로 인증한다고 하는군요.

Posture Module은 기기에 AV가 설치되어 있는지, USB에 연결된 상태인지, 최신 보안패치가 되어 있는지에 따라 접속권한을 주는 형태의 인증을 제공합니다. 기업의 보안 정책에 대한 컴플라이언스 준수 상태에 따라 기기를 인증한다고 보시면 됩니다. Roaming security Module은 DNS기반 클라우드 보안 솔루션인 Umbrella와 통합되어 네트워크 보안 기능을 제공합니다. AnyConnect VPN을 통해 접근을 시도하는 트래픽은 보내고, VPN없이 접근을 시도하는 트래픽은 먼저 Umbrella로 보내 정상인지 아닌지 점검받고 정상일 경우 통과시키는 형태로 이해하시면 됩니다.

Posture Module은 기기에 AV가 설치되어 있는지, USB에 연결된 상태인지, 최신 보안패치가 되어 있는지에 따라 접속권한을 주는 형태의 인증을 제공합니다. 기업의 보안 정책에 대한 컴플라이언스 준수 상태에 따라 기기를 인증한다고 보시면 됩니다. Roaming security Module은 DNS기반 클라우드 보안 솔루션인 Umbrella와 통합되어 네트워크 보안 기능을 제공합니다. AnyConnect VPN을 통해 접근을 시도하는 트래픽은 보내고, VPN없이 접근을 시도하는 트래픽은 먼저 Umbrella로 보내 정상인지 아닌지 점검받고 정상일 경우 통과시키는 형태로 이해하시면 됩니다.

AMP Enabler Module는 이전 세션에서 보여드렸던 AMP(Advanced Malware Protection)이 기기에 설치되어 있는지 여부를 체크합니다. 설치되어 있지 않으면 자동으로 설치를 해 주는 기능을 합니다. AD환경이 아닐 경우 일일이 사용자들이 특정사이트로 이동해서 필요한 보안 프로그램을 다운받을 수 있도록 유도할 수 밖에 없는데 이 Module을 사용하면 사용자 기기를 검사한 뒤 AMP를 강제로 설치할 수 있습니다.

마지막으로 Network Visibility Module은 네트워크에 연결된 모든 기기의 트래픽 정보를 수집하여 트래픽 흐름을 보여주고 분석할 수 있는 기능을 제공합니다. 엔드포인트 기기의 접근 소스는 어디인지, ID와 기기이름, 사용자 이름, 계정 타입과 DNS정보, MAC Address, 기기의 인터페이스 정보, 접속한 프로그램 정보 등 다양한 정보를 수집하고요. 분석은 Stealthwatch라는 네트워크 트래픽 분석 및 위협 탐지 솔루션이 담당합니다. AI가 실시간으로 위협을 탐지하고 차단시킬 수 있고 관리자가 현황을 쉽게 파악할 수 있는 대시보드를 제공합니다. 그리고 침해사고 발생 시 사후분석(포렌식)에 활용할 수도 있다고 하네요.

트랙세션 첫번째에서 소개해 드렸던 통계, 기억 하시죠? 한국은 10개 이상의 보안 벤더들의 솔루션을 사용하는 기업이 가장 많고 2018년 대비 그 비율 역시 34%에서 2019년 56%로 증가했다고 했습니다. 이렇게 다양한 솔루션을 사용하려면 반드시 솔루션 별로 에이전트를 설치해야 하는데, 에이전트가 많아질 수록 관리포인트가 늘어나니 관리가 더욱 힘들어질 수 밖에 없겠죠.

이러한 상황을 AnyConnect로 해결할 수 있습니다. 보안 솔루션은 그대로 두고 에이전트를 AnyConnect로 통합시킴으로써 관리 편의성을 향상시킬 수 있습니다. 제가 이날 본 솔루션 중 이 AnyConnect가 가장 인상깊었는데요. 일단 Cisco의 고가(라고 알려진) 솔루션들을 도입해서 사용하기 전에 무료인 AnyConnect를 통해 Cisco의 네트워크 보안에 발들 들여놓게 한 다음 다양한 Module 및 Umbrella, Stealthwatch등 특화된 보안 솔루션을 맛보게 함으로써 Cisco 보안 플랫폼으로 끌어들일 수 있는 훌륭한 미끼 프로그램이 아닌가 하는 생각이 들었습니다. 여기까지 오후에 진행된 트랙세션 정리를 마치겠습니다.

5. Cisco Connect Korea 2019 소감 : 밀도있게 잘 짜여진 행사, Cisco의 다양한 솔루션에 대한 이해도를 높이는 데에 안성맞춤

이번 Cisco Connect Korea 2019는 4년만에 한국에서 열린 행사라고 합니다. 오랜만에 열리는 행사라서 그럴까요. 주최측에서 신경을 많이 썼다는 것이 행사장 곳곳에서 느낄 수 있었습니다. 왼쪽 사진과 같이 Open Class 부스에서는 Cisco 솔루션을 소개하는 미니 세션을 진행하면서 오후 트랙세션의 쉬는시간에 부스 경품추첨을 통해 참석자들의 이목을 집중시켰고요. 이런 이벤트는 다른 벤더의 행사장에서도 쉽게 볼 수 있긴 하죠.

뉴스레터 구독자에게 선물을 주는 이벤트도 행사 스탭들이 적극적으로 안내했고 다트기기를 배치해서 참석자들이 잠시 쉬어가며 스트레스를 풀 수 있는 공간도 마련했습니다. 그랜드볼룸 중앙 입구에는 즉석에서 Cisco 전문가의 상담을 받아볼 수 있는 자리도 있었고요.

DevNet도 역시 Open Session이라는 부스를 마련해 참석자들에게 DevNet 관련 내용을 소개하고 직접 체험해 볼 수 있도록 한 것 역시 좋아보였습니다. 왼쪽 사진과 같이 부스에서 진행하는 아젠다가 빽빽할 만큼 메인 세션장 만큼 바쁘게 진행되었고요.

가장 좋았던 것은 미리 세션 별 발표자료를 사전에 공지된 모바일 안내 페이지의 아젠다를 통해 공유했다는 것입니다. 제가 과거 모 행사 후기에서 트랙 별 다양한 세션의 발표자료를 미리 공유하면 참석자들의 트랙 선택을 도울 수 있을 것 같다고 언급한 적이 있었는데 Cisco 행사장에서 실제로 접하게 되니 정말 편했습니다. 37개의 세션이 발표될 만큼 많은 세션이 있는데 그 중 세션 제목과 간단한 소개내용 만으로는 내가 원하는 세션을 실패 없이 선택하기란 참으로 어렵습니다.

이렇게 발표자료를 먼저 보게 되면 내용을 자세히 이해하긴 어렵더라도 참석자의 흥미를 이끌어 낼 수 있고 ‘이 세션은 직접 들어서 자세한 내용을 파악해 봐야겠다’라는 판단을 내릴 수 있도록 도와줄 수 있으니까요. 그래서 전 이번 행사에서는 세션 선택에 있어서 실패 확률을 줄일 수 있었습니다.(딱 하나 실패했네요.) 앞으로 진행될 많은 IT벤더들의 행사들도 미리 발표자료를 공유했으면 좋겠습니다.

이번 행사의 기조연설과 부스 탐방, 그리고 트랙세션까지 꼼꼼하게 들어보면서 Cisco가 어떤 비즈니스를 해왔고, 앞으로 무엇을 중점적으로 추진할 것인가에 대해 조금이나마 알 수 있게 되어 의미있는 시간을 보냈습니다. 아쉽게도 경품추첨은 꽝이었지만(지금까지 거의 10년 동안 딱 한번 추첨됐었네요.) Cisco라는 기업에 대한 이해도가 약간 올라간 것 같아 나름 뿌듯했네요.

Cisco 세션과 부스에서 간접적으로 체험한 미래에 우리의 업무 패턴을 변화시킬 다양한 솔루션들이 지금까지 봐왔던 많은 SF영화들에서 보여준 상상만 하던 것들을 조금씩 현실로 가져오고 있다는 느낌을 받았습니다. 아직은 영화와 비교해서, 적어도 마이너리티 리포트와 아이언맨에서 보던 것들이 구현되려면 갈길이 먼 것 같지만 ‘에이~ 저게 되겠어?’가 아닌 ‘오… 저거 언젠가 진짜 되겠는데?’라는 즐거운 상상을 할 수 있는 것만으로도 기분 좋은 일이니까요. Cisco 뿐만 아니라 많은 IT기업들이 서로 치열하게 경쟁해서 우리 삶을 보다 윤택하게 빨리 바꿔주길 기대해 봅니다.

이것으로 Cisco Connect Korea 2019 2부 트랙세션 정리를 마치겠습니다. 끝!

* Shared IT 원문 보기 : https://www.sharedit.co.kr/posts/6522