코로나 바이러스(COVID-19) 감염건수가 전 세계적으로 증가하게 되면서, 2020년 3월 11일 세계보건기구(WHO)는 Pandemic을 선언하였습니다. 이와 같이 현재 모든 사람들의 관심이 집중되어 있는 코로나 바이러스 확산 문제는 불행하게도 관련 주제를 활용한 사회공학적 공격 (Social Engineering attack)의 증가로 이어지고 있습니다.

정보 탈취 목적의 악성 이메일 공격

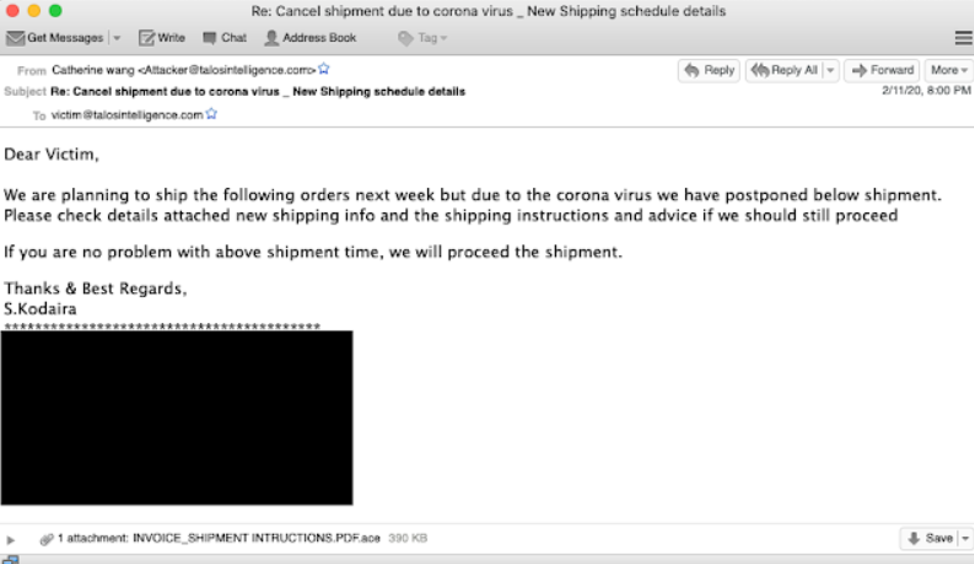

지난 2월 Talos 블로그 포스트를 통해 알려진 바와 같이, 정보 탈취를 목적으로 하는 Emotet, NanocoreRat 등의 악성코드가 첨부되어 있는 악성 이메일들이 현재까지 지속적으로 발견되고 있습니다. 또한, 아래와 같이 정상적인 파일로 위장한 문서파일을 첨부하는 공격이 증가하고 있는데, 이는 랜섬웨어등의 악성코드들을 추가적으로 다운로드 할 수 있어 소량의 시스템 감염이라도 사내 시스템으로 확산될 수 있어 유의해야 할 필요가 있습니다.

[COVID-19 관련 정보를 가장한 이메일 공격]

실제, 지난 2020년 1월 1일 이후 3월 현재까지 ‘Corona virus’ 키워드를 포함하는 이메일들이 약 5만 7천건 이상이 확인되었고, 3월 11일 하루만 하더라도 200개 이상의 악성 이메일이 탐지되었습니다.

COVID-19 주제를 가장한 위협 사례

현재까지 확인된 코로나 바이러스, 백신 치료제, 확진자 현황 등 유사 주제를 활용한 감염경로 및 위협 사례들은 다음과 같습니다.

- 악성 문서를 첨부하거나 피싱 링크를 포함한 이메일

- 코로나 바이러스 관련 웹사이트 방문자를 노리는 워터링 홀(Watering hole attack)

- 코로나 바이러스 감염 현황 파악 Map을 가장한 악성 코드

- SNS (메신저 등)를 통한 악성 링크로의 접속 유도

- 문자 메시지를 통한 악성 링크로의 접속 유도

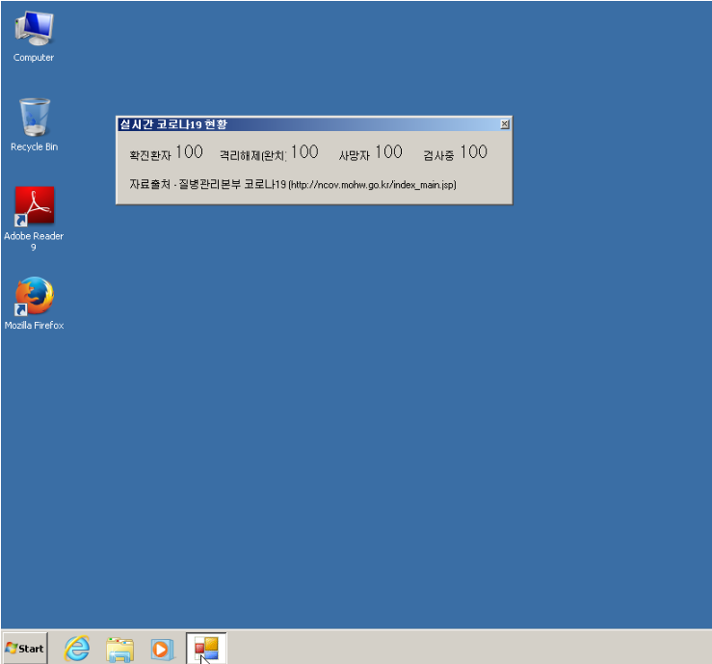

[실시간 코로나19 현황 프로그램을 가장한 악성코드]

국내의 경우 지난 2월 위와 같이 실시간 코로나19현황을 확인할 수 있는 프로그램으로 위장한 파일이 발견되었는데 실행 시 잘못된 확진 환자, 격리해제(완치)등의 정보를 보여주는 팝업창을 보여줍니다. 하지만, 이와 동시에 원격제어 및 정보 수집 목적의 악성코드들이 시스템에 설치되며 수집된 정보들은 공격자의 명령제어서버로 전송됩니다.

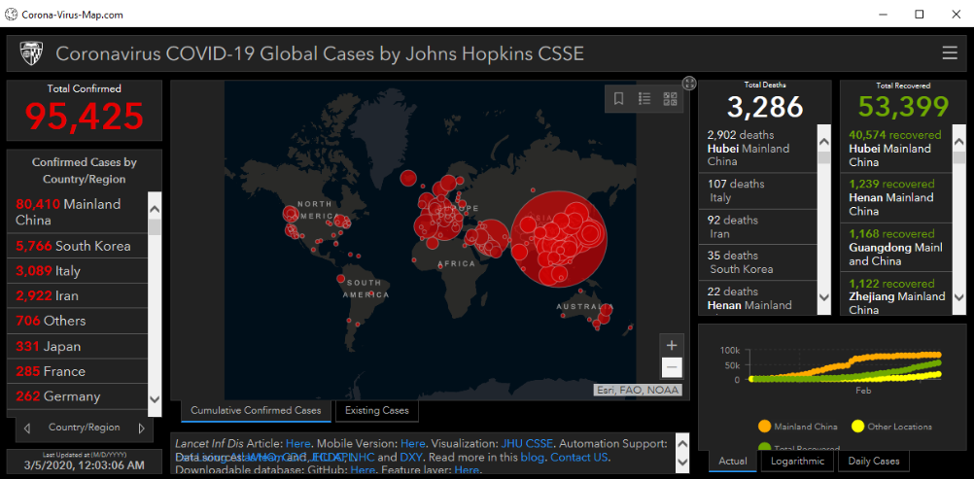

해외 역시 코로나 바이러스가 확신되기 시작하면서 ‘Corona-virus-Map’으로 위장한 악성코드가 발견되기도 하였습니다. [출처:Reason]

이 맵을 통해 설치되는 악성코드의 경우 사용자 브라우저의 로그인 계정 정보, 시스템 정보들을 수집하여 공격자의 명령제어서버로 전송합니다.

[Corona-virus-Map 위장 악성 코드]

*이미지 출처: Reason Lab

특정 국가를 기반으로 하는 조직으로 추정되는 APT 공격들 또한 계속하여 발견되고 있는데, 지난 2월 국내 특정 정부 기관을 대상으로 ‘코로나 바이러스 관련 이사장님 지시사항’ 이라는 제목으로 악성 MS 워드 파일을 첨부한 공격이 발견되었습니다. 정상적인 내용으로 보이지만, 문서 열람 시 악성 매크로 실행으로 인해 추가적인 정보유출 목적의 악성코드를 다운로드하게 됩니다.

보안 권고 사항

앞에서 예시로 보여드린 악성 이메일과 같은 사회공학적 공격기법은 개인정보 뿐 아니라 나아가 개인이 속한 기업의 주요 정보까지 탈취당할 수 있는 큰 보안사고로 이어질 수 있습니다.

특히 재택근무가 증가하고 있는 요즘, 소셜 엔지니어링 공격과 더불어 보안이 취약한 공유 네트워크 환경 혹은 적절한 보안환경이 구축되어 있는 않은 시스템에서의 VPN 접속은 공격자로 하여금 사내 네트워크 역시 위협에 노출시킬 수 있다는 사실을 항상 인지하고 있어야 합니다.

이에 시스템의 보안 업데이트를 항상 최신으로 유지하고, VPN 연결 시 비밀번호가 설정되어 있지 않은 라우터로의 접근은 가능한 자제할 것을 권고 드립니다.