このブログは、Jakob Dohrmann、David Rodriguez![]() 、Jaeson Schultz

、Jaeson Schultz![]() によって投稿されました。

によって投稿されました。

Cisco Talos と Umbrella![]() の研究チームは、機械学習、DNS 要求ストリーム処理、Talos 電子メール 文例データベースを統合した分散 Hailstorm 検出システムを導入しています。

の研究チームは、機械学習、DNS 要求ストリーム処理、Talos 電子メール 文例データベースを統合した分散 Hailstorm 検出システムを導入しています。

Talos は、以前 Snowshoe スパムについて検討![]() しました。従来の Snowshoe スパム キャンペーンは大量の IP アドレスから送信されますが、1 つあたりの IP アドレスから送信されるスパムは少量です。Snowshoe スパムの送信者は、こうした手口を利用して、スパム対策システムが利用するレピュテーションやボリュームベースのメトリックで検知されないようにしています。この投稿では Hailstorm スパムについて取り上げます。Hailstorm スパムは、Snowshoe スパムの進化形です。Snowshoe スパムも Hailstorm スパムも大量の送信者 IP アドレスを使用して送信されますが、Snowshoe スパムと違い、Hailstorm スパム キャンペーンは非常に短期間に大量に送信されます。実際、一部の Hailstorm スパム攻撃は、反応速度の最も速い従来のスパム対策防御が攻撃を受けて更新している間に終了してしまいます。

しました。従来の Snowshoe スパム キャンペーンは大量の IP アドレスから送信されますが、1 つあたりの IP アドレスから送信されるスパムは少量です。Snowshoe スパムの送信者は、こうした手口を利用して、スパム対策システムが利用するレピュテーションやボリュームベースのメトリックで検知されないようにしています。この投稿では Hailstorm スパムについて取り上げます。Hailstorm スパムは、Snowshoe スパムの進化形です。Snowshoe スパムも Hailstorm スパムも大量の送信者 IP アドレスを使用して送信されますが、Snowshoe スパムと違い、Hailstorm スパム キャンペーンは非常に短期間に大量に送信されます。実際、一部の Hailstorm スパム攻撃は、反応速度の最も速い従来のスパム対策防御が攻撃を受けて更新している間に終了してしまいます。

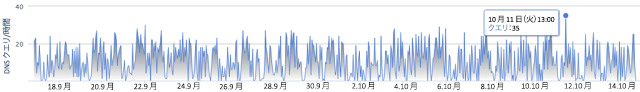

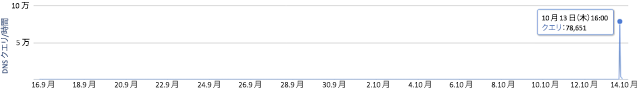

Umbrella の調査から抜粋した以下のグラフは、従来の Snowshoe スパム キャンペーンと典型的な Hailstorm スパム キャンペーンの違いをわかりやすく示しています。上のグラフは、典型的な Snowshoe 攻撃に利用されたドメインにおける DNS クエリの件数を表しています。この Snowshoe ドメインの例では、1 時間あたりの最大クエリ レートは 35 クエリに過ぎません。一方、下のグラフは、典型的な Hailstorm 攻撃に利用されたドメインにおける DNS クエリの件数を示しています。このグラフでは、最初はクエリがまったく発生していませんが、突然、1 時間あたり 75,000 件を超える DNS クエリが発生し、その後ゼロまで低下します。

従来の Snowshoe スパム(上)と Hailstorm スパム(下)の典型的な DNS クエリ件数パターン

Hailstorm スパムは、世界各地の IP アドレスから送信されます。最近の Hailstorm スパム キャンペーンの地理的な IP 分布を見てみると、国別の Hailstorm スパム送信量では、米国、ドイツ、オランダ、英国、ロシアが群を抜いていました。また、Hailstorm スパムは、幅広いトップ レベル ドメイン(TLD)に登録されているドメインを利用しています。Hailstorm に利用された上位 500 位までのドメインを調査したところ、最も多く使用されていた TLD は、.top、.bid、.us、.win、.stream でした。

アフィリエイト プログラムとスポンサード リンク

最初に検出されたキャンペーンの大半は、ホーム セキュリティ システム、懐中電灯、健康補助食品など、テレビの宣伝で見るようなあらゆる種類の商品を宣伝するものです。浴室のリフォーム、オンライン学位、サイキック リーディングなどの多様なサービスの宣伝もよく見られます。以下に、Hailstorm 技法を使用した典型的なアフィリエイト オファーの例を示します。この Hailstorm キャンペーンは、健康補助食品の宣伝です。元の電子メール内のリンクは、数回リダイレクトされてからランディング ページに到達し、アフィリエイト ページの注文フォームにリンクされます。受信者の ID やその他の個人識別情報(PII)が含まれる URL パラメータは、無関係な当事者を保護するために編集が加えられています。

|

電子メール送信元: ultratrim350@secretaryship.coisow.us

含まれているリンク形式: これらのリンクは数回リダイレクトされ、lbmcgroup.com、trackwebly.com、trackwb.com、atomtrk.com、ecptrx.com、ih-trk.com などのドメインにヒットします。 |

|

|

ランディング ページ: http://fitnessandenergytips.com/diet/weightlosssecret/index.php?<編集済み>このページには、外部注文フォームへの複数のリンクが含まれています(以下を参照)。 |

|

|

注文フォーム: https://getultratrim350.com/lp/bellymelt-p/index.php?<編集済み>このページには、この注文フォームに加えて、アフィリエイト登録ページへのリンクが含まれています(以下を参照)。 |

|

|

登録ページ: http://affiliates.ih-supplies.com/affiliate_signup.aspx基幹部分の ih-supplies.com ドメイン自体は GoDaddy.com のパークドメイン用ランディング ページに通じています。 |

上記のドメインはすべて、Whois プライバシー サービスを使用して登録されています。唯一の例外は、From ヘッダーで使用されているドメイン「coisow.us」です。このドメインは wireclick.tech@gmail.com によって登録されており、類似するスパム キャンペーンに関与する他の多数のドメインに関連しています。

もう 1 つの典型的な分散手法は、スポンサード リンク上でトラフィックを生成することです。以下に、こうした Hailstorm スパム キャンペーンの例と、対応するランディング ページを示します。最初の例と同様に、これらのスパム送信者は怠慢で、運用セキュリティ(OPSEC)がおろそかです。この例の送信元アドレス(babyfirstgames.com)で使用されているドメインは、Hailstorm スパム キャンペーンに参加するその他多数のドメインに関連する電子メールに登録されています。

|

電子メール送信元: jonathon.hinton@babyfirstgames.com含まれているリンク形式: http://www.babyfirstgames.com/<編集済み> このリンクは数回リダイレクトされます。 |

|

|

ランディング ページ: http://ww1.cfcc.emazingsavingsnow.com/?<編集済み>通常このリンクは、このスキームに関与していない正当な企業やベンダーに通じています。 |

以下の From(送信元)および Subject(件名)ヘッダーの例から、最近の Hailstorm スパム キャンペーンで見つかったコンテンツのタイプがわかります。

- From:Fresh Tax Relief <freshtaxrelief@chemiluminescent.duzeo.us>

- From:Healthy baby formula <Healthybabyformula@crewgraphics.stream>

- From:VOIP Phone System Options <voipphonesystemoptions@wait.cotib.us>

- From:Own Star Night Laser <ownstarnightlaser@lanight.bid>

- From:Match.com Partner <Match.comPartner@meterdown.top>

- From:Caribbean Cruise Options <caribbean_cruise_options@firstthirteen.faith>

- From:Costco Rewards Giveaway <CostcoRewardsGiveaway@horithms.stream>

- From:Business Internet Service <BusinessInternetService@chineral.stream>

- From:Paleo Secret <paleosecret@eumidnight.top>

- From:Hybrid Cars <HybridCars@carhibrid.us>

- Subject:Toss Your Alkaline Water Down the Drain

- Subject:Government Overrun: 75% off “Super Flashlight”

- Subject:Insanely Bright Military Headlight Just Released To The Public

- Subject:Watch: How To Restore Bladder Control Naturally

- Subject:Is Trump for real? Can he really make average Americans RICH?

- Subject:Cures to to the new blood sugar problems!

- Subject:Meet Lonesome Wives Home Alone … and Waiting (Mature Content)

- Subject:You may have heard of folks making money over the internet?

- Subject:Numerology Reading…

- Subject:World’s FASTEST Mobile HyperCharger – Period!

こうしたキャンペーンは、一般的には脅威というよりは迷惑な存在ですが、スパムによって配布されるリンクはさまざまな理由から危険であることは間違いありません。受信者の個人情報や財務情報が漏えいした場合には、ドライブバイ ダウンロード![]() や、ビジネス メール詐欺

や、ビジネス メール詐欺![]() 、詐称、個人情報盗難などのさまざまなリスクが発生します。

、詐称、個人情報盗難などのさまざまなリスクが発生します。

マルウェアとフィッシング

配信成功率を高める上で有効と判明した他の方法と同様に、Hailstorm キャンペーンはアフィリエイト ページへのトラフィックの生成よりもはるかに有害な目的で使用されるようになっています。Hailstorm 手法は、Necurs などのボットネットによってマルウェアを拡散するためにも活用されています![]() 。以下に、Hailstorm キャンペーンを介して送信された悪質な電子メール メッセージの例を示します。

。以下に、Hailstorm キャンペーンを介して送信された悪質な電子メール メッセージの例を示します。

このメッセージは、英国の Companies House(企業登記局)への訴えによって作成されたと主張し、受信者に添付の Word 文書を開かせようとします。メッセージの送信元アドレスは noreply@companieshouses.com ですが、この政府機関の正式な Web サイトは companieshouse.gov.uk にあります。添付の Complaint.doc(SHA256: 985e9f4c5a49e26782141c7cd8f4ce87b0e0a026d078b67b006e17e12f9eb407)には、Dyre/TheTrick Banking トロイの木馬をダウンロードして実行するマクロが含まれています。

前の例と同様に、送信元ドメインの登録者である workorders@pesiec.com は同様の手法で使用されている多くの他のドメインと関連しています。

この Hailstorm マルウェア キャンペーンは、非常に短期間で全キャンペーンが終了し、登録者が疑わしいなど、最初の 2 つの例と多くの共通点がありますが、典型的な Hailstorm スパム キャンペーンとの大きな違いもいくつかあります。まず、このメッセージは非常に幅広い IP から送信されており、その中には From ヘッダーで使用されているドメインには変換されないアドレスも含まれています。また、このメッセージは、ボットというよりも従来のスパムに似ています。

DNS レイヤ

Hailstorm キャンペーンは、ピーク時には 1 時間あたり 9,000 件を超える、DNS クエリの爆発的増加と関連付けることができます。Hailstorm キャンペーンの最初のスパイクは、電子メールの大量受信によるメール サーバ アクティビティによって発生します。Hailstorm キャンペーンのライフサイクルを理解する方法の 1 つは、特定のドメインで標的になっているメール サーバ数を把握することです。以下に、3 つの Hailstorm ドメインと、ヒットしたメール サーバの割合の比較を示します。ここでは、Hailstorm キャンペーンを特徴付けるために、1 時間あたりのピーク クエリ数(クエリ ボリュームの最大スパイク)と、各ドメインから Hailstorm スパムを受信したメール サーバの割合を比較します。

ドメイン |

ピーク クエリ数(1 時間あたり) |

ヒットしたメール サーバの割合 |

|---|---|---|

cooperindustries.space |

8,049 |

0.381% |

pourdra.top |

23,790 |

3.457% |

cmobi.stream |

106,590 |

4.013% |

このわずかな具体例で、Hailstorm キャンペーンの規模に関するヒントを得ることができます。このデータから、キャンペーンの規模と標的とされる可能性の相互関係は低いことがわかります。これらは、当社のドメイン プールの 3 つのデータ ポイントに過ぎないため、多くの結論を出すことはできません。

ピーク時に 1 時間あたり平均 9,332 回メール サーバにヒットする、475 の Hailstorm ドメインのサンプルを使って標的となったメール サーバの分布を比較すると、標的にされたメール サーバの数は他の国よりも米国内の方がはるかに多いことがわかります。

地理的な分布ヒットした メール サーバの割合 |

米国 2.586 % |

米国以外 0.840 % |

上記のデータから、標的の大半は米国内に存在していると結論付けることができます。理由としては、言語、分散用インフラストラクチャ、ターゲット オーディエンス、スパム送信者のワークフローに関連するその他の要素などが考えられます。

Hailstorm からの保護

今回のコラボレーションにおいて Cisco Talos と Umbrella 研究チームが構築したシステムは、一般に使用されている Hailstorm ドメインを高速に評価して見極めた後、今後のキャンペーンで使用される可能性が高い他のドメインに関する予測情報を収集します。したがってこのシステムは、Hailstorm メッセージが受信箱に到達すると、クリック時に顧客をすばやく保護できます。さらに重要なのは、このシステムの予測機能が、高速実行という Hailstorm キャンペーンの特徴に直接対処できる点です。キャンペーンが展開されるまで待って対処を試みるのではなく、次のキャンペーンまでに事前に保護を導入することができるのです。

これまでの例で説明したように、Hailstorm には複数の特徴があります。スパム対策システムによって、スパム送信者によるペイロードの配布が一層難しくなっているため、Hailstorm は今後も進化していくと予想されます。Talos と Umbrella のコラボレーションでスパムの活動と DNS トラフィックのマッチングが行われたことで、すばやく適応し、急速に変化する脅威環境を保護することが可能になります。

本稿は 2016年12月19日に Talos Group

のブログに投稿された「In the Eye of the Hailstorm

」の抄訳です。