この投稿は、Sean Baird および Andrew Windsor の寄稿に基づき Nick Biasini および Edmund Brumaghin が執筆しました。

エグゼクティブ サマリー

Talos では電子メール ベースのマルウェアを分析し続けており、攻撃パターンの変化や、進化を続ける新しい手口について常に注視しています。最近では、Google と Tor2Web プロキシを悪用し、ランサムウェアの亜種である「Cerber 5.0.1」を拡散させるという新たな攻撃手口を検出しました。

このキャンペーンは11月24日から始まった模様で、ここ数日間続いています。キャンペーンでは上手く偽装され洗練された電子メールといった高度な手口を使用しておらず、正当な署名ブロックなどの身元情報も利用されていません。むしろ電子メールは洗練を欠いてすらいます。しかし、ランサムウェアの配布という観点からは一般的な手口と大きくかけ離れています。

現在、スパム ベースのランサムウェアによる感染は、Locky を中心に発生しています。私たちが目にしているスパム メッセージの大部分は、スクリプト ベースのファイル拡張子を使用して Locky の実行可能ファイルをダウンロードし、システムを感染させるというものです。今回のキャンペーンが特異な点は、メッセージに添付ファイルが含まれておらず、内容も非常に短くシンプルなことです。ここで使われているランサムウェアの配布手段は、より巧妙化された手口となる可能性を秘めています。つまり、アクティビティをカモフラージュし、悪意のあるコンテンツのホスト サーバがシャットダウンされないよう妨げる上で、Tor により大きく依存しています。

キャンペーン内容

Talos が検知した限り、最新バージョンの Cerber を配布するスパム キャンペーンでは、一般的なものとは異なるアプローチを使用しています。このアプローチでは、Google によるリダイレクションと、Tor2Web プロキシ サービスとを組み合わせて使用しています。検出を回避し対策をより困難にする目的があります。

スパム キャンペーンに関連する電子メールは、受信者が興味を持つ可能性のある各種ファイル(写真、注文の詳細、取引履歴、ローンの審査結果など)へのハイパーリンクが含まれているように装っています。Talos で分析したメッセージでは、件名に受信者の氏名が必ず含まれていました。無防備なユーザの目には正当なメッセージとして映る危険性もあります。

電子メールのサンプル

興味深いことに、メッセージ本文に含まれる URL は Google のリダイレクションを利用することで、悪質なペイロードへ被害者をリダイレクトしています。このペイロードは、実際には Tor ネットワーク上でホストされています。最初のリダイレクションで「onion.to」ドメインを使用することで、攻撃者は Tor2Web プロキシ サービスを利用できるようになります。攻撃者がこのサービスを利用することで、中間プロキシ サーバを介すよう Web 要求をプロキシ経由させ、インターネットから ToR 上のリソースへアクセスできるようになります。Tor2Web などのプロキシ サーバを使用すれば、被害者のローカル システム上で ToR クライアントをインストールすることなく ToR ネットワークにアクセスできます。また、最初のリダイレクションで Google が悪用されるケースも今回が初めてではありません。これまでにも、Nuclear![]() エクスプロイト キットなどで同じ手口が目撃されてきました。

エクスプロイト キットなどで同じ手口が目撃されてきました。

また、悪意のあるファイルは ToR ネットワーク内のサーバでホストされているため、(悪意のある Web サーバや侵入された Web サーバ上でホストされている従来の場合と比べて)削除したり、隔離したりできる可能性は非常に低くなります。また、迅速かつ容易なリダイレクション チェーンの変更を攻撃者に許してしまうことで、レピュテーション ベースのブラックリスト技術が回避される可能性すらあります。

最初のリダイレクションおよび Tor2Web プロキシ経由が発生すると、被害者のシステムは悪意のある MS-Word ドキュメントをダウンロードします。このファイルはマルウェア ダウンローダとして機能することで、Cerber ランサムウェア本体をダウンロードします。このキャンペーンに関連する、悪意のある MS-Word ドキュメントの例は以下の通りです。

サンプル Word ドキュメント

被害者が悪意のある MS-Word ドキュメントを開き、マクロを有効にすると、ダウンローダは Windows コマンド プロセッサを使用して Powershell を呼び出します。これにより、実際の Cerber PE32 実行ファイルがダウンロードされ、実行されます。マクロ実行を分析する中で、検出を困難にする無意味なコードなどの回避テクニックが含まれていることが判明しています。

また、最大文字数を超えるフォルダ名を含むフォルダ パスが使用されているため、コード実行時はこれらのコマンドがそのままスキップされ、コード実行パスに沿って続行されることになります。以下の図で強調表示されている部分は、このコードの一部です。「&」前の部分はすべてエラーになりますが、実行は続けられます。

cmd.exe 内から Powershell を呼び出すコマンド

また、PowerShell の呼び出し中に「^」文字が使用されていますが、これは Windows コマンド プロセッサによって無視されます。これは攻撃者にとって常套手段であり、ホスト ネットワーク ベースの侵入検知および防御システムを回避するために使用されます。この機能を示すコマンドラインの出力を次に示します。

スクリプトは PowerShell コマンドを実行し、悪意のあるバイナリをダウンロードして実行します。このバイナリも ToR ネットワーク上でホストされ、最初にダウンローダのホストと取得に使われたのと同じ Tor2Web プロキシ サービスを使用します。実行可能ファイルは %TEMP% ディレクトリに保存されます。実行可能ファイルが実行されると Cerber 5.0.1 がインストールされ、被害者のファイルが暗号化されます。感染した場合に表示される身代金要求メッセージは、次のようになります。リストされているバージョンは Cerber 5.0.1 です。

Cerber キャンペーンに絡む支払ポータルに被害者がアクセスすると、次のようなメッセージがトップページに表示されます。

このキャンペーンでは 1.3649 ビットコイン(BTC)を要求しており、これは約 1,000 米ドルに相当します。ランサムウェアでは、身代金要求に対して 5 日以内に応じなければ、金額は 2.7298 BTC に増えると警告しています。

次のビデオでは、感染プロセス全体を説明しています。

セキュリティ侵害の指標

電子メールの件名(個人のユーザ名を基にカスタマイズされた事例も発見済み):

Hi(こんにちは)

How are you(お元気ですか?)

Howdy(調子どう?)

Hello(こんにちは)

Hey(やあ)

Whats up(オッス)

ドメイン:

pvjk6aukijrdwwqs[.]onion[.]to

efi66ap2ffu2ossu[.]onion[.]to

ハッシュ:

eb421e0e413f49d678830fdbc53600ea14b0b4a03ee1d169651d4843bb54b388 (SHA256)

25de266140cee7ac48192ddf80d7477cc8081685933491eb0fff32198fb4b07e (SHA256)

まとめ

Cerber のランサムウェア ファミリは、過去数か月間にわたって急速に進化を続けています。今回の配布キャンペーンは、ランサムウェア ベースの脅威が時間と共に進化し、成長し続ける様子を浮き彫りにしています。また、検出を回避し分析を困難にしようと攻撃者が新しい手口を取り入れており、その結果として感染プロセスがますます巧妙化している現状も反映しています。Cerber の新型亜種は短期間で発生を繰り返していますが、これは今後も続く見込みです。今回のキャンペーンでは、組織の環境を保護する上で、多層防御のアーキテクチャが必須であるということを示しています。また、電子メール ベースの脅威や適切な対処法について、従業員が適切なトレーニングを受けていることの重要さも実証しています。

Tor は、Web を匿名で参照するのに便利な方法です。しかし、攻撃者はこれを悪用することで悪意のあるコンテンツを配布し、ホストしています。今回の件では、すべての Tor2Web および Tor トラフィックがブロックされていれば、脅威は大部分が軽減されていたはずです。組織のネットワーク上で ToR および Tor2Web の使用を許可するメリットについては、それに付随する脅威と併せて判断する必要があります。

カバレッジ

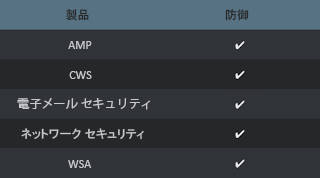

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS や NGFW![]() のネットワーク セキュリティ保護には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。。

のネットワーク セキュリティ保護には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。。

Email Security![]() は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

本稿は 2016年11月28日に Talos Group

のブログに投稿された「Cerber Spam: Tor All the Things!

」の抄訳です。