執筆者:Nick Biasini

Talos では、電子メールを含む脅威状況を常に監視しています。最近の電子メールの脅威は、Locky の分布が大半を占めていました。しかし直近になると Locky の活動が治まっており、その一方で、別の既知のマルウェア ファミリである「Fareit」の配布に使用されるファイル形式について興味深い変化が発見されています。

Fareit については以前にも紹介![]() しましたが、これはトロイの木馬で、クレデンシャルの詐取や複数種のマルウェアの配布に使用されています。今回の記事では、Fareit 自体ではなく、攻撃者が電子メールを介して Fareit を配布する新しい方法を中心に取り上げます。Locky は、マルウェアを配布する目的でさまざまなファイル拡張子を電子メールで悪用するため、言わばケース スタディとなっています。Locky では、.js、.wsf、.hta などのファイル形式が使用され、大々的な成果を上げてきました。これらの成功により、配布目的で .js を悪用した他の脅威

しましたが、これはトロイの木馬で、クレデンシャルの詐取や複数種のマルウェアの配布に使用されています。今回の記事では、Fareit 自体ではなく、攻撃者が電子メールを介して Fareit を配布する新しい方法を中心に取り上げます。Locky は、マルウェアを配布する目的でさまざまなファイル拡張子を電子メールで悪用するため、言わばケース スタディとなっています。Locky では、.js、.wsf、.hta などのファイル形式が使用され、大々的な成果を上げてきました。これらの成功により、配布目的で .js を悪用した他の脅威![]() もすでに確認されています。最近では電子メールに関連する別の珍しいファイル形式が見つかったことで、Talos では感染の連鎖を少し掘り下げることにしました。

もすでに確認されています。最近では電子メールに関連する別の珍しいファイル形式が見つかったことで、Talos では感染の連鎖を少し掘り下げることにしました。

メール キャンペーン

今回の調査は、珍しいファイル形式である .mht. を識別することから始まりました。MHT ファイルは「.mhtml」ファイルとも呼ばれていますが、これらは MIME HTML ファイルです。これらのファイルは一般に、ドキュメントなどのコンテンツを Web ページとして保存する際に作成されます。MHT ファイルは、Web ブラウザやワード プロセッサなどの各種アプリケーションを使用しても作成できます。今回のケースでは、HSBC からの支払請求書を騙る小規模なスパム キャンペーンが追跡されました。さらに、不明または未検証の送信者からの添付ファイルを開かないよう警告するなど、電子メールにはいくつかのセキュリティ ヒントも含まれていました。これらの手順に従えば潜在的な感染を避けることができるのは、いかにも皮肉です。

Talos が mht ファイルを分析した結果、いくつかの興味深い手口が見つかりました。最初の発見は、.hta ファイルへの参照です。過去 6 か月間の Locky のキャンペーンでは、HTA または HTML Application ファイルが頻繁に使用されてきました。これらのファイルは、.js と同様に、Microsoft Windows 上でネイティブに実行できることが悪用につながっています。

このファイルは、侵害された Web サイトでホストされています。さらに詳細な分析を行った結果、ファイルの細部には奇妙な音楽情報が見つかりました。つまり、作曲者情報、バージョニングや会社情報などに割り当てられた専用のセクションが mht ファイルに含まれていたのです。Talos が音楽グループ「Deftones」への参照を見つけたのは、まさにこの中です。

これは実のところ、マルウェア脅威でしばしば発見されてきた化けの皮にすぎません。同様の事例は、最近の Locky キャンペーン![]() で確認された「パンプキン」テーマにも見受けられます。次に Talos では、ホストされていた .hta ファイルを分析することで感染経路を追跡しました。最初のステップでは、不審なファイルを追跡して取得します。

で確認された「パンプキン」テーマにも見受けられます。次に Talos では、ホストされていた .hta ファイルを分析することで感染経路を追跡しました。最初のステップでは、不審なファイルを追跡して取得します。

これは、脅威分析に関連付けられた最初のハードルが発見された場所です。ホストの名誉のために言っておくと、感染した Web サイトは迅速かつ効果的に削除され、疑わしいファイルはすでに利用不可能となっています。ただし、ファイルが利用可能な間に侵害されたユーザには、その対策も無意味です。

脅威の事後検証

脅威はかつてアクティブでしたが、現在はクリーンアップされた後です。これは一般的な問題であり、喪失リンクを見つけて感染チェーンを再構築することでデータ・脅威インテリジェンスの存在価値を示す良い機会であるとも言えます。今回のケースで特定した URL が参照する hta ファイルは、もやは存在していませんでした。ただし、ファイルのダウンロードがブロックされたインスタンスを発見することはできました。通常はこのケースが特に興味を引くことはありません。ただし今回の場合は、ファイル ハッシュ(a95a01472fdb42a123e1beb6332cb42c9372fdfe33066b94a7cabdac3d78efe1)が発見されています。それを手がかりに、問題のファイルに対して種々のデータ ソースを探した結果、VirusTotal を含むさまざまな場所で発見されました。

上の画像が示すように、ファイル名は分析日と関連しています。そこで Talos はファイルを取得し、分析を続けました。次に示すように、問題のファイルは実際には単なる vbscript で、別のファイルを抽出するために使用されていました。

このファイルは感染済みの同じ Web サイトでホストされていたため、既に削除された後でした。また今回のケースではファイルには多くの手がかりが存在しておらず、唯一残されたのは URL パスとファイル名でした。しかし、問題のファイルを配布していることで知られるドメインを追跡することで、それを探し出すことに成功しています。前述した手法を活用することで、脅威の追跡を続けることができたのです。当初は問題の URL を手がかりに検索しましたが、ついに別のファイル ハッシュ(27689bcbab872e321f4c9f9b5b01a6c7e1eca0ee7442afc80c5af48e62d3c5f3)を発見するに至ったのです。

最後に最終的なペイロードを分析できたことで、これらの .mht ファイルを介して Fareit が実際に配布されていたことを確認できました。これにより感染チェーンの全容が把握でき、今回のスパム キャンペーンにおける真の目的を特定することができました。

IOC

電子メールの件名:

請求書支払通知 参照番号:<ランダム文字列> 宛先:社内番号:

ハッシュ:

a95a01472fdb42a123e1beb6332cb42c9372fdfe33066b94a7cabdac3d78efe1 (File.hta)

27689bcbab872e321f4c9f9b5b01a6c7e1eca0ee7442afc80c5af48e62d3c5f3 (j.exe)

d60bb9655a98b4fdb712162c75298ab6364951b1fc085131607f5073857b0ddc (.mht File)

C2 ドメイン:

jerryotis[.]pw

まとめ

今回のケースは、変化し続ける攻撃手口のほんの一例です。セキュリティ製品は進化を続けており、ユーザは種々のファイル形式にも知識を付けてきています。そのため、攻撃者も感染手口を常に変化させています。今回のケースでは、いくつかの比較的まれなファイル形式が悪用されていたことを確認できます。まず、問題の mhtml ファイルは電子メールの添付ファイルとして配布されていました。次にこのファイルは、別の異なるファイル形式である hta ファイルを取得します。hta ファイルは、Locky のさまざまなスパム攻撃で活用されてきたこともあり、現在では比較的一般的です。ただし、ファイル形式に関わらずシステムが侵害されるという結果は同じです。

また今回のキャンペーンは、サイトが停止ないし修正された場合でも、脅威の追跡を必ずしも諦める必要がわる訳ではないという良い例です。つまり、すべてが削除されたように見えても、いかに攻撃を追跡できるかについて示した例だと言えます。現代で最も重要なものは脅威インテリジェンスですが、その理由はまさにこれです。Talos では、インテリジェンス情報とデータ ソースを活用するだけで、感染チェーンを再構築するのに必要なファイルをすべて発見することができたのです。クライムウェアの市場規模は数百億から数十億ドルの規模にまで膨れ上がっており、攻撃者はユーザを感染させるための新しい効果的な手口を常に探しています。今回の .mht ファイルの使用は小規模でしたが、攻撃者による小手先調べだった可能性もあります。効果が確認されれば、後に大規模な攻撃手口に使われた危険性すらあります。

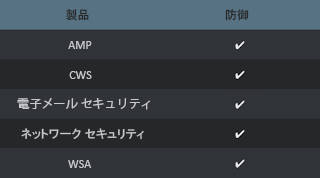

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、これらの攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW![]() には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

Email Security![]() は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

本稿は 2016年11月22日に Talos Group

のブログに投稿された「Fareit Spam: Rocking Out to a New File Type

」の抄訳です。