このブログは、Edmund Brumaghin![]() 並びに Warren Mercer

並びに Warren Mercer![]() が執筆しました

が執筆しました

概要

Talos は最近、「Ranscam」と呼ぶ、破壊的なランサムウェアの新しい亜種についての調査内容を発表しました。Ranscam のサンプルをさらに分析した結果、複数の Indicators of Compromise(IOC)が見つかりました。これらの IOC は、この攻撃者が Ranscam 以外にどのようなマルウェアに関係、関与しているのか、私たちの興味を駆り立てるものでした。調査対象を Ranscam 以外の破壊的な「ranscamware」まで広げて、共通する特徴がないか確認しました。共通点が見つかった場合は、同じ攻撃者または攻撃者グループが複数の亜種に関与していることが示唆されます。その結果、Jigsaw や AnonPop など、既知の破壊的ランサムウェア亜種の間に興味深いつながりがあることがわかりました。これらのランサムウェアは、Ranscam への関与が疑われる攻撃者にも関連しています。

すべてをつなぎあわせて

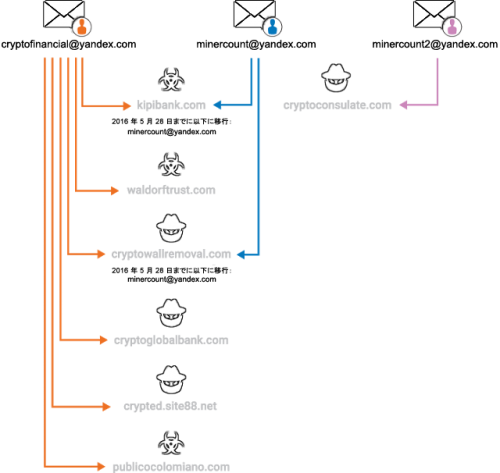

以前の Ranscam についての調査でお伝えしたように、このマルウェアと関連するドメインは、すべて cryptofinancial[@]yandex[.]com という一人の登録者に登録されていました。これを今回の調査の起点としました。私たちは、OpenDNS Investigate のリバース WHOIS 情報を使って、この電子メール アドレスに関連付けられたすべてのドメインを調べました。調査を始めて間もなく、WHOIS 情報の履歴より、Ranscam 攻撃者が使用するドメインのうち 2 つは最近別の登録アカウントに移行されたことが特定できました。このアカウントには、電子メール アドレスとして minercount[@]yandex[.]com が使用されており、両方の電子メール アドレスに関連付けられた登録者情報では、同じ電話番号が使われていました。

登録アカウント間で移行された 2 つのドメインは、以下のとおりです。

kipibank[.]com(2016 年 2 月 26 日に所有権を移行)

cryptowallremoval[.]com(2016 年 5 月 28 日に所有権を移行)

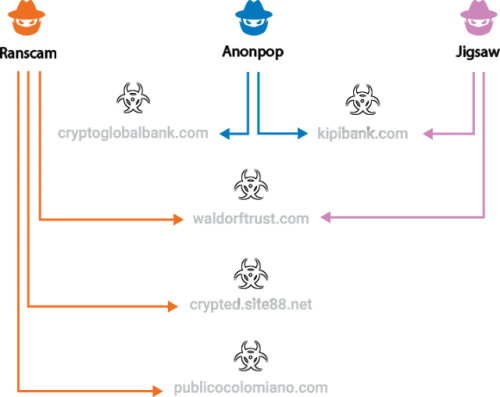

さらに、以前現場で確認された他の悪意のあるサンプルのうち、最近移行されたこれらのドメインのいずれかに関連付けられていたものを調べました。すると、被害者のファイルを削除することで知られる、既知の破壊的ランサムウェアの亜種である AnonPop と Jigsaw が、cryptofinancial[@]yandex[.]com と関連付けられている、または過去に関連付けられていたドメインでホストされていたことがわかりました。

さらに、「minercount」というエイリアスを使用するオンラインの攻撃者が、ハッキングやプログラミングに関するさまざまなアンダーグラウンド フォーラムに参加し、Ranscam や AnonPop の特徴に関係しうる活動を行っていることもわかりました。これらのマルウェア亜種はいずれも、難読化された .NET 実行可能ファイルとして提供されます。「minercount」と名乗る何者かが、Crypto Obfuscator のリリースの詳細情報スレッドへの書き込みを行っていました。この Crypto Obfuscator が対象とするのは他でもなく、.NET 実行可能ファイルでした。

以下のリリース発表は、この難読化ユーティリティに関連するものです。調査対象の攻撃者は、このユーティリティを使用した可能性があります。

攻撃者である可能性がある「minercount」はこの同じフォーラムに登録したとみられ、その唯一の投稿はこの難読化ユーティリティの作者に対する感謝の言葉となっています。

これ以外のフォーラムも調べたところ、4 月ごろにも「minercount」が完全にカスタマイズ可能なランサムウェア プログラムを提供しているのが見つかりました。

また、このツールを会計事務所に対する恐喝に利用する計画について書き込み、さらに、アンチウィルス企業にサンプルが渡らないよう、「先着 10 名に 50 ドル」の特価で提供するとしています。

さらに興味深いことに、投稿内に自分のインフラストラクチャでホストされる管理者パネル画像、kipibank[.]com/panel.jpg へのリンクも掲載しています。ご存知のとおり、これはかつて cryptofinancial[@]yandex[.]com が所有していたドメインの 1 つで、後に minercount[@]yandex.com に移行されたものです。このドメインは Jigsaw サンプルや、AnonPop が使用もしくは感染後にダウンロードしようとするさまざまなコンポーネントをホストするのにも使用されていました。

例:

hXXp://www[.]kipibank[.]com/55.exe # Jigsaw

hXXp://www[.]kipibank[.]com/anon.jpg # AnonPop

hXXp://www[.]kipibank[.]com/i2.html # Anonpop

hXXp://www[.]kipibank[.]com/complaint376878.zip # Anonpop

同じユーザ名がビットコイン マイニングについての Web フォーラムの投稿で使用されているのも見つかりました。その投稿では、waldorftrust[.]com ドメインへのリンクが張られており、このドメインは本稿執筆時現在も cryptofinancial[@]yandex[.]com に登録されています。このドメインは Jigsaw サンプルをホストしていることも確認されており、Jigsaw にも関係があることは明らかです。

例:

hXXp://waldorftrust[.]com/56.exe # Jigsaw

本稿の執筆中に、私たちはこれまでに確認もリリースもされたことのない、「Ranscam」の新しいバージョンを発見しました。このバージョンは攻撃者が自分の Web サイトの 1 つにアップロードしていたもので、この Web サイトのコンテンツを隠そうと試みた形跡はありませんでした。ディレクトリ一覧を見ると、「default_public」インスタンスは「rs13.zip」というファイルとして残っていました。このファイルのアップロード日付は 7 月 13 日で、Talos が初めて Ranscam についてのブログを発表した後です。攻撃者はどうやら Ranscam という名前が気に入って、新しいバージョンを RS と名付けたようです。圧縮アーカイブには Visual Studio プロジェクト ファイルとコンパイル済みバイナリ「mnstr.exe」が含まれていました(SHA256 を以下に含む)。

興味深いことに、この新バージョンの Ranscam を静的に分析すると、Visual Studio プロジェクトと関連付けられたソース内に以下のコンパイラ アーティファクトが完全な形で残っていました。

C:\Users\Monument\Desktop\winpopfiles\RansNEW\RS630\winopen\bin\Debug\winopen.pdb

Jigsaw のサンプル![]() でも、同じユーザ名で活動する何者かが作成したと思われるコンパイラ アーティファクトが完全な形で見つかっています。

でも、同じユーザ名で活動する何者かが作成したと思われるコンパイラ アーティファクトが完全な形で見つかっています。

C:\Users\Monument\Desktop\mean\BitcoinBlackmailer\BitcoinBlackmailer\obj\Release\BitcoinBlackmailer.pdb

Reddit の調査

ここまでは、これらのマルウェア サンプルが同じインフラストラクチャや IOC を使用していることや、怪しげなフォーラムにおける活動や挙動などに基づいて、攻撃者と思われる情報を特定してきました。その後は、行動や他のオンライン活動に基づき、こうしたつながりについての裏づけを強化していくことを目指しました。目標は、さまざまなランサムウェア亜種間のつながりの確固たる証拠をつかむことです。このために、Talos はまともなセキュリティ研究者であれば誰でもやることをしました。Reddit の閲覧です。

両方の調査対象電子メール アカウントに関連するドメインを探すうち、面白いことがわかりました。1 人の Reddit ユーザが、ビットコイン関連サブレディットに対する多数の低ボリューム投稿に関与しており、しかもこれらの投稿から複数の調査対象ドメインにリンクが張られていました。このユーザはそれぞれの投稿を複数のビットコイン関連サブレディットに同時に送信していました。また、このユーザ以外の Reddit ユーザによるこれらのドメインへのリンクの投稿は確認されませんでした。

waldorftrust[.]com(cryptofinancial[@]yandex[.]com] が所有)

cryptowallremoval[.]com(minercount[@]yandex[.]com が所有、以前は cryptofinancial[@]yandex[.]com が所有)

![]()

cryptoglobalbank[.]com(cryptofinancial[@]yandex[.]com] が所有)

ドメイン cryptoglobalbank[.]com は AnonPop に関連するダウンローダを配信していたことも確認されています。これらの投稿に関与したユーザは「cryptoconsulate」と名乗り、サブレディット /r/cryptowallremoval のモデレータでもあります。このサブレディットは cryptowallremoval[.]com に関連付けられています。このドメインは当初は cryptofinancial[@]yandex[.]com に登録されており、後に minercount[@]yandex[.]com に移行されています。

この Reddit ユーザについて調べてみたところ、以前に、自分はビットコイン マイニングのガイドであると主張する投稿を行っていたことがわかりました。この投稿では waldorftrust[.]com/bitcoinsmining がホストする実行可能ファイルにリンクが張られていました。

![]()

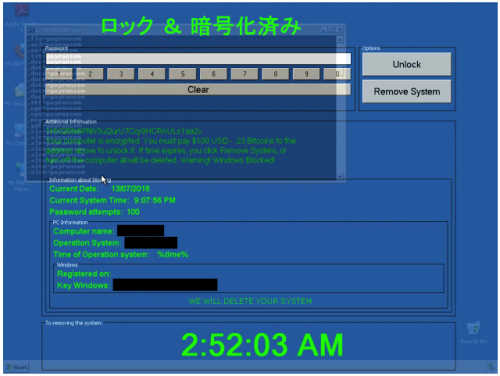

このファイルは AutoIT 実行可能ファイルで、ファイル名は「waldorf.exe」です。実行すると、予想通り、システムはランサムウェアに感染しました。以下は、このサンプルに関連した身代金要求メッセージです。

このランサムウェアが表示する身代金要求メッセージには、以下のビットコイン ウォレットが掲載されています。

1HXQ5fs6PNhSuQurU7Ccy9HCRnULs1aa2v

ここまで来ればもはや予想通りですが、このビットコイン アドレスは Talos が分析した Jigsaw サンプルが使っていたのと同じものです。この攻撃者が Jigsaw の作成者自身なのではなく、作成者から直接、あるいはダークネット フォーラム経由で、Jigsaw を購入した可能性もあります。

これは、Ranscam と Jigsaw の両方に関与した攻撃者に対する実に直接的なつながりであるといえます。この攻撃者がビットコイン アドレスに関連付けられた秘密キーを共有するとは考えにくいでしょう。共有すれば、他の攻撃者がビットコイン キー、および関連するすべてのビットコイン取引にアクセスできることになるからです。こうしたビットコイン アドレスの再利用は、攻撃者が OpSec についてよく理解していないことを示しています。

同じユーザによる別の投稿で、今度はビットコイン取引における匿名性保持についてのガイドであると主張するものも見つかりました。

![]()

この投稿では、MEGA Upload がホストする ZIP アーカイブにリンクが張られています。アーカイブには PDF と、Tor Browser の改変版であるとされる実行可能ファイル、そしてテキスト ファイルが含まれています。分析を行うため、私たちはこのファイルのコピーを入手しました。以下に、含まれる実行可能ファイルの ThreatGrid レポートを示します。

つまり、この攻撃者は、破壊的なランサムウェアだけではなく、著作権物をも配布しているのだということがわかりました。ZIP アーカイブ内にあった PDF は『Darknet: A Beginner’s Guide to Staying Anonymous Online(ダークネット:ネット上で匿名性を保持するための初心者向けガイド)』(Lance Henderson![]() 著)の電子書籍版でした。

著)の電子書籍版でした。

ドメイン cryptoconsulate[.]com(このドメイン名は調査対象となった Reddit ユーザの名前と一致)は電子メール アドレス minercount2[@]yandex[.]com に関連付けられたアカウントに登録されていることがわかりました。興味深いことに、最初にこのドメインを登録する際に使用された登録者名は、cryptofinancial[@]yandex[.]com が所有するすべてのドメインの登録者名と一致しています。また、本稿執筆時現在、cryptoconsulate[.]com と cryptowallremoval[@]com が、同じ IP アドレス(108.167.140.232)であることもわかりました。

インフラストラクチャ、マルウェア、そして攻撃者の情報をすべて調査した結果、私たちは共有インフラストラクチャにたどりつきました。これは、配布されるマルウェアと使用される攻撃者のインフラストラクチャとの間に、直接的な関係があることを示しています。

まとめ

Ranscam に関連する IOC をさらに調査した結果、Jigsaw や AnonPop など、他の既知の破壊的なマルウェア亜種に関連する IOC とのつながりがいくつも見えてきました。Ranscam に関連付けられる攻撃者のアクティビティを追跡すると、この破壊的なマルウェアの新バージョンが次々と開発され、被害者に支払いを強要するために利用されていることがわかります。しかもその際、攻撃者は高度な、あるいはステルス的な運用の維持に必要なリソースに投資する必要はありません。

また、システムを標的とした個別の破壊的なランサムウェア亜種が増えているからといって、ランサムウェア空間で活動する個別の攻撃者が増えていることが直接的に示されるとは限らないことも裏付けられました。この例のように、1 人の攻撃者が、利益を最大化するため、または被害者から得られる収益の最大化に向けて戦術に磨きをかけようとする中で、複数の個別の亜種に関与している場合が考えられます。

INDICATORS OF COMPROMISE(IOC)

ファイル名

BitcoinBlackmailer.exe

mnster.exe

t4.exe

t5.exe

anonpop.exe

ハッシュ

622d4a52e70c9831eafb2427b51abfbb311ecc34b719432cc19906c80c88aa92 (SHA256)

7cd8f7baf45a7a1847f4329e31cf88a9a549830d6ca00ea1837e99567619bb8f (SHA256)

763cbd6fb5d35d040ab1783c517c4fca43c81a0d72cc4c873b89c789cc2d6bec (SHA256)

Fca8fc0f91c9507f4ef678efbff06386fa10bc8819d74a3cdef03072484bda36 (SHA256)

2074fdc9424cf0bc0317562af7dfdea4a861519a97231c6686c5e7a7f4a3c942 (SHA256)

Ba6c31e51350c074c6092e270a3401ccee2e78aaa2e48d23e0ab2e11e7ef18d8 (SHA256)

0d0c99a3cc19099f68f6c9aec7e2dc5bf40cc83e629e3751ead76b0d36d548fc (SHA256)

ドメイン

Kipibank[.]com

waldorftrust[.]com

cryptoconsulate[.]com

cryptowallremoval[.]com

cryptoglobalbank[.]com

crypted[.]site88[.]net

publicocolombiano[.]com

カバレッジ

お客様がこの脅威を検出してブロックできる別の方法を以下に記載します。

Advanced Malware Protection(AMP)は、こうした攻撃者によるマルウェアの実行の阻止に最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、こうした攻撃に使用されるマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、攻撃者による不正なネットワーク アクティビティを検出できる最新のシグネチャが備わっています。

ESA は、攻撃活動の一環として攻撃者が送信した悪意のある電子メールをブロックできます。

本稿は 2016年7月25日にTalos Group

のブログに投稿された「Ransomware: Because OpSec is Hard?

」の抄訳です。