この投稿は Tom Schoellhammer および Emmanuel Tacheau![]() の寄稿に基づき Nick Biasini

の寄稿に基づき Nick Biasini![]() が作成しました。

が作成しました。

脅威を巡る状況は常に変化しており、攻撃者はユーザを侵害するためのより効果的な方法を探し続けています。ユーザを悪意のあるコンテンツにアクセスさせる方法はいろいろありますが、その 1 つがマルバタイジングと呼ばれる、悪意のある広告を利用するものです。Talos は、大規模なマルバタイジング キャンペーンをいくつかモニタし、最初のエクスプロイトがどのようにして発生したのか、最終的にはどのようなペイロードがダウンロードされるのかを確認してきました。

普通の広告キャンペーンでは、まず、広告代理店が、パブリケーションや、トラフィックの多い他の Web サイト上の広告スペースを買い上げます。次に、その広告代理店は、いくつかの条件が適合するユーザに対して広告が表示されるようにします。ユーザがその広告をクリックしてくれれば、そのユーザを製品ページなどに移動させることができます。特定の製品の広告を集中的に提示することは、「キャンペーン」と呼ばれます。マルバタイジング キャンペーンも仕組みは同じです。広告代理店が広告スペースを買い上げ、特定の条件に一致するユーザがターゲットになります。悪意のある広告のコンテンツ自体がユーザのコンピュータに感染する場合もあれば、魅力的な内容を装った悪意のある広告をクリックしたユーザが別の場所へと誘導され、そこでユーザのコンピュータが感染する場合もあります。最初の感染によって、多くの場合別のペイロードがダウンロードされます。

攻撃者がマルバタイジングを利用する理由は実にさまざまです。Web を通じてユーザのマシンを感染させようとする攻撃者には、根本的な課題があります。それは、どのようにしてユーザをおびき寄せるかということです。その方法の 1 つは、人気のある Web サイトを感染させることです。人気があるサイトを感染させれば、ハッカーはそのサイトにアクセスするあらゆるユーザを感染させる機会を手にしたことになります。ただし、このアプローチにはいくつかの難しい問題があります。最も大きな問題は、人気のあるサイトには、感染の検出とクリーニング専門の IT スタッフが配備されていることが多いため、検出を回避することが難しい、もしくは、回避できたとしても短期間の感染にとどまるということです。

Web サイトのユーザにアクセスするために、有名な Web サイトを侵害し、サイトの所有者に検出されないようにすることに比べれば、人気のある Web サイトの広告スペースを購入する方がよほど簡単です。そうしたサイトの広告スペースを買い上げることで、ハッカーは、ハッキングや検出回避に苦労することなく、ごくわずかな費用でそのサイトのユーザにアクセスすることができます。加えて、広告代理店の主な業務は、広告をクリックする可能性がある特定の条件(ブラウザの種類、バージョン、プラグインなど)に該当するユーザをターゲットにすることなので、ユーザに感染する上で広告はさらに魅力的な媒体になるのです。攻撃者にとってさらに都合が良いのは、エクスプロイトのプロセスに広告代理店が関与することで、セキュリティの調査者が悪意のある広告を識別するのが難しくなることです。悪意のある広告を利用することで、複数の Web サイトに、結果的にランダムとなる間隔で脅威を広めることもできるようになります。そのため、あるサイトでは侵害が検知されたとしても、無関係な別の Web サイトではその広告が簡単にポップアップ表示されます。

キャンペーン

2015 年 10 月、Talos は非常に興味深い広告を発見しました。その広告は、ユーザをさまざまなエクスプロイト キットにリダイレクトして、各種のペイロードを配信するのでした。ペイロードの大部分はランサムウェアの亜種でした。以下は、実際にエンド ユーザに表示された広告です。

この広告は、ドイツのギャンブル サイト spinpalace.com をスプーフィングしていました。これはただのギャンブルの広告のように見えますが、バックグラウンドでは興味深い仕組みが稼働しています。

広告の背後のコードには、javascript へのリンクが埋め込まれています。

ここには悪意のあるリダイレクションが潜んでいます。こんなクッキー(Cookie)を食べたいという人はいないでしょう。このトランザクションに関連付けられた HTTP ヘッダーをキャプチャしたものが下記です。

エクスプロイト キットを追跡したことがある人ならば見覚えがあるものでしょう。Angler ランディング ページへのリンクです。悪意のある実際のリダイレクションを別のシステムでホスティングすることにより、攻撃者はターゲットを素早く変更することができます。チームは、上記のような Angler へのリダイレクションだけでなく、以下のような iFrame もあることを確認しました。

これもエクスプロイト キットの追跡経験者は見たことがあるでしょう。これは Rig ランディング ページへの URL です。

このキャンペーンを通じて繰り返し確認された基本的な動作は、ハード コードされた IP 217.23.5.123 から cookie.php という名前のスクリプトを取得するものでした。違いは、スクリプトが格納されたサブフォルダでした。cookie.php ファイルのホスティングが確認されたフォルダ構造の例をいくつか以下に示します。

217.23.5.123/switch/cookie.php

217.23.5.123/socket/cookie.php

217.23.5.123/php/cookie.php

217.23.5.123/xml/cookie.php

もう 1 つの注目点は、位置の使われ方です。一貫して使用されているのは [position:absolute;left:-10000px;] です。これにより、iFrame が画面の外になるよう、うまくレンダリングすることができます。この特定の位置により、iFrame が画面左端より約 61 cm(約 2 フィート)左側の位置に確実にロードされるようになります。これで、ユーザは、悪意のあるコンテンツを目にすることが一切なくなり、エクスプロイト キットに誘導され、最終的に侵害されてしまうのです。

ペイロード

エクスプロイト キットによってダウンロードされるペイロードには、トロイの木馬などさまざまなものがありますが、大部分はランサムウェアの亜種です。各種のバージョンには Teslacrypt や Cryptowall などが見られます。

これらのペイロードの中には、奇妙な HTTP トラフィックを生成する、異常なものが 1 つありました。ネットワーク トラフィックを調べていると、以下が現れました。

感染したシステムから、ランダムな文字列に .php が付いた HTTP リクエストが繰り返し送信されているのに気づき始めました。このリクエストには 404 応答が返されましたが、これは想定されたことでした。驚かされたのは、400 KB のデータとともに 404 OK が返されたことです。これは通常ありえないことなので、私たちはペイロードの分析を始めました。

その結果、これは興味深い特性を持つ新たなマルウェア ダウンローダであることが判明しました。チームが最初に気付いたのは、これはハード コードされた IP アドレス(84.19.27.27)に対する呼び出しであり、これらの HTTP コードが、ペイロードの C2 アクティビティに関係しているということです。さらに調査を進めた結果、このペイロードは、ボリューム名、シリアル番号、ユーザ名、コンピュータ名を組み合わせて 64 ビットの XOR 値を生成していることが分かりました。この値を基にログ フォルダにファイルのコピーが 1 つ作成され、そのファイル自体がサービスとして開始されます。サービスの作成に成功すると、元の実行可能ファイルはファイル システムから削除されました。次に、ランダムな数字でミューテックス値のペアが作られました。この値は、感染したシステムと C2 サーバが通信する頻度とタイミングを決定するために使用されます。これらが確定すると、C2 の通信が開始されます。

ホストは常に、.php が付加されたランダムな文字列をリクエストに使用し、サーバが返す HTTP コードを確認しています。503 コードが返されると、アクティビティは即座に停止します。それ以外の場合、システムはいくつかのチェックを実行します。最初にチェックするのはリクエストの最後の部分です。このリクエストの最後は、以下に示す通り、0x0D0A0D0A という 16 進数の値でなければなりません。

このチェックは通信の両側で実施されるため、感染したホストはリクエストに 0x0D0A0D0A を付加し、C2 サーバはこの値を最初の HTTP 応答に付加します。C2 サーバが HTTP 200 を返すと、感染したホストは、日付フィールドの値を XOR キーとして使用し、C2 サーバからの応答を復号します。上記の 404 OK インスタンスのような、別の HTTP コードが返された場合は、シード データが返されます。このシード データは、説明した ping 技術を使用して C2 サーバに繰り返しコンタクトするスレッドを作成するのに使用されます。

マルウェア ダウンローダが、エクスプロイト キットで一般的に使用されるケースが増えてきました。エクスプロイト キット自体が配信するペイロードを変えなくても、ユーザにさまざまなペイロードを配信させるようにできるからです。このダウンローダの興味深い点は、404 エラーを利用して、感染したシステムで使用される情報を配信するなど、実際の通信で HTTP コードを使用していたことです。

マルバタイジングの使用例

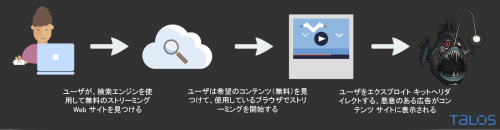

今回のケースでさらに興味深い点の 1 つは、ユーザを感染させる方法です。ユーザがマルバタイジングと接触する方法はいくつかあります。単に広告を出しているサイトにアクセスする場合もあれば、検索結果ページのリンクをクリックする場合もあります。

調査を通じて、今述べた両方の方法を見つけたので、そのいくつかを以下で説明します。著作権のついた素材に無料でアクセスできることを謳った違法なサイトが頻繁に使用されていましたが、意外なことではありませんでした。また、悪意のある広告を提供している音楽やビデオのストリーミング サイトやファイル共有サイトが使用された例もありました。

アニメのストリーミングからエクスプロイト キットへ

最初に、ユーザが人気アニメ「ナルト疾風伝」を探している場合について説明していきましょう。まず、ユーザはそのシリーズについて、単純な Web 検索を行いました。その結果、無料のアニメ ストリーミング サイトが見つかりました。次にユーザは、ある見たいエピソードを選んで、ストリーミングを開始しました。ビデオのストリーミングが開始されると、adcash.com から広告が提供されました。この広告は Web サイト gamingclub350.com へのリダイレクションでした。このサイトでは、先ほど説明したのと同じ方法で、ユーザを Angler エクスプロイト キットのランディング ページへと誘導しました。この仕組みを次の図で説明します。

映画のストリーミングからエクスプロイト キットへ

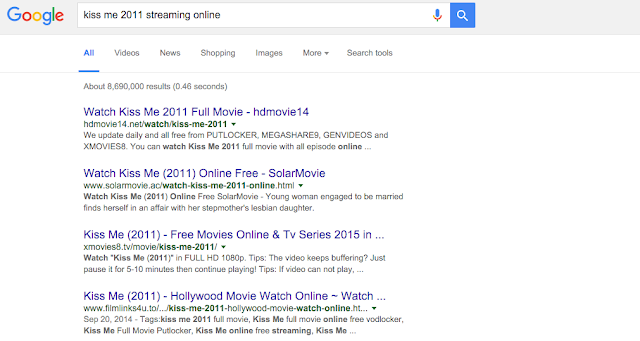

私たちが把握したもう 1 つの例では、映画のストリーミングのサイトが使用されていました。こちらも最初は、映画のストリーミングの Google 検索から始まりますが、最後は少し違いました。この例も前の例と同様に、Web 検索で始まります。この具体例では、ユーザは 2011 年の「Kiss Me」という映画を検索していました。

このページの一番下にあるリンクが、filmlinks4u.to へのリンクであることに注目してください。このリンクをユーザがクリックすると、このページが表示されます。

最初のリンクは、Filenuke というファイル共有サイトへ移動するものです。ここが、悪意のあるアクティビティが行われている場所です。ユーザがこの Filenuke へのリンクをクリックすると、以下のような新しいページに移動します。

[今すぐ視聴(Watch Now)] リンクをクリックすると、ユーザは次のページに移動します。

szbek.filenuke.com/003b22cf3981bc1406ad502df111dd30a47d1df44a0a45965d245f59

9ebb07483be0e00d67639d6955f3fc2433f396a28614ff55bc6f39b20135a48c7127c0fd5f

ce87820dd7e2c0a90434b29147dd30a7c8bb9b59e8a6b9550ec75e033fad55

これは、悪意のある広告をホストしている実際のページです。このページには、先ほどの広告と同じような内容が表示されます。この具体例では、悪意のある JavaScript が、ユーザを gf.bookbeauty.in でホストされる Rig のランディング ページへと誘導します。覚えておいていただきたいのは、これらのすべてのケースで、ユーザの操作が必要ないということです。広告がクリックされる必要はありません。必要なのは、この広告がホストされているページをユーザが閲覧することと、エクスプロイト キットが侵害できる脆弱性を持つシステムが利用されていることのみです。

スポーツのストリーミングからエクスプロイト キットへ

調査中、スポーツをストリーミングしようとした人が、マルバタイジングによってエクスプロイト キットにリダイレクトされる例を複数確認しました。基本的な流れは、スポーツのストリーミングが集められた大規模なサイトにユーザがアクセスするところから始まります。次に、ユーザは特定のストリームを視聴しようとしますが、最終的には実際のストリーミングのサイトである delta.xyz のようなサイトにリダイレクトされます。ストリーミングが開始されると、悪意のある広告が配信され、その広告が、カジノの広告をエクスプロイト キットの iFrame とともにロードします。スポーツのストリーミングに関連したすべての例で、最終的にユーザには Angler が配信されましたが、Rig へのリダイレクションも簡単に実行できたはずです。

IOC の情報

Rig の IP アドレス

188.227.16.93

188.227.74.217

46.30.46.38

マルバタイジング キャンペーンの IOC

gamingclub350.com

217.23.5.123

404 マルウェア

84.19.27.27

オンライン広告の課題

この特殊なマルバタイジング キャンペーンに関連したアクティビティの大半にストリーミングが関係していましたが、さらに大規模なサイトが影響を受ける例が他にも発生しています。今のところ、2016 年は、エクスプロイト キットの感染媒体としてマルバタイジングの使用が際立って増加した年となっています。広告代理店を使用することで、エクスプロイトの影響を受けやすいユーザを選択し、悪意のある広告を提示することが簡単にできるため、マルバタイジングは攻撃者にとって魅力的な感染媒体となっています。この方法は簡単かつ確実に、大量のユーザを各種のエクスプロイト キットへランダムにリダイレクトすることができます。このキャンペーンでは、1 つのマルバタイジング広告を使用して、複数の異なるエクスプロイト キットにリダイレクトする方法を確認できます。このことから、悪意のあるオンライン広告について、私たちが直面している問題が浮き彫りになります。

多くの企業やサイトにとって、オンライン広告は主要な収益源です。しかし、攻撃者はこのことを理解しており、オンライン広告を不正なアクティビティに使用するケースが増えています。これは、広告ネットワークが勢いを失わないための課題でもあります。広告ネットワークが悪意のあるアクティビティを見つけて、そのアクティビティが提供する広告をすべてスキャンしても、悪意のあるコンテンツは見つかりません。こうしたアクティビティでは、すべてが複数の階層から成るリダイレクションを通じて画策されており、その広告がスキャンされ、承認される時点では、ランディング ページは無害な可能性があります。

攻撃者がリダイレクション パスを使用して広告サーバを侵害し、悪意のあるコンテンツを挿入しようとした例は他にもあります。さらに問題なのは、主要なサイトが広告ブロックを無効にするように要求し始めたことです。広告ブロッカーはこのタイプのアクティビティを防止する効果的な方法ですが、パブリッシャーの広告収入にも影響を与えます。パブリッシャーは広告ブロッカーの使用に応じてサイトへのアクセスを制限することはできますが、提供する広告が悪意のあるものではないことを保証することはできません。サイトが広告の表示を要求するようになり、この機会を利用する攻撃が増えることが想定されるため、近い将来、広告ブロッカーの使用が大きな問題となるでしょう。

新たなビジネス モデル

ここで説明してきたように、2016 年は悪意のある広告が増加しており、Web サイトを直接侵害せずに攻撃から利益を得ようとする者たちにとって、こうした手段は新たに注目を集める領域になる可能性があります。また、Malvertising as a Service(MaaS; サービスとしてのマルバタイジング)が 2016 年に登場し、それ以降も台頭を続ける可能性は非常に高いと考えられます。これらの悪意のある広告はユーザを Angler および Rig の両方のエクスプロイト キットに誘導しているので、ここで見てきたのは実際には一例に過ぎないかもしれません。

http://gblogs.cisco.com/jp/wp-admin/edit.php

最も有利なランディング ページにユーザを誘導する見込みがある、有名なサイトでホストされる広告を利用できるようになることで、このような種類のリダイレクション サービスに特化しようという攻撃者の動きが加速する可能性があります。すでに一般的になっている、広告を利用した詐欺と組み合わせれば、現在のオンライン広告業界と同じような方法でパイプラインの役割(広告を介して、悪意のあるコンテンツにユーザを結びつける)を果たすことができる者なら、誰でも収益を上げる大きな機会があるということになります。

カバレッジ

Advanced Malware Protection(AMP)は、これらの脅威の攻撃者によるマルウェア実行を阻止するのに最適です。

CWS や WSA の Web スキャンは、悪意のある Web サイトへのアクセスを阻止し、それらの攻撃に使用されたマルウェアを検出します。

IPS のネットワーク セキュリティ保護や NGFW には、脅威の攻撃者による悪意のあるネットワーク アクティビティを検出する最新のシグニチャが備わっています。

本稿は 2016年5月3日に Talos Group

のブログに投稿された「THREAT SPOTLIGHT: SPIN TO WIN…MALWARE

」の抄訳です。