「過去は序章に過ぎない」

— William Shakespeare『テンペスト』より

はじめに

この 1 年間におけるランサムウェアの急増は非常に大きな問題です。多くの企業は、身代金を支払うことがデータを取り返す最もコスト効率の良い方法だと考えています。そしてそれが現実かもしれません。私たちが直面している問題は、ファイルを取り返すために身代金を支払っているすべての企業が、次世代のランサムウェアの開発に直接出資しているということです。その結果として、ランサムウェアは驚くべき速度で進化を遂げているのです。

このブログ記事では、これまでに発生した非常に効果的な自己増殖型マルウェアの特徴と、攻撃の水平展開を促進するツールの進化について探ります。この研究が重要なのは、敵対者が今後ランサムウェアでこうした機能を活用し始めることが予想されるためです。このブログ記事では、過去に成功を収めた多数のマルウェア、そして有能なサイバー恐喝者が過去のマルウェアを参考に新たな脅威を築く可能性という 2 つの事柄に焦点を当てます。

今日知られているランサムウェアの考え方は「ばらまき」方式で、攻撃者はできるだけ多くの標的にできるだけ短時間で攻撃を仕掛けます。通常ペイロードは、エクスプロイト キットまたは大規模なフィッシング キャンペーンによって配布されます。最近では、意図的に企業ネットワークを狙った多数のランサムウェア キャンペーンが行われたことが発覚しました。私たちは、この動向は今後起きることの前兆、つまり将来登場するランサムウェアの前触れであると確信しています。

従来マルウェアは、データの破壊やデータのコンテンツへのアクセスを不能にすることにはまったく無関心でした。有名な例外事例はいくつかありますが、データの損失はたいていマルウェア キャンペーンの副次的な影響でした。ほとんどの攻撃者は、目的を達成するために、データやシステムが提供するリソースへの継続的なアクセスを狙っていたのです。しかしランサムウェアによってこの状況に変化が現れ、攻撃者の目的はシステムの弱体化から大胆な脅迫へと変わりました。攻撃者はデータへのアクセスを不能にし、データへのアクセスを回復させるのと引き換えに金銭を要求しています。この文書では、最新のランサムウェアの傾向と、この脅威から企業を防御する方法について解説していきます。

目次

- はじめに

- 目次

- 第 1 章:ランサムウェアとは

- 第 2 章:ランサムウェアの歴史の概要

- 第 3 章:ランサムウェアの最近の状況

- 第 4 章:非常に効率的な自己増殖型マルウェアの習性

- 第 5 章:未来のランサムウェア

- 第 6 章:防御

- まとめ

- 参考資料

第 1 章:ランサムウェアとは

ランサムウェアとは、さまざまな方法を通じてユーザ データへのアクセスを不能にすることを目的とするマルウェア群に付けられた名称です。初期の亜種は、ACL を改ざんしてシステム ツールやデスクトップへのアクセスをできなくするなど、さまざまな技法を用いてコンピュータへのアクセスをロックしたりファイルへのアクセスを無効化するものでしたが、最新の亜種は強力な暗号化アルゴリズム(AES、RSA など)を使用して単純にユーザ ファイルを暗号化します。ランサムウェアは特にユーザ ファイルを標的にしますが、システム ファイルには影響を及ぼしません。そうすることで、ファイルに何が起きているかをユーザに通知するとともに、ファイルを取り返すために身代金を支払う有効な手段をユーザに提供するわけです。ファイルが暗号化されると、ランサムウェアは通常自らを削除し、ある種の文書を残します。この文書を通じて、支払方法とファイルへのアクセス権を回復する方法を被害者に指示します。一部の亜種は、被害者にカウントダウン タイマーを表示し、タイマーがゼロになる前に身代金を支払わなければ鍵/復号ツールを削除する、あるいは身代金を増額すると脅します。

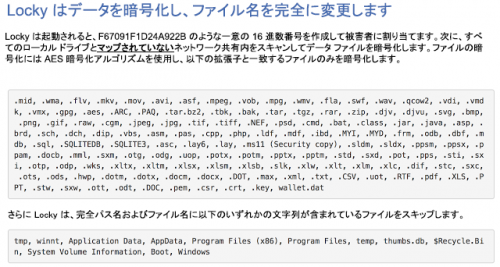

通常ランサムウェアは、エクスプロイト キット、水飲み場型攻撃、マルバタイジング、または大規模なフィッシング キャンペーンによって配布されます。配布されたランサムウェアは、事前に準備されたファイル拡張子のリストを通じてユーザ ファイルおよびデータを特定するのが一般的です。また、特定のシステム ディレクトリ(Windows システム ディレクトリや特定のプログラム ファイル ディレクトリなど)へのアクセスを避けるようにプログラミングされているため、ペイロードの実行後、身代金を受け取るまでの間のシステムの安定性を確保することができます。ファイルが特定の場所に存在し、リストされているファイル拡張子の 1 つと一致すると、そのファイルは暗号化されます。一致しないときにはファイルに影響はありません。ファイルを暗号化した後、通常ランサムウェアはユーザに通知を残し、身代金の支払方法を指示します[1]。

|

| 図 1:Locky は最新のランサムウェア亜種です。このリストのファイル拡張子に一致するファイルが見つかると暗号化が行われます[2]。 |

ランサムウェアは、進化するに従って着実に標的型に変化しています。将来のランサムウェアを理解するためには、ランサムウェアと、非常に効果的な自己増殖型マルウェアの両方の過去を深く掘り下げて調査することが重要です。また、標的型への分岐点と思われる最近のランサムウェア イベントも検証し、最後に最も有力と見られる進化過程のシナリオについて説明します。

第 2 章:ランサムウェアの歴史の概要

最初にランサムウェア インスタンスの 1 つが発生したという記録が残っている 1989 年まで遡りましょう。AIDS トロイの木馬は、「PC Cyborg Corporation」によって記述され、フロッピー ディスクを介して拡散されました[3]。1996 年には、「Cryptovirology」と呼ばれたプログラムと、悪用目的での暗号化の使用に関して記述された研究文書が作成されました[4]。研究者たちは、RSA および TEA アルゴリズムを活用してファイルを暗号化し、ファイルの暗号化に使用した鍵へのアクセスを不能にする概念実証(POC)ウイルスを作成しました。さらに 2005 年まで進むと、Krotten、Archiveus、GPCoder などのランサムウェアが実環境に登場し始めます[5]、[6]。これらのマルウェア ファミリのうち、特に興味深いのが GPCoder です。実環境で見つかったこのランサムウェア インスタンスは、ファイルの暗号化に 1024 ビット RSA 暗号化を使用していたため、ブルート フォース(総当たり方式)によるファイルの復旧が困難でした。

|

| 図 2:GPCoder は、利益を得るために強力な暗号化を活用する、実環境で見つかった最初のランサムウェア インスタンスでした[7]。 |

2012 年には、大量に出回った最初のランサムウェア インスタンスとして、ZeuS と Citadel トロイの木馬の両方をベースにした Reveton が確認されました。このマルウェアは、標的の所在地に応じてさまざまな警察機関を名乗ります。被害者には、地域の警察によってファイルがロックされており、ファイルを取り戻すには「身代金」を支払わなければならない旨の通知がシステム上に表示されます。Reveton は、Web サイトを通じてユーザにプリペイド カードまたはビットコインを購入するよう指示するとともに、ファイルを取り戻すための支払情報を提示します。

|

| 図 3:Reveton ロック画面の一例。Reveton はその地域の警察を装って通知ページを表示し、システムのロックを解除するにはプリペイド キャッシュ カード(MoneyPak)での支払いに応じる必要があると指示します。支払い手段はビットコインの場合もあります。興味深いことに、Reveton は標的システムをロックするために暗号化は活用しませんでした。 |

Brian Krebs 氏が執筆した記事によると、Reveton は実に高い利益を生みました。この記事には、標的となった 1 ヵ国だけで、1 日あたり 44,000 米ドルの支払いがあったと記述されています[8]。つまり標的となった 1 ヵ国だけで、ひと月あたり 130 万ドル以上儲かった計算になります。このときランサムウェアは、メジャーなマルウェアになったばかりでした。

Reveton の成功に触発され、新しいランサムウェアの亜種が次々に登場しました。Cryptolocker[9]、Torrentlocker[10]、Cryptowall(およびそのすべての亜種)[11]、Teslacrypt[12]、そして Locky[13] です。今では、JavaScript ベースのランサムウェア ペイロードや、Linux および OSX ユーザを標的とする亜種まで登場しています[14]、[15]、[16]。

第 3 章:ランサムウェアの最近の状況

Angler エクスプロイト キット が Cryptowall を配布(Angler Exposed)

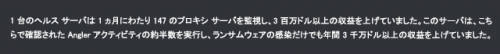

ランサムウェアは現在も世界中のユーザにとっての脅威となっています。この脅威はますます大胆になり、より大規模な標的と大きな見返りを追うようになっています。Angler エクスプロイト キットの動作方法の詳細を明らかにした Talos 独自の記事の推定によれば、ランサムウェア ペイロードの配布は、Angler EK オペレータにとって、年間 6,000 万ドルを稼ぎ出す一大産業です[17]。つまり 1 ヵ月あたり 500 万ドルを得られる計算になります。しかしこれは、1 セットのオペレータが 1 つのエクスプロイト キットを使用してランサムウェア ペイロードを 1 セット配布するだけで得られる利益に過ぎません。つまりランサムウェアは、サイバー犯罪者にとってビッグ ビジネスなのです。

|

| 図 4:Talos「Angler Exposed」調査レポートから引用した図。これらの統計は、単一の Angler エクスプロイト キット キャンペーンのものです。 |

Locky:銀行を狙ったトロイの木馬からランサムウェアへの路線変更

すでに説明したように、Angler EK オペレータはランサムウェアを配布する唯一の存在ではありません。最近では、「Locky」と呼ばれる新しいランサムウェア亜種が次々と攻撃を仕掛けています。すでに紹介したデータからも明らかですが、Locky は非常に攻撃的なランサムウェア亜種です。Locky は、銀行を狙ったトロイの木馬「Dridex」の背後にいるオペレータによって記述および配布されている可能性があります。最近の調査によると、Locky にはアフィリエイト システムが存在しており、支払われた身代金から管理者/作成者が一定の料金を差し引いてこのランサムウェアの再販を行うという仕組になっているようです[18]。現在のところ、Locky に感染する 1 日あたりの被害者数については見解が一致していません。以下に示す見積もりは非常に大まかで、正確さの保証はありません。Talos グループは、これらの数値に対する責任を負いません。

Forbes が発表した数値に基づくと、Locky に感染する被害者の数は 1 日あたり 90,000 人に上ると考えられています[19]。Talos Angler Exposed 調査レポートの統計を基に、感染した被害者の 2.9 % が身代金を支払ったと仮定します。Locky の平均身代金額は、通常 0.5 ~ 1 ビットコイン(BTC) です。

|

| 図 5:この表は、感染数が 1 日あたり 90,000 人、身代金を支払うのが被害者の 2.9 % と仮定した場合に Locky が取得する 1 日、30 日、1 年ごとの推定平均金額です。支払額は、0.5 および 1 BTC として計算されています。 |

配布メカニズムの面では、Locky は Dridex キャンペーンと同じ TTP(ツール、テクニック、手順)を活用しているようです。Dridex は感染経路として Office 文書を悪用するフィッシング キャンペーンで、その第 2 段階では感染した Web サイトやブレットプルーフ ホスティング(匿名化されたホスティングサービス)を介して実際に攻撃を行う実行ファイルが配布されます。これに加え、Locky がエクスプロイト キットによって配布されているペイロードであることを示唆する証拠も見つかっています。網が広ければ利益も大きいわけですから、これは理にかなっています。

|

| 図 6:.doc ファイルが添付された一般的なランサムウェア フィッシング電子メール。この .doc ファイルには、第 2 段階のペイロード(たいていは実際のランサムウェア実行ファイル本体)の取得に使用される VB マクロが埋め込まれています。 |

最近、一部のランサムウェア オペレータが身代金を上げていることを示唆するニュースがありました。ランサムウェア オペレータは、セキュリティ体制が甘いだけでなく、より多くの支払額を得られる大規模な標的を狙うように変化しています。

2016 年 2 月、ある病院がランサムウェア攻撃に襲われました。この攻撃は、医学的評価/医療診断機器、患者記録、その他の電子コミュニケーションに影響を及ぼしました[20]。この事件は、病院へのランサムウェア攻撃として初めて明るみに出たものでした。当初、身代金は 300 万米ドルだと言われていましたが、その後 17,000 米ドルであったことが判明しました。最初の 300 万ドルという数字が誤りだったのか、交渉を通じて身代金が引き下げられたのかどうかは現時点では明らかになっていません。この病院は、この状況に対処する上で LAPD(ロサンゼルス警察)と FBI に助言を求めました。当局は、最新のウイルス対策を使用してシステムに常にパッチを適用すること、手元にバックアップを残しておくことを勧めていますが、あらゆる手を尽くしてもだめな場合は身代金を払うほかありません[21]。

残念なことに、最近のレポートによるとこうしたケースは増加傾向にあります。ドイツの病院でも、ランサムウェア感染が報告されており、通常業務に支障が生じています。幸いにも、報告されたこのケースでは、ランサムウェアの影響は最小限に抑えられ、バックアップからデータを復元することができました[22]。より最近のケースでは、米国北東部の大手医療プロバイダーが同様のランサムウェアに襲われる事件がありました[23]。

|

| 図 7:医療業界を標的とする多数のランサムウェア攻撃が発生しています。医療業界が特にこの攻撃に標的にされているのか、無作為な標的の 1 つであるのかは現在のところ不明です。 |

前兆:SamSam.exe

医療業界で発生した最近のこうしたインシデントは、将来出現するランサムウェアの前触れです。最近、「ランサムウェアは特定の標的と高額の身代金を追ってホームランを狙う」という私たちの理論を裏付けるレポートが発行されました[24]。

|

| 図 8:SamSam.exe について解説されている FBI FLASH レポートからの抜粋。 |

このレポートの発行から最近のインシデントまでの間に、大企業を狙ったランサムウェア攻撃が発生するようになりました。大企業を標的とするランサムウェア攻撃は、主流になり始めています。

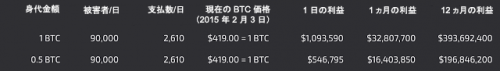

すでに説明したように、SamSam.exe(別名 MSIL/Samas.A および RDN/Ransom)は深刻な問題に発展しつつあります。大半のランサムウェア攻撃は、エクスプロイト キットを利用して、または大規模なフィッシング キャンペーンとして Office 文書を感染経路に使用してエンド ユーザを標的にします。共有ネットワークが暗号化されることはありますが、それは キャンペーンの最大の目的ではありません。Locky ランサムウェアは、マップされた共有ネットワークだけでなくそれ以外の共有ネットワークも標的にした点でこれらのランサムウェアとは異なりますが、企業ネットワークに焦点を当てているわけではありませんでした。しかし SamSam には、標的と戦術の両面で変化が見受けられます。攻撃者は、個人ユーザではなく大企業のネットワークを狙います。アクセス可能なすべてのデータを暗号化して、高額の身代金を要求するのです。

SamSam についてはさまざまな憶測が飛んでいますが、攻撃方式とペイロードはシンプルです。まず、攻撃者がアクセス権を取得します。一部のレポートによると、このアクセス権取得の一般的な方法の 1 つは、「Jexboss」と呼ばれるオープンソース ツールを使用して、普及率の高い JBoss アプリケーション プラットフォームのパッチ未適用の環境を悪用するものです。Jexboss は JBoss サーバのフィンガープリントを作成し、スキャンを実行して、この標的がエクスプロイト コードに対して脆弱かどうかを見極めます。チェックの結果、サーバが脆弱であることが判明すると、攻撃者は JBoss サーバを悪用し、JSP ベースの webshell をこのシステムにアップロードします。攻撃者はサーバ上に足場を確立すると、「regeorg」などのツールをアップロードして、さらに侵入を進めます。regeorg はサーバ上にプロキシを作成するためのツールです。このプロキシは、ターゲット ネットワークへのさらに高度なアクセス権を取得するために使用されます。この技法は「pivoting」と呼ばれています。

攻撃者は、初期アクセスを活用して pivoting を行い、ターゲット ネットワークの奥まで侵入し、権限を昇格させるためのクレデンシャル情報を探します。侵入のこの段階での最大の目的は、ネットワーク化されたバックアップの場所を特定して破壊してから、ネットワーク上でアクセス可能なできるだけ多くのシステムにランサムウェアを大量に配布することです。攻撃者は、バックアップ システムを発見してローカル バックアップをすべて破壊するか、これらのバックアップへのアクセスを不能にすると、できるだけ多くの Windows ホストをスキャンして列挙します。ホストの列挙が終わると、攻撃者はバッチ スクリプト「psexec」とランサムウェアのペイロードを単純に組み合わせて活用し、ネットワークを介して半自動的にランサムウェアを広めます(正当なシステム管理者が業務で使用する配布方法と同じタイプの方式です)。実際の実行ファイル自体には、Sysinternals によって作成されたセキュアな削除実行ファイルが埋め込まれています。このファイルによって、ペイロードが削除され、ディスク フォレンジックを通じても復元されないことが保証されます。マルウェアを広めるために使用するこの手法は雑ですが、その結果に議論の余地はありません。これらの攻撃者は、現在 275 ビットコイン(115,000 米ドル以上相当)を保有しています[25]、[26]。

|

| 図 9:MSIL/Samas(別名「samsam」)を配布した攻撃者が実行した一連の行動の図(作成:Microsoft Malware Protection Center)。 |

なぜ攻撃者は、数億ドルの利益が見込まれる標準的なランサムウェア キャンペーンではなく、1 回限りの支払いしか望めない企業ネットワークへの攻撃を選択するのでしょうか。それは、レジリエントな攻撃インフラを維持するには、エクスプロイト キット用プロキシの確保やフィッシングの中継などに巨額のコストがかかるからです。こうしたコストには、金銭的なものだけでなく、検出を逃れるために必要な労力も含まれます。セキュリティ研究者がペイロードを発見し、C2 サイトがブラックリストに追加されてしまうため、ランサムウェア キャンペーン オペレータは、IP アドレス、ドメイン、ホスティング インフラストラクチャを頻繁に変更しなければなりません。そうしなければ、ホスティング プロバイダー、あるいは当局の根絶活動によってサイトは閉鎖されてしまいます。さらにランサムウェア オペレータは、逮捕を逃れるために実際の身元を隠し続けなければなりません。オペレータがランサムウェア キャンペーンを続ける限り、警察はオペレータを逮捕してキャンペーンを阻止する機会を伺っています。ランサムウェアが利益を生み始めるまで、長期間にわたってこの活動を続けなければならないのです。

一方、SamSam.exe のようなランサムウェアは、包括的で高額なインフラストラクチャを必要せず、オープンソース ツールを使用して素早く効果的に展開できます。つまり、企業に対するランサムウェア キャンペーンの費用はそれほど高額ではないのです。攻撃者が被害者のネットワーク上でどれだけ素早くキャンペーンを実行するかに応じて、1 ~ 2 週間で支払いを得ることができます。インフラストラクチャのコストは、攻撃者が実際の場所を隠すために使用する、比較的少数のプロキシの費用だけに削減できます。このタイプのインフラストラクチャは低額で確立でき、攻撃者が必要な利益を確保した後、容易に削除できます。支払いを受領後、攻撃者は調査員の追跡を避けるために身をひそめながら、比較的リスクの低い方法で(通常はビットコイン形式での)支払いを便利な通貨へと浄化することができます。

第 4 章:非常に効率的な自己増殖型マルウェアの習性

SamSam は、個人エンド ユーザからネットワーク全体へと標的に変化が見られたという点で興味深いマルウェアです。また、半自動的な増殖方法は、シンプルながら非常に効果的です。ランサムウェア作成者は、企業ネットワークへの攻撃にチャンスを見出し始めています。彼らは、影響を最大限に高めて支払いを受け取る確率を高めるために、より高速かつ効果的な増殖方法を備えたランサムウェアを開発するでしょう。自己増殖型マルウェアは、ワームやボットネットの形式で十数年前から存在しています。非常に効果的な自己増殖型マルウェアの過去の例を見ることで、今後ランサムウェア作成者が永続化と自己増殖機能の開発に使用する手法を垣間見ることができるかもしれません。

ワームはシステムからシステムに自己増殖する機能をもつ悪意のあるコードです。つまり、ユーザの仲介を必要とせずに、システムから別のシステムに自身を複製することができます。リリースされたワームに有効な増殖方法がある場合、ワームの根絶はもとより、感染を食い止めることも非常に困難です。数年前、あるいは十数年前にリリースされた一部のマルウェアは、現在も健在です[27]。

|

| 図 10:あるボットネット/ワーム トラッカーのダッシュボードです。このデータは、パッシブまたはアクティブなネットワーク監視ソリューションを経由して収集されています。ボットネットとワームの一部は、10 年以上前から追跡されており、現在も健在です。 |

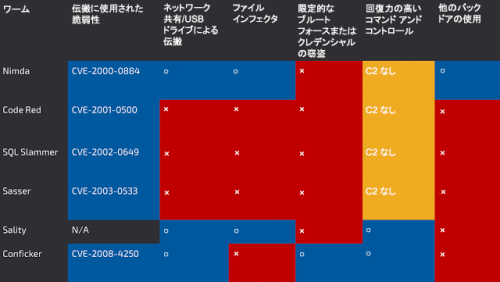

強力な自己増殖型マルウェアと言えば何が思い浮かびますか。Nimda、Sasser、Code Red でしょうか。それとも SQL Slammer、Sality、あるいは Conficker でしょうか。猛威を振るったこれらのレジリエントなマルウェアに共通の機能は何でしょうか。その増殖の特徴を検証してみましょう。

広範に導入されている製品の脆弱性を活用する – 成功を収めた過去の大半のワームは、インターネット全体で利用されている製品の脆弱性を活用しました。Microsoft Windows システムは、過去も現在も広く普及しているため、こうしたワームが Windows システムに感染して増殖するのも当然です。これらのワームの中には、脆弱性の発見とパッチの開発からわずか 17 日後にリリースされたものもあれば、最初の脆弱性の発表から 6 ヵ月以上経過してからリリースされたものもあります。

使用可能なすべてのドライブ(ネットワーク ドライブ、USB ドライブなど)に自身を複製する – 一部の型のマルウェアはローカルおよびリモート ドライブを列挙し、感染の拡大や永続的な活用のためにそれらのドライブに自身を複製します(例:マルウェアがすべてのローカル ドライブのルートに HIDDEN、SYSTEM の両方の属性を持つ実行ファイルとして自身を複製する、すべての USB ストレージ ドライブに HIDDEN および SYSTEM 属性を持つファイルとして、USB ストレージが別のシステムに接続されたときにマルウェアの実行を試みる autorun.inf とともに自身を複製する)。この手法を通じて、パブリック インターネットを介しては到達不可能なシステムやオフライン システムへの感染を実現しています。Conficker は、Sality のようにこの機能を活用し、感染した USB ドライブを通じて拡散しました[28]、[29]。

ファイル感染 – ファイル感染型マルウェアは、自身をファイルの先頭や末尾に追加します。具体的には、Windows SFC/SFP(System File Checker/Protector)によって保護されていない実行ファイルに付着します。したがって、保護対象のオペレーティング システム ファイル以外の実行ファイルがシステム上で実行されるたびに、システムが再感染する可能性があります。一部のワームもまた、自身を追加した非実行ファイルを介して感染を広めることができます。

ブルートフォースを限定的に使用 – 驚くことに、過去にこの方法を試したワームはほとんどありません。Conficker の一部の亜種には、他のホストに感染を広めるために、隠された「ADMIN$」共有へのアクセスの試行に使用できる限定的なワードリストがあります。Conficker は、調査した自己増殖型マルウェア亜種の中で、この機能を使用する唯一のマルウェアです[30]。

レジリエントなコマンド アンド コントロール(C2) – 一部のワームは、通常 C2 インフラストラクチャの妨害に使用される動作を考慮しています。これらのワームは、こうした妨害を回避する先制的な措置(たとえば、C2 サーバに到達できないときに講じる一連のアクション)や、コマンド発行のための非標準的なネットワーク アーキテクチャを活用します。多くのワームには C2 インフラストラクチャがありません。これらのワームはできるだけ早く感染を広めるために単純なデフォルトのアクションを行うだけです。その一例が SQL Slammer ワームです。非常に高速に感染する特徴を持つこのワームが猛威を振るったときは、ネットワークの深刻なスローダウンが発生しました。このワームは、普及率の高い MS-SQL サーバの広く知られている脆弱性を介して広まりました。感染媒介とフォローアップ指示がともに非常に小さいこと(単一のパケットに収まるサイズ)、そして当時一般的だったフラットな企業ネットワークでターゲットを容易に見つけられたことが、このワームの感染拡大を助長しました[31]。一方 Sality は、P2P ネットワークをベースとした C2 インフラストラクチャを持っています。基盤のネットワークはファイル共有プログラムなどによって使用されているネットワークと同じタイプのもので、中央の攻撃可能なサーバを必要とせずにクライアント間でコンテンツを配布することができます[32]。最後に Conficker ワームですが、Sality と同じ P2P 方式を使用することに加え、このワームは「ドメイン生成アルゴリズム」(DGA)と呼ばれる技法を使用してどのホストから命令を受け取るかを決定します。DGA は、マルウェア作成者が標的のブラックリスト処理を回避するために、あらかじめ取得できる多数のドメイン名をプログラミングによって生成する手法です。各ドメイン名がブロック、ブラックリストに追加、または削除されると、攻撃者は次のドメイン名に移行できるため、このワームのブロックを試みる人たちの脅威環境は絶えず変化し脅威が増加し続けます[33]。

他のバックドアを使用 – 一部のマルウェア作成者は、システムに他の感染が発生している可能性を認識した場合、そのようなバックドアを悪用して自身が作成したマルウェアを拡散します。この興味深い動作を見せたのが Nimda ワームでした。このワームは、「Sadmind」および「Code Red II」の 2 種類の先行ワームによって作られたバックドアをスキャンして探しました。いずれかのバックドアの使用が可能な場合、Nimda はその経路を利用してシステムにアクセスし、感染を広めました[34]、[35]。

|

| 図 11:この表内の各ボットネットやワームは、永続的に増殖を続けるために活用できるさまざまなメカニズムを持っていたため、感染が速く、非常に復元性に優れていました。一部のボットネットは現在も健在です。 |

問題視されているワームはいずれも、前述の方法すべてを活用しているわけではありません。過去の大半のマルウェアは、素早く感染することだけが目的でした。いくつかのワームは永続化のために特別の手段を講じていなかったものの、長期間存続しました。もし、こうしたワームの作成者がランサムウェアの作成を目的としていたらどうなっていたでしょうか。

第 5 章:未来のランサムウェア

これまでの章では、ランサムウェアの歴史、ランサムウェアの現在の状況、そして過去の悪名高いボットネットとワームの増殖の特徴について説明してきました。これらは、「次世代のランサムウェアはどのようなものになるのか」、「スキルの高い攻撃者が強力な自己増殖機能を組み込んだランサムウェアを開発したらどうなるのか」という疑問を呈するための前置きでした。この章では、ランサムウェアの次世代フレームワークについて説明します。また、このフレームワークを使用した机上演習のシナリオを検証し、現在このランサムウェアが存在してネットワークにリリースされたらどうなるかを明らかにしていきます。

巨額をさらうランサムウェアのフレームワーク

この演習に登場する架空の高度な攻撃者(有能な侵入テスター、スキルの高い攻撃者など)は、通常モジュラ設計のソフトウェアを好みます。この設計なら、必要に応じて特定の機能を利用できるからです。たとえば、ある手法が検出されてしまったときや、効率的でないと判明したときに、非常に効率的な機能を利用することや、必要に応じて戦術を変更することができます。この種のアーキテクチャは、Metasploit(運営者:Rapid7)、Armitage(Raphael Mudge によるオープンソース フレームワーク)、Cobalt Strike(運営者:Strategic Cyber, LLC)をはじめとする人気の高い多くのオープンソース侵入テスト スイートで見つけることができます。

ここで使用する架空のフレームワークでは、過去の例から学んだ教訓を活かして、以下のような機能が含まれています。

- ユーザ ファイルの標準的な場所(C:\Users)の暗号化、ディレクトリおよびファイル タイプをカスタマイズする機能(ターゲットごとのカスタマイズに対応)。

- すでに暗号化したシステムとファイルをマーク付けする機能。暗号化の実行中や再開の必要があるときに、暗号化済みのファイルを誤って再度暗号化することを防ぎます。

- 攻撃者に接触する有効な手段、および稼いだ金銭を攻撃者に送金するために半匿名通貨に替える指示を提供する機能。ビットコインがよく使用されますが、同様の他の通貨も存在しているため、ビットコインのみに支払いを制限する理由はありません。

- 攻撃者が身代金額を設定し、二重の期限(金額を増額する前の期限と、データの暗号化に使用した鍵を削除する期限)を指定できる機能。

このフレームワークでは、こうした主要な機能に加え、さまざまなモジュールをサポートします。モジュールを使用することで、攻撃者はさまざまな環境に応じてカスタマイズを行い、機会があれば技法を変更してより積極的に増殖することができます。モジュールのタイプの例を以下に示します。

ファイル感染: このモジュールは、標的システム内で Windows SFC/SFP などの組み込みセキュリティ機能によって保護されていない実行可能ファイルをスキャンします。インフェクタは、感染の拡大のためや、元の感染ファイルがシステムから除去されている場合に再実行するために、実行可能ファイルへの自身の付加を試みます。

Autorun.Inf/USB マス ストレージへの感染: このモジュールは、感染したシステムを検索し、ローカルとリモート両方のマップされたドライブを見つけます。次にこれらのドライブの場所に自身を複製し、複製の発見や削除が難しくなるようにファイルの属性を設定します。さらに、今後ドライブが接続されるすべてのコンピュータにこの感染プログラムの実行を要求する「autorun.inf」ファイルをこれらのドライブに記述します。これは典型的な感染手法で、初期の一部のコンピュータ ウイルスでも同様の手法が使用されていました。このモジュールは、感染の防止に使用されるはずのエアー ギャップを塞ぎ、権限を持つ従業員のアクセスをハイジャックすることを目的としています。

認証インフラストラクチャの悪用: このモジュールは、多くの企業ネットワークで利用されている Kerberos などの主要な認証インフラストラクチャの既知の脆弱性を活用します。この種のインフラストラクチャへの実績ある攻撃手法を利用する幅広いツール(「Mimikatz」など)が存在します。得られたクレデンシャル情報は、他のシステムへのアクセス、場合によっては管理者レベルのアクセスを提供するために悪用できます。

コマンド アンド コントロール(C2)/レポーティングの感染: 発見されるリスクを低減するために、このランサムウェアは C2 機能を持たないように設定できます。このモジュールは、C2 ドメインへのビーコンと GUID(globally unique identifier)の転送のみを行います。一般的なプロトコル/サービス(HTTP、HTTPS、DNS など)を通じてこのデータの転送のために C2 ドメインへの到達を試みます。次に C2 はこれらの GUID を収集し、標的のネットワーク内の感染済み/暗号化済みシステムの数の統計を取ります。このような情報は、攻撃者がキャンペーンの効果を評価するために活用できます。

レート リミッタ: このモジュールは、ランサムウェアをシステム リソースに対して「礼儀正しく」ふるまわせ、ユーザにランサムウェアの実行を気づかれないようにする役割を果たします。つまりこのモジュールは、使用する CPU 容量を制限し、ネットワークの使用を最小限に抑え、できるだけ静かにキャンペーンを実行できるようにします。

RFC 1918 ターゲット アドレス リミッタ:このモジュールは、ホストが RFC 1918 アドレス、つまり 10.0.0.0/8、172.16.0.0/12、または 192.168.0.0/16 アドレスを持っている場合にのみターゲット ホストを攻撃して埋め込みを行うよう設計されます。これらのアドレスは、ネットワーク全体のアドレスというよりも、内部ネットワークによって使用されます。

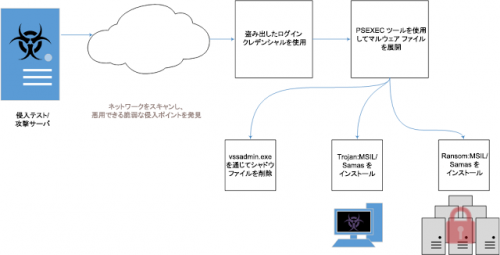

シナリオ

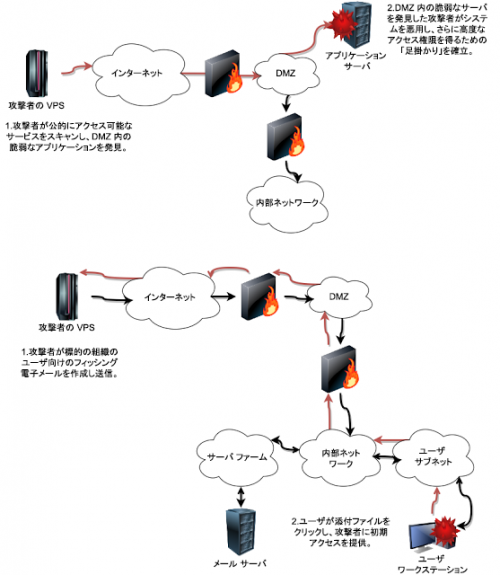

高いスキルを持つ金銭を目的とする攻撃者グループが、攻撃準備のためにある大企業の情報を収集しています。そこにチャンスが到来し、攻撃者たちはネットワークへの初期アクセス権を取得しました。次は、身代金要求が満たされる確率を高めるために、アクセス権限を昇格させ、ネットワーク内で制御すべき重要なターゲットを特定する必要があります。

|

| 図 12:上の図は、侵入テスターやその他の攻撃者がターゲット ネットワークへの初期アクセスを確立するために使用する一般的な手法を示しています。 |

攻撃者は、検出のリスクを低減しながらターゲット ネットワーク内で水平展開するために、システムのネイティブな機能を悪用できることを把握しています。オペレーティング システムの多くは、攻撃者がシステムから別のシステムに移動する際に使用可能なさまざまなリモート アクセス ツールを備えています。ネイティブ ツールはディスクに何も形跡を残さず、異常と思われる動作も実行しないため、水平展開のためにネイティブ ツールを使用すると、攻撃者は検出される可能性を低減できます。検出は不可能ではありませんが、大半の SOC や MSSP には認識されません。これは意見ではなく現実です。最初の侵入から検出までの平均時間は、現在も 4 ヵ月を上回っています[36]。

攻撃者はネットワーク中をむやみに攻撃しているわけではなく、目的を持っています。彼らが少なくとも 1 台のワークステーション上でローカル管理者のクレデンシャル情報を取得している(していない場合はそれが最初の目的)と仮定すると、目標は以下に示す事項になります。

- ドメイン管理者レベルのクレデンシャル情報と NTDS.dit の取得 – ドメイン管理者レベルのクレデンシャル情報を取得すると、ドメイン コントローラへのアクセスが可能になります。ドメイン コントローラにアクセスできれば、攻撃者は NTDS.dit のコピーを取得し、Kerberos ゴールデン チケットを仕掛けて、ほとんど抵抗を受けずにネットワーク中を pivoting することができます。また攻撃者は、ドメイン内のすべてのアカウントのすべてのパスワード ハッシュを入手できるようになります。これにより、クラッキングの試行や、単純な「pass the hash(パスワード ハッシュを用いた認証)」が可能になります。

- バックアップシステムや(可能な場合は)D/R システム(NAS、SAN、テープ ロボット制御、Sungard など)の特定 – 攻撃者はドメイン管理者アクセスと NTDS.dit を取得すると、ネットワークの詳細を把握できます。次の目的は、バックアップ システムおよびサーバを見つけ、稼働しているプラットフォームとソフトウェアや、それらを無効化する/麻痺させる最善の手法を特定することです。また、リカバリ サイト(標的が攻撃からの復旧のために使用する可能性がある Sungard などのホット/ウォーム サイト)にアクセスするためのクレデンシャル情報がある場合は、身代金の対象にするか、アクセスを不能にして身代金を得られる確率を高められるように、このクレデンシャル情報を特定します。この時点では、まだシステムに攻撃を仕掛けているわけではなく、モジュールを動作させるときの標的を特定しているに過ぎません。

- 重要なデータとサービス(データベース、CMS、コード リポジトリ、ファイル共有など)を保管するシステムの特定 – この時点で、攻撃者はすでに「領域」に侵入するための鍵を持っており、バックアップ システムやディザスタ リカバリ システムを特定しています。次の合理的なステップは、環境の詳細を把握し、価値の高い標的を見極めることです。ネットワーク内のどの場所のどのシステムがミッション クリティカルなシステムなのでしょうか。データベースやWeb アプリケーション、HR システム、給与システム、ファイル共有はどこにあるのでしょうか。攻撃者がすでにバックアップ システムを発見しているがバックアップ ネットワークがセグメント化されていない場合(その可能性は低いですが)、これらのシステムを基に標的企業がバックアップを必要とする他のすべての要素の存在場所を把握できる可能性があります。

- メッセージング サーバの特定 – ミッション クリティカル システムに加え、すべてのメッセージング システム(VOIP、電子メール、企業メッセンジャー アプリケーションなど)を特定します。攻撃中にユーザが誰かと連絡を取り合って協調するのが難しくなればなるほど、攻撃者はより多くの時間を稼いでランサムウェアを最大限拡散することができます。

- ソフトウェア アプリケーション プッシュを実行するシステムの特定 – SCCM、WSUS、一部の A/V ベンダーは、パッケージ(GPO など)のプッシュ配信を許可しています。この機能が企業ネットワークを標的とするマルウェアの増殖方法として活用された例が、少数ながら最近記録されています。アプリケーション配布プラットフォームに侵入し、ペイロードの配布に活用するのです。私たちが使用するマルウェアは自己増殖機能を備えていますが、これらのアプリケーション配布プラットフォームを活用するとランサムウェアを急激に増殖させ、攻撃の封じ込めを一層困難にできます。

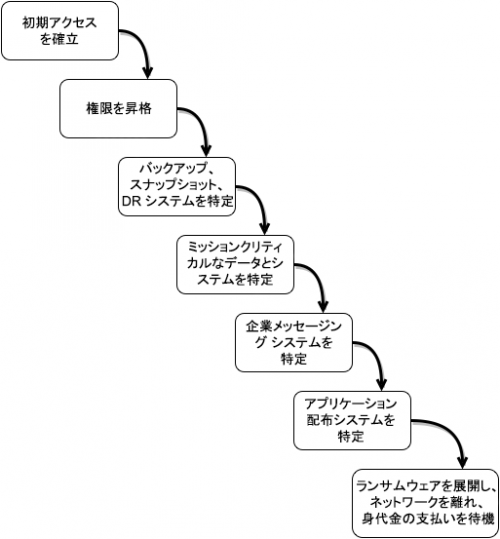

攻撃者はドメインへの管理アクセス権を獲得し、必要なネットワークの詳細を把握しました。バックアップ システム、ミッション クリティカル システム、メッセージング サーバ、アプリケーション配布プラットフォームへのアクセスも取得しました。また、NTDS.dit からハッシュをプルし、ハードコードされたクレデンシャル情報を使用したツール/スクリプトとその他の手段を組み合わせて活用することで、他の重要なドメイン アカウントのいくつかのパスワードを把握しました。これをテンプレートとして活用し、rockyou パスワード クラッキング ワードリストと併用することで、多数のパスワードをクラッキングできました。攻撃者は、攻撃を仕掛ける時期が来たと判断し、このランサムウェア フレームワークを活用して以下のように設定されたランサムウェア ペイロードを生成します。

中核的機能

生成されたペイロードは、ビットコインで 100 万米ドル相当を 8 日以内に支払うよう要求します。8 日以内に支払がなければ身代金を 3 倍の 300 万ドルに増額します。指示書には、.onion アドレス(隠しサービス)についての記述や、tor2web または Tor Browser Bundle の使用方法、ビッドコインの購入方法の記述があります。攻撃者は、すべての重要なアプリケーション、ドライバ、データなどの保管場所を把握しているため、ランサムウェアが中核となるモジュールの一部として暗号化を試みるカスタム ディレクトリとファイル拡張子も含まれています。

インストールされるモジュール

- RFC 1918 アドレス リミッタ:攻撃者は、標的のネットワークを超えてこのモジュールを拡散することに関心はありません。

- レート リミッタ:この機能により、ネットワークや CPU 使用率の異常によってマルウェアが検出されなくなります。

- PSexec:攻撃者は、NTDS.dit を取得し、ネットワーク上のすべての NTLM ハッシュへのアクセス権を持っています。それに加え、少数のハッシュをクラッキングし、さまざまなネットワーク アセットのパスワード リストが含まれるファイルを見つけています。ワードリストを PSexec と併用することで、ペイロードをアップロードして実行し、ネットワーク全体にすばやく自己増殖させることができます。

- ファイル感染:ペイロードは、実行時に、実行ファイル(dll、cpl、scr、exe)の場所が Windows SFC/SFP の保護対象ディレクトリや暗号化されるディレクトリかどうかを見極めます。どちらでもない場合は、発見した実行ファイルにペイロードの複製を付加します。マップされたネットワーク ドライブもその対象です。

ペイロードの配布と増殖

攻撃者は、グループ ポリシーの修正およびドメイン GPO の修正のアクセス権を使用して、MSI でラップされたカスタム ランサムウェア モジュールを配布します。その後ネットワークから距離を置き、身代金が支払われるまで待ちます。このマルウェアは、セキュリティが低下したハッシュ、ユーザ名/パスワード、GPO によるソフトウェア プッシュを組み合わせてマルウェアを実行、拡散するため、急激な速さで広まります。通常、企業ネットワークの大半はセグメント化されていないため、ランサムウェアのペイロードはさらに多くのシステムに伝搬されます。(オンサイトまたはオフサイトの)バックアップ テープ自体は感染していませんが、バックアップ管理システムが感染し、バックアップのリストアに使用できなくなります。ランサムウェアの増殖は続き、中核のアプリケーションとシステムが 1 台ずつ感染し始めます。システムが攻撃を受けていることは短時間で明らかになりますが、メッセージング システムおよびアプリケーションが攻撃されており、アウト オブ バンドの通信(携帯電話、外部でホストされているチャット システム)しか使用できないため、協調が遅れ、ランサムウェアにさらに拡散する時間を与えてしまいます。

|

| 図 13:この架空の敵がランサムウェアを使ってターゲット ネットワークに完全に侵入するワークフロー。 |

影響

一度実行されると、このマルウェアは実質上抑止できなくなります。1 時間のうちに、800 台を超えるサーバと 3200 台のワークステーションを侵害し、組織のデジタル アセットの半分と企業データの大半は暗号化されてしまいました。ディザスタ リカバリ モードが開始されますが、クレデンシャル情報が把握され、セグメント化も十分に行われていなかったため、DR 環境も侵害されています。標的となった組織は 1980 年代への逆戻りを強いられます。ワープロ、ノート、ファックス、付箋、小切手などを使用していた時代です。被害者には選択肢が残されています。身代金を支払い、前例を作ってすばやく復旧するべきでしょうか。それとも支払いを拒否し、復旧を相当な時間がかかり、失ったデータを取り戻すのが困難なプロセスにしてしまうべきなのでしょうか。

いずれにしても、原因の究明のための外部インシデント対応チームの雇用や、内部インシデント対応の強化といった復旧に伴うコストや、セキュリティおよび IT スタッフがシステムを通常の状態に戻す作業にかかる資本投資および運用コストが発生します。こうした攻撃の被害者になると、多大な量的/質的な損害が付随します。私たちも、被害者が身代金を払うべきか否かについての結論には達していません。

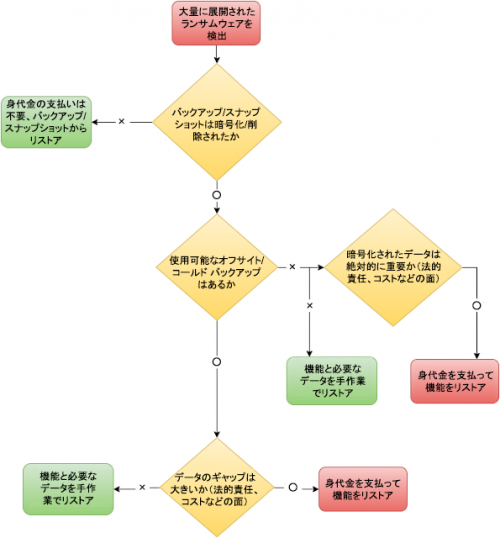

組織は復旧プロセスの一環として、身代金を支払うかどうかを決定する必要性に直面します。そこで、「組織が受け入れ可能なデータ損失のしきい値はどこか」というバックアップに関する重要な疑問が生まれます。この値は、完全な侵害が発生したときに身代金を支払うかどうかに大きく影響します。以下に考慮すべき要因の例を示します。

- ローカルのバックアップは使用可能か、またはテープ ライブラリや SAN 内のすべてのデータが消去されている/利用できなくなっているか。

- テープ ライブラリや SAN 内のデータが消去されている/利用できない場合、オフサイトのバックアップが使用可能か。

- バックアップはどの位の頻度でオフサイトに送付されているか。

- 毎週

- 2 週間ごと

- 毎月

- バックアップはどの位の頻度でオフサイトに送付されているか。

- データはどれくらい重要か。

- バックアップが利用できない期間中のデータ損失によって組織が失う総収益はどれ位か。

- データを手動でリストアする手段はあるか。

- 手動でのリストアのコストはどれ位か。

(おそらくこれより多くの)こうした疑問を考慮すると、単純な計算式にたどり着きます。身代金を支払うコストがオフサイト バックアップ間の時間のギャップによるデータ損失に伴うコストより少なければ、侵害された組織は身代金を支払うことになるでしょう。そうでなければ、データ損失を受け入れ、復旧プロセスを開始するでしょう。

|

| 図 14:ランサムウェアによる侵害が発生した場合、侵害された組織が身代金を支払うかどうかは、最終的にはこのフローチャートによって決まると考えられます。 |

サイバー保険に加入している場合は、復旧プロセスの一部としてサイバー保険請求手続きを行います。サイバー保険は比較的新しく、成熟していません。ここでも考慮すべき多くの疑問があります。

- サイバー保険プロバイダーは請求の正当性を検証するか。

- 保険契約は損害を十分に補償するか[39]。

大半のケースでは、サイバー保険契約は損害を完全に補償できないか、具体的な損害を補償する適切な追加条項が追加されていません[40]。

第 6 章:防御

すでに説明したように、自己増殖機能を持つランサムウェアが高度なスキルを持つ攻撃者の手中に収まった場合、悪夢のシナリオが発生する可能性があります。しかし可能性があるからといって、必ず発生するわけではありません。大半の企業ネットワークは一様に構築されているため、先ほどは意図的に一般的なシナリオを説明しました。つまり前述のシナリオは、標的に関わらずほとんどの組織に当てはまります。企業のネットワーク設計は一様であるため、「攻撃者が自分たちを標的にしたらどうなるか」という疑問への回答は同じです。安定した境界部の防御がなければ、初期アクセスが確立されてしまいます。初期アクセスが確立され、脅威がネットワーク内で水平展開を始めると、攻撃者の権限は昇格し、攻撃者はネットワークの詳細を把握して目的の達成に役立つ資産にアクセスします。彼らの権限の昇格が許可されると、ランサムウェアの展開後、標的の組織のサービスは完全に侵害され、機能しなくなります。次に浮上するのは、「攻撃者が病院への日和見的な攻撃では満足できなくなり、異なる組織や垂直産業に狙いを定めたらどうなるか」という疑問です。次に狙われるのは、電力、ガス、水道、輸送、あるいは航空管制でしょうか。多層防御は、今では単なる概念でも十数年説かれてきた説でもなくなり、不可欠な戦略になりました。

ここからは、一連のリスク軽減戦略について説明していきます。これらの防御技術や手法はいずれも新しいものではありませんが、組み合わせて実践することにより、初期アクセスに対するレジリエンシーを高め、脅威が初期アクセスの取得に成功した場合でも脅威を封じ込めることが可能になります。

初期アクセスの防止

開始前に脅威を阻止するために、実践できることがあります。ターゲット ネットワークに簡単に初期アクセスを確立できなければ、攻撃者が他のより簡単な獲物を探す可能性が高まります。攻撃者は日和見的で、できるだけ労力をかけずに利益を上げる方法を探しています。初期アクセスが容易に確立できなければ、他の容易なターゲットを探す確率が高まるのです。通常初期アクセスは、一般向けのサービスの悪用か、フィッシング/ソーシャル エンジニアリングのいずれかの方法で行われます。

DMZ を強化するためのヒント

DMZ を強化するには、いくつかの重要な管理および保守タスクを行う必要があります。

- 定期的なポート スキャン:ポート スキャンは、DMZ をマッピングし、組織がインターネットに公開している実際のサービスとオペレーティング システムの状況を詳しく把握するために活用できます。公開されている一連のサービスを確認したら、パブリック アドレスをプライベート アドレスにマッピングし、資産の所有者やサービス公開の必要性を見極めることができます。パブリック インターネットに公開されているサービスが少ないほど、利用可能な攻撃範囲が狭くなります。

- 脆弱性スキャン/修復:公開されているサービスを検証したら、公開されているサービスに対して脆弱性スキャナを実行し、発見された脆弱性をできるだけ早く修復します。

- 定期的なシステム メンテナンス:

- システム強化ガイドラインを見つけて従います(DISA の STIG など)[41]。

- 定期的なパッチ メンテナンスを確実に実施します。

- DMZ システム ログをログ コレクタ/SIEM に確実にエクスポートします。

- 一般に公開しているシステム/サービスで認証が必要なものには、強力なパスワードを設定します。(可能な場合)代わりに二要素認証の実装を検討します。

- 一般に公開しているシステム/サービスで認証が必要なものには、レート制限を行うか、失敗した推測数に応じたブロッキングを行ってブルート フォース アタックの成功を阻止します。

フィッシング/ソーシャル エンジニアリングのリスク緩和

フィッシングやソーシャル エンジニアリングを通じた初期アクセスの防止は非常に困難ですが、このリスクを緩和するために実行できることはあります。

- 組織内のユーザやパートナー企業がファイルを交換するための会社公認ファイル共有プログラムへの投資を検討します。ファイル共有ソリューションを導入し、電子メールを介したファイルの共有や受け取りを一切行わないようにユーザに指導することで、添付ファイルを使用したフィッシング攻撃のリスクはほぼ完全に解消できます。メール サーバの目的はファイル共有やファイルのアーカイブではないことをユーザに教育します。

- 通常の業務でマクロ対応 Office 文書を使用せず、マクロを有効にしないようにユーザに通知します。実際、ユーザベースの大半はマクロを使用して作業する必要はありません。グループ ポリシーを通じて Office のマクロを無効にし、特定のニーズがある部門でのみマクロの利用を許可します[42]。業務で Office のマクロを使用が不可欠な部門に対しては、このリスクをさらに低減するためにマクロにデジタル署名を追加することを検討します。

- 一部のフィッシング攻撃は PDF を通じて配布されており、特定の PDF リーダー アプリケーション(Adobe Reader など)の脆弱性を狙ってコードを実行します。別の PDF リーダーを使用し、補足的な機能(PDF の JavaScript など)を無効にすることを検討します。

- 電子メール スキャニング ゲートウェイが、実行ファイル(exe、dll、cpl、scr)、JavaScript(.js ファイル)、マクロを含む Office 文書の送受信を拒否していること、および .zip ファイルのコンテンツをスキャンしていることを確認します。

- なりすましの電子メールのリスクを緩和するために、SPF レコードのチェック/検証を行います。

- 導入しているメール ゲートウェイ ソリューションが、最新のフィッシング ドメイン(senderbase など)の情報で更新されていることを確認します。

- 新しい gTLD とダイナミック DNS ドメインは、非常に低コストで取得できるため、多くのマルウェア キャンペーンで頻繁に悪用されています。大半のケースでは、これらはほとんど懸念することなくブラックリストに追加できます。ビジネスに対する影響はほとんどありません。ダイナミック DNS と gTLD をデフォルトでブラックリストに追加し、特定のビジネス ニーズがある場合にのみ必要に応じてドメインを個別にホワイトリストに追加します。

- 会社の外部から送信された、特に添付ファイル付きのすべてのメッセージは、信頼していても確認するようにユーザに指示します。送信者にこのメッセージを送信したかどうかをたずねるだけなので、添付ファイルを開く前に電話をかけるだけで確認できます。

- フィッシング詐欺にあったかもしれないという懸念がある場合には、そのインシデントを報告するようにユーザに指示します。ユーザは組織の SOC やセキュリティ部門を恐れる必要はありません。また、セキュリティ インシデントを報告したユーザを罰することがあってはなりません。

- ユーザ クレデンシャル情報の収集を試みるフィッシング攻撃の効果を低減するために、IT 部門やセキュリティ部門がユーザにパスワードをたずねることはないことをユーザに通知します。

- USB ドライブの接続を許可しないようにします。これにより、ソーシャル エンジニアリングによるリスクや、侵害された USB ドライブを通じてエア ギャップを越えようとする自己増殖型マルウェアのリスクを低減できます。組織全体でリムーバブル メディアを使用しないことが不可能な場合は、少なくとも GPO によりリムーバブル メディアの自動実行を無効にし、従業員には信頼できないソースのサム ドライブを絶対に受理しない/使用しないよう指示します。すべてのサム ドライブについて、ファイルにアクセスする前にまず挿入時にウイルスをスキャンする必要があることをユーザに指示します。ウイルス対策を使用して、システムに挿入されたすべての USB ドライブの自動的なオンアクセス スキャンを実行することを検討します。機密性の高いエアギャップ環境でサム ドライブを使用する必要がある場合は、一連のサム ドライブを管理して企業資産としてタグ付けし、使用のたびに署名を義務付けることを検討します。

- 来訪者には受付で入退出時に署名してもらい、必ず同伴者を付けます。来訪者には、常に従業員が同伴しなければなりません。

- 共連れ(承認のない個人が承認を得た個人の後を追って立ち入り制限区域に入ること)は大問題に発展する可能性があります。大半の人々は対立を避ける傾向にあるため、共連れポリシーの実施は多少難しくなっています。特に「両手がふさがっている」人に注意するのは困難です。このリスクは、見える場所に常に従業員バッジを付けておくことを義務付けるセキュリティ ポリシーを追加することによって緩和できます。また、許可された来訪者やベンダーなどにもこのポリシーの順守を義務付け、すべてのゲートでバッチを提示させ、常に従業員を同伴させる必要があります。

水平展開と増殖の阻止

攻撃者が初期防御を破った場合は、ネットワーク内部での攻撃者の水平展開をできるだけ困難にすることを目指します。入念な設計とパスワード管理を行うことによって、水平展開をはるかに困難にすることができます。

- ネットワークのセグメント化は、水平展開の阻止と脅威の封じ込めを容易に行う上で非常に重要な要素です。企業ネットワークの大半は「フラット」であり、部門間、ユーザとデータ間、部門に固有のデータ間ではほとんどまたはまったくセグメント化されていません。大規模な組織の多くでネットワークがセグメント化されていない理由は、大規模な協調と計画が必要になるからです。ほとんどのネットワークは、容量のニーズが高まると、セグメント化をまったく考慮せずに拡張されます。企業を買収する場合は、セキュリティではなく、いかに早く追加の資産を統合するかに焦点が当てられます。しかし、ネットワークを正しくセグメント化するメリットは否定のしようがありません。セグメント化は、水平展開を阻止、または鈍化させるためにも、脅威の封じ込めにも活用できます。セグメント化されたネットワークには多くの要素があります。その包括的なリストすべての導入は考えずに、以下の実装を検討します。

- VLAN およびサブネットによるセグメント化:各部門は各自の VLAN とサブネットを設定し、データへのアクセスを論理的に分離する必要があります。ただし、セグメント化は部門レベルで終わりにするべきではありません。ユーザのワークステーションを、部門に必要なサーバ/サービスからも、部門をまたがって利用されているサービス(メッセージング、ファイル共有、電子メールなど)からも分離します。この VLAN およびサブネットのリストは細心の注意を払って管理し、IT およびセキュリティ スタッフ両方が利用できるようにしておく必要があります。デフォルトでこの情報を入手できない場合、または論理的にユーザ、サーバ、部門を分離する方法を探している場合は、DHCP 範囲設定を探してサブネットと VLAN セグメント化の目安として利用することを検討します。

- 専用のファイアウォール/ゲートウェイによるセグメント化:ファイアウォールは、ネットワークをセグメント化するためのもう 1 つの重要な要素ながら、多くの場合内部ネットワークの設計で見過ごされています。各部門がどの部門と直接通信する必要があり、どの部門とは通信が不要かを理解します。そのような部門間通信に必要なサービスとポートも把握します。ingress および egress フィルタリングを行います(これを行うには、サービスのデータ フローの方向を理解する必要があります)。ファイアウォール ポリシーは定期的に見直す必要があります。IT およびセキュリティ スタッフは、ファイアウォール ポリシーへのアクセス権を持ち、ポリシー見直しの決定に関与しなければなりません。

- ingress/egress フィルタリングが設定されたホストベースのファイアウォール:ここでも ingress と egress です。ホストは、他のホストとの間で SMB(139/tcp、445/tcp)を介して通信できる必要はありません。ファイル サーバが設定されている場合、実質上この機能は不要です。ホスト間 SMB 通信を効果的に無効化できれば、水平展開のための攻撃者による「pass the hash(パスワード ハッシュを用いた認証)」を阻止できます。SMB 通信は、アプリケーション配布プラットフォーム、ファイル共有、ドメイン コントローラに制限する必要があります。

- アプリケーションのブロック/ホワイトリスト:アプリケーションのホワイトリストは、Windows に組み込まれた機能で、ソフトウェア制限ポリシーを通じて実装できます[43]。ただし、ネットワークのセグメント化と異なり、ホワイトリストの実装とテストには多大な時間が必要になります。部門ごとに必要なアプリケーションが異なる場合は特に時間がかかります。緊急措置として簡単なのは、Windows システム上の %TEMP% または %APPDATA% ディレクトリなどの特定の場所から実行を試みる実行ファイルの阻止を試み、必要な場合にのみ特定のアプリケーションを例外的に許可する方法です[44]。ネットワークのセグメント化とは違い、ホワイトリストには多大な時間を投じる必要がありますが、初期アクセスと水平展開の阻止と封じ込めには絶大な効果があります。

- ロールベースのネットワーク共有許可(最小権限):複数の部門、フォルダ許可、ネットワークの共有許可でのファイル共有は非常に複雑化する傾向があります。ファイル共有に最小権限を使用すれば、ランサムウェアが発生した際に 1 人のユーザへの侵害がネットワークファイル共有内の大半のデータの損失に発展することはありません。また、侵害されたアカウントが異なる部門のデータへのアクセスに使用されることを阻止できます。パスワードのセキュリティが不十分な場合、攻撃者は、侵害したユーザ アカウントを使用して、このユーザがアクセス権を持たないファイル共有に保管されているクレデンシャル情報を収集できる可能性があります。

- 適切なクレデンシャル情報の管理:パスワード マネージャを利用するとともに、ネットワーク クレデンシャル情報の保管時に強力なパスワードを使用するようユーザに教育します。またパスワードを再利用しないように教育します。

復旧

バックアップの復旧は、攻撃者への身代金支払いに対する最後の防御線です。いわば、最悪の事態が発生した際の最後の砦です。データの損失やサービスの中断を最小限に抑えてこの攻撃から復旧できるかどうかは、攻撃の一環でシステム バックアップやディザスタ リカバリ サイトが侵害されたかどうかに左右されます。バックアップが侵害されたかどうかは、バックアップ システム、ネットワーク、リカバリ サイトがメイン ネットワークから十分にセグメント化されているかによって決まります。組織でオンサイト バックアップをまったく使用しておらず、代わりにクラウド バックアップ ソリューション(Amazon Glacier など)を選択している場合、これらのクラウド バックアップのクレデンシャル情報を容易にアクセス可能な場所に置いていたり、パスワードを再利用していたりすると、この架空の攻撃者はすべてのバックアップ インスタンスを容易に削除できるので、他のバックアップ ソリューションを導入していない場合はデータは 100 % 失われます。安全なオフサイトの企業バックアップ ソリューションも、パスワードを再利用したり、パスワード管理が不十分だと容易に攻撃されてしまいます。

バックアップ ソリューションを活用している場合は、非常に幅広いバックアップ手法を利用できます。SANS Reading Room には、さまざまなテープ バックアップ スキームを検討する上で非常に役立つテープ ローテーション スキームに関する包括的な文書が掲載されています[45]。一般的なテープ ローテーション ポリシーの一環として、テープの一部はオフサイトのストレージ施設に輸送されます。その目的はディザスタ リカバリです。組織のデータをホストしているサイトで重大な障害が発生しても、ストレージ施設にテープがあるためバックアップから復旧を行うことができます。ローカル バックアップが削除されたり、攻撃者の手によってアクセス不能になってしまった場合には、オフサイトのバックアップが身代金を支払わずにサービスをリストアする唯一の望みになります。バックアップをオフサイトに輸送する頻度によって、(ある場合)どの位のデータがアクセス不能になるか、または失われるかが決まります。

まとめ

この数年でランサムウェアの亜種は急劇に増加し、世界的に拡散しています。サイバー犯罪者は、利益を容易に獲得する機会を見出しています。こうした攻撃者が、過去の効果的なマルウェアを参考にしてランサムウェアの有効性を高めるのは避けられない状況です。標的型攻撃の新しい手法も考慮すると、自己増殖機能を備え、ネットワーク中を半自律的に移動して破壊的な影響を与えるランサムウェアが登場することが予想されます。

このことは、主に医療業界を狙った多数の企業ネットワークへの侵害に使用されたマルウェア サンプルである SamSam.exe を見るだけで十分おわかりいただけるはずです。SamSam は、複雑な構造でも完全な自給自足型でもありませんが、素早い増殖、ペイロードの配布(ランサムウェア)、復旧活動の阻止など、成功を収めたワームと同じような動作を見せています。自己増殖型のランサムウェア、つまり「暗号化ワーム」の時代がまさに到来しようとしています。

重要なセキュリティ制御と企業ネットワーク セキュリティのベスト プラクティスは、非常に長い期間、表面的には称賛されていながら実際には無視されてきました。暫定的なアプライアンスやセキュリティ ソリューションは、ネットワークの保護には有効ですが、ネットワークが今後も多層防御を視野に入れずに設計、拡張され続ければ、この脅威の阻止には役に立ちません。企業は、防御可能なアーキテクチャの構築に向けて今すぐ着手しなければ、明日には多額の身代金を支払うことになるかもしれません。

参考資料

- https://ja.wikipedia.org/wiki/ランサムウェア

- http://www.bleepingcomputer.com/news/security/the-locky-ransomware-encrypts-local-files-and-unmapped-network-shares/ [英語]

- https://medium.com/un-hackable/the-bizarre-pre-internet-history-of-ransomware-bb480a652b4b [英語]

- http://ieeexplore.ieee.org/xpl/articleDetails.jsp?reload=true&arnumber=502676 [英語]

- http://www.networkworld.com/article/2314306/lan-wan/files-for-ransom.html [英語]

- http://voices.washingtonpost.com/securityfix/2008/06/ransomware_encrypts_victim_fil.html [英語]

- https://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Ransom%3AWin32%2FGenasom.BQ] [英語]

- http://krebsonsecurity.com/2012/08/inside-a-reveton-ransomware-operation/ [英語]

- http://arstechnica.com/security/2013/10/youre-infected-if-you-want-to-see-your-data-again-pay-us-300-in-bitcoins/ [英語]

- http://www.welivesecurity.com/wp-content/uploads/2014/12/torrent_locker.pdf [英語]

- https://www.cryptowalltracker.org/ [英語]

- http://www.pcworld.com/article/3045206/security/teslacrypt-ransomware-now-impossible-to-crack-researchers-say.html [英語]

- http://www.bleepingcomputer.com/news/security/the-Locky-ransomware-encrypts-local-files-and-unmapped-network-shares/ [英語]

- http://krebsonsecurity.com/2015/11/ransomware-now-gunning-for-your-web-sites/ [英語]

- http://www.computerworld.com/article/3018972/security/ransom32-first-of-its-kind-javascript-based-ransomware-spotted-in-the-wild.html [英語]

- https://blog.opendns.com/2016/03/10/17123/ [英語]

- http://www.talosintel.com/angler-exposed/ [英語]

- http://community.hpe.com/t5/Security-Research/Feeling-even-Locky-er/ba-p/6834311#.VsacC_IrJhF [英語]

- http://www.forbes.com/sites/thomasbrewster/2016/02/18/ransomware-hollywood-payment-locky-menace/#22a04c7e75b0 [英語]

- http://www.engadget.com/2016/02/19/hospital-ransomware-a-chilling-wake-up-call/ [英語]

- https://www.fbi.gov/news/stories/2015/january/ransomware-on-the-rise [英語]

- http://www.dw.com/en/hackers-hold-german-hospital-data-hostage/a-19076030 [英語]

- http://bigstory.ap.org/article/cf41601903fd4cc492718c12b01d9d1c/fbi-probing-virus-behind-outage-medstar-health-facilities [英語]

- http://eweb.cabq.gov/CyberSecurity/Security%20Related%20Documents/FLASH%20MC-000068-MW.pdf [英語]

- http://gblogs.cisco.com/jp/2016/04/samsam-ransomware-html/

- https://blogs.technet.microsoft.com/mmpc/2016/03/17/no-mas-samas-whats-in-this-ransomwares-modus-operandi/ [英語]

- https://intel.malwaretech.com/ [英語]

- https://isc.sans.edu/forums/diary/Confickers+autorun+and+social+engineering/5695/ [英語]

- https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Win32%2FSality [英語]

- https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Worm%3aWin32%2fConficker.B [英語]

- https://www.sans.org/security-resources/malwarefaq/ms-sql-exploit.php [英語]

- https://www.sans.org/reading-room/whitepapers/detection/60-seconds-wire-malicious-traffic-34307 [英語]

- https://www.icann.org/en/system/files/files/conficker-summary-review-07may10-en.pdf [英語]

- https://www.sans.org/security-resources/malwarefaq/sadmind_iis.php [英語]

- https://www.sans.org/reading-room/whitepapers/malicious/code-red-worm-45 [英語]

- http://www.scmagazine.com/companies-quicker-to-detect-breaches-hackers-more-aggressive/article/479415/ [英語]

- http://www.businessinsurance.com/article/20150515/NEWS06/150519893 [英語]

- http://www.irmi.com/online/insurance-glossary/terms/c/cyberextortion-coverage.aspx [英語]

- http://www.privacyanddatasecurityinsight.com/2015/03/cyber-insurance-do-i-really-need-it/ [英語]

- https://c.ymcdn.com/sites/www.coloradobankers.org/resource/resmgr/Education/03-23-15_Weekly_Risk_Summary.pdf [英語]

- http://iase.disa.mil/stigs/Pages/index.aspx [英語]

- https://www.microsoft.com/en-us/download/details.aspx?id=18968 [英語]

- https://www.nsa.gov/ia/_files/os/win2k/application_whitelisting_using_srp.pdf [英語]

- https://bluesoul.me/2016/03/18/ransomware-is-the-future/ [英語]

- https://www.sans.org/reading-room/whitepapers/sysadmin/backup-rotations-final-defense-305 [英語]

本稿は 2016年4月11日に Talos Group

のブログに投稿された「RANSOMWARE: PAST, PRESENT, AND FUTURE

」の抄訳です。